![]() Unschöne Geschichte zum Wochenanfang: Das zur Absicherung von WLAN-Zugängen verwendete WPA2-Protokoll weist offenbar kritische Lücken auf, so das sich WPA2-Verbindungen mitschneiden lassen.

Unschöne Geschichte zum Wochenanfang: Das zur Absicherung von WLAN-Zugängen verwendete WPA2-Protokoll weist offenbar kritische Lücken auf, so das sich WPA2-Verbindungen mitschneiden lassen.

WPA2 (Wi-Fi Protected Access 2) ist die Implementierung eines Sicherheitsstandards für Funknetzwerke nach den WLAN-Standards IEEE 802.11a, b, g, n und ac und basiert auf dem Advanced Encryption Standard (AES). Bisher galt dieses Protokoll als sicher und nicht hackbar.

US-CERT gibt Warnung heraus

Das United States Computer Emergency Readiness Team (US-CERT) hat jetzt eine Warnung vor WPA2 herausgegeben. Auf deren Seiten habe ich zwar nichts gefunden, aber Arstechnica hat den Text hier publiziert.

US-CERT has become aware of several key management vulnerabilities in the 4-way handshake of the Wi-Fi Protected Access II (WPA2) security protocol. The impact of exploiting these vulnerabilities includes decryption, packet replay, TCP connection hijacking, HTTP content injection, and others. Note that as protocol-level issues, most or all correct implementations of the standard will be affected. The CERT/CC and the reporting researcher KU Leuven, will be publicly disclosing these vulnerabilities on 16 October 2017.

Der obige Text gibt an, dass der Handshake-Prozess beim WPA2-Protokoll, bei dem die Schlüssel ausgetauscht werden, wohl mehrere Schwachstellen aufweisen.

KRACK-Angriff durch Sicherheitsforscher

Arstechnica hat diesen Artikel zum Thema veröffentlicht. Das Kürzel KRACK steht für Key Reinstallation Attack. Details sind noch unbekannt – diese sollen wohl am 1. November 2017 im Vortrag Key Reinstallation Attacks: Forcing Nonce Reuse in WPA2 auf der ACM Conference on Computer and Communications Security in Dallas vorgestellt werden.

(Quelle: The Register)

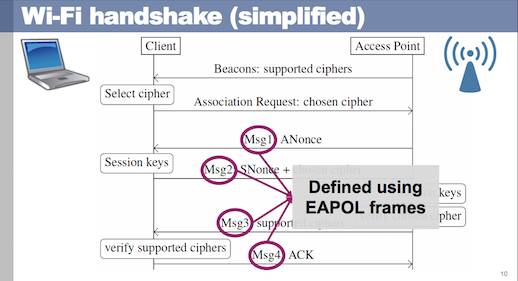

The Register hat den obigen Screenshot aus diesem Paper [PDF] veröffentlicht. Der Screenshot stammt aus einem Vortrag von Vanhoef und Piessens, den diese auf der Black Hat-Sicherheitskonferenz im August 2017 gehalten haben.

Die Folie zeigt den Handshake-Prozess, in dem es wohl die Sicherheitslücke gibt. Hintergrund ist wohl, dass beim Handshake-Prozess zum Schlüsselaustausch dieser WPA2-Schlüssel mehrfach gesendet werden kann. Dies ermöglicht es, sich ohne Kenntnis des Schlüssels am Router anzumelden und die Kommunikation zu manipulieren.

Inzwischen wurden folgende CVE (Common Vulnerabilities and Exposures) Nummern für den Krack-Angriff reserviert: CVE-2017-13077, CVE-2017-13078, CVE-2017-13079, CVE-2017-13080, CVE-2017-13081, CVE-2017-13082, CVE-2017-13084, CVE-2017-13086, CVE-2017-13087, and CVE-2017-13088.

Ergänzung: Eine allgemeine Beschreibung haben die belgischen Sicherheitsforscher auf der Webseite krackattacks.com veröffentlicht. Der Trick dabei: Die Forscher verwenden einen Implementierungsschwäche beim WPA2-Handshake zwischen einem WiFi-Router und einem Endgerät. Konkret geht es darum, dass ein Zahlenwert (ein Nounce) durch die Implementierungsschwäche mehrfach genutzt werden kann, obwohl dier eigentlich nur einmal zulässig wäre. Hanno Böck und Patrick Beuth haben in diesem Zeit-Beitrag die entsprechende Interpretation geliefert.

Den Sicherheitsforschern ist es dadurch gelungen, sich in die WPA2-geschützte Kommunikation zwischen Endgerät und Router einzuklinken und unverschlüsselte HTTP-Kommunikation mitzuschneiden. Es ist zudem möglich, eigene Inhalte in die WiFi-Kommunikation einzuschleusen. Das folgende Video zeigt den Angriff.

(Quelle: YouTube)

Was man jetzt wissen sollte

Der Angriff klappt nur, wenn sich die Angreifer in Reichweite des Funknetzwerks befinden – es wäre also ein War-Driving zum Eindringen in fremde WLANs möglich. Den WPA2-Schlüssel kann man auf diese Weise wohl nicht ermitteln. Da aktuell noch keine Exploits veröffentlicht wurden, dürften das eigene, private WLAN mit WPA2-Absicherung noch nicht akut gefährdet sein.

Gefährdet sind wohl vor allem Android-Endgeräte und Linux-Systeme (siehe auch diesen heise.de-Artikel). Mittelfristig könnte es aber dazu führen, dass (ungepatchte) Router und Endgeräte mit WPA2-Verschlüsselung in der aktuellen Form nicht mehr als sicher gelten. Ob die Verwendung von MAC-Filtern die Angreifer aus dem eigenen Router fern halten kann, wird man sehen müssen. Es könnte auch Sicherheitsupdates der Routerhersteller und für Endgeräte geben, die die Schwachstelle schließen.

Einer der Sicherheitsforscher teilte Arstechnica beispielsweise mit, dass die US-Router-Hersteller Aruba und Ubiquiti bereits Updates zum Patchen ihrer Produkte gegen diese Lücken verfügbar haben. Bei heise.de schreibt man hier, dass man Routerhersteller um eine Stellungsnahme gebeten habe. Hier wird es interessant werden, wo AVM und Co. reagieren. Im Moment bleibt nur abzuwarten, was an weiteren Details öffentlich wird.

Nachtrag: Inzwischen habe ich den Blog-Beitrag KRACK-Attack: Fragen, Antworten und neue Infos mit Ergänzungen und Hinweisen zu Updates veröffentlicht.

MVP: 2013 – 2016

MVP: 2013 – 2016

Macfilter taugt nix und nervt nur

https://www.wireless-24.de/wlan-sicherheit/mac-adresssperrung-umgehen/

Fast jeder der heute mehr als Zwei Geräte die zuhause mit dem Internet kommunizieren sein eigen nennt besitzt auch einen Router rund 70% der Geräte laufen in den Herstellerspezifischen Voreinstellungen mit der SSID und dem WPA/WPA2 Schlüssel der sich auf der Unterseite des Geräts befindet, das alleine ist schon ein Ernstzunehmendes Sicherheitsrisiko, selbst die Abfrage "bitte ändern sie ihr Passwort" wird meist ignoriert.

Ich hab in meiner Reichweite ca 40 Router, 29 Fritzboxen nen paar Netgear und Vodafone Geräte die anhand ihrer Kennung dem Hersteller bzw auch dem Provider zugeordnet werden könnten, wodurch es sicher nicht schwer fällt festzustellen welches Gerät sich dort befindet und welche Schwachstellen es aufweisen könnte, allein das die Geräte von außen sichtbar sind zeigt welche Schwachstellen hier vorherrschen.

Die KRACK getaufte Attacke stellt natürlich ein erhöhtes Sicherheitsrisiko für alle WLan Netzwerke dar, wodurch fast alle Router betroffen sind. Zum Glück fehlen bisher noch die Details wie heise.de schreibt.

Scheint bei allen noch unterstützten Windows-Versionen wohl schon über die automatische Update-Funktion gepatcht worden zu sein, steht bei "Dr. Windows": https://www.drwindows.de/news/wpa2-schwachstelle-krack-in-windows-bereits-gepatcht

Bei Android/Google dauert es dann zwischen einer Woche bis gar nicht.

Apple hat sich wohl noch gar nicht geäußert.

Also da müssen sich nur noch die Router-Hersteller bewegen, hoffen wir mal das dann das Problem gelöst ist.

Für die DD-WRT Firmware gibt es einen FIX:

http://svn.dd-wrt.com/changeset/33525

http://www.dd-wrt.com/phpBB2/viewtopic.php?t=311679

Das war aber rasant. Um 12 Uhr wurde das Problem veröffentlicht und um 14:40 Uhr gibt es bereits einen manuell programmierten allgemeinen Fix.

Jetzt müssen die Spezialisten Brainslayer und Kong den allgemeinen Fix nur noch in die speziellen Firmwares integrieren.

AVM bewegt sich schon, ist hier bestätigt das sie am Prüfen sind (Datum 16.10.2017 Krack-Lücke bei WPA2): https://avm.de/service/aktuelle-sicherheitshinweise/

AVM hat sich bewegt/geprüft: https://avm.de/aktuelles/kurz-notiert/2017/wpa2-luecke-fritzbox-am-breitbandanschluss-ist-sicher/

Welche KB fixt die Lücke?

Ist im Beitrag nicht angegeben. Siehe "Dr. Windows"-Artikel.

Das hat MS nicht verraten

Windows ist vermutlich nur gegen gegen einen Teil des Angriffs immun (key retransmissions), aber nicht gegen "group key handshake".

heise.de Link

Ich habe es gefunden:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2017-13080

Für Windows 7:

KB4041681 – Rollup, Oktober 2017, enthält auch Patch gegen WPA2-WLAN-KRACK

KB4041678 – Security Only, Oktober 2017, enthält auch Patch gegen WPA2-WLAN-KRACK

In der Liste stehen auch die KB-Nummern für Win10.

Der Patch reicht nicht immer aus. Beim "Connected Standby" ist nicht mehr Windows, sondern der Router in der Verantwortung.

Microsoft says:

Does this security update fully address these vulnerabilities on Microsoft Platforms, or do I need to perform any additional steps to be fully protected? The provided security updates address the reported vulnerabilities; however, when affected Windows based systems enter a connected standby mode in low power situations, the vulnerable functionality may be offloaded to installed Wi-Fi hardware. To fully address potential vulnerabilities, you are also encouraged to contact your Wi-Fi hardware vendor to obtain updated device drivers.

Quelle: Reddit.com

MS hat hier die Aufstellung der Updates in denen der Patch enthalten sein soll Veröffentlicht: https://portal.msrc.microsoft.com/de-de/security-guidance

Aua, jetzt hat ja auch das BSI und Fernsehen, Radio , Zeitungen und sonst wer berichtet, erkannt, wie grausam und schrecklich ist. Wer da alles aber von welchen Presseleuten vor Mikros gezerrt wird, ist schon lustig.

Der Beitrag von "Die Zeit", den Günter oben verlinkt hat, ist doch das Seriöseste in der allgemeinen Nichtfachpresse, danke. Ist schon komisch, das ich mal wieder "Die Zeit" lobe, kommt im letzten Jahrzehnt sehr selten vor.