![]() Im BIOS diverser Intel NUCs gibt es eine Schwachstelle (CVE-2018-12176), über die die Geräte manipulierbar sind. Intel hat dazu ein Security Advisory herausgegeben.

Im BIOS diverser Intel NUCs gibt es eine Schwachstelle (CVE-2018-12176), über die die Geräte manipulierbar sind. Intel hat dazu ein Security Advisory herausgegeben.

Intel NUCs sind ja kompakte Mini-Computer mit 10 cm Kantenlänge, die sich für verschiedene Aufgaben einsetzen und mit USB-Peripherie (Festplatten etc.) erweitern lassen.

New on ebay: INTEL NUC MOTHERBOARDS BOXNUC7I5BNH BOXED NUC KIT NUC7I5BNH SATA 3

https://t.co/azLQuGs4Re pic.twitter.com/agQTLgUhDA— goha vs (@zzzgohazzz) 10. Dezember 2018

Allerdings fallen Intel NUCs immer wieder durch Probleme auf. In einer neuen Sicherheitswarnung gibt Intel eine Schwachstelle im BIOS/UEFI zu, über die sich die Geräte hacken lassen.

Die Schwachstelle CVE-2018-12176

Auf dieser Webseite wird CVE-2018-12176 als Schwachstelle für Intel NUCs aufgeführt. All zu viele Details finden sich in der Beschreibung aber nicht. Dort heißt es lediglich: Eine unsachgemäße Eingabevalidierung in der Firmware für Intel NUC Kits kann es einem privilegierten Benutzer ermöglichen, beliebigen Code auszuführen. Dies kann zu einer Offenlegung von Informationen, einer Eskalation von Berechtigungen und/oder einer Denial-of-Service auf den Maschinen führen.

Intel Security Advisory und Embedi-Artikel

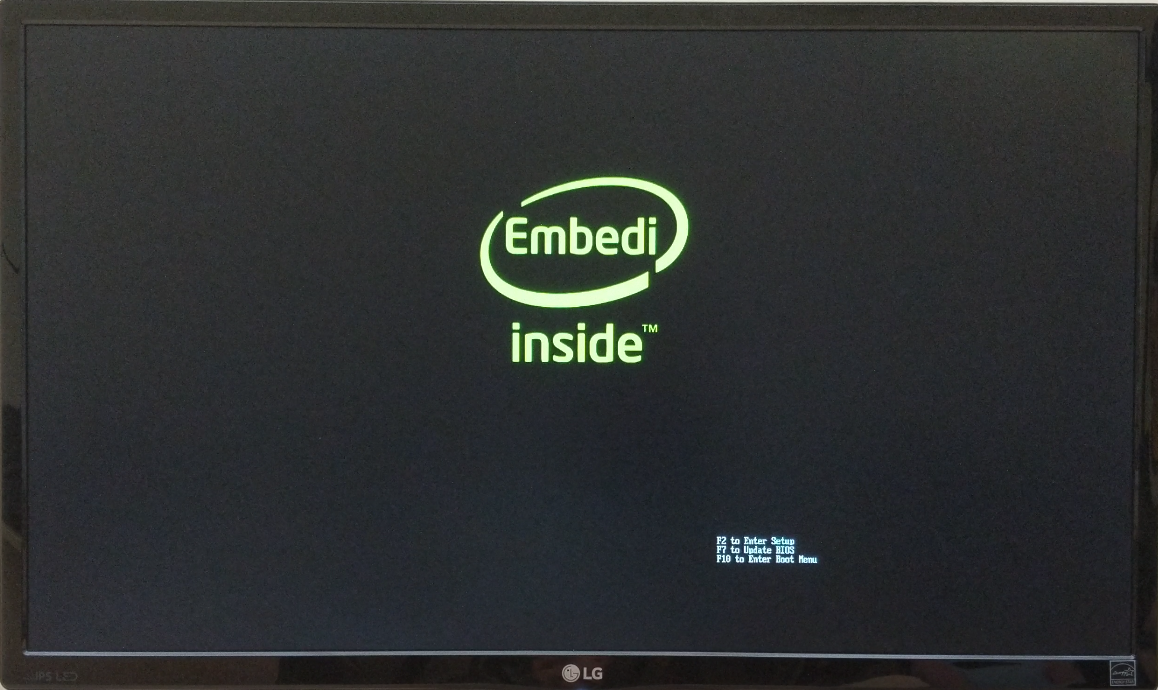

Sicherheitsforscher von Embdi ist es gelungen, das BIOS/UEFI auf diversen Intel NUCs zu manipulieren (Details sind hier beschrieben). Grund ist die oben bei CVE-2018-12176 erwähnte unsachgemäße Eingabevalidierung in der Firmware für Intel NUC Kits. Dadurch kann man das BIOS mit unsignierten Updates patchen und so beliebigen Code in den BIOS/UEFI-Bereich eines NUCs ablegen, ohne dass dies wegen einer fehlenden Signierung abgewiesen wird. Nachfolgender Screenshot zeigt eine von Embedi, im Rahmen eines Proof of Concept, manipulierte BIOS/UEFI-Meldung auf dem Monitor.

(Quelle: Embedi)

Die Embedi Sicherheitsforscher schreiben, dass man Zugang zum Intel NUC haben muss und administrative Berechtigungen benötigt. Das schränkt zwar die Missbrauchsmöglichkeiten ein (kein Hack per Internet). Aber es eröffnet neue Ansätze, um Hardware zu manipulieren. Gelingt dem Angreifer der direkte Zugriff auf die Geräte, könnte er einen Trojaner im BIOS/UEFI ablegen, der auch eine Neuinstallation des Betriebssystems übersteht.

Intel warnt nun im Security Advisory INTEL-SA-00176 vor der Schwachstelle in den nachfolgenden NUC-Systemen:

- Intel® NUC Kit NUC7CJYH

- Intel® NUC Kit NUC8i7HNK

- Intel® Compute Card CD1M3128MK

- Intel® Compute Card CD1IV128MK

- Intel® Compute Card CD1P64GK

- Intel® NUC Kit NUC7i7DNKE

- Intel® NUC Kit NUC7i5DNKE

- Intel® NUC Kit NUC7i3DNHE

- Intel® NUC Kit NUC7i7BNH

- Intel® NUC Kit NUC6CAYS

- Intel® NUC Kit DE3815TYBE

- Intel® NUC Kit NUC6i5SYH

- Intel® NUC Kit NUC6i7KYK

- Intel® NUC Kit NUC5PGYH

- Intel® NUC Kit NUC5CPYH

- Intel® NUC Kit NUC5i7RYH

- Intel® NUC Kit NUC5i5MYHE

- Intel® NUC Kit NUC5i3MYHE

- Intel® NUC Kit DE3815TYBE

- Intel® NUC Kit DN2820FYKH

- Intel® NUC Kit D54250WYB

- Intel® NUC Kit D53427RKE

- Intel® NUC Kit D33217GKE

- Intel® Compute Stick STK2mv64CC

- Intel® Compute Stick STK2m3W64CC

- Intel® Compute Stick STK1AW32SC

- Intel® Compute Stick STCK1A32WFC

Das Unternehmen stuft die Schwachstelle als hoch (8,2 von 10 möglichen Punkten) ein und hat Firmware-Updates für die betroffenen NUCs und Intel Compute Sticks zum Schließen der Schwachstelle freigegeben. Das Update und Details sind im Security Advisory INTEL-SA-00176 zu finden. Zudem hat heise.de diesen deutschsprachigen Artikel zum Thema publiziert.

Ähnliche Artikel:

Vorsicht vor BIOS-Update 0373 für Intel NUCs

Windows 7 auf Intel NUC mit USB 3.0 installieren

Intel BIOS-Update RYBDWi35.86A für NUCs verfügbar

Intels NUC Mini PCs & IoT-Boards für Ubuntu 16.04 LTS zertifiziert

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich habe einen NUC7i7BNH, da ist die neuste Version mit dem Patch die 0071.

Allerdings steht in der Readme nichts von einem solch schwerwiegenden Sicherheitsloch. Da steht nur:

New Fixes/Features:

– Modified BIOS code for BIOS update failure while "Flashing FV

data image".

– Fixed issue where S.M.A.R.T. function fails when using hard

disk to boot.

Oder ist der 1. Punkt damit gemeint? (-Modified BIOS code for BIOS update failure while "Flashing FV data image".)

Jedenfalls ist es nicht auf den ersten Blick erkennbar. Normalerweise update ich das Bios nicht alle Tage, wieso auch, wenn das Kistchen rund läuft…

Zitat: Allerdings fallen Intel NUCs immer wieder durch Probleme auf. /Zitat

Welche denn? Die NUCs kranken an all den Problemen, an denen andere PC-Systeme auch leiden, wie mit Treibern u.ä. . Ich bin grds. kein Intel-Fan, aber für die NUCs werden zumindest für eine lange Zeit die Treiber auf der Supportseite aktuell gehalten und es gibt regelmäßig BIOS-Updates. Im Gegensatz zu manchem anderen Mainboard-Hersteller.

Was nicht so schön ist, dass man nicht erkennen kann, ob die BIOS-Update-Runde von Anfang November den Fix enthält. Da das Intel Security Advisory vom 9. November ist, gehe ich erstmal davon aus (und das der Heise Artikel ein vier Wochen altes Problem ausgegraben hat). Leider zitieren scheinbar die Heise-Online-Artikel neuerdings mehr oder weniger nur fremde Informationen. Gleicht inzwischen mehr einer Boulevard-Zeitung …

nach genauerem hinsehen hab ich letzten samstag aus gründen der sicherheit mein intel mainboard zerstört. nachfolgend eine kleine, handerlesene zugabe an SA's bezüglich superschwerer, (absichtlich) ungefixter sicherheitslücken:

ps://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00088.html

ps://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00112.html

ps://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00118.html

ps://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00125.html

nicht, dass noch ernsthaft jemand glaubt, er sei nicht betoffen wenn er intel hardware einsetzt. es scheint, dass intel, warum auch immer, nur 1 mal jährlich eine salve der schwersten lücken (offiziell) bekannt gibt, auch wenn diese z.b. bereits seit 11 monaten und 9 tagen bekannt sind.