[English]Travis CI ist ein bei Software-Entwicklern sehr beliebter Dienst, der zum Erstellen und Testen vieler Softwareprojekten verwendet wird. Der Dienst ist Teil der Software-Supply-Chain vieler Softwarelösungen. Darüber hinaus sind die Zugangsdaten und Anmeldeinformationen von Travis CI mit beliebten Cloud-Anbietern wie GitHub, AWS, Docker Hub und vielen anderen verknüpft. Team Nautilus, die auf den Cloud-Native-Technologie-Stack spezialisierte Forschungseinheit von Aqua Security, hat nun eine Schwachstelle in der kostenlosen Version der Travis CI API entdeckt.

[English]Travis CI ist ein bei Software-Entwicklern sehr beliebter Dienst, der zum Erstellen und Testen vieler Softwareprojekten verwendet wird. Der Dienst ist Teil der Software-Supply-Chain vieler Softwarelösungen. Darüber hinaus sind die Zugangsdaten und Anmeldeinformationen von Travis CI mit beliebten Cloud-Anbietern wie GitHub, AWS, Docker Hub und vielen anderen verknüpft. Team Nautilus, die auf den Cloud-Native-Technologie-Stack spezialisierte Forschungseinheit von Aqua Security, hat nun eine Schwachstelle in der kostenlosen Version der Travis CI API entdeckt.

Diese Schwachstelle kompromittiert potenziell mehr als 770 Millionen Logs der Travis-CI-API – und damit direkt die Software-Supply-Chain vieler Softwareentwickler. Denn die Zugangsschlüssel und Anmeldeinformationen von Travis CI sind mit beliebten Cloud-Dienstanbietern wie GitHub, AWS, Docker Hub und vielen anderen verknüpft. Aqua Security hat einen detaillierten Blog-Beitrag veröffentlicht, in dem die Schwachstelle beschrieben wird.

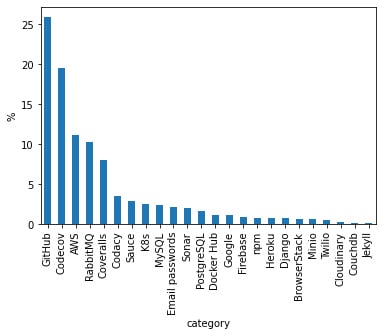

Service providers associated with clear-text tokens found in exposed Travis CI logs, Source: Aqua Security

Angreifer können über die Schwachstelle auf historische Klartextprotokolle zugreifen und diese sensiblen Daten nutzen, um massive Cyberangriffe zu starten und sich seitlich in der Cloud zu bewegen. Einige dieser Cloud-Service-Anbieter bestätigten, dass bis zu 50 Prozent der mit ihnen verknüpften Travis-CI-Token, -Nutzerdaten und -Passwörter, die mit ihnen geteilt wurden, noch gültig waren und den Zugriff auf die Konten ihrer Kunden ermöglichten.

Seit 2015 bekannt – trotzdem weiterhin ein schwerwiegendes Problem

Laut Travis CI wurde dieses Problem bereits 2015 und zuletzt 2019 gemeldet und anschließend behoben. Aber wie die jüngsten Untersuchungen des Team Nautilus eindeutig belegen, handelt es sich noch immer um ein schwerwiegendes Problem. Nautilus fand heraus, dass der gültige Bereich der Logs zwischen 4.280.000 und 774.807.924 liegt, was bedeutet, dass es potenziell mehr als 770 Millionen kompromittierte Logs gibt. Die ältesten Protokolle stammen vom Januar 2013 und die neuesten vom Mai 2022.

Empfehlung: Schlüssel der Travis-CI-API sofort wechseln

Diese Bedrohung könnte zu einer Zunahme von Angriffen auf die Software-Lieferkette führen, ein ohnehin schon kritisches Thema. Obwohl das Team Nautilus auch potenziellen Zugang zu eingeschränkten Protokollen fand, plant Travis derzeit keine weiteren Schritte. Daher empfiehlt Nautilus, alle Schlüssel der Travis-CI-API sofort zu wechseln. Aqua Security hat den jeweiligen Dienstanbietern die Erkenntnisse über die Schwachstelle mitgeteilt. Fast alle von ihnen waren alarmiert und reagierten schnell. Einige veranlassten einen umfassenden Austausch der Schlüssel.

MVP: 2013 – 2016

MVP: 2013 – 2016

Sie sagten : Geht nicht in die Cloud, und sie taten es.

Sie sagten : nehmt keine (gar zentralen) Passwörter, sondern FIDO2, und sie blieben bei den Passwörtern.

Was ist denn auf dieser Welt los?

Nur die schmerzhaften Lernprozesse sind nachhaltig. Vorher werden alle quick and dirty Wege ausprobiert. So ist wahrscheinlich auch die biologische Evolution gelaufen. Wer zu viele Böcke geschossen hat, ist ausgestorben. Aber auch: Wer zu spät kam, hat keinen Platz mehr gefunden. Deshalb ist die Welt (noch) ein quick and dirty place. Man kann das ändern. Das macht aber einen ziemlichen Aufwand, braucht eine einige Community und einen Schutz vor der quick and dirty Umgebung. Bis genügend viele Überzeugungstäter sich zusammenraufen, wird es noch eine Weile dauern. Vorläufig hilft nur selber sauber bleiben :-)