Die Finanzdienstleistungsbranche hat Sicherheitsprobleme. Das geht aus einer Lookout-Studie hervor, die mir bereits einige Tage vorliegt. Eines der Sicherheitsprobleme: Eine Befragung der Führungskräfte hat einen Anstieg von Datenschutzverletzungen in der Finanzdienstleistungsbranche ergeben. Ein Ergebnis war, dass nur 13 Prozent der Befragten einen vollständigen Überblick über den Datenzugriff und die Datennutzung haben. Lookout fordert daher, dass die Finanzdienstleistungsbranche ihre IT-Sicherheit überdenken muss.

Die Finanzdienstleistungsbranche hat Sicherheitsprobleme. Das geht aus einer Lookout-Studie hervor, die mir bereits einige Tage vorliegt. Eines der Sicherheitsprobleme: Eine Befragung der Führungskräfte hat einen Anstieg von Datenschutzverletzungen in der Finanzdienstleistungsbranche ergeben. Ein Ergebnis war, dass nur 13 Prozent der Befragten einen vollständigen Überblick über den Datenzugriff und die Datennutzung haben. Lookout fordert daher, dass die Finanzdienstleistungsbranche ihre IT-Sicherheit überdenken muss.

Anzeige

Die Lookout-Studie zeigt, dass 70 Prozent der über die Gartner Peer Community befragten IT-Führungskräfte von einer deutlichen Zunahme von Datenschutzverletzungen im Vergleich zu den Vorjahren berichten. Da sich die „Cloud-first"-geprägte Hybridarbeitslandschaft weiterhin schnell entwickelt, sind Finanzinstitute gezwungen, sich schnell anzupassen, um ihre wertvollen Daten zu schützen. Lookout fordert daher, dass die Finanzdienstleistungsbranche ihre IT-Sicherheit überdenken muss.

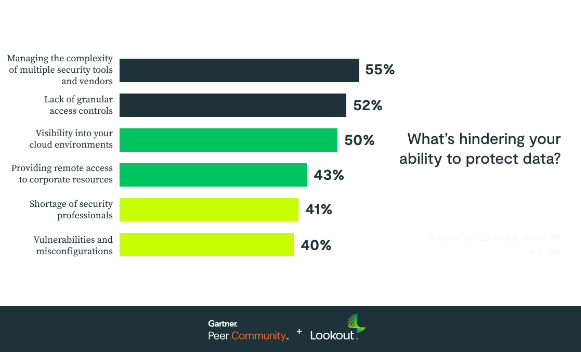

Lookout-Studie: Was behindert den Datenschutz; Quelle: Lookout

Obige Grafik zeigt, dass die Absicherung gegen Datenschutzvorfälle durch die Komplexität der Umgebung behindert wird. Da Unternehmen damit zu kämpfen haben, ihre Daten effektiv zu schützen, erfordern die folgenden Schlüsselthemen sofortige Aufmerksamkeit:

Anzeige

- Probleme bei der Erkennung von Bedrohungen und der Datenkontrolle: Fast die Hälfte der Unternehmen (47 Prozent) sieht sich mit zunehmenden Schwierigkeiten bei der Erkennung und Eindämmung von Bedrohungen konfrontiert. Etwa ein Fünftel (18 Prozent) hat mit einem erheblichen Mangel an Kontrolle über ihre Anwendungen und Daten zu kämpfen.

- Navigation in der komplexen Landschaft der Sicherheitstools: Unternehmen haben Schwierigkeiten, sich in der komplexen Landschaft verschiedener Sicherheitstools und Anbieter zurechtzufinden. 55 Prozent der Unternehmen sehen sich bei der Erreichung eines wirksamen Datenschutzes vor Herausforderungen gestellt.

- Fachkräftemangel auch beim Datenschutz: Der Mangel an qualifizierten Sicherheitsexperten stellt ein erhebliches Hindernis dar, von dem 41 Prozent der Unternehmen betroffen sind und das sie dazu veranlasst, in die Entwicklung von Talenten, Schulungsprogramme und strategische Partnerschaften zu investieren, um kompetente Mitarbeiter aufzubauen, die in der Lage sind, wertvolle Datenbestände effektiv zu schützen.

- Verstärkung der Zugangskontrollen: Mehr als die Hälfte (52 Prozent) der Unternehmen hat Probleme mit dem Detaillierungsgrad ihrer Zugriffskontrollen und würde davon profitieren, wenn diese noch detaillierter wären.

- Hybride Infrastrukturen und komplexe IT-Stacks behindern die Sicherheit: 82 Prozent der Unternehmen verfügen über eine hybride Infrastruktur, die Cloud- und On-Premises-Datenspeicher kombiniert. Mehr als die Hälfte der Unternehmen hat Probleme mit verschiedenen Sicherheitsprodukten, die nicht gut zusammenarbeiten.

"In einer Ära des schnellen digitalen Wandels haben die verstreuten Daten in verschiedenen Cloud-Anwendungen und die routinemäßige Nutzung von nicht verwalteten Netzwerken und Geräten durch Mitarbeiter zu einer weit verbreiteten Einführung von Schatten-IT und Bring Your Own Device (BYOD)-Praktiken geführt", erklärt Aaron Cockerill, Chief Strategy Officer bei Lookout. "Um diese Herausforderung effektiv zu bewältigen, müssen Unternehmen die Voreingenommenheit erkennen und ihr entgegentreten, die traditionell einen strikten Fokus auf die Kontrolle von Daten ermöglicht hat. Während der historische Ansatz darauf abzielte, die Daten innerhalb der Unternehmensgrenzen zu halten und den Zugriff auf verwaltete Geräte zu beschränken, erfordert die Realität der heutigen Landschaft einen Strategiewechsel. Finanzinstitute müssen ihre Ansätze schnell anpassen und umstellen, um wertvolle Daten zu schützen, ohne die Produktivitätsgewinne, die die Cloud-Umgebung bietet, zu gefährden."

Für die Studie wurden zwischen August 2022 und Januar 2023 Daten von 365 IT- und Sicherheitsverantwortlichen in den Regionen EMEA, APAC und Nordamerika erhoben. Der Bericht verdeutlicht die erheblichen Herausforderungen, die durch hybride Infrastrukturen, unterschiedliche Sicherheitstools und die Verbreitung von Daten über mehrere Cloud-Anwendungen entstehen. Der Lookout-Report steht hier zum Download bereit.

Anzeige

Kann ich komplett bestätigen, es betrifft übrigens nicht nur die Finanzdienstleister, sondern alle Unternehmen, die mit Kundendaten arbeiten, Produkte und Software entwickeln, besondere Dienstleistungen anbieten, usw., aber finde erstmal die Werkzeuge, mit denen man erstmal rausfindet, wo überhaupt schützenswerte Daten liegen, und die einem einen Überblick verschaffen, wer darauf alles Zugriff hat und wer diese Daten tatsächlich wirklich braucht. Und das betrifft nicht nur lokale Fileserver, Datenbankserver, usw. sondern es muss mit Daten aus den genutzen Clouds kombiniert werden, Betriebssysteme abseits von Windows können auch relevant sein, auch Netzwerktraffic kann interessant sein, um überhaupt erstmal Datenabfluss zu erkennen. Und dann muss man erstmal die Ressourcen haben, um sich in so ein Tool einzuarbeiten und es auch tatsächlich zu nutzen, von alleine geht da nämlich auch nichts. Und diese Tools erzeugen auch erstmal riesige Datenmengen die man performat analysieren können muss. Die in jüngster Zeit wiedermal hervorgehobenen reinen AD-Auditoren sind da nur ein kleiner Baustein im Großen und Ganzen, auch ein reines SIEM kann das nicht leisten.

Ich hätte es nicht für möglich gehalten, was bei Banken so abläuft, habe es aber selbst erlebt. Meine bei Kontoeröffnung mit amtlichen Perso nachgewiesene Meldeadresse wird von der Bank ohne Rückfrage durch ein Anschriftsoptimierungsprogramm geändert und damit verfälscht auf einen ähnlich klingenden Straßennamen im Nachbarort, der seit über 50 Jahren eingemeindet ist. Ich korrigiere die Anschrift im Onlinebanking, einen Monat später steht wieder der falsche Straßenname drin. Die erste Mail an den Datenschutzbeauftragten der Bank wird nicht beantwortet, auf die zweite Mail kommt nur eine wenig aussagekräftige Antwort der Beschwerdestelle und die automatischen Änderungen gehen weiter.

Nun dürfen sich der Landesdatenschutzbeauftragte und die BaFin der Sache annehmen. Ich hoffe, dass die BaFin den Einsatz solcher Tools verbietet.

Die Probleme sind wohl grundsätzlicher Natur und der Änderungsgeschwindigkeit geschuldet, die sich nicht so einfach auf der traditionellen Arbeitsweise abbilden lässt.

Eigentlich kommt kaum noch jemand hinterher beim Organisieren, Regeln, Überprüfen und korrigieren. Es bilden sich gerne Schatten-Datenhalden, die aus Verzweiflung oder Überforderung an erreichbaren Stellen angelegt werden, um (in Eigenwahrnehmung) die Aufgabe erfüllen zu können. Wissenslücken, zu komplexe Regelungen und Systeme, zu rigide Rechteregelungen – und vieles mehr – lassen die Mitarbeiter mit dem Gefühl zurück, so ihre Aufgaben nicht erledigen zu können, es aber unbedingt trotzdem zu müssen. Schwupps, hat man einen Schatten-Workflow und eine Schatten-Datenhalde.

Natürlich ist auch schlichte Unfähigkeit nicht unbeteiligt, gerne auch eine Etage höher.

Eine klassische Reaktion ist, entweder die Arbeitsstrukturen und Abläufe noch flexibler zu gestalten oder alles noch rigider zu regeln, üblicherweise mit dem gegenteiligen Ergebnis des Gewünschten. Es gibt dann eigentlich immer extremere Ausprägungen des jeweils bestehenden Problems.

Es gibt schon gute Gründe, warum viele große Unternehmen, z.B. SAP einführen wollten oder es getan haben. Oder halt andere Lösungen, die eins garantieren sollen: klare, geregelte Workflows für die Aufgaben, bei denen alles definiert abläuft, auch die Datenablage. Und bei denen der Mitarbeiter zum Ergebnis kommt.

Die eigentliche Ursache aller Probleme offenbart sich gerne beim Versuch, auf ein solches System umzustellen: die Abläufe im eigenen Laden sind nicht ausreichend bekannt, die Erfordernisse nicht sicher festgestellt und das jeweils gewünschte Ergebnis nicht klar genug definiert.

Eine Problembeschreibung, die auch auf den öffentlichen Sektor schwer einwirkt, weil die interne Analyse- und Anpassungsgeschwindigkeit nicht mehr mit der gefühlt oder real erforderlichen Änderungsgeschwindigkeit Schritt halten kann.

Da heißt es schnell auf agil zu schalten und die hier genannten Probleme zu verstärken. Oder halt alles so umorganisieren, dass man dem gewachsen ist. Ohne Ende Personal aufbauen, um den ständigen Wandel zu gestalten. Oder das Personal aus der Betriebsbasis ziehen und auf Wandelgewinne bei der Effizienz hoffen. Was dann den Laden zerreißen kann, wenn es leere Hoffnungen waren.

Letzteres ist wahrscheinlich, weil Außenanforderungen zur Änderung, z.B. aus der Rechtssetzung nur zu immer komplexer und aufwendiger führen und nie zu einfacher und effizienter.

Die sicherste Aussicht auf Vermeidung wirklich großen Übels ist dann, agil und mit Kontrollverlust voranzuwurschteln, aber halt weiter grundsätzlich zu funktionieren und zu existieren. Verstöße kann man wegkaufen, alles andere wird schnell existenziell.

Und dann sind wir jetzt halt da, wo das gesellschaftlich-politische Setting uns m.E. hinführen musste.

Langer Rede, kurzer Sinn:

Wir brauchen auch im gesellschaftlich-politischen Gestaltungsprozess den Grundsatz "keep it simple" oder wir regeln uns ganz geregelt ins faktische Chaos.

Der letzte Satz trifft es ganz gut.

Dummerweise gibt es aber genügend Quacksalber da draussen die die heilsbringenden Tools verkaufen die alle Probleme lösen.

Kubernetes ist da ein gutes Beispiel:

Wenn man da nicht von Anfang an den Daumen drauf hält bricht früher oder später Chaos aus. Macht man es richtig hilft einem eine gute laufende Umgebung dagegen richtig weiter.

Gruß

"Keep Simple" macht es auch dem Angreifer einfach. Netzwerksegmentierung, Admin-Tiering, JEA und ein gescheites Monitoring mit Verhaltensanalyse usw. sind in vielen Umgebungen schon notwendig.

Wer das Gegenteil behauptet und dann alle Daten durch einen Hack verliert hat vieles verdient, nur kein Mitleid.

"Keep it simple" war an das KISS-Prinzip angelehnt und beschreibt, wie man ein Problem löst. Nicht, wie dann die Welt funktioniert.

Übrigens eins der Grundprinzipien funktionierender IT-Sicherheit.

Netzwerksegmentierung ist z.B. eine extrem simple Lösung für ein Problem. Und diese hält man auch simpel genug, um die Segmente noch jederzeit zuordnen zu können. Oder man macht was falsch. Dann passieren Fehler mit unklaren Folgen und es wird unwirksam.

Wenn ich natürlich extrem komplexe Systeme baue oder eine extrem komplexe Rechtssetzung betreibe, dann verlasse ich KISS. Dann brauche ich auch auch im Weiteren extrem komplexe technische Lösungen und/oder Prozesse. KISS muss am Anfang stehen. Du brauchst einen Kindergartenplatz? Einfachen Antrag elektronisch stellen –> KISS. Bei uns im Land: Etliche Nachweise, viele beteiligte Stellen, unklare Abläufe, elektronisch nur mit x Auflagen –> kein KISS mehr möglich. (nur beispielhaft, denn das Thema ist noch relativ übersichtlich)

Und zum Schluss weißt du ohne KOSS trotz wochenlanger Untersuchung gar nicht mehr, warum da jetzt genau was passiert ist oder wo was passiert ist.

Umd dann schreibt Microsoft nach Monaten halt so Worte wie "wir gehen davon aus". Weil "sicher wissen" schon nicht mehr zu erreichen ist.

Ich hatte beispielhaft letzte Woche ein Gespräch über eine eGovernment-Lösung aus dem Bereich Meldewesen und habe da die Abläufe skizziert. Da verlangen die Rechtssetzung und Bundesvorschriften so viele Dinge, dass zum Schluss in dem digitalen Prozess mindestens 2 Postbriefe verschickt werden müssen, mindestens 4 Stellen miteinander kommunizieren und abrechnen und an einigen Stellen kann die zuständige Stelle nicht mal feststellen, wo das Verfahren gerade steht.

Das ist das Gegenteil von keep it simple und wird deshalb a) nicht zuverlässig funktionieren, b) wird der Prozess an zu vielen Stellen angreifbar und nicht zuletzt können c) auftretende Probleme, auch Sicherheitsprobleme, nicht einfach gelöst werden, sondern verlangen umfangreiche Ermittlungen und Abstimmungen. Mal zu Kosten und Personalaufwand noch nichts gesagt.

Das ist so, als würde man statt simpler Netzwerksegmentierung auf ki-gesteuerte Segmentierung mit abgestimmtem, automatischem Firewalling setzen. Keiner weiß, ob der Dienst gerade spinnt, weil er angegriffen wurde oder weil die Segmente oder Regeln gerade nicht passen. Ich habe eine zu komplexe Lösung in Villabacho gewählt, weshalb ich noch am Anfang der Problemuntersuchung stehe, während man in Villaribo schon im Feierabend ist, weil die Lösung eines winzigen Problems schnell gefunden war.

So komplexe Lösungen wählt man doch meistens, wenn man sein genaues Problem nicht kennt und sicherheitshalber alles adressieren will. Danach kennt man sein Problem nicht, versteht auch die "Lösung" nicht mehr und postuliert dennoch, man sei jetzt sicherer.

Ist ein bißchen wie Wasser mit Magnetismus von Schadstoffen und schlechten Schwingungen befreien. Und im besten Fall bringt einen das eingebaute Wundergerät dann langsam um, weil es in die Leitung rostet. Wäre dann wohl gewesen, das eigentliche Problem vorher korrekt analysiert zu haben und dann adäquat und KISS gehandelt zu haben. Denn das Wasser war vermutlich okay.

👍🥳

Nope,

das simple bezieht sich auf einfache Strukturen und Prozesse um den Überblick zu haben.

Vereinfacht:

Es ist deutlich einfacher eine Firewall/ UTM sicher zu betreiben als z.B. 3 verschiede Einwahllösungen für alle möglichen Aufgaben. Das man zusätzlich Tools um maximal schnell reagieren zu können benötigt werden bleibt davon doch unberührt.

Ist wie die Steuererklärung: Die sollte auf einen Bierdeckel passen ;-)

Ich finde den Urheber der "Studie" irgendwie nicht aber ich gehe davon aus das sie praktischerweise hier Sicherheitsdienste anbieten. Na so ein Zufall.

Ohne IP7+ wird es nie Sicherheit im Netz geben und ohne 100%ige Trenung vom national und international Netz ist alles weitere nutzlos. Der Schutz muss im Kern im nationalen Netz erfolgen und nicht in der letzten Meile.

Ich weiß nicht, was die Trennung von national und international bringen soll.

Als bei uns mal richtig was los war mit "Angriffen", habe ich überlegt, Zugriffe aus gewissen Stasten zu unterbinden. Dummerweise kam das meiste aus Deutschland, Europa und USA. Den Traffic brauchen wir prinzipiell. Ich konnte aber für viele Dienste Rechenzentren in Deutschland, Europa, USA und China als Herkunft von legitimen Anfragen ausschließen. Dann wurde es ruhiger.

Wie auch immer: ich kann selbst entscheiden, welche Herkunft für welchen Dienst bei mir legitim sein kann. Und nur ich kann das. Das weiß einfach kein Dritter.

Und das hat andere Logiken, als "kommt von über die Grenze". Enduserdienste werden z.B. nicht legitim von Serverfarmen wahrgenommen, bestimmte Maschinendienste nicht legitim aus Endusernetzen und bestimmte Mobildienste nur aus dem Mobilnetz unseres Mobilfunkanbieters. Mit Land X oder Y als Bedrohungsquelle hat das eher wenig zu tun. In Land X ist Chef vielleicht gerade unterwegs und muss noch eine Maßnahme genehmigen. Da an der Grenze digital zu zerschellen, fände der nicht amüsant.

Wozu jetzt national und international trennen?

Damit irgendjemand anderes für mich über Legitimität des Traffics zu mir entscheidet?

Ich glaube, da würden meine Chefs und deren Interessenvertreterverein aus dem Stand eine Welle schieben, die sich gewaschen hat.

So grundsätzlich:

Sich einschließen und bewachen lassen, mag sich sicherer anfühlen, als wenn einfach jemand an der Tür klingeln kann.

Die meisten würden trotzdem nicht freiwillig in den Knast gehen. Die machen dann einfach die Tür nicht auf, wenn es klingelt und keine befriedigende Antwort aus der Gegensprechanlage kommt.

Nur ein völlig vom Leben überforderter würde aber die Klingel mit dem Türöffner seiner Wohnung verbinden. Also jeden reinlassen, der die Klingel findet.

Das digitale Äquivalent ist aber den Leuten zu kompliziert. Da wird lieber allem die Tür aufgesperrt, als mal drüber nachzudenken, was da eigentlich wo rein muss. Oder auch raus. Da setzt es meist ganz aus.

Im realen Leben würde man da irgendwann eine Betreuung verordnen oder einen Vormund bestimmen.

Und im digitalen sollen wir jetzt einen Grenzüberschreitungsvormund kriegen?

Weil es für irgendjemanden zu kompliziert ist und er deshalb dringend Hilfe braucht? Die dann aber alle aufgezwungen kriegen sollen, weil er sonst zugeben müsste, dass er sein Leben nicht im Griff hat?

Ich bin dagegen.