[English]Ich stelle mal eine kurze Information für Sharepoint-Administratoren hier im Blog ein. Microsoft hat bereits im Juni 2023 eine Schwachstelle zur Umgehung der Authentifizierung (CVE-2023-29357) veröffentlicht. Die Schwachstelle kann also per Update geschlossen werden. Nun hat ein Sicherheitsforscher einen Exploit zur Ausnutzung der Schwachstelle öffentlich gemacht.

[English]Ich stelle mal eine kurze Information für Sharepoint-Administratoren hier im Blog ein. Microsoft hat bereits im Juni 2023 eine Schwachstelle zur Umgehung der Authentifizierung (CVE-2023-29357) veröffentlicht. Die Schwachstelle kann also per Update geschlossen werden. Nun hat ein Sicherheitsforscher einen Exploit zur Ausnutzung der Schwachstelle öffentlich gemacht.

Hinweise bereits im Juni 2023

Ich hatte bereits im Juni 2023 im Beitrag Microsoft Security Update Summary (13. Juni 2023) auf die Schwachstelle CVE-2023-29357 hingewiesen.

CVE-2023-29357: Microsoft SharePoint Server Elevation of Privilege Vulnerability, CVEv3 Score 9.8, critical; Es ist eine EoP-Schwachstelle in Microsoft SharePoint Server 2019, die mit einem CVSSv3-Score von 9,8 als kritisch eingestuft wurde.

Ein entfernter, nicht authentifizierter Angreifer kann die Sicherheitsanfälligkeit ausnutzen, indem er ein gefälschtes JWT-Authentifizierungstoken an einen anfälligen Server sendet. Dadurch erhält der Angreifer die Rechte eines authentifizierten Benutzers auf dem Zielsystem. Laut dem Advisory ist keine Benutzerinteraktion erforderlich, damit ein Angreifer diese Schwachstelle ausnutzen kann.

Microsoft gibt auch Hinweise zur Behebung der Schwachstelle, die besagen, dass Benutzer, die Microsoft Defender in ihren SharePoint Server-Farmen verwenden und AMSI aktiviert haben, nicht betroffen sind. CVE-2023-29357 wurde laut Microsofts Exploitability Index als "Exploitation More Likely" eingestuft. Die Schwachstelle wurde mit den Juni 2023 Updates für SharePoint-Server geschlossen (siehe auch Microsoft Office Updates (13. Juni 2023), Update KB5002402 SharePoint Server 2019).

Laut der Zero Day Initiative (ZDI) von Trend Micro wurde CVE-2023-29357 während des Pwn2Own-Wettbewerbs in Vancouver im März bei einer erfolgreichen Demonstration eines verketteten Angriffs verwendet. ZDI merkt an, dass Microsoft zwar die Aktivierung von AMSI als Abhilfemaßnahme empfiehlt, aber "die Wirksamkeit dieser Maßnahme nicht getestet hat".

Exploit veröffentlicht

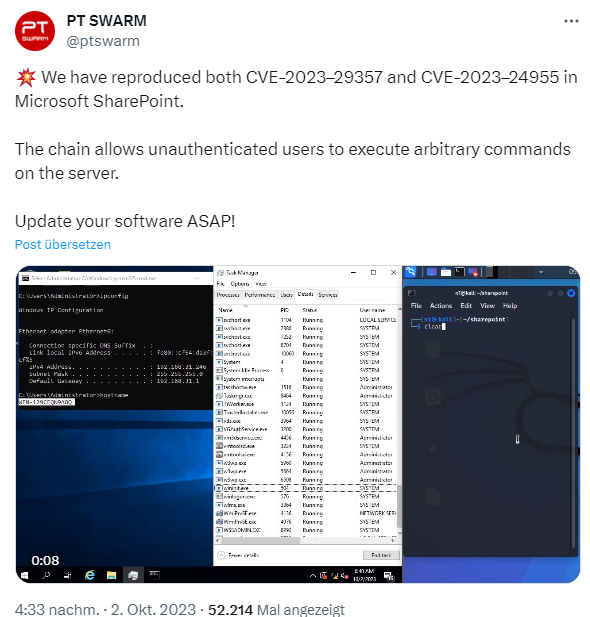

Nguyễn Tiến Giang aus Vietnam hat zum 25. September 2023 eine technische Analyse der Schwachstelle im Beitrag [P2O Vancouver 2023] SharePoint Pre-Auth RCE chain (CVE-2023–29357 & CVE-2023–24955) veröffentlicht. Zum 2. Oktober 2023 schreibt jemand auf Twitter, dass es gelungen sei, die Schwachstellen CVE-2023-29357 und CVE-2023-24955 in Microsoft SharePoint 2019 gezielt auszunutzen. Die Verkettung der Schwachstellen ermöglicht es nicht authentifizierten Benutzern beliebige Befehle auf dem Server auszuführen.

Die Leute fordern Administratoren auf, die SharePoint Server 2019 so schnell wie möglich zu aktualisieren. Wer zeitnah patcht, sollte allerdings unter Microsoft SharePoint Server 2019 bezüglich CVE-2023-29357 geschützt sein. Die Kollegen von Bleeping Computer haben in diesem Artikel noch einige Informationen rund um das Thema zusammen getragen.

MVP: 2013 – 2016

MVP: 2013 – 2016