Ivanti VPN-Appliances scheinen seit Tagen verstärkt per Internet angegriffen zu werden. Ich hatte gerade dazu was geschrieben. Nun warnt Ivanti, dass VPN-Appliances sogar angreifbar sind, wenn Administratoren die vorgeschlagenen Härtungsmaßnahmen gegen Angriffe ausgeführt haben, danach aber ihre Konfigurationen auf die VPN-Appliances hochladen. Denn durch die Härtungsmaßnahmen gegen Angriffe funktionieren einige Web-Dienste nicht mehr wie gewohnt.

Ivanti VPN-Appliances scheinen seit Tagen verstärkt per Internet angegriffen zu werden. Ich hatte gerade dazu was geschrieben. Nun warnt Ivanti, dass VPN-Appliances sogar angreifbar sind, wenn Administratoren die vorgeschlagenen Härtungsmaßnahmen gegen Angriffe ausgeführt haben, danach aber ihre Konfigurationen auf die VPN-Appliances hochladen. Denn durch die Härtungsmaßnahmen gegen Angriffe funktionieren einige Web-Dienste nicht mehr wie gewohnt.

Angriffe auf Ivanti VPN-Appliances

Im Blog-Beitrag Tausende Geräte per Ivanti VPN-Schwachstellen angegriffen – mind. 19 in Deutschland hatte ich zum 22. Januar 2024 nochmals das Problem der zahlreichen Schwachstellen aufgegriffen, die im Januar 2024 in Ivanti-Software-Produkten öffentlich wurden. Es gibt zwar Updates, aber nicht alle Ivanti-Installationen sind aktualisiert.

Sicherheitsforscher von Volexity scannen rund 30.000 bekannte IP-Adressen von Ivanti Connect Secure VPN-Appliances (ICS), die ggf. über Schwachstellen angreifbar sind. In diesem Kontext schlagen Sicherheitsforscher seit Tagen Alarm, dass Tausende Geräte beispielsweise über Ivanti VPN-Schwachstellen, angegriffen werden. Volexity konnte Beweise für die Kompromittierung von über 1.700 Geräten weltweit finden. Details lassen sich in diesem Volexity-Beitrag nachlesen.

Angriffe scheinen sich auszuweiten

In diesem Kommentar zum Artikel Tausende Geräte per Ivanti VPN-Schwachstellen angegriffen – mind. 19 in Deutschland schreibt Gi7w0rm, dass mehrere Angreifer bereits herausgefunden haben wie einfach die Schwachstelle automatisiert angegriffen werden kann und dann die Backdoor platziert werden kann. Der Leser berichtet, dass er momentan global Angriffe im Minutentakt sieht, die sich oft sogar überlagern. Er geht davon aus, dass die Angreifer ihre Methodiken sicherlich auch verbessern und damit immer mehr Instanzen finden und angreifen werden.

In diesem Tweet auf X schreibt ein Sicherheitsforscher, dass er in den letzten zwei Tagen mehrere Unternehmen wie Fluggesellschaften, Wasserversorger sowie Behörden gesehen habe, wo bereits eine .js-Hintertür für den Diebstahl von Anmeldedaten vorhanden sei. Sprich: Dort werden alle alle eingegebenen Anmeldedaten von den Angreifern über die Backdoor abgezogen.

Ivanti gibt neue Warnung heraus

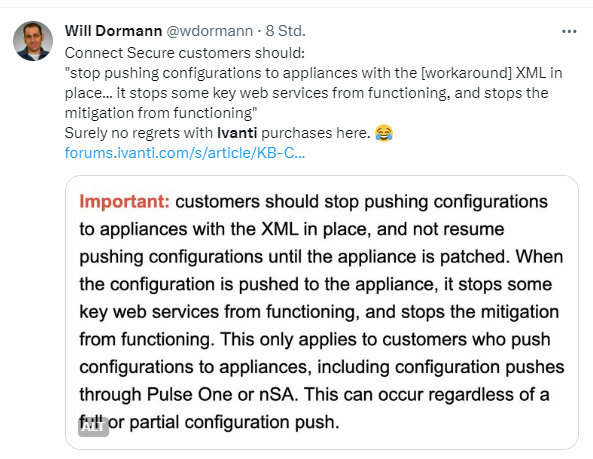

Zum Wochenende hat der Anbieter Ivanti eine neue Warnung an Administratoren seiner Appliances herausgegeben. Ich bin unter anderem durch Tweets von Will Dorman und Bleeping Computer auf das Thema gestoßen – die Kollegen von Bleeping Computer haben es hier aufbereitet.

Das Ganze bezieht sich auf den Support-Beitrag KB CVE-2023-46805 (Authentication Bypass) & CVE-2024-21887 (Command Injection) for Ivanti Connect Secure and Ivanti Policy Secure Gateways zu den genannten Schwachstellen. Dieser wurde am 20. Januar 2024 aktualisiert, weil die Ivanti-Entwickler auf eine Race-Condition gestoßen sind, die beim Übertragen von Gerätekonfigurationen auf die Appliances auftreten kann. Diese Race Condition kann sich negativ auf die XML-Remediation auswirken und Kunden angreifbar machen. Dazu heißt es nun:

Important: customers should stop pushing configurations to appliances with the XML in place, and not resume pushing configurations until the appliance is patched. When the configuration is pushed to the appliance, it stops some key web services from functioning, and stops the mitigation from functioning. This only applies to customers who push configurations to appliances, including configuration pushes through Pulse One or nSA. This can occur regardless of a full or partial configuration push.

We have seen evidence of threat actors attempting to manipulate Ivanti's internal integrity checker (ICT). Out of an abundance of caution, we are recommending that all customers run the external ICT. We have added new functionality to the external ICT that will be incorporated into the internal ICT in the future. We regularly provide updates to the external and internal ICT, so customers should always ensure they are running the latest version of each.

The ICT is a snapshot of the current state of the appliance and cannot necessarily detect threat actor activity if they have returned the appliance to a clean state. The ICT does not scan for malware or other Indicators of Compromise. We recommend as a best practice for customers to always run the ICT in conjunction with continuous monitoring.

Kunden sollten das Übertragen (Pushen) von Konfigurationen auf Appliances mittels einer XML-Datei stoppen und diest erst wieder aufnehmen, wenn die Appliance gepatcht ist. Wenn die Konfiguration auf die Appliance übertragen wird, funktionieren einige wichtige Webdienste nicht mehr und die Härtungsmaßnahmen (Mitigation) gegen Angriffe über die genannten Schwachstellen funktioniert nicht mehr. Diese Warnung gilt aber nur für Kunden, die Konfigurationen auf Appliances übertragen. Dies schließt auch die Übertragung von Konfigurationen über Pulse One oder nSA ein. Dies kann unabhängig von einem vollständigen oder teilweisen Konfigurations-Push auftreten.

Achtung beim Integritäts-Checker

Ivanti gibt weiterhin an, dass man Beweise gesehen habe, dass Bedrohungsakteure versuchen, den internen Integritäts-Checker (ICT) von Ivanti zu manipulieren. Aus Gründen der Vorsicht empfehlen die Sicherheitsexperten von Ivanti allen Kunden, den externen ICT des Herstellers einzusetzen. Dazu haben die Entwickler dem externen ICT neue Funktionen hinzugefügt, die in Zukunft in den internen ICT integriert werden. Administratoren von Ivanti sollten also den oben verlinkten Support-Beitrag sowie ggf. die Zusammenfassung aus meinem gestrigen Blog-Beitrag sowie aus dem Artikel von Bleeping Computer beachten.

MVP: 2013 – 2016

MVP: 2013 – 2016

Mittlerweile ein Elend. Alles was zusätzlich zur "Sicherheit" benutzt wird ist scheinbar eine zusätzliche Sicherheitslücke. So keep ist KISS.

Und meistens steckt der Fehler in den Bequemlichkeitskomponenten, also den grafischen An- und Aufbauten, um das System per Mausklick aus der Ferne komfortabel administrieren zu können. Was für eine Farce.