[English]Nach Microsoft ist wohl auch die Firma HPE das Opfer der russischen Hackergruppe Midnight Blizzard geworden. Das geht aus einer Mitteilung des Unternehmens an die US-Börsenaufsicht SEC (SECURITIES AND EXCHANGE COMMISSION) hervor. Wie auch bei Microsoft hatten die Angreifer wohl Zugriff auf das E-Mail-System des Unternehmens (bei Microsoft war es Microsoft 365). Die Angreifer konnten sich dann seit Monaten bei HPE in diesem System umsehen.

[English]Nach Microsoft ist wohl auch die Firma HPE das Opfer der russischen Hackergruppe Midnight Blizzard geworden. Das geht aus einer Mitteilung des Unternehmens an die US-Börsenaufsicht SEC (SECURITIES AND EXCHANGE COMMISSION) hervor. Wie auch bei Microsoft hatten die Angreifer wohl Zugriff auf das E-Mail-System des Unternehmens (bei Microsoft war es Microsoft 365). Die Angreifer konnten sich dann seit Monaten bei HPE in diesem System umsehen.

Wer ist HPE?

Hewlett Packard Enterprise ist ein US-amerikanisches Informationstechnikunternehmen, dass durch die Abspaltung des Unternehmenskundengeschäfts der Hewlett-Packard Company entstanden ist. Dort werden unter anderem Server für Unternehmenskunden angeboten.

Informationen zum HPE-Hack

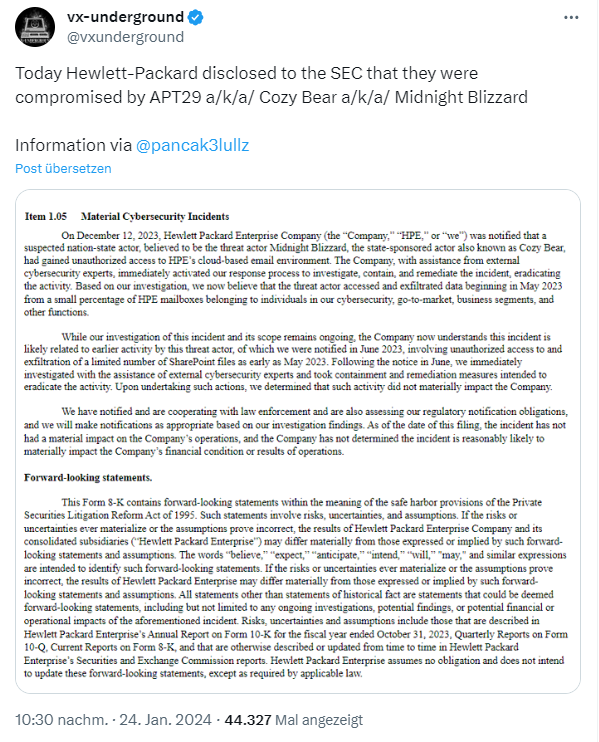

Die sind Opfer eines Cyberangriffs geworden. Thomas hat mich die Nacht per Mail auf den nachfolgenden Tweet von vxunderground zum Thema hingewiesen (danke dafür). Im Tweet ist die Mitteilung an die SEC als Screenshot abgebildet.

Laut Mitteilung wurde Hewlett Packard Enterprise (HPE) zum 12. Dezember 2023 benachrichtigt, dass ein mutmaßlicher nationalstaatlicher Akteur, bei dem es sich vermutlich um den Bedrohungsakteur Midnight Blizzard (auch als Cozy Bear bekannt), einen unbefugten Zugriff auf die Cloud-basierte E-Mail-Umgebung von HPE erlangt habe. Die Kollegen von Bleeping Computer geben an, dass die Cloud-basierte E-Mail-Umgebung Microsoft Office 365 sei – in der SEC-Mitteilung findet sich dazu nichts.

Das Unternehmen hat mit Unterstützung von externen Cybersecurity-Experten sofort den internen Notfall-Prozess aktiviert, um den Vorfall zu untersuchen, einzudämmen und zu beheben und im Anschluss die Aktivität zu beseitigen. Auf der Grundlage unserer Untersuchung glauben die Verantwortlichen nun, dass der Bedrohungsakteur ab Mai 2023 auf Daten in einem kleinen Prozentsatz der HPE-Postfächer zugegriffen und diese exfiltriert hat. Betroffen sind Personen aus den Bereichen Cybersecurity, Go-to-Market, Geschäftssegmente und anderen Funktionen gehören.

Aktuell dauert die Untersuchung dieses Vorfalls und seines Umfangs noch an. HPE geht inzwischen davon aus, dass dieser Vorfall wahrscheinlich mit früheren Aktivitäten dieses Bedrohungsakteurs zusammenhängt, über die das Unternehmen bereits im Juni 2023 informiert wurde. Damals konnten Angreifer im Mai 2023, bei einem unbefugten Zugriff auf SharePoint-Server. eine begrenzte Anzahl von Dateien abziehen. Nach der Benachrichtigung im Juni 2023 wurden sofort mit Unterstützung externer Cybersicherheitsexperten Nachforschungen angestellt und Eindämmungs- und Abhilfemaßnahmen ergriffen, um die Aktivität zu beseitigen. Nachdem diese Maßnahmen ergriffen wurden, stellten die Spezialisten fest, dass diese Aktivitäten keine wesentlichen Auswirkungen auf das Unternehmen hatten.

HPE hat die Strafverfolgungsbehörden benachrichtigt und arbeitet mit diesen zusammen. Außerdem prüfen die Verantwortlichen bei HPE die behördlichen Meldepflichten und werden auf der Grundlage weiterer Untersuchungsergebnisse entsprechende Meldungen machen.

Erinnerungen an den Microsoft Fall

Da klingeln bei mir sofort die Alarm-Glocken, denn dieser Plot kommt mir aus dem Blog-Beitrag Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert bekannt vor. Microsoft ist dieser Hack am 12. Januar 2024 aufgefallen, und die Hacker waren seit November 2023 im System heißt es.

vxunderground weist in einem Tweet darauf hin, dass Microsoft am 12. Januar 2024 bekannt gab, durch einen Hack von APT29 alias Midnight Blizzard seit November 2023 kompromittiert worden zu sein. Dort hatte die Gruppe Zugang zu den E-Mails der Unternehmensleitung, des Cybersicherheitspersonals und der Rechtsabteilung erhalten. Die Angreifer sollen seit November 2023 im System gewesen sein.

Am 24. Januar 2024 gibt Hewlett-Packard Enterprise bekannt, dass das Unternehmen von APT29 alias Midnight Blizzard kompromittiert wurde und dass die Gruppe Zugriff auf E-Mails von Mitarbeitern der Cybersicherheit, des "Go-to-Market", und von weiteren Geschäftsbereichen hatte. Die Angreifer waren seit Mai 2023 im System unterwegs. Kann dies Zufall sein?

Ähnliche Artikel:

China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt

Nachlese zum Storm-0558 Cloud-Hack: Microsoft tappt noch im Dunkeln

Nach CISA-Bericht zum Storm-0558-Hack stellt Microsoft Kunden erweitertes Cloud-Logging bereit

GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin,

wollte gestern nach Dokumenten zu einem Aruba AP-515 schauen. Ende Dezember hatte ich da z.B. neue Daten heruntergeladen/angeschaut. Jetzt sind die letzten Einträge aus März 2022. Bei anderen Geräten erhalte ich aber neuere Sachen.

Jetzt weiß ich nicht, ob es etwas mit der Umstellung von Aruba Support Portal zu HPE Networking Support Portal zu tun hat oder ob da noch mehr im Argen liegt 😶

MfG,

Blackii

Vermutlich ein Virus, das über die Chips in den Druckerpatronen ins Unternehmen gelangt ist.

SCNR

Bei dem Kommentar ist mir fast der Kaffee aus der Nase rausgeschossen :D

Fantastisch :)

Wollte gerade schreiben:

Hoffentlich hat die Hackergruppe bei diesem Angriff nicht die ORIGINAL HP Druckerpatronen mit Malware infiltriert

wobei

HP != HPE

ROFL! You, Sir, made my day! Thank you!

ich glaube nicht, dass HPE die Drucker von HP einsetzt, wer tut sich so etwas freiwillig an.

Oder es gab durch den Hack theoretisch Einblicke, dass sowas mit Druckerpatronen auch gemacht wurde? Daher diese Flucht nach vorne durch HP?

Eine bessere Werbevorlage für Druckerpatronen ohne Chip bekommt die Konkurrenz nicht!

Naja ok – ich denke das interessiert keinen mehr, daß Default irgendwelche Kidis bei Großunternehmen in der Cloud herumschnüffeln usw. Ist wahrscheinlich alles ein Gewöhnungssache und jetzt eher normal. Gehört auch zum guten Tun, mal gehackt worden zu sein, weil dann ist man wichtig.

Aber HP? Die verkaufen auch viel Cloud-Quatsch so wie Switch Management in der Cloud – kein joke. Warum sollte man auch nicht die zentralsten Teile der internen Infrastruktur aus irgendeiner Cloud managen – ROFL. Ebenso das Management von HPE Enterprise WLAN per Cloud. Total irre – aber ich habe mich an den Wahnsinn gewöhnt und finde das alles es sehr unterhaltsam.

Bezüglich Cloud-Management von Netzwerkkomponenten: Das kenne ich aber tatsächlich auch von anderen Herstellern, was für mich ein Grund ist, deren Komponenten nicht zu kaufen. Zumindest wenn nicht alternativ auch On-Premises Management erhältlich ist.

Aber man ist ja ein "Ewig gestriger" wenn man die ganze "Vercloudisierung" kritisiert, weil ist ja modern und so.

Cisco hat ja damals mit dem Kauf von Meraki damit angefangen, achtet aber bis heute darauf, daß die Geräte unterscheidbar sind.

"Cisco Meraki" trägt weiterhin diesen Doppelnamen und hat silberne statt blaugrüner Gehäuse.

HPE hat da leider mit der Übernahme von Aruba einiges vermischt, trennt aber inzwischen auch wieder deutlich (weißes statt schwarzes Gehäuse, Marke "Aruba Instant ON").

Für die damals mit zu Aruba gerutschten ProCurve-Switche gibt es jetzt sogar ein "Traditional GUI".

das ist vor Allem für Umgebungen wo es wenig Personal gibt. Wenn du eine IT leitest, aber immer weniger Budget zur Verfügung hast, kann Cloudmanagement schon auch etliches vereinfachen…auch wenn ich davon auch kein Freund bin. Bei Aruba/HPE sind die Cloud Features ja noch abschaltbar.

Bin kein Sophos Kenner, aber hängen die Firewalls und der restliche Kram von denen nicht auch schon eine ganze Weile an der Cloud?

Jein. Es gibt zwar das Sophos Central (kostet extra), du kannst die Sophos Firewall aber weiterhin über ihre lokale Oberfläche administrieren (Web und SSH). Somit ist Cloud zwar auch im Angebot, aber zumindest ist man aktuell noch nicht verpflichtet, es zu nutzen. Unsere hängt nicht an dem Cloud Dienst.

Die alten (Sophos UTM und SG, abgekündigt zum Juli 2026) mit Ausnahme von Sandstorm nicht, die neuen (XG/XGS) kann man zunehmend schwerer ohne betreiben. Bestimmte Funktionalitäten (z.B. Mail Security, MDM, Endpoint, Reporting, aber die Liste wächst) werden nicht mehr on-premise angeboten.

Laut dieser Quelle war das "Office 365 email environment" betroffen:

*ttps://www.bleepingcomputer.com/news/security/hpe-russian-hackers-breached-its-security-teams-email-accounts/

Ich hatte das gelesen – bin/war aber der Meinung, dass die Kollegen von Bleeping Computer mit dem Office 365 E-Mail-Environment den Microsoft Fall gemeint haben – und hab den Satz vor der Veröffentlichung des Beitrags rausgestrichen. Hab jetzt den Verweis wieder rein genommen.

Bleeping Computer schreibt aber:

In response to further questions about the breach, HPE shared the following statement with BleepingComputer.

"On December 12, 2023, HPE was notified that a suspected nation-state actor had gained unauthorized access to the company's Office 365 email environment…."

Das heißt, das Zitat stammt direkt von HPE und betrifft den aktuellen Fall.

Da stellt sich mir die spannende Frage, ob der abhandengekommene Microsoft-Key für diesen Vorfall genutzt wurde.

Falls ja dürften wohl noch weitere Kollateralschäden zu erwarten sein.

Na das hätte doch was wenn manipulierte ILO-Versionen oder Bios-Updates plaziert worden wären. Aber das ist ja wie immer nur Alu-Hüte-Träger Schnack ;-)

Da wird wohl Windows, (A)AD, MS365 im Einsatz sein, bei HPE. Reicht dann als Erklärung. Es gibt einfach Dinge, die haben außerhalb der eigenen 4 Wände nichts zu suchen. Und dazu gehört nunmal das Management der unternehmenseigenen Infrastruktur. Netzwerk, Mail, Verwaltung der Zugangsdaten der Mitarbeiter egal wohin, (sensible) Daten, sämtliche die Sicherheit betreffende Dinge… das hat alles nichts "da draußen" zu suchen.

Ich würde hier sogar einen Zusammenhang zu dem kürzlich hier berichteten Microsoft-Hack vermuten. Möglicherweise konnte man sich von diesem Test-Tenant aus lateral nicht nur zum MS-Management, sondern auch zu HPE durch die Cloud bewegen.

Spekulation könnte sein, daß dieser Test-Tenant angelegt wurde, um einem Großkunden (HPE) irgendwelche speziellen Features zu präsentieren, die man vermarkten wollte. Dann muß man sie ihm natürlich in "seiner" Umgebung präsentieren können und natürlich vorher dem eigenen Management zeigen.

Eigentlich hat gar nichts in der Cloud zu suchen.

Man wird damit zum Sklaven des Cloudanbieters, wird von ihm total abhängig.

Man stelle sich vor, ein Cloudanbieter sagt:

Ab nächsten Monat habt ihr nur noch 10 Zugriffe am Tag frei, jeder weitere Zugriff kostet 10 Cent.

2 Emails versenden = 2 Zugriffe, 1 Excel-Datei öffnen = 1 Zugriff, etc.

Die Firmen müssten das schlucken, denn die könnten ja gar nicht so schnell weg von dem Cloudanbieter.

Oder ein Krimineller würde einen Cloudanbieter übernehmen und alle Zugänge sperren und dann eine "Gebühr" verlangen dafür, das die Zugänge wieder freigeschaltet werden.

Oder Cloudanbieter 1 übernimmt Cloudanbieter 2 und macht den Laden von Cloudanbieter 2 dicht.

Ist zwar sehr weit hergeholt, aber nicht unmöglich.

Man hat ja gesehen, was z.B. ein Elon Musk mit Twitter angestellt hat.

Das hat vor 3 Jahren auch niemand für möglich gehalten.

Was den Hack bei HPE angeht:

War wahrscheinlich die exakt gleiche Vorgehensweise wie bei Microsoft, da ja die gleichen Systeme genutzt wurden.

Das Fazit muß daher wohl lauten:

Das Office 365 email environment ist unsicher!

Jeder kann angegriffen werden, der das verwendet.

Weißt du eigentlich, dass dieser Webserver "borncity.com" auch in der Cloud steht? Wer mag schon einen Webserver daheim betreiben?

Er könnte auch bei ihm unterm Bett mit liegen. Auch Webserver müssen nicht in die Cloud . Gut irgendwann hat man ein Bandbreitenproblem :-) 1 GBit symetrisch kostet ca. 400 euro im Monat.

Eben, deswegen ja! Deswegen ist "Cloud" ja nicht grundsätzlich schlecht sondern hat seine Daseinsberechtigung!

Korrekt!

Auch einer Gründe, warum wir unsere Firmenwebseite nicht "lokal" sondern bei einem Hoster laufen lassen, für deartige Dinge würde ich mir keinen neuen/weiteren "Angriffsvektor" ins Haus holen, das sind so Dienste, die kann man ohne Probleme in die Cloud / Extern auslagern.

Wenn man Daten von lokalen Quellen benötigt, kann man passende Schnittstellen bereitstellen, diese lassen sich dann auch deutlich leichter absichern wie ganze Webseiten.

Bin zwar kein Freund von Cloud-Lösungen, aber alles was Richtung Kundenfrontend geht, kann ruhig in die Cloud, weil an der Stelle wohl auch am meisten Miste gebaut wird.

Stimmt, da hast du Recht.

Webseiten sind so ein Ding, das man in die Cloud stellen kann.

Haben wir in der Firma auch so.

Wird die Homepage gehackt, ist das Firmennetz nicht betroffen.

Und Webspace für Webseiten kostet ja kaum etwas.

Mein Mann!

Gott-sei Dank werde ich in Rente sein, wenn meine Firma gezwungen wird, den Exchange-Cluster in die Cloud umzuziehen.

Sieht hier ähnlich aus.

Die Dummheit und Skrupelosigkeit diverser Entscheidungsträger ist einfach nur noch abstossend.

Gruß