In den Kommentaren hier im Blog las ich die Tage, "wenn das so weiter geht, lesen wir täglich von Sicherheitsvorfällen". Ich fasse mal einige Sicherheitsmeldungen der letzten Tage zu einem Sammelbeitrag zusammen, weil der Blog sonst mit Einzelmeldungen platzen würde. Vom Ransomware-Vorfall bei Schneider Electric, über Interpol Argentinien bis hin zum alten 32AndMe-Fall ist alles dabei. Zudem dräuen in diversen Software-Systemen schwere Sicherheitslücken, die bereits angegriffen werden. Anmerkung: Der Beitrag ist jetzt in vollständiger Fassung veröffentlicht.

In den Kommentaren hier im Blog las ich die Tage, "wenn das so weiter geht, lesen wir täglich von Sicherheitsvorfällen". Ich fasse mal einige Sicherheitsmeldungen der letzten Tage zu einem Sammelbeitrag zusammen, weil der Blog sonst mit Einzelmeldungen platzen würde. Vom Ransomware-Vorfall bei Schneider Electric, über Interpol Argentinien bis hin zum alten 32AndMe-Fall ist alles dabei. Zudem dräuen in diversen Software-Systemen schwere Sicherheitslücken, die bereits angegriffen werden. Anmerkung: Der Beitrag ist jetzt in vollständiger Fassung veröffentlicht.

Hacks und Ransomware-Vorfälle

Hier eine kurze Übersicht über diverse Sicherheitsvorfälle, die durch Hacks oder Ransomware-Infektionen verursacht wurden.

Argentinien: Interpol und Justizministerium gehackt

Unbekannten haben in Argentinien angeblich das Justizministerium in Buenos Aires angegriffen, wie nachfolgender Tweet ausführt. Ein Cyberkrimineller behauptete, die Zugangsdaten von Interpol Argentinien zur Verfügung gestellt zu haben, bietet nun die Administrator-Zugangsdaten des Justizministeriums von Buenos Aires frei an.

Der Cyberkriminelle behauptet, dass diese Zugangsdaten nicht nur das Ansehen und Herunterladen diverser Daten ermöglicht. Vielmehr soll es auch die Änderung von Strafprozessdaten von mehr als 2.000 Personen ermöglichen.

Cactus-Ransomware-Angriff auf Schneider Electric

Schneider Electric ist im Bereich Energiemanagement und Automatisierung ein Schwergewicht. Die Kollegen von Bleeping Computer berichten in nachfolgendem Tweet und in diesem Artikel, dass das Unternehmen Opfer eines Cactus-Ransomware-Angriffs geworden ist.

Der Angriff wurde bereits am 17. Januar 2024 bemerkt und es ist klar, dass Daten aus dem Unternehmensbereich Sustainability (Nachhaltigkeit) entwendet wurden. Durch den Angriff ist ein Teil der Cloud-Plattform Resource Advisor von Schneider Electric von Ausfällen betroffen ist.

Laut Bleeping Computer hat die Ransomware-Bande während des Cyberangriffs Terabytes an Unternehmensdaten gestohlen und erpresst nun das Unternehmen mit der Drohung, die gestohlenen Daten weiterzugeben, wenn kein Lösegeld gezahlt wird. Weitere Details sind dem Artikel von Bleeping Computer zu entnehmen.

32AndMe-Hack: Neue Details

Im Oktober 2023 wurde bekannt dass beim Anbieter 23andMe (dieser erstellt Analysen des menschlichen Genoms) es einen Cybervorfall gegeben hat, bei dem Millionen Kundendaten erbeutet wurden. Erst wurde alles abgestritten, und dann kam schrittweise mehr ans Tageslicht. Ich hatte im Blog-Beitrag Kundendaten von Genom-Analyseanbieter 23andMe im Netz aufgetaucht berichtet, dass auch Deutsche Kunden betroffen sind.

In obigem Mastodon-Post erfährt man, dass 23andMe zugeben musste, dass Hacker zwischen April und September 2023 in Kundenkonten eingedrungen sind, ohne dass das Unternehmen die Angriffe bemerkt hat. Der Umfang des Angriffs ist unbekannt. Ein englischsprachiger Beitrag findet sich bei Techchrunch, und heise hat einen deutschsprachigen Artikel zu diesem Thema veröffentlicht.

Die Hacks des Tages

Im Hinblick auf die Frage "Erfahren wir jetzt täglich etwas über Hacks" nur der Hinweis auf diesen Tweet, der Hacks vom 27., 28. und 29. Januar 2023 zusammen fasst: 20 Opfer, 11 Cyber-Gangs (Akira, Medusa, BlackBasta, BianLian, MyData, Abyss, Cactus, Qilin, INC Ransom, Knight und LockBit 3.0) und 3 Länder (Brasilien, USA, Rumänien) sind betroffen. Hack Maniac hatte mit auf X auf seinen Post hingewiesen – die Liste der Angriffe findet sich in diesem Artikel.

Technica Corporation Opfer von ALPHV BlackCat

Technica entwickelt fortschrittliche Lösungen für Cyberoperationen. Die Technica Corporation ist laut diesem Tweet angeblich von ALPHV BlackCat angegriffen worden – die Ransomware-Gruppe listet das Unternehmen auf seiner Opferseite. Laut Mitteilung sollen Daten des FBI und anderer US-Geheimdienste gestohlen worden sein.

Erkenntnisse zu Ransomware-Zahlungen

Und es gibt noch zwei Infosplitter zum Thema "Höhe der Zahlungen bei Ransomware-Vorfällen". Die Tage ist mir die Information untergekommen, dass im vierten Quartal 2023 die Zahl der Ransomware-Opfer, die Lösegeld zahlen, auf 29 % gesunken ist. Anbieter Coveware nennt eine bessere Vorbereitung, rechtlichen Druck (in den USA im Hinblick auf ein Verbot von Zahlungen) und Misstrauen gegenüber Cyberkriminellen als Gründe. Die durchschnittliche Zahlung lag bei 568.705 US-Dollar, der Median bei 200.000 US-Dollar.

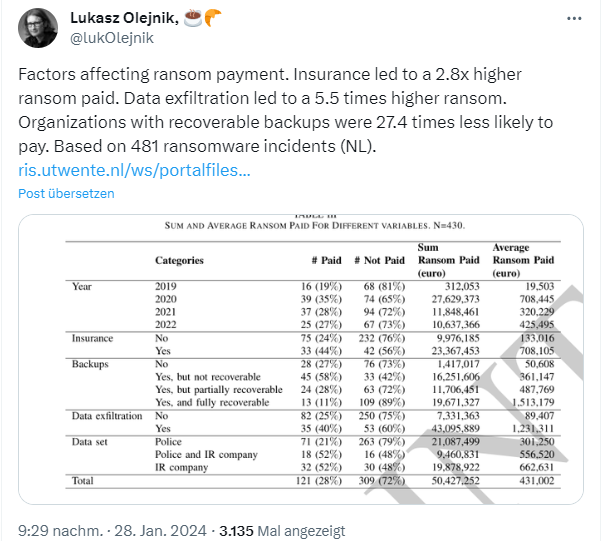

Aus den Niederlanden gibt es eine Untersuchung (siehe obiger Tweet), basierend auf 481 Cybervorfällen, zu Faktoren, die die Höhe der Lösegeldzahlungen beeinflussen. Eine Cyberversicherung führte zu einer 2,8-fach höheren Lösegeldzahlung. Datenexfiltration führte zu einer 5,5-mal höheren Lösegeldzahlung. Unternehmen mit wiederherstellbaren Backups zahlten 27,4-mal seltener. Dieser Tweet thematisiert diesen Sachverhalt ebenfalls.

Und das Argument "wir sind zu klein, wir fliegen unter dem Radar der Cyberkriminellen" noch eine Information. Aus Israel gibt es einen Regierungsbericht, der besagt, dass kleinste KMUs (bis 20 Mitarbeiter) am stärksten von Cyberangriffen betroffen seien. Darkreading hat es hier aufbereitet.

Schwachstellen und Angriffe

Weiterhin gibt es eine Reihe an Schwachstellen die angegriffen werden oder Datenschutzvorfälle, die durch Unachtsamkeit Daten offen gelegt haben.

Jenkins-Schwachstelle CVE-2024-23897

In Jenkins-Instanzen gibt es die Schwachstelle CVE-2024-23897, die Remote Code Execution (RCE) Angriffe ermöglicht. Weltweit sind über 45.000 Instanzen wohl ungepatcht und angreifbar. Shadow Server hat in nachfolgendem Tweet eine Karte der Länder mit betroffenen Systemen veröffentlicht.

Deutschland befindet sich da mit über 3.000 Instanzen auch fett dabei. Die Kollegen von Bleeping Computer haben in diesem Artikel noch einige Details zum Thema zusammen getragen.

Akira und die Cisco Anyconnect-Schwachstelle CVE-2020-3259

Von TrueSec gibt es einen Artikel mit dem Titel Akira Ransomware and exploitation of Cisco Anyconnect vulnerability, der sich mit der Frage befasst, wie die Ransomwaregruppe Akira die Cisco Anyconnect-Schwachstelle CVE-2020-3259 für Cyberangriffe ausnutzt. Ich hatte ja gerade in der Aufbereitung des Vorfalls bei der Südwestfalen IT (SIT) das Thema auf dem Tisch.

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Weitere Cisco-Schwachstelle CVE-2024-20253

Die Kollegen von Bleeping Computer haben vor einigen Tagen ebenfalls diesen Artikel mit einer Warnung vor der Schwachstelle CVE-2024-20253 im Unified Communications Manager (CM) und Contact Center Solutions gewarnt.

Kritische Confluence RCE-Schwachstelle wird angegriffen

In Confluence-Servern gibt es die kritische Schwachstelle CVE-2023-22527 (CVSS score: 10.0), die seit Dezember 2023 gepatcht sein sollte. Seit Januar 2024 gibt es verstärkt Angriffe auf Systeme, bei der diese Schwachstelle ausgenutzt wird. Eine Zusammenfassung findet sich in diesem Artikel.

Fortra GoAnywhere MFT-Schwachstelle ausgenutzt

In der Managed File Transfer-Software Fortra GoAnywhere MFT gibt es eine Authentifizierungsschwachstelle CVE-2024-0204 mit einem CVSS v3.1-Score 9.8, zu der der Anbieter eine Sicherheitswarnung veröffentlicht hat. Diese Schwachstelle ist verstärkt im Fokus von Angreifern – die Kollegen von Bleeping Computer haben die Details in diesem Artikel zusammen gestellt.

Kompromittierte SSH-Hosts

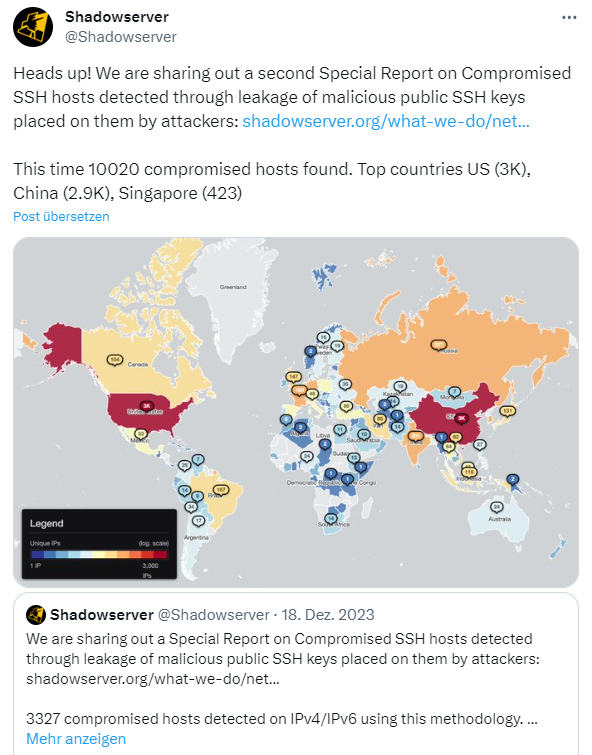

Ich hatte es nicht im Blog, aber bei SSH-Hosts scheint es ein Problem zu geben. Shadowserver hat einen Bericht über kompromittierte SSH-Hosts veröffentlicht, auf den in nachfolgendem Tweet hingewiesen wird.

DLL-Proxying in Antivirussoftware

DLL-Proxying ist eine spezielle Technik des DLL-Hijacking, die im Mai 2023 im Beitrag Weaponizing DLL Hijacking via DLL Proxying beschrieben wurde. Das Thema ist vor wenigen Tagen im Beitrag AV — When a Friend Becomes an Enemy — (CVE-2024–23940) erneut hochgekocht, weil Sicherheitsforscher diese Möglichkeit zum Aushebeln von Antivirus-Software entdeckt haben.

Anbieter Trend Micro will in seinen Produkten Maßnahmen gegen diesen Angriffsvektor ergriffen haben. Aber Produkte anderer Hersteller sind angreifbar. Die Redaktion von heise befasst sich im Beitrag DLL Proxying: Trend Micro liefert Updates, weitere Hersteller angreifbar mit diesem Thema.

Ivanti hat Schwierigkeiten mit dem Patchen

Gemäß diesem Artikel hat Anbieter Ivanti Probleme den Zeitplan für die Veröffentlichung von Zero-Day-Patches (für die Schwachstellen CVE-2023-46805 / CVE-2024-21887, siehe auch meinen Beitrag Tausende Geräte per Ivanti VPN-Schwachstellen angegriffen – mind. 19 in Deutschland) einzuhalten.

WordPress-Plugin 'Better Search Replace' wird angegriffen

Zum Ändern von Einträgen in WordPress-Datenbanken gibt es das Plugin 'Better Search Replace' – habe ich sogar gelegentlich im Einsatz, um Inhalte in der Datenbank auszutauschen. Allerdings lösche ich das Plugin nach Gebrauch wieder aus der WordPress-Installation. Die Kollegen von Bleeping Computer meldeten vor einigen Tagen, dass 'Better Search Replace' im Fokus von Angreifern steht, die eine nicht gepatchte Schwachstelle ausnutzen, um Seiten zu kompromittieren.

Sicherheit im Fahrzeugumfeld

Im Bereich PKW-Software gab es die Tage zwei Meldungen, die mir so ins Auge gestochen sind. Mercedes ist ein Fehler passiert, so das interne Software -Sourcecodes mit Schlüsseln per GitHub abrufbar waren. Und auf einem Hackerwettbewerb wurde Teslas-Fahrzeug-Firmware massenweise über Sicherheitslücken gehackt.

Das Mercedes Software-Leck

Dem Fahrzeughersteller Mercedes ist ein Fehler passiert: Auf Github hochgeladene Daten enthielten auch ein Authentifizierungstoken mit weitgehenden Zugriffsrechten, mit dem sich auch auf Quellcodes des Herstellers zugreifen ließ.

Ich bin über obigen Tweet auf das Thema gestoßen, welches von Golem vor einigen Tagen in diesem Artikel aufbereitet wurden. Der initiale Bericht stammt wohl von Techchrunch. Ob unbefugte Dritte wirklich Zugriff auf den Quellcode hatten, ist bisher unklar.

Tesla-Fahrzeuge auf Pwn2Own Tokyo gehackt

Die Fahrzeuge von Tesla sind ja fahrende Computer mit ganz viel Firmware, die da werkelt. Und bei ganz viel Firmware sind da auch ganz viele Schwachstellen zu finden. In diesem Beitrag berichtete Bleeping Computer, dass Tesla über 24 0-days auf der Pwn2Own Automotive 2024 in Tokyo angegriffen wurde. Und in einem zweiten Beitrag werden weitere Hacks von Bleeping Computer angesprochen.

Darkreading hat das in obigem Tweet und diesem Artikel ebenfalls angesprochen.

Weitere Security-News

Nachfolgend noch einige Sicherheits-News aus weiteren Bereichen.

BSI-Leitfaden zur sicheren KI-Nutzung

Das BSI weist in nachfolgendem Tweet auf einen neu veröffentlichten Leitfaden zur sicheren Nutzung von AI-Lösungen hin.

Overblocking beim Jugendschutzprogramm

Vor einigen Tagen bin ich über Tweets von Lilith Wittmann zum Thema Jugendschutzprogramm gestolpert. Wittmann hat sich die Details der betreffenden Klassifizierung angesehen und ist zum Schluss gekommen, dass deren Filtersystem schlicht kaputt ist.

Die Tweets und ihr Beitrag auf Medium sind ganz aufschlussreich. Veraltete Software kann auch noch zur Verbreitung von Schadsoftware führen. heise hatte das Ganze in diesem Artikel aufgegriffen.

Das ominöse MOAB-Datenleck

Vor einigen Tagen gab es auf Forbes diesen Artikel mit einer Warnung vor einem gigantischen Datenleck mit 26 Milliarden Datensätzen. Daten von Dropbox, LinkedIn, Twitter etc. waren in diesem Leck enthalten. Sicherheitsexperten, die sich die Daten angesehen haben, kamen aber zum Schluss, dass da nur Daten aus bekannten Datenlecks zu einer Superdatenbank zusammen geführt wurden – also nichts neues.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich wäre dafür das der Einsatz von Software zu der eine Sicherheitslücke bekannt ist pauschal verboten wird und der jeweilige Hersteller sofort das Geld zurücküberweisen muss und erst wieder verkaufen darf, wenn das jeweilige Produkt gefixt ist. Dies solle unabhängig durch eine entsprechende Instanz verifiziert werden…. Der Druck an die Hersteller wäre sofort entsprechend "größer" und es gäbe chance das die aufhören würden unfertigen Mist zu veröffentlichen. Da bringt sicher noch keine 100% Sicherheit, die es ja nicht gibt, aber das "Bewusstsein" würde vielleicht ein besser werden….

Es ist einfach nur noch gruselig in der IT was das Thema Sicherheit angeht….

also sowas wie ein KBA-Rückruf bei Autos, die bei Nichtbeachtung nach einiger Zeit sogar stillgelegt werden können. Kosten für die Beseitugung des Mangels trägt der Hersteller.

Du solltest dich mal mit dem Thema "Informatik", speziell den Statistiken zu Programmierfehlern befassen. Das ist das, was man im Informatikstudium im ersten Semester lernt. Ergo, Quintessenz aus diesen Vorlesungen, es gibt keine fehlerfreien Programme. Und was heute noch als eine sichere Methode in einem Programm anerkannt ist, kann es morgen schon nicht mehr sein.

Folglich, mit deiner Forderung würde kein Softwarentwicker mehr irgend ein Programm mehr verkaufen wollen.

Naja, man könnte das ja entsprechend anpassen:

Es gibt eine CVE zu einem Programm, Hersteller hat x Wochen Zeit, einen Patch gegen die Lücke zu veröffentlichen.

Macht er das nicht, wird der Verkauf der Software verboten.

Damit wären die Hersteller zum Patchen gezwungen und könnten sich nicht damit herausreden, das die die Lücke ja gar nicht für so gravierend halten, das die gepatcht werden müsste.

Autos unterscheiden sich auch bzgl. Fehlerfreiheit nicht von Software. Auch da gibt es keine fehlerfreien Autos.

Zitat: …Hersteller hat x Wochen Zeit, einen Patch gegen die Lücke zu veröffentlichen.

Macht er das nicht, wird der Verkauf der Software verboten.

Dann gäbe es in 4 Wochen keine Windows Rechner mehr auf der Welt.

Interessanter Gedanke… ;-)

Ab März ohne Windows und Co. Ja der Gedanke gefällt mir auch gut.

Wäre ich für, aber dann würde M$ Pleite gehen und OpenSource wäre auch am Ende.

Wobei man das auf Software beschränken könnte, wofür Lizenzkosten (in welcher Form auch immer) anfallen.

"Wobei man das auf Software beschränken könnte, wofür Lizenzkosten anfallen."

Nein, das geht nicht. Die einzige sachliche Rechtfertigung eines so drastischen Eingriffs in die Vertrags- und Handlungsfreiheit der Marktteilnehmer ist der "Schutz der Allgemeinheit". Die Allgemeinheit wird aber von Sicherheitslücken in Freeware ebenfalls bedroht.

Ausserdem wäre der Workaround viel zu leicht: Die Hersteller verkaufen keine Software mehr, sondern ausschliesslich verdongelte Hardware ohne Firmware/OS/Software. F/O/S gibt's dann ohne jede Gewährleistung als Freeware zum Download.

Hinweis zu: Schneider Electric . Schneider ist für viele unserer APC USVs und Software bis heute wesentlich und zuständig!

Von Smart-UPS wie Klassiker a'la APC SUA 1500 bis großen Symmetra werden selbst alte Network-Management-Karten "NMC" (zB 9630, 9631,9635) von denen noch (unregelmässig) gepacht (oder auch nicht) und oft eingesetzt.

Also ruhig mal gucken, wie es Eurer vergessenen Notstromversorgung geht. Eueren Strom braucht Ihr… falls aus Abteilung "Sustainability" auch Firmeninterna dazu weg sind (den Sustainability nennt sich heut ja fast alles)

@Günter:

Weil es gerade zum Thema Sicherheit passt (und es im Blog ja öfters ein Thema ist):

https://www.heise.de/news/DLL-Proxying-Trend-Micro-liefert-Updates-weitere-Hersteller-angreifbar-9612567.html

Habe gerade den Tab offen ;-)

"DLL-Proxying ist eine spezielle Technik des DLL-Hijacking, die im Mai 2023 im Beitrag ‹SCHWAMM DRÜBER› beschrieben wurde."

Autsch: DLL-Proxying ist ein URALTER Hut.

Guenter, Du missbrauchst ein ganzes Minenfeld von Proxy-DLLs seit JAHREN; beschrieben habe ich das vor über 15 Jahren unter https://skanthak.homepage.t-online.de/sentinel.html, und etwas später mit gaaanz detaillierter Bauanleitung unter https://skanthak.homepage.t-online.de/minesweeper.html (zu beiden Seiten gibt's NMAKE-files, die für jede DLL im "System"-Verzeichnis eine Proxy-DLL bauen; https://skanthak.homepage.t-online.de/download/DLLDUMMY.MAK mit Anzeige per MessageBox() bzw. MessageBoxIndirect(), https://skanthak.homepage.t-online.de/download/SENTINEL.MAK mit etwas schönerer Anzeige per DialogBox())