Die kritischen Schwachstellen (CVE-2024-1709 & CVE-2024-1708) in der Remote Desktop-Software ScreenConnect des Anbieters ConnectWise könnten eine neue "IT-Kernschmelze" bewirken. Die Ransomware-Gruppe LockBit hat verwundbare Systeme über die Schwachstellen (CVSS 3.1 10.0) erfolgreich angegriffen. Ergänzung: Inzwischen gibt es weitere Gruppen, die das ausnutzen.

Die kritischen Schwachstellen (CVE-2024-1709 & CVE-2024-1708) in der Remote Desktop-Software ScreenConnect des Anbieters ConnectWise könnten eine neue "IT-Kernschmelze" bewirken. Die Ransomware-Gruppe LockBit hat verwundbare Systeme über die Schwachstellen (CVSS 3.1 10.0) erfolgreich angegriffen. Ergänzung: Inzwischen gibt es weitere Gruppen, die das ausnutzen.

Schwachstellen in ScreenConnect

In der Remote Desktop-Software ScreenConnect von ConnectWise wurden kritische Schwachstellen (eine hat die CVSS 3.1-Einstufung 10.0) entdeckt, die eine Umgehung der Authentifizierung ermöglichen. Ein erster Exploit für diese trivial ausnutzbare Schwachstelle ist bereits öffentlich verfügbar. Angriffe gegen verwundbare Server laufen bereits und es sind weltweit Tausende Instanzen angreifbar. Ich hatte im Blog-Beitrag Schwachstelle in ConnectWise-Remote-Software ScreenConnect (Feb. 2024) Details zu den Schwachstellen berichtet.

LockBit hat ScreenConnect angegriffen

Aktuell brennt da bildlich gesprochen "die Hütte", denn es sind weltweit Tausende Instanzen der Software verwundbar. Alleine in Deutschland sind über 60 Instanzen als verwundbar bekannt.

Nun wurde bekannt, dass die LockBit-Ransomware-Gruppe verwundbare ScreenConnect-Server angegriffen und infiziert hat. Das Cybersicherheitsunternehmen Huntress gibt an, dass mindestens "eine lokale Regierung (vermutlich ein US-Bundesstaat), einschließlich der Systeme, die wahrscheinlich mit dem Notrufsystem verbunden sind", und eine "Gesundheitsklinik" unter den Opfern der LockBit-Ransomware sind. Es wurde die Schwachstelle CVE-2024-1709 ausgenutzt, um in Netzwerke einzudringen.

Für die Opfer könnte es prekär werden, denn die LockBit-Infrastruktur ist ja vor wenigen Tagen durch Strafverfolger beschlagnahmt worden (siehe Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang). Die Gruppe ist nicht mehr operationsfähig. Einige Informationen zum LockBit-Fall habe ich in den hier verlinkten Artikeln nachgetragen.

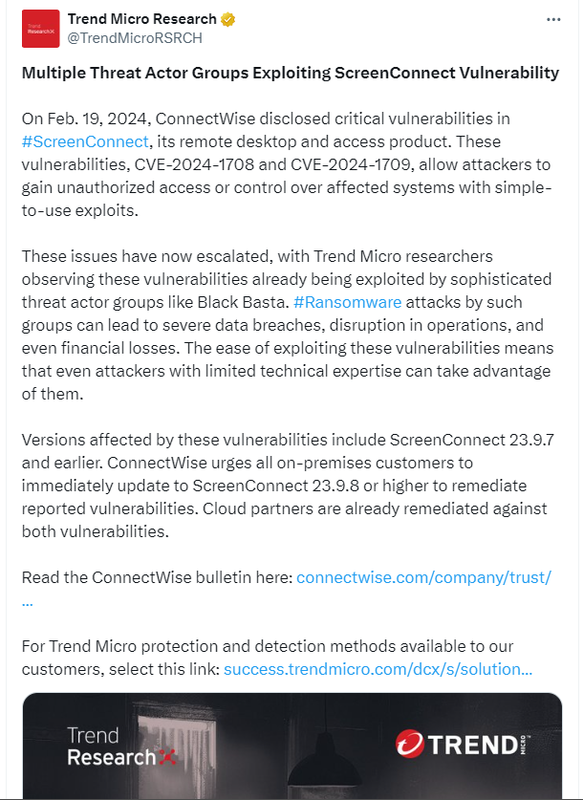

Ergänzung: Inzwischen gibt es weitere Gruppen, die das ausnutzen. Trend Micro Research hat gerade diesen Tweet abgesetzt, in dem der Sachverhalt aufgegriffen wird. Details lassen sich in diesem Artikel von Trend Micro nachlesen.

MVP: 2013 – 2016

MVP: 2013 – 2016