Ein Blog-Leser hat mich auf eine beunruhigende Beobachtung eines seiner Kunden hingewiesen. Dieser erhält eine Flut an Aufforderungen zum Zurücksetzen seiner Kennwörter. Wobei die Nachrichten wohl wirklich von den betreffenden Diensten stammen. Aktuell ist noch etwas unklar, was genau dahinter steckt.

Ein Blog-Leser hat mich auf eine beunruhigende Beobachtung eines seiner Kunden hingewiesen. Dieser erhält eine Flut an Aufforderungen zum Zurücksetzen seiner Kennwörter. Wobei die Nachrichten wohl wirklich von den betreffenden Diensten stammen. Aktuell ist noch etwas unklar, was genau dahinter steckt.

Vermutet werden Angriffe auf verschieden Content Management Systeme (CMS) und Webseiten, wo automatisiert Passwort-Resets ausgelöst werden. Möglicherweise wird was bei Brute-Force-Angriffsversuchen bei diesen Systemen in Sachen Passwort-Reset ausgelöst. Mir geht aber ein Fall aus 2020 im Kopf herum, wo ein PayPal-Konten-Hack durch so etwas verschleiert werden sollte.

Ein Leserhinweis

Die Informationen sind aktuell noch etwas vage. Tobias B. betreibt einen Computerdienst und hat mir gerade eine E-Mail geschickt, in dem er den Sachverhalt beschreibt. Einem Kunden von ihm ist gerade ein unschönes Phänomen aufgefallen. Der Kunde erhält auf seiner T-Online-Mail-Adresse aktuell Tausende "password reset"-Mails von diversen Webseiten. Tobias hat sich das angesehen und schreibt, dass die Mails tatsächlich aus den Systemen der Webseite-Betreibern zu stammen scheinen. Die angegebenen Absender und die Links sind keine Fakes.

Unklar ist der Sinn des Ganzen. Er vermutet, dass hier vielleicht ein Angriff auf bestimmte CMS-Systeme oder User-Datenbanken läuft, in denen automatisiert neue User angelegt werden. Dann würden die Reset-Mails (mehrfach) getriggert und versendet werden, um wahrscheinlich von den Empfängern valide und von denen häufig genutzte Mail/Password-Kombinationen zu erschleichen …

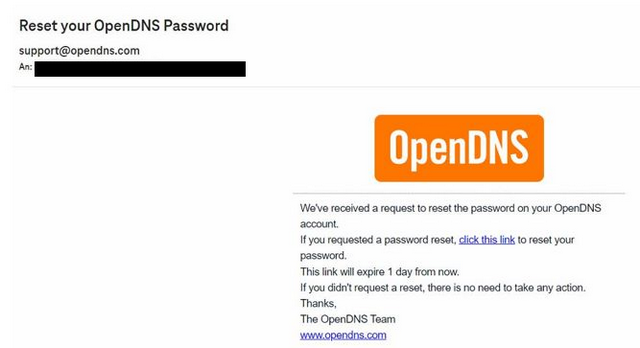

Wenn dem so ist, müssten wohl tausenden Seitenbetreiber ihre Systeme sperren und überarbeiten, schreibt Tobias. Aktuell ist ihm unklar, ob es eine größere Sache oder eher "nur" ein individuelles Problem ist. Auffällig ist in seinen Augen (das spricht gegen einen Fake), dass die Mails alle ähnlich formatiert sind. Für ihn sieht es mich nach der Nutzung des gleichen CMS-/Userverwaltungs-Systems aus. Hier noch einige Screenshots solcher Mails.

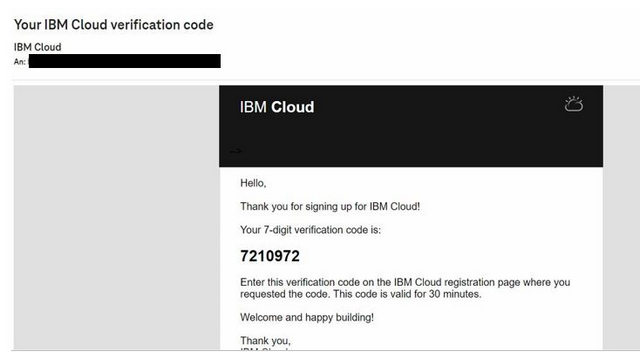

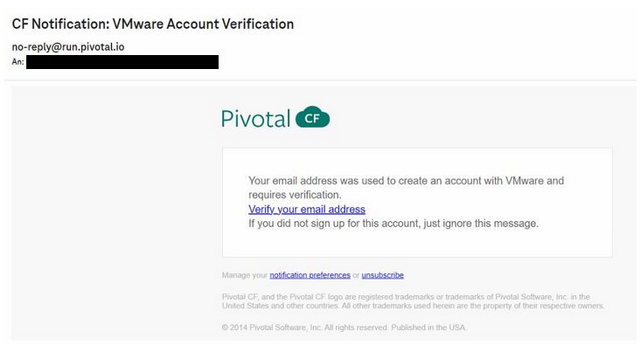

In obigem Screenshot wird ein Passwort-Reset gefordert. Mir liegen aber weitere Mails vor – bei einer Variante wird die Bestätigung einer Newsletteranmeldung gefordert. Die nachfolgenden Screenshots besagen, dass ein Konto angelegt wurde und man dieses bestätigen solle.

Der Leser meint: "Falls sie ähnliches gehört haben, kann ich es ja vielleicht bald bei ihnen lesen." Mir ist aktuell nichts dergleichen untergekommen – aber mich beschlich sofort ein Verdacht. Es könnte schlicht eine Verschleierungsaktion sei.

Eine Vermutung von mir

Den betreffenden Ansatz hatte ich 2020 im Blog-Beitrag Massen-Newsletter-Spam und der Paypal-Konten-Hack angesprochen. Auch dort war der Betreiber eines IT-Diensts auf ein solches Phänomen bei einem Kunden gestoßen. Bots lösten damals Tausende Newsletter-Anmeldungen aus, um einen Hack von PayPal-Konten zu verschleiern. Zweck des Massen-Spams war, die PayPal-Benachrichtigung über den Kontenhack in der Flug der Mails untergehen zu lassen. Frage: Hat noch jemand das beobachtet?

Ergänzung: Nachdem ich Tobias auf den Artikel von mir und meine Vermutung aufmerksam gemacht habe, hat er mich auf einen reddit.com-Beitrag My inbox is being flooded by password reset emails! mit ähnlichem Problem hingewiesen. Auch bei Google gibt es einen Supportbeitrag zum Thema. Etwas ähnliches gibt es auch bei Amazon-Konten-Hacks, wie in diesem Beitrag skizziert wird.

MVP: 2013 – 2016

MVP: 2013 – 2016

Nach einem kurzen Rundumblick kann ich melden, dass in meinem Umfeld kein ungewöhnliches Mailaufkommen besteht.

Mich würden in diesem Fall aber dann doch schon die Headerzeilen interessieren. Da lässt sich dann am ehesten entdecken, ob das alles aus einer Kanne ausgegossen wird und lediglich mal wieder from:-spoofing betrieben wird.

Gerade in unseren Maillogs nach vergleichbaren Mails gesucht. Hier ist alles ruhig, nichts in der Richtung.

Sind die Dienste aus den Mails denn wirklich alles Konten des Kunden oder legt jemand neue Konten mit der Mail-Adresse des Kunden an?

Wenn die Mails echt sind (also vom echten Anbieter), dann verstehe ich noch nicht wie ein Angreifer darüber dann an Passwörter gelangen möchte.

Klar könnte jemand der meine Mail-Adresse kennt ein Konto bei Facebook anlegen. Wenn ich aber die Mail zum Setzen eines neuen Passwortes erhalte und dieses bei Facebook ändere was hat dann der Angreifer davon? Der wäre dann ausgesperrt.

Ich frage mich auch, wie der Angriffsvektor an dieser Stelle aussieht…

Entweder dient es zur Verschleierung wie oben geschrieben, oder man will Leute dazu verleiten, ihr übliches Passwort irgendwo einzutragen.

Moin zusammen. Die Header sehen eher unverdächtig aus… ich habe einige vorliegen, hier ein Beispiel: https://pastebin.com/nNMHKfqE.

Bisher scheint auch noch kein Schaden entstanden zu sein – weder PayPal, Kreditkarte, sonstige Bestellplattformen.

Es sieht tatsächlich so aus, als ob bei den vielen Seiten Konten mit der Adresse angelegt wurden, wozu auch immer. Und warum dann nochmal ein "password reset"? Wenn das Konto angelegt wurde, hat man doch ein Passwort vergeben. Dann finde ich es am wahrscheinlichsten wie es @Yoyobo schrieb, dass der Betroffene verleitet werden soll, sein "Standard-Passwort" einzutragen. Aber dies müsste dann ja auch wieder aus der User-Datenbank ausgelesen werden, wenn man tatsächlich auf keine Fake-Seite umgeleitet wird…

Immer noch mysteriös das Ganze…

war da nicht mal was mit ner Lücke wo man solche PW Resets umleiten konnte?

Hab da dunkel was im Hinterkopf…

Bekomme ich momentan vermehrt vom WP CMS. Hier kann ich Resetmails von unterschiedlichen Domains und Kundensservern bestätigen. Normal sind ja nur die täglichen Bot Login Versuche ;)

Zumindestens in den jeweiligen Db finde ich keine neuen User….

Nice we allen

Das habe ich auch so.

Aber die Flutung von einzelnen Mailboxen nicht.

kann ich auch unseren Seiten berichten und bestätigen (WP).

Wenn ich z.B. den Screenshot von IBM und VMware richtig interpretiere, sind es nicht nur „Password Reset Mails" sondern auch welche, die einen Account erstellen würden.

Ich könnte mir vorstellen, dass hier ein Bot unzählige Dienste durchgeht mit der E-Mail Adresse.

Hab aber auch noch nichts davon gehört in meinem Umfeld.

Wir hatten vor Monaten ein ähnliches Phänomen bei einem Kunden. Da wurde eine Mailadresse mit hunderten Anmeldebestätigungen und Passwort-Rest-Meldungen geflutet. Kriminelle konnten ein Konto eines Onlineshops übernehmen und lösten in diesem Shop Bestellungen an eine fremde Postadresse aus. Mit der Mail-Flut wollten die Kriminellen verhindern, dass die Bestellbestätigungen im Posteingang gesehen werden.

Ich konnte den Effekt in der vergangenen Nacht bei meinem web.de-Konto beobachten.

Hier bislang nichts, allerdings bin ich auch exzessiv restriktiv in punkto Geoblocking und die IPs von Brute-Force-Besucher werden 100 Jahre lang auf die schwarze Liste gesetzt.

Reduziert das Aufkommen solcher Sachen extrem.

Ist (Geo)Blocking bzgl. legitimer Anbietermails nicht kontraproduktiv (d.h. wollte man nicht wissen, dass man gerade angegriffen wird)?

hier nix, einzig bei den Freemailern nen hohes Aufkommen an fehlgeschlagenen Login Versuchen. Da die aber zusätzlich 2FA gesichert sind und die PW die da wohl versucht werden aus den diveresn Breaches sind die schon 10 Jahre oder mehr nicht mehr gültig sind… laufen die halst ins Leere.

2FA wollte ich letztens bei web.de einrichten, da bei mir einige Fehlanmeldungen angezeigt wurden. Es hat mich aber abgeschreckt, dass die zusätzlich verlangen deren APP zu installieren. Wozu? Anderswo reicht die Authenticator APP…

ist nicht notwendig deren App zu nutzen geht auch Authendicator App. Ist halt in den Einstellungen vesrteckt da die Ihre App gerne hätten.

In dem Zusammenhang fallen zahlreiche fehlgeschlagene Zugriffe auf web.de Postfach auf, sowie TCP und RST Flood Meldungen auf Port 443 des externen Firewall-Interface, im Zusammenhang mit folgenden externen Adressen 74.125.154.201, 8.8.4.4, 172.217.130.8, 40.127.240.158, 52.217.45.84, 52.165.165.26, 80.187.81.132, 38.110.46.254, 2.18.98.75, 95.101.54.115, das sind überwiegend Adressen von Google, Azure und AWS und die Floods treten alle paar 6 – 8 Stunden auf. Ist seit ein paar Tagen so. Irgendwas komisches geht das draußen vor. Die VodafoneStation hier, unterbricht auch alle sechs Stunden die Verbindung kurz. Mittlerweile geht wenigstens nicht mehr die IP Adresse verloren, aber die Unterbrechungen bestehen weiterhin. Vodafone bestätigt, das an der Störung gearbeitet wird.

Bei mir konnte ich keinen Aufwuchs von den üblich durchlaufenden Spam-Nachrichten verzeichnen.

Einzig bedenklich war eine Spam-Mail, die angeblich einen Datenabgleich mit meinem nicht vorhandenen Satander-Bank Account erreichen wollte. Spannend war in diesem Zusammenhang das der Spam mich von einem T-Online Mail Konto erreichte.

Für die nicht Profis unter euch, habe ich mal für den ein oder anderen Interessierten ein paar Tipps zusammengeschrieben, wie es in ca. 15 Jahren Internet möglich ist nicht einmal wirklichen Schaden durch einen Account Hack, etc. zu erleiden.

Normale Verhaltensweisen, wie nicht auf Banking-Links zu klicken oder Bezahldienste immer mit ihrer original Adresse aufzurufen, nervige 2 Faktor Authentifizierung zu nutzen (wenn es denn geht), kommen da natürlich noch oben drauf.

Es liegt aber wahrscheinlich auch daran, dass ich seit den letzten Jahren eine strikte Trennung für meinen privaten E-Mail Verkehr eingeführt habe.

1. Alte E-Mailadresse nutze ich für Foren, Kommentare, Adventsgewinnspiele, UNWICHTIGEN digitalen Kontakt zu einer Behörde, etc…

2. Eine neuere E-Mail Adresse für PayPal, Banking, Online-Shops, Ebay, etc…

3.Vergebe ich in aller Regel kryptische Passwörter die von Ihrer Qualität einem Passwortgenerator in sehr wenig nachstehen und auch meistens relativ lang ausfallen(ca. 20 Zeichen).

4. Nutze ich nie ein Login via Facebook oder Google.

5.Bei einem mulmigen Bauchgefühl, oder für mich begründeten Verdacht, beginne ich unverzüglich die große Ochsentour (zuletzt vor 13 Monaten) ….

Dann müssen sehr zeitnah bei mir knapp über 60 Passwörter, ANGEFANGEN mit den E-Mailpasswörtern, in einem Rutsch geändert werden.

6. Benutze Thunderbird statt Outlook.

7. Benutze weder Passwortdienste oder Masterpasswörter im Browser und gebe jedes mal deine Zugangsdaten komplett, bzw. im copy – paste aus einer eigenen Textdatei, für einen Login, wieder neu ein.

8. Datensicherungen sind wichtig! Doch haben meiner Meinung nach Passwörter und Zugangsdaten in einer Cloudlösung nur etwas verloren, wenn ich sie vor dem Sichern separat wenigstens mit z.B. Veracrypt anständig verschlüsseln kann und darf.

9. (Jetzt wird es für viele Menschen bitter….) Diese beiden E-Mail Adressen rufe ich in 99,9 % der Fälle NUR über meinen Rechner ab und auch für Online Shopping ist das Smartphone tabu.

—Grüße—

PS: Im Paranoia – Level ist da natürlich noch Platz nach oben, aber das hat bei mir und dem pösen Internetz so ausgereicht 😉

Tja…nützt dir nur alles nichts, wenn so Drecksfirmen ihre Systeme nicht im Griff haben, Daten im Klartext ablegen und sich die Datenbank dann stehlen lassen.

*hust* Sony; *hust* Adobe; *hust* LastFM, *hust*VISA

In über 45 Jahren IT@home noch nie einen Zwischenfall auf den eigenen Systemen, keine Malware die am Schutz vorbei kam etc., aber die Drecksfimen sind Schuld das man trotzdem in den Datensamlungen auftaucht.

Naja Schaden ist bis auf dem VISA Hack keiner enstanden und der war nach 14 Tagen seitens VISA reguliert da nachweisbar auf deren Verschulden.

Also Wayne?

Ansonsten ist deine Liste top und sollte einem der gesunde Vertsand schon vorgeben, zumindest so grob ;-P

Ich nutze im Prinzip nur ein einziges PW überall und hab trotzdem überall nen eigenes …

Sicheres den annerkannten Regeln entsprechendes MasterPW+Dienstanhang+nach meinem Algo verschlüsselten Dienstanhang. So muss ich mir lediglich das MasterPW und den Algo merken. Das muss dann auch nirgends notiert werden wo es abgegriffen werden könnte.

Die email ist nicht geheim wieso auch… Spam regeln die Filter recht zuverlässig.

Für Gewinnspiele usw. gibt es Wegwerf emails Adressen.

Moin Luzifer, beschäftige mich ja leider nur als Hobby mit meiner eigenen IT.

Erstmal Respekt dafür seine Systeme so konsequent sauber halten zu können.

Kann mich da noch an die Windows 7 Zeiten erinnern, da musste ich den letzten Teil eines Virus, aus einer gesperrten Systempartition, im Linux Modus, mit meiner Bitdefender Sicherheitslösung löschen.

Gerade wer im Browser das meiste Gerümpel gleich durch ein Add-On sperrt, keine Cookies von Drittseiten annimmt, hat ja schonmal viel für seine Sicherheit getan.

Wenn Software nur aus vertrauenswürdigen Quellen installiert wird und man drauf achtet, das man nix zusätzlich installiert, hat schonmal viel für seine Sicherheit getan😉.

Das ich mich mal mit einem Virus rumschlagen musste, ist bei mir auch schon viele Jahre her.

Bezüglich:

Sony – Playstation hab ich nicht – ich zocke am Rechner.

Adobe – Hab nix mit Videoschnitt am Hut und als PDF Lösung nutze ich PDF 24 – da vertraue ich dem Comic Schaf 😋

Visa – als verarmter Frührentner… naja brauch ich nicht.

LastFM – war ich nie registriert.

Ebay – da war mal etwas, doch da war ich schneller als das mein Konto aktiv ausgenutzt werden konnte. Inzwischen haben die ja auch 2FA.

Was aber Deine Passwortlösung angeht, da bin ich neugierig geworden!!!

Speichert die Anwendung nur lokal auf dem eigenen Rechner?

Falls ja, welches Programm ist das denn und kostet das gleich Quadrillionen oder ist es einigermaßen günstig?

Über eine Antwort würde ich mich freuen!

Lerne gerne etwas dazu 😋

—Grüße—

Klingt eher nach Password Spraying und Credential Stuffing mit einem einzelnen Betroffenen als auserkorenes Ziel.

Nichts ungewöhnliches.

Optional will da jemand wohl per Host-Header-Injection ggf die Emails umleiten.

Kurze Meldung aus meinem privaten Umfeld:

Freitag Nacht innerhalb von 15 Minuten knapp 700 Anmeldungen für alle möglichen Newsletter- und Support-Portale. Unter den Mails auch zwei Paypal-Emails.

Rückfrage bei PayPal ergab „Gastzahlung" in Höhe von 60 Euro für einen VPN-Dienst… es stellte sich heraus, dass der Angreifer mit Name + Adresse + Kontonummer + zugehöriger Emailadresse daher kam. Wurde natürlich bei Paypal sofort gesperrt. Lastschrift von der Bank sofort storniert, und er wechselt jetzt sicherheitshalber die Kontonummer…

Wird immer netter…