Das Landratsamt Neuburg-Schrobenhausen wurde durch Malware lahm gelegt – nix neues – aber deren PR-Abteilung hat eine sprachliche Perle rausgehauen. Den Ransomware-Angriff auf die Verbraucherzentrale Hessen reklamiert ALPHV / BlackCat, was die Erkenntnisse bringt, dass Cybergangs nach deren Zerschlagung binnen kurzer Zeit wieder aktiv sind. Das Leak von 77.000 Facebook-Kontendaten führt dazu, dass Kontensperren von Facebook- und Instagram-Konten getriggert werden.

Das Landratsamt Neuburg-Schrobenhausen wurde durch Malware lahm gelegt – nix neues – aber deren PR-Abteilung hat eine sprachliche Perle rausgehauen. Den Ransomware-Angriff auf die Verbraucherzentrale Hessen reklamiert ALPHV / BlackCat, was die Erkenntnisse bringt, dass Cybergangs nach deren Zerschlagung binnen kurzer Zeit wieder aktiv sind. Das Leak von 77.000 Facebook-Kontendaten führt dazu, dass Kontensperren von Facebook- und Instagram-Konten getriggert werden.

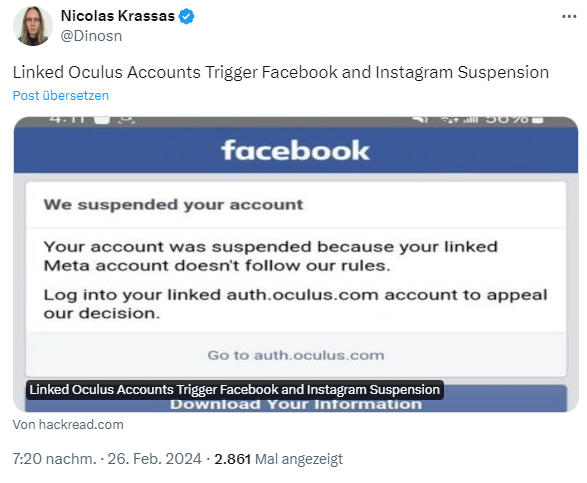

Kontensperrungen durch verknüpfte Oculus-Konten

Im Blog-Beitrag Nachlese Datenlecks und Hacks der Woche (23. Feb. 2024) hatte ich über eine Information von Surfshark über ein neues Facebook Marketplace-Datenleck berichtetet. In einem Datensatz mit 200.000 Einträgen finden sich die Daten von ca. 77.000 E-Mail-Adressen von Facebook Marketplace-Kunden. 97 % der E-Mail-Adressen wurden zusammen mit den entsprechenden Namen, 86 % zusammen mit Telefonnummern und 39 % mit Passwort-Hashes geleakt, so die Analyse von Surfshark zum Facebook-Marktplatz-Datenleck.

Nun lese ich in obigem Tweet sowie dem zugehörigen Hack Read-Artikel hier, sowie diesem Beitrag, dass wohl seit kurzem Konten bei Facebook und Instagram suspendiert werden.

Der Hintergrund: Meta hat Oculus, das Unternehmen hinter den Virtual-Reality-Headsets namens Quest, im Jahr 2014 gekauft. Allerdings haben die Meta-Leute diese Plattform nicht im Griff. Vietnamesische Hacker nutzen Sicherheitslücken im Oculus-System aus, und erstellen neue Oculus-Meta-Konten. Im Anschluss suchen sie Social-Media-Konten ahnungsloser Opfer auf Instagram und Facebook, und verknüpfen deren Konten mit dem neu angelegten Oculus-Konto. Vorkommnisse wie das oben angesprochene Datenleck bei Facebook spülen den Cyberkriminellen die benötigten Kontendaten vor die Füße.

Das führt dazu, dass Meta diese Aktivität als unbefugten Zugriff registriert und das Konto sperrt. Das führt in Summe jetzt wohl zur Sperrung Tausender Konten bei Facebook und Instagram. Auf reddit.com gibt es diesen Post mit Erläuterungen sowie wohl einige Nutzermeldungen über gesperrte Konten dazu.

Solche Manipulationen sowie die Meta-AI, die Posts als "Verstoß gegen die Gemeinschaftsstandards" markieren oder löschen und mit Account-Sperren versehen, während Bots problemlos ihren Spam verbreiten können, wachsen sich zu einem Problem aus, wie ich immer wieder in den letzten Wochen bei meinem Konto feststellen konnte. Mittelfristig sehe ich die Zukunft daher bei förderierten sozialen Netzwerken wie Mastodon oder BlueSky.

Cybergangs nach Zerschlagung zurück

Hier im Blog berichtet ich ja immer mal wieder über Aktionen der Strafverfolger, die die Infrastruktur von Cybergangs beschlagnahmt haben und die Hoffnung besteht, dass deren Aktivitäten damit beendet sind. Nun zeichnet sich ein Trend ab, dass die Cybergangs, die oft als Ransomware-as-a-service mit Partnern / Affiliates organisiert sind, nach einer Aktion der Strafverfolger sehr schnell wieder zurück sind. Hier einige Infosplitter zu diesem Themenkomplex.

Angriff durch ALPHV auf Verbraucherzentrale Hessen

Die Woche hatte ich im Blog-Beitrag Ransomware-Angriff auf Verbraucherzentrale Hessen (22. Feb. 2024) berichtet, dass die Verbraucherzentrale Hessen Opfer eines Cyberangriffs geworden sei. Der Angriff auf die IT-Struktur der Verbraucherzentrale Hessen wurde wohl am frühen Donnerstag Morgen, den 22. Februar 2024, bemerkt. Es heißt so schön: "Noch nicht erkennbar sei, so die Verbraucherschützer, ob bzw. welche Daten bei diesem Ransomware-Angriff abgeflossen sind."

Den letztgenannten Punkt kann ich aufklären: Die Ransomware-Gruppe ALPHV listet die Verbraucherzentrale Hessen seit dem 27. Februar 2024 als Opfer auf. Ich gehe davon aus, dass die Ransomware-Gruppe ALPHV (Black Cat) wohl Daten erbeutet hat und durch Drohung einer Veröffentlichung Druck aufbauen will.

Aber ALPHV/BlackCat war doch zerschlagen?

Bei ALPHV/BlackCat handelt es sich um eine Ransomware-Gruppe, die seit Ende 2021 als Ransomware-as-a-service aktiv ist. Die Gruppe hat ihre Schadsoftware in Rust geschrieben, und ist dadurch in der Lage, sowohl Systeme mit Windows als auch mit Linux anzugreifen. Hier im Blog gibt es einige Beiträge zu den Aktivitäten der Ransomware-Gruppe (habe ich Artikelende von obigem Beitrag verlinkt).

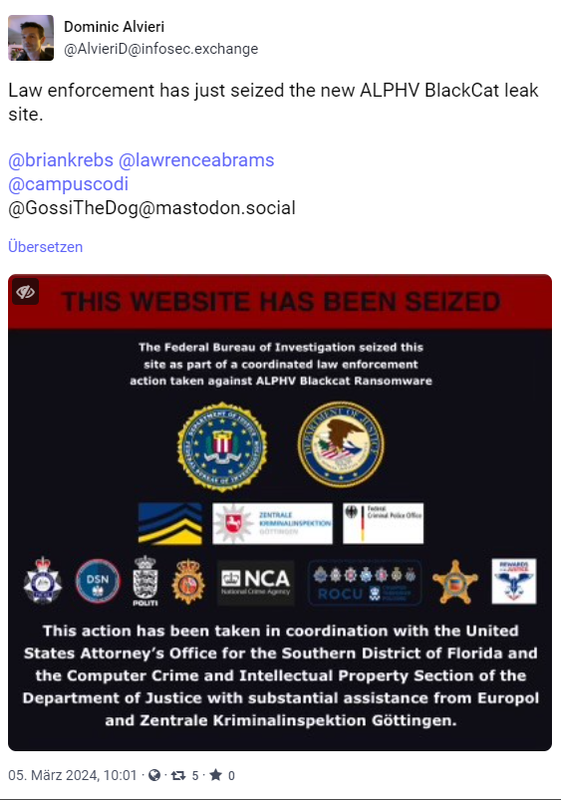

Im Dezember 2023 fand eine Zerschlagungsoperation des FBI gegen die Gruppe statt (siehe FBI/Strafverfolger legen ALPHV/Blackcat-Ransomware-Gruppe lahm (Dez. 2023)). Das scheint dann aber nicht lange vorgehalten zu haben.

Die Kollegen von Bleeping Computer greifen in diesem Artikel die Warnung von FBI und CISA auf, dass US-Krankenhäuser mit gezielten Ransomware-Angriffen der BlackCat-Affiliates rechnen müssen. Kann man auch für unsere hiesigen Klinken fortschreiben.

Ergänzung: Zum 5. März 2024 habe ich auf Mastodon die Meldung gelesen, dass die Strafverfolger auch die neue Seite der Gruppe ALPHV / Blackcat beschlagnahmt haben.

Ergänzung 2: Es gibt den Hinweis, dass die Verantwortlichen ihre Affiliates betrogen und sich zurückgezogen haben. Artikel finden sich bei Reuters und bei heise.

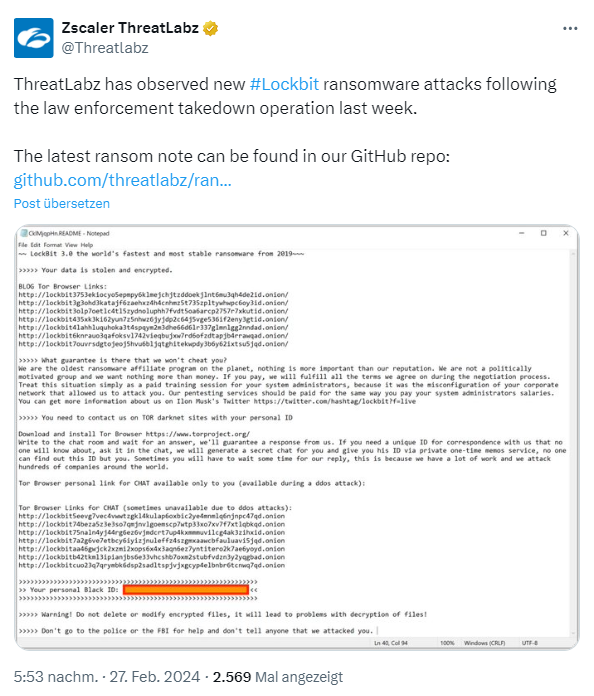

LockBit fährt neue Angriffe

Lockbit ist eine russischsprachige Gruppe, welche Ransomware-as-a-Service (RaaS) betreibt. Bei diesem-Modell wird die Ransomware und die Infrastruktur anderen Cyberkriminellen, den sogenannten Affiliates, zur Verfügung gestellt, die dann die Angriffe durchführen. Die Gruppe wird für zahlreiche Cybervorfälle verantwortlich gemacht.

Vor wenigen Tagen haben internationale Strafverfolger die Zerschlagung der Infrastruktur der LockBit-Ransomware-Gruppe bekannt gegeben. Auf einigen Webseiten der Gruppe wurde die obige Beschlagnahme-Meldung angezeigt. Im Beitrag Operation Cronos: FBI & Co. beschlagnahmen Infrastruktur der Lockbit-Ransomware-Gang hatte ich über die Beschlagnahmung der LockBit-Infrastruktur durch Strafverfolger (u.a. britische National Crime Agency (NCA) und FBI ) berichtet und einige Details genannt.

Allerdings hielt das nicht lange, wenige Tage später hatte LockBit seine Server neu aufgesetzt. Ich hatte die Tage im Blog-Beitrag LockBit Ransomware-Gruppe zurück? Und neue Erkenntnisse drüber berichtet. Es bestand aber die Hoffnung, dass die Reputation der Gruppe gelitten hat und die Aktivitäten zurückgehen.

Scheint aber nicht der Fall zu sein, denn in obigem Tweet berichtet ZScaler ThreatLabz, dass sie neue Lockbit-Ransomware-Angriffe beobachtet haben, nachdem die Strafverfolgungsbehörden in der vergangenen Woche die Ransomware zerschlagen hatten.

ScreenConnect-Schwachstelle ausgenutzt

Im Blog-Beitrag Kritische Schwachstelle in ConnectWise-Remote-Software ScreenConnect (Feb. 2024) hatte ich die Tage berichtet, dass es in der Remote Desktop-Software ScreenConnect des Anbieters ConnectWisewurde eine kritische Schwachstelle (CVSS 3.1 10.0) gab, die sofort geschlossen werden sollte. Ein erster Exploit für diese Schwachstelle ist bereits verfügbar.

Im Blog-Beitrag ConnectWise ScreenConnect-Server durch LockBit angegriffen hatte ich erwähnt, dass LockBit diese Schwachstelle praktisch ausgenutzt hat. Die Kollegen von Bleeping Computer berichten in diesem Artikel, dass die Ransomware-Gruppen Black Basta und Bl00dy ebenfalls ScreenConnect für Angriffe benutzen.

Landratsamt Neuburg-Schrobenhausen down

Heute früh ist mir dann noch eine besondere Sprachperle im Zusammenhang mit einem Cyberangriff auf das Landratsamt Neuburg-Schrobenhausen untergekommen. HonkHase weist in einem Post auf BlueSky auf den Vorfall hin, den eine Volontärin beim Donau Kurier aufbereitet hat.

Zitat aus dem Anreißertext des Donau-Kurier-Artikels: Eine besonders hartnäckige Malware, also ein Programm, das in das System des Computers eindringt, um dort Schäden oder Störungen zu verursachen, hat am Dienstag das Landratsamt Neuburg-Schrobenhausen lahmgelegt.

Auf den Webseiten des Landratsamts habe ich noch nichts gefunden. Zu den dürren Fakten: Die haben eine Cybervorfall, auf Grund dessen die IT herunter gefahren wurde. Internetbasierte Dienste und E-Mails von und nach draußen sind damit nicht mehr möglich. Einige Stellen wie unter anderem die Führerscheinstelle konnten nicht mehr arbeiten, da sie Zugriff auf das bayerische Behördennetz benötigen. Ob die Malware "besonders hartnäckig war", weiß ich nicht – scheint mir das Wesen von Malware zu sein.

Wann gelangen wir mal zu dem Punkt, wo in einer solchen Meldung nüchtern die Fakten genannt werden? Zum Beispiel "Ransomware", Eindringen durch …. und so weiter. Diese Bullshit-Bingo-Meldungen über Eindringlinge mit besonders krimineller Energie, die alle Sicherheitsmaßnahmen überwinden konnten, kann ich nicht mehr hören.

Cyberangriff auf AEE Europe?

Meinen Informationen nach hat es einen Cyberangriff auf AEE Europe gegeben, bei dem Systeme kompromittiert wurden. Auf den Webseiten des Unternehmens konnte ich bisher nichts zu einem solchen Vorfall finden. Ich habe inzwischen eine Anfrage per Mail an das Unternehmen gestellt, bisher aber keine Antwort erhalten.

Advanced Engineering Europe (AAE) ist eine Engineering & Construction-Management-Organisation mit Niederlassungen in Österreich, Deutschland, Ost- und Westeuropa, das Projekte in Europa konzipiert und betreut. Die Schwerpunkte liegen bei Energiesparlösungen (Solar, Windkraft), elektrischen Verteilstationen bis zu Halbleiterfertigung, Fabrikationsanlagen und R+E-Labors.

MVP: 2013 – 2016

MVP: 2013 – 2016

Cybergangs kann man nicht dadurch zerschlagen, das man ihnen die Spielzeuge weg nimmt.

Die besorgen sich einfach neue Spielzeuge und machen dann weiter.

Ich kann diese Bullshit-Meldungen auch nicht mehr hören.

Es wäre im Sinne aller, die genauen Angriffswege zu kommunizieren, damit andere Unternehmen ihre IT auf diese Angriffswege abklopfen und dann bei Fund schließen können.

Z.B. alle Unternehmen, die Opfer eines Cybervorfalls werden, müssen das in allen Details inkl. der Angriffswege dem BSI melden.

Das BSI erstellt dann eine anonymisierte Liste mit den gemeldeten Cybervorfällen und Angriffswegen, die von jedermann abgerufen werden kann.

Dann kann man die Liste abrufen und die eigene IT auf die Angriffswege abklopfen.

Ohne eine zentrale Stelle wird das mit der bundesweiten Cybersicherheit nie etwas.

Aktuell gibt es nur Einzelkämpfer und niemand kennt alle möglichen Angriffswege und Lösungen der anderen Einzelkämpfer, um z.B. Angriffswege zu schließen.

1. Bullshit sind Bullshit-Kommentare, die sich über erfolgreiche Ermittlungsarbeit beschweren und die zumindest temporäre Störung krimineller Infrastruktur diskreditieren.

2. Die Angriffsvektoren sind echten Fachkräften bekannt, das ist kein Geheimwissen. Es exisiteren ausreichend Lagebilder, Analysen und Advisories. Leider beschäftigen alle Ransomware-Opfer keine Fachkräfte, sondern Laien.

Zum letzten Satz: Die Anwälte und PR-Krisenkommunikateure sind oft echte Fachkräfte – imho.

"Angriffswege zu kommunizieren" Das wäre überwiegend ZU peinlich und b) geschäftsschädigend vor M$ Produkte.

Gegen einen Malwareangriff kann man nix machen, der kommt wie ein unvorhersagbares Naturereignis. Es ist höhere Gewalt oder gar extraterrestrische Fügung planetaren Ausmaßes. Es wurde alles nach bestem Wissen und Gewissen wie nach dem Stand der Technik implementiert. Wir sind zertifiziert. Wir wurden validiert. Wir haben 1000 Seiten BSI-Formulare angekreuzt im Leitzorder. Wir nutzen das teuerste und geilste Schlangenöl mit Cyber³-Protection super-turbo plus². Wir vertrauen der Microsoft Limited. Wir bezahlen den Admins sogar Mineralwasser.

„Wann gelangen wir mal zu dem Punkt, wo in einer solchen Meldung nüchtern die Fakten genannt werden?"

Never, so lange diese Meldungen von den jeweiligen Marketingabteilungen verfasst oder redigiert werden, die alles euphemistisch schönreden.

Korrekt. Fakten werden aufwändig verschwiegen und vernebelt, wenn man sie überhaupt selbst kennt.

Und wir machen uns Sorgen um unsere Daten *lol* – wenn die Cyber-Gruppen regelmäßig Landratsämter hacken sind sowieso alle Daten der Bürger irgendwo gut "aufgehoben" – für spätere Aktionen.

*************************************

was die Erkenntnisse bringt, dass Cybergangs nach deren Zerschlagung binnen kurzer Zeit wieder aktiv sind.

*************************************

*prust der war gut ;-P dazu braucht es keine Erkenntnis, das ist doch von vornerein klar.

Nur ein toter Hacker ist ein guter Hacker! Anstatt Millionen Lösegelder zu zahlen setz die Millionen als Kofgeld aus… da herscht kein Ehre unter Hackern.

Stimme zu. Drohnen einsetzen und gezielt bereinigen, egal wo die sich befinden.

> Ob die Malware "besonders hartnäckig war",

> weiß ich nicht –

> scheint mir das Wesen von Malware zu sein.

Ich weiss es auch nicht und das Plappermäulchen von Volontärin wohl ebensowenig. Puncto 'immanenter Hartnäckigkeit' kann man allerdings geteilter Meinung sein.

Microsoft Copilot liefert auf einschlägige Anfrage (Ausgabe gekürzt):

"In theory, any malware can be removed, but some are indeed very difficult to eliminate. This is often because they embed themselves deeply into the system, use sophisticated evasion techniques, or even actively resist removal attempts. However, the term "non-removable malware" is not typically used in cybersecurity. Instead, terms like "persistent" or "resilient" malware are more common. These terms refer to malware that remains on a system despite attempts to remove it, often by reinstalling itself or using other methods to avoid detection and removal."

Tatsächlich würde ich als erstes bemängeln, wenn es um Presseberichte geht, dass zu wenig bekannt gemacht wird, wie häufig und regelmäßig großen Mengen an personenbezogenen Daten und/oder Kontendaten gestohlen werden. Zu häufig treffe ich auf Mitmenschen, die anscheinend immer noch glauben, dass ihre Daten beim Anbieter/Shop/Dienstleister/Behörde/Firma im Ausland/Nutzung öffentlicher Netze gut oder sehr gut aufgehoben sind. Dagegen gibt es dann Meldungen, z.B. aus Umfragen in England, wonach eine erschreckende hohe Anzahl von Menschen unter den Folgen von Identitätsdiebstahl leiden.

Bei einigen der Kommentare hier konnte ich gut lachen. Der Sarkasmus ist schneidend :D

Ich ergänze da gerne: Eine frühere Mitbewohnerin klagte, dass sie ständig Werbebanner auf ihrem Client wegklicken musste. Und nachdem ein Bekannter mehrere Trojaner entfernt hatte, kamen die wieder. Echt hartnäckig!