[English]Das Drama bei AnyDesk geht anscheinend weiter, obwohl ich die Hoffnung hatte, das Thema langsam abschließen zu können – denn nach Teil 12 schien alles geschrieben. Aber ein Blog-Leser hat mich nun darüber informiert, dass bei seinen Kunden wohl Zugriffsversuche aus Spanien erfolgen. Und ein weiterer Blog-Leser hat mich Minuten versetzt darüber informiert, dass von AnyDesk wohl ein Client ohne digitale Signatur per MSI-Installer verteilt wurde.

[English]Das Drama bei AnyDesk geht anscheinend weiter, obwohl ich die Hoffnung hatte, das Thema langsam abschließen zu können – denn nach Teil 12 schien alles geschrieben. Aber ein Blog-Leser hat mich nun darüber informiert, dass bei seinen Kunden wohl Zugriffsversuche aus Spanien erfolgen. Und ein weiterer Blog-Leser hat mich Minuten versetzt darüber informiert, dass von AnyDesk wohl ein Client ohne digitale Signatur per MSI-Installer verteilt wurde.

Der AnyDesk-Hack

Ich hatte es ja in den Blog-Beiträgen, die am Artikelende verlinkt sind, aufbereitet. Der Anbieter von Fernwartungssoftware, AnyDesk, ist im Dezember 2023 Opfer eines Hacks geworden. Das genaue Datum des Angriffs sowie der Umfang der Kompromittierung sind bis heute in der Öffentlichkeit nicht bekannt. Seit diesem Hack ist die AnyDesk-Software in meinen Augen als kompromittiert anzusehen. Der Hersteller hat zwar seit Mitte Februar 2024 damit begonnen, die Clients mit einer neuen Signatur zu versehen und zu verteilen.

Aber die neueste Information, die mir vorliegt, war, dass die AnyDesk-Clients von dem in Windows 10/11 enthaltenen Microsoft Defender blockiert werden. Auf Facebook habe ich dann die Rückmeldung bekommen, dass auch andere Virenscanner die AnyDesk-Clients als schädlich blockieren und in Quarantäne verschieben. Nun gibt es gleich zwei weitere Meldungen im Umfeld von AnyDesk, auf die ich mir keinen richtigen Reim machen kann.

AnyDesk-Zugrffsversuche aus Spanien

Die erste Meldung erreichte mich von Marc Funk, der als IT-Dienstleister unterwegs ist. Marc setzt einen Custom-Client von AnyDesk für seine IT-Wartung bei Kunden ein. Nun wurde Marc durch Zugriffsversuche aus Spanien auf AnyDesk-Clients aufgeschreckt. In seiner E-Mail schrieb er:

Hallo Herr Born!

Kleines Update zum Thema Anydesk: Es erscheinen bei Kunden Zugriffsversuche augenscheinlich aus Spanien – denn "Usuraios" ist Spanisch für "Benutzer".

Unsere Installation: Eigener AnyDesk Client mit festem Passwort (25 Zeichen, Zahlen, Groß-/Kleinschreibung und mehre Sonderzeichen)

Bisher fragen die Kunden bei uns dann nach und drücken nicht einfach auf annehmen – entsprechend warnen wir alle Kunden aktuell auch nochmal.

Das ist natürlich eine ungute Situation: Auf die AnyDesk-Clients der Kunden versuchen wohl Dritte zuzugreifen. Nimmt der Kunde diese Verbindungsanforderung an, ist der unbekannte Dritte auf dem System. Marc hat mir noch nachfolgendes Foto einer solchen Anfrage auf einem Kundensystem mitgeschickt.

Ich hatte, weil zeitgleich die nachfolgende Meldung eintraf, nach der Signatur gefragt. Aber der Client, den Marc verwendet, ist von AnyDesk digital signiert worden.

AnyDesk-Client ohne Digital-Signatur verteilt

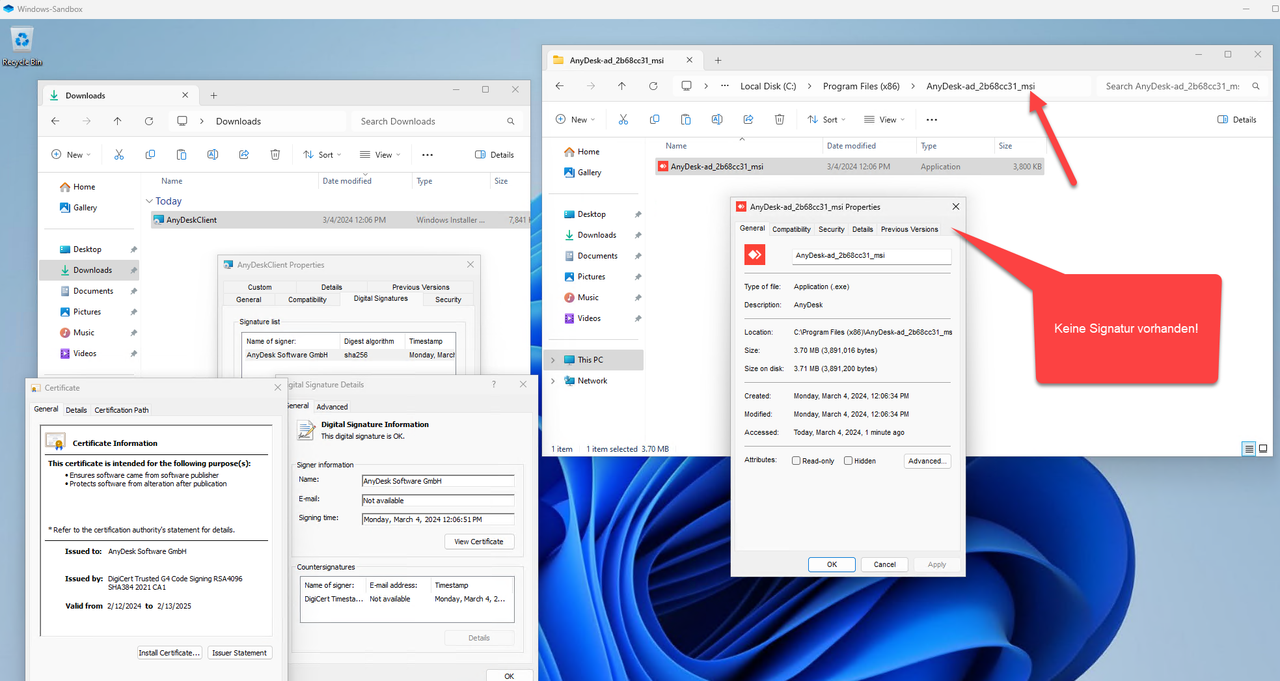

Blog-Leser Toni K. arbeitet für einen IT-Dienstleister, der wohl auch den AnyDesk-Client für seine Kunden einsetzt. Seit Wochen sind wir nun dabei, die Nutzer der Clients zu briefen, auf die digitale Signatur der Software zu achten. Nun informierte Toni mich über einen Mail-Austausch mit AnyDesk, wo er einen "MSI Installer" moniert, der "eine AnyDesk.exe ohne Code-Signatur" installiert. Nachfolgend ist ein Screenshot des Desktop mit den betreffenden Dialogfeldern, die die Zertifikatinformationen anzeigen, zu sehen.

Unsignierter AnyDesk-Client, zum Vergrößern klicken

Das obige Bild lässt sich durch Anklicken vergrößern. Wenn ich es richtig aus der knappen Mail interpretiere, zeigt es Custom-Client aus V1 und V2 in den Versionen 7.0.15 und 8.0.8. Im Screenshot sieht man im linken Teil die Dialogfelder mit der digitalen Signatur des Client-Installer (AnyDeskClient.msi). Dort ist eine Signatur enthalten.

Ich hatte mir diese MSI-Datei besorgt und mit 7-ZIP entpackt. Die betreffende Zieldatei mit dem AnyDesk-Client wies keine digitale Signatur auf. Zur Sicherheit habe ich den AnyDesk-Client aus der AnyDeskClient.msi in einer virtuellen Maschine installieren lassen. Bei der Überprüfung der installierten Datei AnyDesk-ad_2b68cc31_msi sagt mir Windows, dass keine digitale Signatur gefunden wird. Das entspricht in obigem Screenshot dem rechten Teil mit den Eigenschaftenfenstern. Der AnyDesk-Client vom 4. März 2024 ist nicht digital signiert – die Registerkarte für die digitale Signatur fehlt.

Mir sieht es so aus, als ob beim Build-Prozess des MSI-Installers für den Customs-Clients (zumindest temporär) was schief gelaufen ist, wodurch unsignierte Dateien ausgerollt werden. Toni versuchte die AnyDesk-Support auf das Problem hinzuweisen und schrieb diesem: "Die aus dem MSI-Paket extrahierte und installierte AnyDesk.exe ist UNSIGNIERT! " Vom AnyDesk-Support kam die Rückmeldung "Für die weitere Untersuchung benötigen wir eine Bildschirmaufzeichnung der Stelle, an der die Signatur im MSI-Paket fehlt." Toni meint dazu: "der Support von Anydesk ist wirklich ein Debakel, ich bin fassungslos."

Es sieht mir so aus, als ob beim AnyDesk-Support die Leute ziemlich ausgebrannt sind und mehr oder weniger von den Ereignissen überrollt werden. An dieser Stelle meine Frage an die Leserschaft: Sind bei euch auch Fälle aufgetreten, wo unsignierte AnyDesk-Clients installiert wurden?

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen (FAQ) vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

AnyDesk ist down – was ist da los? (23. Feb. 2024)

Microsoft Defender blockt Anydesk-Clients (28. Februar 2024)

AnyDesk: Zugriffsversuche aus Spanien; Unsignierter Client verteilt

MVP: 2013 – 2016

MVP: 2013 – 2016

Eine Signatur, die nicht da ist, kann Defender auch nicht blockieren. Geschickt eingefädelt!

Der Defender hat sich sofort gemeldet und eine Cloud-Überprüfung angestoßen.

und was war das Ergebnis der Cloud Überprüfung?

Könnte der User das File danach freigeben?

Ich glaube der Begriff Signatur wird hier verschieden genutzt.

eine "signatur" im Kontext eines Antivirenprogramms sind Muster oder Regelmäßigkeiten zwischen Verschiedenen Varianten eines Virus um diesen sinnvoll zu erkennnen.

Eine Digitale Signatur hingegen, das Kernthema der Anydesk-Debatte, lässt sich mit einer Art Unterschrift vergleichen, die insbesondere beim Code Signing 4 Zwecke erfüllt:

1) eine Angabe wer das Programm gemacht hat.

2) eine Angabe der Prüfsumme des Programms, um sicherzustellen, dass es nicht verändern wurde

3) Ein Zertifikat zu 1 das von einer "vertrauenswürdigen" Zertifizierungsstelle signiert ist, das beglaubigt dass der der die Signatur gemacht hat, auch der ist, für den er sich ausgibt

optional 4) eine Timestamp-Signatur, die nachweist, dass eine Signatur zu einem bestimmten Zeitpunkt gemacht wurde (damit das Programm auch nach ablauf der Zertifikats weiterhin geht, da die Signatur innerhalb der Gültigkeit erstellt wurde)

Die Firma ist verbrannt, sorry aber wer von da noch Software einsetzt, hat es nicht anders verdient!

Bei nem Officepaket usw. ok da kann man schauen, aber bei ner Software im Security Bereich, welche Zugang zum Netzwerk bietet? Da kannst du deine Platten auch gleich ins Internet hängen, offen!

Sehe ich leider ebenso. Das Produkt ist nicht mehr einsetzbar. Ob das Unternehmen überleben wird ist fraglich. Die MAs sind zu bedauern.

Wem will man dann vertrauen, es gibt in diesem Segment ja mehrere Anbieter auf dem Markt? Einige werben damit, daß ihr Knowhow von ehemaligen Marktführer-Mitarbeitern stammt. Ich setze jetzt mal Seriosität voraus, was nicht immer sicher ist.

Aber… und jetzt kommt das "Aber" – sind die auch groß genug, einen Angriff, wie er bei AnyDesk erfolgte, überhaupt rechtzeitig zu erkennen und umgehend zu reagieren?

Das sage ich auch seit dem ersten Teil der Reihe "AnyDesk ist im Arsch" hier im Blog. Leider verstehen es manche Admins einfach nicht. Meistens zu faul und träge….auch wir mussten eine Freitagnachtschicht mit ordentlich Mate einlegen um die Seuch zu entfernen.

Nun ist es relativ einfach, wer nicht hören will muss….

Ich sehs eigentlich wie ihr, aber z.B. Solarwinds gibts ja auch immer noch.

Sehe ich auch so.

Und ich glaube nicht, das es die Firma in 1-2 Jahren noch gibt.

anydesk msi unsigniert? dieses bild/foto beweist aber nicht dass das erstmal vom anydesk servern kam usw.

klar anydesk ist unten durch vor vielen jahren habe ich die angeschrieben als deren linux clients rauskamen und unixe. die hatten ne signatur nur war der gpg/pgp schluessel nirgends publiziert und auch hatte ich nach pruefsummen digitalen root zertifikaten und vertrauensketten etc alles gefragt.

kam keinerlei antwort. damals noch als die stuttgart und schwaben und korrektes deutsches impressum hatten. zumindest nach namen der personen und wortlaut etc. als die noch ne kleine klitsche waren. waren die aber dennoch auch schon schlampig und eben total startup.

ne iss klaar public key publishen, ach was warum bloss, brauchen wir nicht, machen wir uebernaechstes jahr usw etc pp

Zum "Bild beweist nicht" – gut, ich könnte von einem Fake ausgehen – dann kann ich aber gleich das Bloggen einstellen. Ich habe heute mit dem Entwickler telefoniert und auch Zugriff auf die betreffende MSI gehabt.

zu sowas gehoeren original URLs wenn das oeffentlich angeboten wird auch natuerlich auch virustotal ergebnisse bzw hashes dass man das selber abfragen kann usw. und verhaltensweisen der software

mfg

Wenn das Custom-Clients sind, dann sind diese eben nicht öffentlich über Homepage zu laden. Der Hinweis ist aber doch legitim, insbesondere vor dem Hintergrund, dass Anydesk nachweislich gehackt wurde.

Wir verwenden AnyDesk nicht, aber wäre ich als Admin damit konfrontiert, dann lieber eine Meldung zu viel als eine zu wenig.

hängt von den Einstellungen ab, bei uns gab es den Custom Client zum geholfen werden direkt zum Download. Die MSI war nie signiert, bis vor kurzem (deswegen war auch immer die Überprüfungen von Edge und Smartscreen recht nervig), die eigentliche Anwendung aber schon

Also ersteres "Problem" hat nix mit irgendwelchen Hacks zu tun. Zieladressen erraten und zu versuchen ist ein gängiger Angriffsversuch und jetzt nix besonders, gibt es auch bei allen anderen Remotediensten Teamviewer und Co. Aber auch Tippfehler können natürlich dazu führen, dass die Anfrage plötzlich beim falschen Empfänger landet.

Für Anydesk, weil ich mich da mit Härtungsmaßnahmen auseinander gesetzt habe, gibt es die Einstellung Anfragen nur erlauben, wenn Anydesk im Vordergrund geöffnet wird. Das eliminiert so gut wie jede unlegitime Anfrage und reduziert die Gefahr versehentlich anzunehmen, wenn während dem Arbeiten plötzlich ein Dialogfeld aufpoppt. Der User muss bewusst dafür die Anydesk Anwendung öffnen, damit dann auch eine Supportanfrage aufpoppt – empfehle diese Einstellung eigentlich immer als Default zu hinterlegen.

Auf English heißt das Setting unter Interactive Access "Only show incoming session requests if AnyDesk window is open"

Du hast nicht alles gelesen, da ist eigentlich noch ein 25 stelliges Passwort hinterlegt! Und trotzdem kam so ein Verbindungsversuch aus Spanien.

M. W. werden auch Anfragen mit Passwort durchgestellt. Sprich: Der User kann die Anfrage in jedem Fall annehmen, auch wenn der Anfragende das PW nicht kennt. Das PW ist nur dafür da, die Annahme durch den User zu ersetzen.

Das kann nicht sein.

Das irgnend ein verträumter User jeden anderen reinlassen kann ohne das die beiden ein Passwort vereinbart haben.

Ist das evtl. der kleine Unterschied zur Gratis Version?

nein, das sind 2 untersch. Funktionen, hat nix mit kostenlos/kostenpflichtig zu tun. Das PW ist nur für unattended access nicht für interactive access.

Nope. It's a fetaure, not a bug.

das Passwort ist nur für unattended access, es gibt kein Pw für interactive access, wenn du letzteres nicht brauchst, kannst du es auch zur Gänze abdrehen um solche Anfragen zu verhindern. Du kannst aber auch generell die Zugriffe nur von bestimmten Namespaces erlauben, das erfordert dann aber eine Lizenzierung und das Tarif Addon Namespaces od. whitelisten einzelner IDs.

Das funktioniert aber nicht, wenn niemand am Bildschirm sitzt und sein OK gibt…

Es ist natürlich völlig bescheuert, aber es gibt immer die Möglichkeit/Notwendig das man auf einen Server will.

Da sitzt niemand, der die Session starten kann… daher geht das automatisch.

und den Kunden einen Jumphost aufzustellen?

"Für Anydesk, weil ich mich da mit Härtungsmaßnahmen auseinander gesetzt habe, gibt es die Einstellung Anfragen nur erlauben, wenn Anydesk im Vordergrund geöffnet wird."

Warum ist das nicht default?

Soweit ich weiß kann man bei Teamviewer nur einen Zugang ohne Passwort – also mit Bestätigung des Users – anfordern wenn man mit dem gleichen Account bereits einmal Zugang durch Eingabe eines Passworts hatte.

Genau das schützt davor das Random Angriffe stattfinden können wo ein User einfach auf "Zulassen" klickt..

Ist das Passwort nicht eher dafür da , das nicht erst angenommen werden muss?

Wie kam denn die Datei

AnyDesk-ad_2b68cc31_msi.exe

in den Ordner

c:\\Program Files (x86)

?

Das ist weder ein Download-Ordner, noch ein Programm-Ordner (dazu müsste es Unterordner geben).

Der Dateiname ist auch ungewöhnlich.

Wer hat den erzeugt?

Da steht "Anwendung".

Es ist also kein msi, sondern ein exe.

Der hat also die Dateinamenerweiterung ausgeblendet.

Das ".exe" fehlt in dem Screenshot.

Ein Kardinalfehler (leider Voreinstellung von Windows).

Das sollte man umgehend einschalten.

In dem Screenshot mit "Usuraios" sieht man auch keine IP-Adresse der anderen Seite.

Das ist auch ein Mangel bei AnyDesk.

Würde man die IP des Schurken sehen, dann könnte man die in der Firewall sperren und der Polizei eine Meldung schreiben.

Kann man diese AnyDesk-ad_2b68cc31_msi.exe irgendwo runterladen, um die in Applocker zu sperren und mal etwas zu untersuchen?

Es sei angemerkt, das es die Möglichkeit gibt ein 2. Verzeichnis "c:\\Program Files (x86)" anzulegen, da Microsoft zwar das Verzeichnis geschützt hat, aber nicht den Namen.

So nun macht man ein Verzeichnis "c:\\Program Files (x86) " (mit Leerzeichen ), wenn die Berechtigungen von C: kaputt sind.

Welchem User wird das schon auffallen?

ne es gibt ja hier keine IPs zu sperren, die Verbindung baut nicht direkt auf sondern über Anydesk Relays, das einzige was du sperren kannst, ist komplett anydesk.

selbst wenn du die IP des "Angreifers" sperrst ist das nicht die IP, die sich versucht bei dir zu verbinden.

Also so weit ich Zeugs wie Anydesk kenne, macht dessen Client (also beim Kunden) eine Verbindung zu einem Gateway oder Proxy Server von Anydesk.

Will man nun zu dem Kunden,so fragt man bei diesem Proxy nach, ob der Kunde mit der Nummer 22344 beim Proxy bekannt ist.

Der Proxy baut nun eine Verbindung "reverse" zum Client auf. Beim Client popt ein Dialog auf, in den der Kunde das zuvor per Telefon übermittelte Passwort eingeben muss.

das Passwort und die Nummer ist statisch.

Stimmt das Passwort, dann wird nach bester Torrent Manier versucht eine direkte Verbindung zwischen den Beiden aufzubauen. Da das oft nicht klappt, geht's über den Proxy weiter, die in einem CDN hängen wie von akamai z.B.

Wenn Anydesk so arbeitet, dann kommt die Verbindung vom Proxy, der "Netztopologisch günstig" platziert ist.

Z.B. in Spanien,weil das IP da schön billig, auch wenn der Kunde in Portugal sitzt.

Jeder Host hat eine Lizenz…

d.h. der Proxy könnte es ablehnen mit diesen Host zu reden. Wäre da nicht der Gratis Support (irgendwo stand, dass sie 100000 bezahlte Verbindungen haben bei 600000 gratis, privaten).

Es gibt auch eine Betriebsart für Headless. Da muss dann kein User ein OK klicken oder Passwort eingeben.

Was also soll das bedeuten, das sich Anydesk aus Spanien mit den System verbinden will und es nur

einzig von der Schlauheit des Users abhängig ist, ob der Rechner korrumpiert wird.

rein theoretisch geht es ja nicht, das sich da ein 3. einschleichen kann, weil das Passwort vom Proxy geprüft würde.

Ein 3. müsste also alle möglichen Proxy Unterkontrolle haben….?

Mir ist nicht klar was das sein soll, das die Kunden

sich Tag ein Tag aus alle 10sec mit einem der Proxy verbinden. Aber nun ja…

Außerdem, was soll es bringen, beim Kunden ein Popup hochzubringen, dessen Text man zwar definieren kann, aber selbst wenn der Kunde aus Reflex das Passwort eingibt keine Verbindung aufgebaut werden kann.

Wäre es möglich, dass ein Dritter sich so einschleichen kann, wäre das System völliger rott.

Auch das von Teamviewer, die wahrscheinlich gleich arbeiten.

Das Passwort muss doch auf dem Client geprüft werden. Ob die Anfrage von außen nun via Proxy oder direkt erfolgt sollte dabei egal sein. Nur wenn das mit der Anfrage übermittelte Passwort korrekt ist, dann darf der Dialog zur Annahme der Verbindung erscheinen. Anfragen mit falschem Passwort gehören geloggt und unterdrückt. Kommen von einer Gegenstelle zu viele Anfragen mit falschem Passwort, dann sollten weitere Maßnahmen ergriffen werden wie z.B. die Quell-ID der Anfrage auf eine Blocklist zu setzen.

"Das ist natürlich eine ungute Situation: Auf die "AnyDesk-Clients der Kunden versuchen wohl Dritte zuzugreifen. Nimmt der Kunde diese Verbindungsanforderung an, ist der unbekannte Dritte auf dem System. "

Das kann nicht sein, weil der Böse ja das Passwort nicht kennt und prüft,sondern der Proxy, der hoffentlich noch immer Anydesk gehört.

Und der Proxy wird feststellen, das die Lizenz Nummer nicht mit dem Hash des Passwortes vereinbar ist. Ist so ein bisschen um die Ecke.

Es sieht zwar alles total einfach aus, aber da haben sich etliche Leute Gedanken gemacht…schon bei Teamviewer.

Natürlich ist es möglich, das der Proxy für einen Unbekannten Host eine Verbindung auf zu bauen.

Das schlägt natürlich fehl, weil für diesen Host kein Passwort-hash vorliegt.

ich hoffe es wird klar, das das scenario ärgerlich ist, aber nicht vermeidbar, aber nicht unsicher auch wenn der User sich nicht rückversichert (es könnte ja eine Session vereinbart sein. Absolut unvorstellbar das das funktionieren würde, wenn sich zufällig ein dritter einmischt.

HTH

Warum sollte eine Anfrage ohne korrektes Passwort überhaupt eine Anfrage zur Genehmigung auf dem Client auslösen? Das macht doch einfach keinen Sinn und ist für mich ein Fehler im System. Im Artikel ist von einem 25 Zeichen Passwort die Rede. Das kann nach den Gesetzen der Wahrscheinlichkeit niemand erraten haben.

doch, ein user der seine ID weitergibt und bewusst annimmt lässt alles rein, das PW ist NUR für unattended access das steht da breit in den Settings.

Bei Teamviewer musst ja auch nicht erst ein PW austauschen damit du Zugriff hast. Du gibst deine ID weiter, der gegenüber schickt eine Anfrage und du nimmst an – fertig.

Sorry lieber IT Dienstleister, aber geht mal die Logs durch, ich bin mit ziemlich sicher das es auch schon vor dem Hack Zugriffsversuche auf die AnyDesk Clients gab und dies nicht einer Folge der jüngsten Ereignisse ist!

Ich selber hab das hier den Kommentaren schon beschrieben, es hat nichts mit hacken zu tun wenn man einfach Zahlenkombinationen durch geht und so guckt ob sich ein Client zurück meldet. Solche Fälle gab bei uns schon vor einem Jahr!

Das ganze ist nämlich ziemlich einfach, einfach per batch oder cmd AnyDesk.exe gefolgt mit einer Zahlenkombination ausführen, AnyDesk wird dann versuchen zu der Zahlenkombination eine Session aufzubauen. Sollte per Powershell in 5 Minuten programmiert sein das ganze mal von 1 bis 9999999 durchzuprobieren.

Daher sollte man aus Sicherheitsgründen auch auf eine Abo zurückgreifen das einen Namensraum unterstützt und den Zugriff auf seine Clients nur von einem Client aus erlauben der Teil diese Namensraumes ist. Dann klappt der Zugriff selbst dann nicht wenn man das richtige Passwort kennen würde und der Anwender bekommt auch keine Aufforderung die Session anzunehmen!

Macht man das nicht spart man an der falschen Stelle und sollte sich am Ende nicht über unautorisiert Loginversuche wundern.

Wir hatten den Fall, das die MSI Datei des Custom Clients ein Zertifikat enthielt, die daraus installierte exe Datei allerdings nicht. Müsste ich prüfen, ob dies aktuell auch noch so ist. Wir nutzen den Client nur intern, es können nur Verbindungen zu den Clients aufgebaut werden, wenn am Anydesk Server für den zugreifenden Client ein bestimmtes Kürzel hinterlegt ist, extern somit kein Zugriff möglich.

Dieses Passwort soll sicherstellen, das man wirklich mit dem gewünschten Client spricht und nicht einen MTM.

Hast recht. Eigentlich muss der Host, der Eintritt wünscht das Passwort nennen und der Client dieses prüfen.

Das muss aber auch umgekehrt geschehen, denn sonst könnte man einen bösen Client bauen, der jedes Passwort als OK bestätigt…

der Proxy muss das Passwort nicht prüfen.

Der ist einfach nur eine Durchreiche und Meldestelle für die Clients.

Das Passwort wird wohl in einer Challenge and Response abgeprüft.

Beide Seiten müssen ja sicher sein, dass sie mit dem Richtigen reden, und nur dem.

Jedenfalls braucht es mehr als nur das erraten der ID und einen User der das Passwort eintippt um auf dem Kunden gerät aktiv werden zu können.

So sollte es sein. Ich kenne Anydesk nicht. Bei Teamviewer gibt noch die Option der Whitelist. Darüber kann man den Zugriff auf bestimmte IDs oder TeamViewer Konten einschränken. Anfragen von Geräten außerhalb der Whitelist werden direkt abgelehnt. Eine Möglichkeit ein Passwort einzugeben besteht für diese Anfragen nicht.

Die TeamViewer-Konten sollten zusätzlich per 2FA gesichert sein. Das erschwert Angriffe nochmal zusätzlich. Hier wäre die Frage was Anydesk kann und was per Default konfiguriert ist.

Ja eine Whitelist geht, entweder über die AnyDesk Adresse oder pauschal über ein Namensraum wie *@meinnamensraum.de. Dafür müssen nicht mal alle Clients selber in diesem Namensraum sein (der ist per Detail @ad wenn man ihn nicht ändert) sondern es reicht wenn der Support PC der die Verbindung aufbaut diesen Namensraum hat. Man registriert also 2-3 PCs in seinen Namensraum die berechtigt sind Verbindungen aufzubauen, beschränkt den Zugriff auf Geräte die diesen Namensraum haben und schon ist das Problem gelöst.

Wenn das mit dem selbst erzeugten Client so ist wie bei Teamviewer, kann man "seinem" Client gewisse Ressourcen mitgeben. Hier das Logo von unit4 und spanische Text.

Aber angeblich soll da doch ein selbst erzeugter Client installiert worden sein.

Der wird ja nicht spanisch sprechen und dieses Logo verwenden.

Andererseits kann es nicht sein, das irgendwie Anydesk auf einem fremden System ohne weiteres einen eigenen Client starten kann. Das wäre zwar für den Support von Omaopanichteneffe hilfreich, weil die nur noch nicken müssen. Aber wie finde ich die hinter deren natting Rooter?

Die müssen einen Client runterladen (oder bei der Installation irgendwo mitgeliefert bekommen haben) den sie einfach starten. Der meldet sich mit einer frei gewürfelten ID beim Proxy, dessen variable Adresse er aus dem DNS bekommen haben.

Jetzt sieht er den Client der ein Passwort möchte

Das ist doch "sein" Client.

Wie sollte da jetzt ein spanischsprechender Client laufen?

Kann man die Ressourcen des Clients noch nachtraglich ändern?

Man weiß ja nicht ob der Operator mit chinesischen Texten zurecht kommt, will die also noch ändern können,auch wenn man eine OEM Version erzeugt hat.

Kann irgendwer erklären was da abläuft?

Wie kann da ein Client mit spanischer Oberfläche er scheinen (und warum ein Angreifer ausgerechnet spanisch als Default gewählt hat).

Dazu wäre natürlich hilfreich wenn es weitere Falle gäbe, die auch die IP loggen, die der Proxy hat.

(cmd:netstat connected könnten helfen, den Proxy zu finden. Die IP des Angreifers ist nicht erkennbar.

Da müsste der Anydesk Support mal auf dem Proxy nachsehen…)

Die hier beschriebenen Probleme sind einfach darauf zurückzuführen das man anscheinend einfach ein Custom Client erstellt hat ohne sich Gedanken zu machen wie man diesen absichert.

Das ist in den Einstellungen alles möglich, wer aber nur die Passwort setzt und alle anderen Einstellungen auf default lässt hat eben genau das hier beschrieben Szenario. Per default sind die Einstellungen halt so das es so wenig Einschränkung gibt wie möglich um die höchstmögliche Connectivität zu gewährleisten.

Das ist nicht die Schuld von AnyDesk, hier ist der Kunde das Problem der sich nicht mit den Möglichkeiten auseinandersetzt die der Custom Client bietet. Das ist so als wenn man eine Firewall installiert und meint ohne zusätzliche Konfiguration funktioniert alles magisch wie von alleine.

Falsch. Völlig unzutreffende Schuldzuweisung. Andydesk unterhält angeblich 600.000 private Lizenzen. Davon haben mehr als die Hälfte keine Ahnung. Security optional anzubieten stellt grob fahrlässiges Handeln dar – von Seiten des Herstellers, nicht der Kunden. So etwas sollte default eingerichtet sein.

Wie Chris schon richtig gesagt hat, es geht hier nicht darum, automatisch den Client größtmöglich einzuschränken, das macht gar keinen Sinn, schon gar nicht per default wo das meiste ja Privat kostenlose Lizenzen sind.

Wenn dein Programm so umständlich und kompliziert wie möglich per default ist, dann gehen die Leute halt wo anders hin. Und die Einstellungen sind nicht gleich unsicher nur weil Anfragen von Außen kommen dürfen…bisschen Eigenverantwortung muss man dem User auch zugestehen, der muss ja immerhin immer noch auf Annehmen klicken – und in verwalteten Umgebungen, kann man die dann reduzieren, aber nicht umgekehrt.

Und wie soll diese "default" Absicherung aussehen?

Woher soll Anydesk wissen wer eine Anfrage stellen darf und wer nicht?

Wie wäre es mit einer VNC Installation inkl. Portweiterleiung am Router oder gar ein VPN Tunnel ins eigene Netzwerk? Macht kein "Privatkunde".

Lösungen wie Anydesk, Teamviewer und Co. müssen out of the box funktionieren, genau das ist ihr Killerfeature.

Privatkunden = Kostenlose Version = nicht das Thema hier. In der Regel startet man im privaten Umfeld Anydesk bei Bedarf und installiert es erst gar nicht dauerhaft.

Und im Geschäftlichen Umfeld ist es die Pflicht des Anwenders sich darüber Gedanken zu machen wie man dauerhaften Zugriff auf von außen ermöglicht oder einschränkt.

Interessant – auf meine Nachfrage beim AnyDesk Support wurde mir gesagt, dass es für V8.0.8 keine Custom Clients gibt. Mein Versuch mit dem "üblichen" Trick (advanced Parameter für die Versionsnummer) einen Custom Client mit V8.0.8 über MyAnydesk2 zu erstellen, ging dann auch mit einer Fehlermeldung schief.

Generell (so der Support) haben alle Custom Clients das neue Zertifikat (etwas schwabbelig war, ob man diese neu generieren muss oder das automatisch passiert) – hab ich bisher aber nicht geprüft – wir nutzen jetzt Rustdesk.

Was ist daran so schlimm das der Custom Client genrell noch auf Build 7 basiert und nicht auf Build 8? Gibt es irgendein Killerfeature in Build 8 das man unbedingt benötigt?

Mir ist keins bekannt, deshalb kann ich die Argumentation nicht wirklich nachvollziehen.

Man muss sein Custom Client nicht neu generieren, man muss ihn nur aus dem Portal neu runterladen, dann ist das aktuelle Zertifikat hinterlegt. Wer sich nicht sicher ist ändert einfach die AnyDesk Symbol Farbe in der Vorlage und zwingt Anydesk so einen neuen Client zu erstellen ohne das man alle anderen Einstellungen neu setzen muss.

Das ist so allerdings nicht korrekt. baramundi stellt seit wenigen Tagen einen neuen Client (AnyDesk-ad_d011****.exe) bereit, der in der Version 8.0.8 vorliegt.

Ich konnte vor einigen Tagen einen Custom Clienten mit version 8.0.8.0 erstellen. Der funktioniert auch ohne Probleme.

Hallo zusammen,

ich muss mal blöd fragen: Wie ist denn nun der aktuelle Status zu diesem Thema?

Lässt sich die Software wieder mit gutem Gewissen einsetzen?

Vielen Dank im Voraus für Eure Einschätzung!

Viele Grüße

Marcus

Ich habe hier einen Fall zur Klärung, wo ein IT-Dienstleister bei einem Kunden Ordnerzugriffe untersucht. Sobald ich die Rückmeldung des Dienstleisters habe, dass er vor Ort beim Kunden war und noch Details hat, werde ich mir die Details anschauen und dann ggf. berichten. Zudem gibt es den Fall, dass Zertifikate nicht im Client angezeigt werden – muss ich mir auch noch in Ruhe ansehen – grob skizziert ist es ja in einem Beitrag.

Wer heute fragt "Lässt sich die Software wieder mit gutem Gewissen einsetzen?" hat imho "den Schuss nicht gehört".