Momentan rappelt es gewaltig in Bezug auf Hacks und Datenabflüsse – auch nach Ransomware-Infektionen. Vieles greife ich schon nicht mehr im Blog auf. Aber einige Fälle, die gerade publik wurden, möchte ich zumindest anreißen. So stehen Daten des IT-Sicherheitsdienstleisters Hansen & Gieraths im Darknet zum Verkauf. Und die französische Arbeitsagentur ist Opfer eines Hacks geworden, 43 Millionen Personendaten sind wohl abgeflossen. Auch Eurofleurs scheint von Ransomware betroffen. Das EU-Parlament hat den Cyber Resilience Act verabschiedet, in einer Siemens Brandmeldeanlage gibt es eine Schwachstelle (CVSS 3.1 10.0), und die Folgen mancher Cyberangriffe auf Kommunen werden langsam sichtbar. Hier eine Übersicht über diverse Sicherheitsthemen.

Momentan rappelt es gewaltig in Bezug auf Hacks und Datenabflüsse – auch nach Ransomware-Infektionen. Vieles greife ich schon nicht mehr im Blog auf. Aber einige Fälle, die gerade publik wurden, möchte ich zumindest anreißen. So stehen Daten des IT-Sicherheitsdienstleisters Hansen & Gieraths im Darknet zum Verkauf. Und die französische Arbeitsagentur ist Opfer eines Hacks geworden, 43 Millionen Personendaten sind wohl abgeflossen. Auch Eurofleurs scheint von Ransomware betroffen. Das EU-Parlament hat den Cyber Resilience Act verabschiedet, in einer Siemens Brandmeldeanlage gibt es eine Schwachstelle (CVSS 3.1 10.0), und die Folgen mancher Cyberangriffe auf Kommunen werden langsam sichtbar. Hier eine Übersicht über diverse Sicherheitsthemen.

Cybervorfall bei Hansen & Gieraths?

Hansen & Gieraths ist ein IT-Beratungsunternehmen in Mannheim (BW), die laut eigener Aussage "IT zum Erfolgsfaktor" machen wollen. Blog-Leser Thomas G. hat mich gerade kontaktiert und schrieb: "Vllt. hab ich es übersehen, aber hast du schon was zum Hack bei Hansen & Gieraths?" Hatte ich noch nicht auf dem Radar – aber ein LinkedIn-Beitrag weiß mehr. Hier die Aussage:

Die Ransomware Gruppe "Black Suite" gibt an, den IT-Dienstleister "H&G Hansen & Gieraths EDV Vertriebsges. mbH" gehackt zu haben.

Auf der Homepage von Blacksuit lassen sich auch Daten runterladen aber zum Inhalt kann ich nichts sagen.

Zu dem Portfolio von H&G gehört auch IT-Sicherheit: "Zuverlässige Sicherheitslösungen für alle IT-Bereiche".

Ist man als Kunde schlecht beraten, wenn man auf IT-Dienstleister setzt, die auch IT-Security anbieten? Ist IT-Sicherheit dort nur der Verkauf von Hard- & Software?

Weiß jemand was näheres zu dem Vorfall? Ich konnte im Web nichts dazu finden. Ergänzung: Ein ungenannt bleiben wollender Leser hat sich per Mail gemeldet und bestätigt, dass seine Behörde per Mail über den Sicherheitsvorfall bei HuG informiert wurde. Es wurden auch Hinweise gegeben, welche Daten abgeflossen sein könnten. Details liegen mir keine vor.

Ergänzung 2: Ein weiterer Nutzer schrieb mir in einer Mitteilung, dass dort 342 Gigabyte an Daten rausgetragen wurden und inzwischen auch zum Download bereitstehen.

Cyberangriff auf französische Arbeitsagentur

Bei der französischen Arbeitsagentur hat es einen Cyberangriff gegeben,durch den bis zu 43 Millionen Menschen betroffen sein könnten, heißt es in nachfolgendem Tweet.

Die Berliner Zeitung hat hier einige Details. Seit Sonntag laufen in Frankreich mehrere Cyberangriffe, mutmaßlich von russischen Hackergruppen, auf Organisationen, Ministerien und Unternehmen. Auch die französische Arbeitsagentur France Travail wurde von einem Cyberangriff getroffen. Es hieß gestern von der Arbeitsagentur France Travail, dass "potenziell" die Daten von 43 Millionen Menschen betroffen sein können. Betroffen sind aktuell als arbeitslos registrierte Personen, aber auch Personen, die "die während der vergangenen 20 Jahre registriert wurden".

Von der Arbeitsagentur heißt es, dass Namen, Anschriften, Telefonnummern, E-Mail-Adressen und Sozialversicherungsnummern in die Hände der Angreifer gelangt sein könnten. Bankdaten wurden keine erbeutet, und die Auszahlung des Arbeitslosengeldes soll auch nicht betroffen sein. Inzwischen gibt es einen Anzeige bei der Staatsanwaltschaft Paris, die Vorermittlungen eingeleitet hat.

Ransomware bei Eurofleurs

Eurofleurs ist ein Großhändler für Pflanzen in Kevelaer (Nordrhein-Westfalen). Mir liegen Anzeichen vor, dass die als Eurofleurs Elbers GmbH & Co. KG fungierende Firma Opfer der eines Ransomware-Angriffs geworden ist. Die Webseite ist nicht erreichbar und ein Leser hat mich per Mail auf einen inzwischen gelöschten reddit.com-Post Was ist nach einem Angriff mit Metaencryptor-Ransomware zu tun? hingewiesen. War sicherlich ein etwas unbedarfter Post, da er als Opfer die Firma Eurofleurs genannt hat. Der Thread-Starter schrieb, dass die Firma gerade von der Metaencryptor Ransomware gehackt worden sei. Jede Datei auf den SMB-Freigaben endet jetzt mit .metaenrcypt, und auf den Freigaben fände sich eine Datei mit der Information:

!!!! Don't try to terminate unknown processes, don't shutdown the servers, do not unplug drives, all this can lead to partial or COMPLETE DATA LOSS !!!!

Technical data and keys written to the end of file after encryption of each file.

It's safe to suspend machine, but do not shutdown!

An das Management der Firma war noch die Botschaft gerichtet, dass das Netzwerk über verschiedene im System gefundene Schwachstellen angegriffen wurde. Es wird mitgeteilt, dass Daten abgezogen worden seinen und die Cyberkriminellen rohen mit der Veröffentlichung der Daten. Die Kollegen von Bleeping Computer haben hier einige Hinweise zur Metaencryptor-Ransomwaregruppe gegeben, die wohl auch unter LostTrust fungieren. Der Thread-Starter stellte fest, dass es keine kostenlosen Entschlüsselungsprogramme gebe. Ihn treibt die Frage um, ob die Cyberkriminellen wirklich einen Encryptor rausrücken, wenn das Opfer bezahlt.

Cyberangriff bei Aldinger Bauunternehmen

Nachfolgender Screenshot eines Lesers mit einem Hinweis auf einen Cyberangriff bei Aldinger Bauunternehmen ist mir noch per Mail Zugegangen.

Hacker aus Ukraine greifen russische Transportsysteme an

Im Beitrag Sicherheitsmeldungen (12.3.2024): Datenlecks bei Tonerdumping, Roku; CISA über Ivanti-Bug gehackt und mehr hatte ich berichtet, dass die Hackergruppe Nebula die Server der Moskauer Regierung übernommen, Daten kopiert und Daten verschlüsselt habe. Auch die Troika Transportkarten, die man für den öffentlichen Nahverkehr braucht, waren nicht mehr aufladbar.

Nun lese ich, dass ukrainische Hacker die Transportsysteme in russischen Städten angegriffen und außer Betrieb gesetzt haben. Die Details lassen sich im Artikel von Kyiv Independent nachlesen.

Siemens Brandschutzmeldesystem (CVE-2024-22039)

Von Siemens gibt es ein Brandschutzmeldesystem, in dem eine Remote angreifbare Schwachstelle CVE-2024-22039 mit einem CVSS 3.1-Index von 10.0 gefunden wurde. Details finden sich im Artikel CVE-2024-22039 (CVSS 10): Siemens Fire Protection Systems Vulnerable to Remote Attacks.

Datenabfluss bei Wagenknecht-Partei

Bei der Partei Bündnis Sahra Wagenknecht (BSW) gab es ein Datenleck. Unbefugte konnten auf die Daten von etwa 5000 Spendern der Partei zugreifen.

Ferner seien auch die Mail-Adressen von rund 30.000 Abonnenten des Newsletters betroffen, heißt es in obigem Tweet. n-tv hat mehr Details in diesem Beitrag aufbereitet.

EU Cyber Resilience Act verabschiedet

Das EU-Parlament hat am 12. März 2024 den EU Cyber Resilience Act verabschiedet. Eine PDF-Stellungnahme des EU-Parlements findet sich hier.

Die Kollegen von heise haben in diesem Artikel einen Abriss zu dieser Entscheidung veröffentlicht. Auch Golem hat sich hier mit dem Thema befasst. Es gibt Lob und Kritik, denn eine Gesichtsüberwachung scheint weiterhin möglich.

Verbot der Gesichtserkennung gefordert

EU-Abgeordneter Patrick Breyer hat mit RBB gesprochen – das Interview lässt sich hier abrufen. Ergänzung: Der Deutsche Juristinnenverband e.V. fordert ein Verbot automatischer Gesichtserkennung im öffentlichen Raum durch staatliche Akteure. Biometrische Überwachung des öffentlichen Raums bedeutet eine automatische permanente heimliche Personenüberwachung mit Gesichtserkennung.

"Qualitativ schlechte Trainingsdatensätze führen dabei zur Diskriminierung von Frauen und marginalisierten Personen," sagt die djb-Präsidentin Ursula Matthiessen-Kreuder, „die Falscherkennungsrate ist bei Frauen und People of Color signifikant höher als bei weißen Männern".

Betroffene sind Ermittlungsverfahren und Grundrechtseingriffen ausgesetzt. Frauen und marginalisierte Personen werden damit in ihren Freiheiten eingeschränkt, ihre politische Teilhabe ist durch Überwachungsdruck gefährdet, die Wahrnehmung z.B. des Rechts auf Abtreibung oder die Stellung eines Asylantrags heute kann schon morgen zu Repressionen führen.

DSGVO-Schlupfloch in Schwedens Gesetzgebung

Ergänzung: Die Datenschutzorgansiation noyb weist in nachfolgendem Tweet auf ein Schlupfloch im schwedischen Recht hin. Damit können große Datenmakler einfach eine "Medienlizenz" erhalten, die ihr gesamtes Geschäft von der Datenschutz-Grundverordnung befreit.

Schwedische Datenbroker berufen sich auf den Rechtsschutz für Journalisten, um das EU-Datenschutzrecht zu umgehen. Noyb hat nun Klage gegen einen Datenbroker eingereicht, wie man hier nachlesen kann.

Bund plant openDesk

Zurück zur digitalen Souveränität mit openDesk? Bis 2025 will der Bund eine quelloffene Office- und Kommunikations-Suite für die Verwaltung anbieten können. Klingt sehr gut, da wäre ich absolut begeistert, wenn da nicht ein kleiner Schnitzer dabei wäre: Das Team, welches dieses openDesk bereitstellen soll, besteht aktuell aus neun Leuten. Ein wenig schwachbrüstig, würde ich sagen. Die Kollegen von heise haben sich in diesem Artikel mit dem Thema befasst.

Die Folgen kommunaler Cyberangriffe

Hier im Blog habe ich ja über heftige Cyberangriffe auf Kommunen und die Südwestfalen IT als kommunaler IT-Dienstleister berichtet. Die Tage sind mir einige Fundsplitter in diesem Kontext untergekommen, die ich hier mal zusammenfasse.

Cyberangriff auf Anhalt-Bitterfeld kostete 2,5 Mio. Euro

2021 hatte ich im Blog-Beitrag Ransomware bei Landkreisverwaltung von Anhalt-Bitterfeld von einem Ransomwarefall bei der Landkreisverwaltung von Anhalt-Bitterfeld berichtet. Der Fall machte von sich reden, weil der Landrat den Katastrophenfall ausgerufen hat (siehe Notstand nach Ransomware bei Landkreisverwaltung von Anhalt-Bitterfeld).

Jetzt hat der Vorfall ein Preisschild bekommen, wie Stern hier berichtet. Nach Angaben der Verwaltung belaufen sich die Aufwendungen auf rund 2,5 Millionen Euro.

IT-Sicherheitsprüfungen bei 205 Kommunen

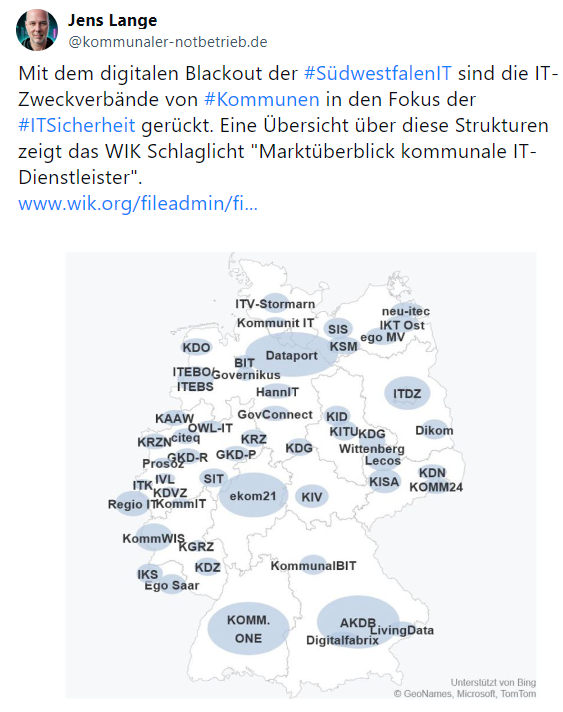

Jens Lange hat vor einigen Tagen eine interessante Grafik gepostet, die die Strukturen der kommunalen IT-Dienstleister und das Klumpenrisiko zeigt – nach dem Cyberangriff auf den Kommunaldienstleister Südwestfalen-IT schaut man da genauer hin (siehe auch Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2).

Der gesamte WIK-Bericht Digitalisierung für Kommunen – Marktüberblick kommunale ist als PDF-Dokument frei abrufbar. Nach dem Südwestfalen-IT-Vorfall herrscht bei den Kommunen Alarmstimmung und 205 Kommunen in NRW wollen ihre IT-Sicherheit überprüfen lassen – die Landesregierung bezahlt das.

Das BSI weist in obigem Tweet auf sein WiBA-Angebot ("Weg in die Basis-Absicherung") für die Basis-Absicherung hin. Die Kollegen von heise haben das Thema in diesem Beitrag aufbereitet.

Personal als Problem?

Jens Lange, der IT-Sicherheitsbeauftragte der Stadt Kassel weist in nachfolgendem Tweet auf einen umfangreicheren Artikel des MDR hin, der sich mit den Problemen kommunaler IT befasst.

Fehlendes IT-Sicherheitsbewusstsein und fehlendes Fachpersonal scheinen die Ursache zu sein.

MVP: 2013 – 2016

MVP: 2013 – 2016

Der Link zu Heise/OpenDesk ist kaputt…

Die Grafik zu den kommunalen Dienstleistern finde ich hochinteressant. Da ist es ja in NRW ziemlich bunt, insgesamt 13 Dienstleister, die dort werkeln. In Hessen und Bawü dagegen nur jeweils einer. So hat es in NRW "nur" 200 Gemeinden betroffen. Hätten die Hacker den einen hessischen oder Bawü-Dienstleister geknackt, sähe die Sache dann schon ganz anders aus. Da kann man ja in NRW fast noch sagen, "Schwein gehabt".

Wir hängen selbst an einem der beiden (flächenmäßig) großen kommunalen Dienstleister – aber auch hier nur eine Frage des Glücks dass da noch nix größeres kam, wenn ihr mich fragt…

Davon kann ich ein Lied singen. Wir hatten als "normaler" IT Dienstleister lange Zeit mit einem Kommunalen Dienstleister zu tun. Ich kann nur sagen: Gruselig. Die hatten bis vor ca. einem Jahr noch Mailserver für die Kommunen im Einsatz, die nicht mal den Transport verschlüsselten – tatsächlich! Der ganze Mailverkehr komplett unverschlüsselt. Waren aber nur die Schulen ;)

Der Mailserver hing auch jede Woche mal so a bissl. Der Kollege hat den dann immer mal neu gestartet ;)

Ich könnte da noch eine ganze Menge mehr Anekdoten erzählen. Das heb ich mir aber für meine Memoiren auf.

Was den Fall bei Hansen & Gieraths angeht:

Will man sich in Bezug auf IT-Sicherheit von einem Unternehmen beraten lassen, das selbst Opfer eines Cybervorfalls wurde?

Wenn die schon ihre eigene IT nicht im Griff haben, wie wollen die dann eine Kunden-IT sicher machen?

Für mich ist die Firma in Bezug auf IT-Sicherheit verbrannt.

Wer denkt, dass man seine IT Systeme zu hundert Prozent gegen Angriffe schützen kann und somit „im Griff hat", verkennt die Realität. Ihr Kommentar ist also recht verkürzt gedacht.

Das kann jedem und jeder passieren. Und in der Vergangenheit hat sich H&G zumindest nach meiner Erfahrung als zuverlässig und gut erwiesen. Und nein, ich arbeite nicht bei H&G, aber hatte schon öfter mit denen zu tun.

Die Situation ist natürlich unangenehm. Für die Firma, für die Partner, die Kund*Innen etc. aber ein einfaches Bashen ist Fehl am Platz.

Unberechtigter Relativierungsversuch. Ransomware ist kein Geheimdienstangriff. Die Taktiken der Ransomware sind seit Jahren bekannt, deswegen kennen fachkundige Admins geeignete Gegenmaßnahmen. Diese Infos stehen überall im Netz. Gesunder Menschenverstand hilft auch. Wenn selbst ein "IT-Systemhaus" sich selbst nicht adäquat schützt kann man den Zustand der IT-Sicherheit ihrer betreuten institutionellen Kunden ahnen…

Auf der eigenen Webseite schreibt H&G:

"Zuverlässige Sicherheitslösungen für alle IT-Bereiche – jeder Teil einer IT-Infrastruktur ist angreifbar. Wer sein Unternehmen sicher schützen will, muss nicht nur ständig auf dem neuesten Stand sein, sondern vor allem umfassend denken. Wirksame Sicherheitsstrategien müssen einfach zu verwalten sein, dürfen keine "blinden Flecken" haben oder die Produktivität der Mitarbeiter einschränken. Wir unterstützen Sie dabei, eine zuverlässige Sicherheitslösung für Ihr Unternehmen zu entwickeln, die weder Ihrer IT noch Ihrer Geschäftsleitung schlaflose Nächte bereitet.

Neben dem Consulting zur Entwicklung einer Sicherheitsstrategie gehören zu unseren Leistungen:

Security Gateways

Endpoint Security

Firewalls & UTM

Lösungen zum Schutz von Druck- und Bildbearbeitungsumgebungen

Security as a Service."

Der eigentliche Geheimdienstangriff sind die Backdoors und Lücken "out of the box" in Betriebssystem und Standardsoftware. Ransomware ist nur dadurch möglich.

Vollkommener Unsinn. Dir sind die Lagebilder und Advisorys zur Ransomware offensichtlich ebenso unbekannt wie den Admins bei H&G.

Wenn technische Hintergründe bekannt sind, wie Ransomware und deren Einfall funktionieren, dann kann man Schlüsse zur eigentlichen Ursache ziehen. Wenn man nur "Lagebilder und Advisorys" betrachtet, erschliesst sich das eigentliche Problem vermutlich nicht.

Nö, die meisten Ransomware-Angriffe finden durch Links und Anhänge in Emails statt, auf die dann ein Mitarbeiter klickt.

Und das Risiko lässt sich durch Mitarbeiterschulung sehr deutlich reduzieren.

Und ca. 50% der anderen Angriffe wird ermöglicht durch mangelndes Patchmanagement, veraltete Soft- und Firmware, mangelnde Härtungsmaßnahmen und schlichte Fehlkonfiguration des Netzwerkes (z.B. unnötigerweise offene Ports, unnötigerweise aktive Dienste, Benutzer mit Rechten, die sie nicht brauchen, Benutzung veralteter Dinge wie z.B. SMBv1, TLS kleiner 1.2, etc. etc.).

Sie haben das Problem grundsätzlich erkannt, jetzt noch um eine winzig kleine Ecke weiterdenken.

Wenn durch Klicks von Mitarbeitern eine Ransomware ausgeführt werden kann, liegt das an den Backdoors und Lücken "out of the box" in Betriebssystem und Standardsoftware.

@R.S.

Wenn es so wäre, dass das Einfallstor "E-Mail" der hauptsächliche Angriffspunkt wäre (was es nicht ist), dann hatten inkompetente Admins die Sicherung des System vor für User ausführbare Dateien versäumt. Das ist ein eklatantes Versagen der technisch zuständigen Admins und nicht den technisch unbedarften Usern zuzuschreiben.

Zumal bei H&G angeblich ausschließlich IT-Fachkräfte tätig sind. Die Logik hinkt also bereits im Ansatz.

@Anonymous

Deine Kommentare werden von mal zu mal unsinniger. Dennoch bin ich beruhigt, denn jemand, der so etwas schreibt, KANN nicht im Bereich IT beruflich tätig sein und verantwortet deswegen nicht die Existenz eines betreuten Unternehmens.

Wenn man keine Argumente hat, dann greift man den Überbringer einer unerwünschten Botschaft persönlich an.

Das, was ich da geschrieben habe, ist eine grobe Zusammenfassung einer Statistik des BSI von 2022 bzgl. Ursachen von Cybervorfällen.

Und ja, für einen Großteil der Cybervorfälle ist eklatantes Versagen der IT/der Admins verantwortlich. Beispielsweise auch der Vorfall bei der SIT, der hier im Blog ausführlich thematisiert wurde.

Ja, das ist das dümmliche und unehrliche Geplapper, dass sich als Standard durchgesetzt hat. Ehrlich wäre, "Kein System lässt sich vollständig gegen eine Übernahme schützen, es ist lediglich möglich den Aufwand für Angreifer teuer zu machen – leider ist das auch für Sie teuer und eventuell nicht mehr wirtschaftlich umsetzbar. Das Arbeiten in kritischen Strukturen mit vernetzten Systemen erfordert zusätzlich permanente Mitarbeiterschulungen und strenge Verfahren die eingehalten werden müssen. Das macht das Arbeiten leider nicht sehr angenehm. Technik kann den Problemfaktor Mensch nicht lösen. Und … das Versprechen aus den 90er Jahren, die Arbeit mit digitalen Systemen macht das Arbeiten nachhaltig schöner und entspannter, war ein Lüge. Sorry."

Kleine Nebenbemerkung:

Dataport ist in VIELEN Öffentlichen Bereichen von Hamburg und ganz Schleswig Holstein der IT Dienstleister.

Seid VIELEN Jahren :-)

Ist das jetzt gut oder schlecht…? :-)

@Anhalt-Bitterfeld, Cyberangriff und Dennis Kipker

Die Defizite bereitete MDR für faule im Bett auch zum hören auf:

Zu den Episoden der Mediathek gehts hier, Download mp3 oder Web-Player.

Die Zahl von 2.5 Mio halte ich bei Gesamtbetrachtung des (Volks-)wirtschaftlichen Schadens für verzerrt, zu gering, vermischt und daher falsch.

So ist gibt es nach meinem Überfliegen enorme Vermischung bei IT von Beschaffung "Neu", als Ersatz oder "normal" zB mit zugrundeliegendem AfA, Restwert oder Planung Nutzungsdauer. Ebenso finde ich Aufstellung der Aufwände für Hilfe und Lohn eher irreführend oder unvollständig. Dazu wenig Ansätze, die fehlende Versorgung der Bürger (und somit möglichen Schaden) monetär zu beziffern.