Heute noch ein kleiner Sammelbeitrag rund um Sicherheitsthemen im Zusammenhang mit Microsoft. Das Unternehmen will zum 1. April 2024 den Copilot for Security allgemein bereitstellen. Administratoren sollten sich darüber klar sein, dass SCCM-Fehlkonfigurationen ein Sicherheitsrisiko darstellen können. Zudem werden gepatchte Schwachstellen in Microsoft-Produkten für Angriffe genutzt.

Heute noch ein kleiner Sammelbeitrag rund um Sicherheitsthemen im Zusammenhang mit Microsoft. Das Unternehmen will zum 1. April 2024 den Copilot for Security allgemein bereitstellen. Administratoren sollten sich darüber klar sein, dass SCCM-Fehlkonfigurationen ein Sicherheitsrisiko darstellen können. Zudem werden gepatchte Schwachstellen in Microsoft-Produkten für Angriffe genutzt.

Microsoft Copilot for Security

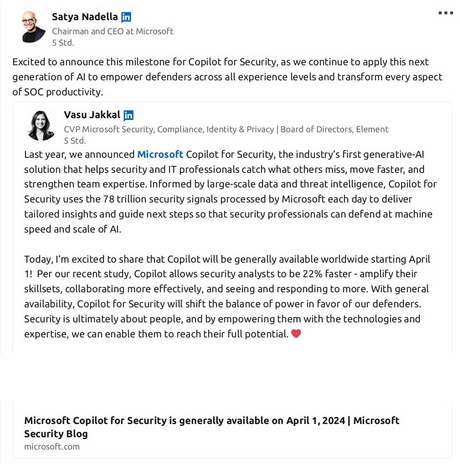

Es ist kein Aprilscherz, am 1. April 2024 will Microsoft seinen Copilot for Security allgemein freigegeben. Copilot for Security ist sowohl als eigenständiger Dienst, den Unternehmen buchen können, um ihre Sicherheitsteams effizienter zu machen, als auch als eingebettete Funktion in Microsoft Sicherheitsprodukten verfügbar.

Eine der Funktionen ist die Bereitstellung von Zusammenfassungen von Sicherheitsvorfällen. Das soll dazu beitragen, die Reaktionszeit auf Cyberangriffe zu verkürzen. Eine weitere Funktion von Copilot for Security ist die Analyse dieser Sicherheitsvorfälle, um herauszufinden, was sie verursacht hat. Microsoft hat das Ganze in diesem Blog-Beitrag vorgestellt.

Risiko Microsoft SCCM-Fehlkonfiguration

Ich packe es mal mit hier rein: Microsoft SCCM wird zur Verwaltung von Updates verwendet, und stellt durch Fehlkonfigurationen ein Sicherheitsrisiko dar. Forscher haben in Microsoft SCCM-Fehler aufgedeckt, die für Cyberattacken genutzt werden können.

Bleeping Computer hat das Thema in diesem Artikel aufbereitet. Mir ist dann folgender Tweet untergekommen, der auf diesen GitHub-Beitrag verweist. Misconfiguration Manager ist eine zentrale Wissensbasis für alle bekannten Microsoft Configuration Manager-Methoden und die damit verbundenen Anleitungen zur Verteidigung und Absicherung.

DarkGate über Windows SmartScreen-Schwachstelle verteilt

Windows Defender SmartScreen wurde im Februar 2024 die Schwachstelle CVE-2024-21412 geschlossen (siehe Microsoft Security Update Summary (13. Februar 2024)). Die Windows-Sicherheitsfunktion zeigt eine Warnung an, wenn Benutzer versuchen, nicht erkannte oder verdächtige Dateien aus dem Internet herunterzuladen. Das Februar 2024-Update beseitigte eine Schwachstelle, bei der die Warnung umgangen werden konnte.

Ich hatte bereits im Blog-Beitrag Windows Schwachstelle CVE-2024-21412: Angriffe der APT-Gruppe Water Hydra über die Ausnutzung der Schwachstelle berichtet. Nun melden die Kollegen von Bleeping Computer in diesem Artikel eine neue Angriffswelle der DarkGate-Malware-Gruppe, die diese, inzwischen geschlossene Windows Defender SmartScreen-Schwachstelle auf ungepatchten Systemen ausnutzt, um Sicherheitsüberprüfungen zu umgehen und automatisch gefälschte Software-Installationsprogramme zu installieren.

Canary-Token-Scanner für Microsoft Office und Adobe

Noch ein Fundsplitter, auf den mich Nicolas Krassas in nachfolgendem Tweet aufmerksam gemacht hat. Auf GitHub gibt es ein Skript zur Identifizierung von Canary-Token in Microsoft Office-Dokumenten und Acrobat Reader PDF (docx, xlsx, pptx, pdf).

MVP: 2013 – 2016

MVP: 2013 – 2016

Pay as you go. Ich fasse mal kurz für mich zusammen: Die entwickeln und verkaufen Software mit Sicherheitslücken (no offense, passiert ja den besten!) und bieten uns nun ein Tool an, mit dem wir deren Fehler schneller und effizienter beseitigen können, indem wir gezielt die Patches einspielen, wo es laut KI notwendig erscheint? Ich bin bestimmt irgendwo falsch abgebogen, oder? Wie kann man so begeistert sein, ein Tool zu entwickeln, was an den Wirkungen rumwerkelt, anstatt den Aufwand gleich an der Ursache zu treiben? Oder bauen die die Lücken gleich mit ein, um ihre neuen Produkte besser vermarkten zu können?

Wer Microsoft einsetzt ist IMHO generell falsch abgebogen, so oder so.

Kannst Dir vielleicht vorstellen, dass man da nicht immer die Wahl hat in einem Unternehmen, oder? Ich bin da in der Ausführung, nicht in der Strategie. ;-)

Naja, ganz so ist es ja auch nicht. Die beste Firewall der Welt ist ausgehebelt, wenn der Admin ein paar permit any any Regeln definiert. Im Prinzip kann man mit falscher Konfiguration jede Sicherheitsmaßnahme torpedieren. Das geht auch bei SCCM oder MEM wie es aktuell gerade heißt.

Berechtigt ist die Kritik bezüglich "Security by Default". Die sicheren Einstellungen sollten der Standard sein, Abschwächung nur bewusst vorgenommen werden.

Man muss aber auch sehen, daß der Standard sich über die Jahre entwickelt. Alte Umgebung welche über lange Zeiträume gepatched wurden, sind hinsichtlich der Einstellungen nicht mehr unbedingt auf Stand.

Hier ist natürlich immer die Frage wer passt das an? Der kundige Admin nach Evaluation oder der Patch ohne Rücksicht auf Verluste. Nicht falsch verstehen: Microsoft hat ohne Frage (zu) viele Baustellen, aber auch der Admin hat eine Verantwortung.

Viele bieten ähnliche Tools für die AD-Analyse oder es gibt Skyline von VMware, welches unter seinen "Findings" auch typische Fehler an den Admin meldet.

Gerade als Admin im Mittelstand muss man eine extreme Bandbreite an Systemen verwalten. Man kann nicht in jedem System zu Experten werden. Tools, welche grobe Schnitzer melden, können durchaus helfen.