Sicherheitsforscher von Nozomi Networks haben sich Ultraschallgeräte GE HealthCare Vivid Ultrasound-Produktfamilie genauer angesehen. Dabei sind sie auf fast ein Dutzend Sicherheitslücken gestoßen. Cyberangreifer könnten die Schwachstellen ausnutzen, um Patientendaten zu manipulieren und unter bestimmten Umständen sogar Ransomware zu installieren. Verantwortliche für Praxen und in Kliniken sollten das Thema auf dem Radar behalten, um keine böse Überraschung zu erleben.

Sicherheitsforscher von Nozomi Networks haben sich Ultraschallgeräte GE HealthCare Vivid Ultrasound-Produktfamilie genauer angesehen. Dabei sind sie auf fast ein Dutzend Sicherheitslücken gestoßen. Cyberangreifer könnten die Schwachstellen ausnutzen, um Patientendaten zu manipulieren und unter bestimmten Umständen sogar Ransomware zu installieren. Verantwortliche für Praxen und in Kliniken sollten das Thema auf dem Radar behalten, um keine böse Überraschung zu erleben.

Vivid™ GE HealthCare Ultraschallgeräte

Ich habe natürlich sofort geschaut, ob Vivid™ GE HealthCare Ultraschallgeräte am deutschen Markt präsent sind, da ich in letzter Zeit mehrfach mit solchen Geräten untersucht wurde.

Vivid™ GE HealthCare Ultraschallgeräte

Und in der Tat positioniert GE HealthCare seine Vivid-Familie als "Leistungsstarke Ultraschallsysteme für eine präzise und effiziente kardiovaskuläre Diagnostik". Neben Geräten von mindray, Philips und Siemens dürfte GE also auch in Deutschland im Geschäft sein.

Schwachstellen in Vivid™ GE HealthCare Ultraschallgeräten

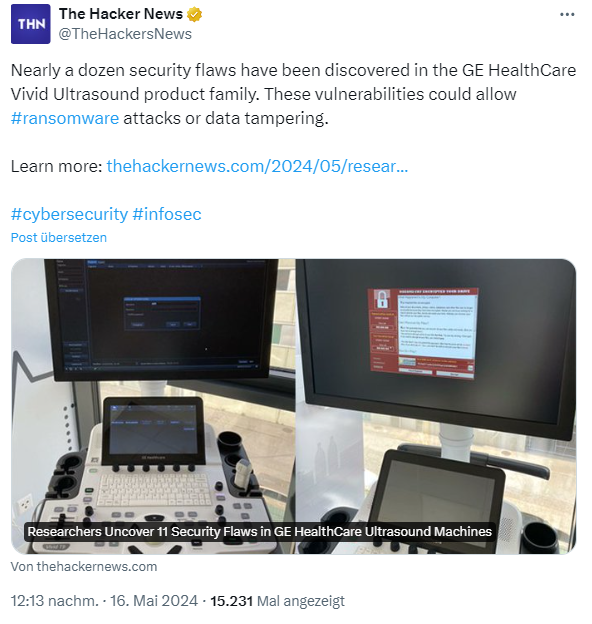

Ich bin über nachfolgenden Post auf das Thema gestoßen, welches von The Hacker News in diesem Artikel aufgegriffen wurde. Der Beitrag der Sicherheitsforscher von Nozomi Networks lautet Vulnerabilities on GE HealthCare Vivid Ultrasound Could Allow Malicious Insiders to Locally Install Ransomware, Access and Manipulate Patient Data.

Im Bemühen, die Cyber-Sicherheit medizinischer Systeme zu erhöhen, hat Nozomi Networks Labs ein Gerät aus der GE HealthCare Vivid Ultrasound-Familie sowie die dazugehörige Software, die zur Überprüfung der erzeugten medizinischen Daten verwendet wird, genauer untersucht. Dabei ist man auf insgesamt 11 Schwachstellen gestoßen, die mehrere Systeme und Software von GE HealthCare betreffen.

Die Liste der Sicherheitsprobleme reicht von CVE-2024-27107 (fest kodiertes Konto-Passwort in GE HealthCare EchoPAC-Produkten, CVS 3.1-Index 9.6) über CVE-2020-6977, Sicherheitslücke in der Kiosk-Modus-Funktion, CVS 3.1-Index 8.4) bis hin zu CVE-2024-27110 (Erhöhung von Berechtigungen in GE HealthCare EchoPAC-Produkten, CVS 3.1-Index 8.4) und sind im Nozomi Networks Labs-Blog-Beitrag aufgelistet.

Diese Schwachstellen wurden beim Vivid T9-Ultraschallsystem in der vorinstallierten Common Service Desktop-Webanwendung, die auf der localhost-Schnittstelle des Geräts offengelegt wird und Benutzern die Durchführung von Verwaltungsmaßnahmen ermöglicht, gefunden. Die Sicherheitslücken ermöglichten von der Einschleusung von Ransomware in das Ultraschallgerät bis hin zum Zugriff und zur Manipulation von Patientendaten, die auf den anfälligen Geräten gespeichert sind, viele Angriffe.

Alle diese Szenarien könnten Auswirkungen auf den Arbeitsablauf im Krankenhaus oder auf die Sicherheit der verarbeiteten medizinischen Daten haben, schreiben die Sicherheitsforscher. Glück im Unglück, für Angriffe ist eine physische Interaktion mit dem Gerät erforderlich, da der Angreifer mit der integrierten Tastatur und dem Trackpad arbeiten muss. Die Sicherheitsforscher haben einige Sicherheitsempfehlungen:

- Ärzten und Personal wird geraten, die Geräte niemals unbeaufsichtigt zu lassen (eine Minute kann ausreichen, um Malware zu implementieren, heißt es). Diese Empfehlung dürfte am problematischsten sein, das Patient und Geräte in den Untersuchungsräumen meiner Beobachtung nach i.d.R. für viele Minuten mit den Geräten alleine sind, bis der Arzt kommt.

- Zudem hat der Hersteller offizielle Patches und Abhilfemaßnahmen für die betroffenen Konfigurationen im GE HealthCare Product Security Portal bereitgestellt. IT-Verantwortliche bzw. für die Wartung der Geräte Zuständige sollten sich um Updates kümmern.

- Es wird der IT empfohlen, auf allen Arbeitsstationen, auf denen Echopac installiert ist, eingehende Verbindungen über die Firewall zu SMB und 2638/tcp (SQL Anywhere DB-Server-Port) zu blockieren, wenn die Arbeitsstation mit einem ungeschützten Netzwerk verbunden ist.

Die IT sollte generell für für eine ordnungsgemäße Netzwerksegmentierung sorgen und die Netzwerkkommunikation auf den unbedingt erforderlichen Datenverkehr beschränken. Weitere Details zu den Schwachstellen, den Angriffsmethoden und den Abhilfemaßnahmen sind dem oben verlinkten Blog-Beitrag zu entnehmen.

Ähnliche Artikel

IT aus der Hölle im Gesundheitswesen: Schlimmer geht's (n)immer

Cyber-Sicherheit im Gesundheitswesen

IT-Sicherheit 2023: Nachholbedarf im Gesundheitswesen

Gesundheitswesen: Einrichtungen Hauptziel von Ransomware-Angriffen

Cyber-Security I: Massive Sicherheitslücken in deutschen Gesundheitsämtern – keinen interessiert es

Nachlese: Software-Sicherheitslücken in Mikropro Health in deutschen Gesundheitsämtern

Lethal Injection: Microsoft AI-Bot für das Gesundheitswesen mal eben gehackt

Digitalisierung im Gesundheitswesen: Kelber kritisiert ePA, Schutzlos gegen Cyberangriffe

Gesundheitsgesetze III: Mit Digitalisierung planlos ins Desaster?

GAU: KIM im Gesundheitswesen kaputt – S/MIME-Zertifikate mehrfach vergeben

Desaster (Zuverlässigkeit, Sicherheit) bei der Telematik-Infrastruktur im Gesundheitswesen

Schweizer Gesundheitsdienstleister Publicare von Ransomware-Infektion betroffen

Sicherheitsrisiko gebrauchte Medizingeräte

Cybersicherheit bei ICS, IoT und Medizingeräten (Stand 2. Halbjahr 2021)

MVP: 2013 – 2016

MVP: 2013 – 2016

Ist das wirklich so schlimm? Ich dachte da kommt man von außen nicht rein.

Doch, man kommt von außen rein.

Aus dem im Bornschen Artikel verlinkten Artikel (1) resp. der dortigen Grafik über der Bildunterschrift "Figure 7 …": "Example of remote unauthenticated attack". In "Step 1" heisst es "… attacker obtains access … by stealing the VPN credentials …".

(1) nozominetworks.com/blog/ge-healthcare-vivid-ultrasound-vulnerabilities

Meines Erachtens braucht der Bundes-Klinik-Atlas (1) neben den Kategorien (2) Behandlungsfälle, Personal, Ausgewählte Zertifikate unbedingt noch eine Kategorie 'Liste Medizingerätetechnik' unter Angabe von Herstellern, Modellnamen, Seriennummern, Patch Level etc.

Durch Softwarefehler verletzte oder zu Tode gekommene Patienten sind längst Realität (3), (4), (5).

Wer GE Healthcare Geräten nicht mehr vertraut, findet unter (6), gegliedert nach MRT, CT, Mammo etc., eine Auswahl von anwendenden Kliniken.

(1) bundes-klinik-atlas.de/

(2) bundes-klinik-atlas.de/krankenhaussuche/krankenhaus/772858

(3) de.wikipedia.org/wiki/Therac-25

(4) globalnetwork.io/perspectives/2018/02/murder-health-hack

(5) tga.gov.au/sites/default/files/actual-and-potential-harm-caused-medical-software.pdf

(6) gehealthcare.de/insights/testimonials

Sehe ich komplett anders.

1.) Asset-Management immer auf Stand halten? Schafft keine Firma in der Größe

2.) Kein Patient kann diese Informationen einordnen, sind also nutzlose Infos

3.) Damit machst du eine tolle Liste öffentlich, in welcher Klinik es sich richtig lohnt mal vor Ort zu gehen und einen Ransomwareangriff zu versuchen.

Grundsätzlich weiß jeder ITler: physischer Zugriff ist zu unterbinden.

Viel sinnvoller wäre meines Erachtens, wenn man die Hersteller verpflichten würde, jegliche Schnittstellen zu verschrauben. Reicht ja eine simple Metallabdeckung mit einer Sonderschraube, wie das teilweise sogar Drucker haben.

Für fast jede Schraubenart kann man sich einen passenden Bit Kaufen, wenn man dafür willens ist genug zu zahlen.

Eine Plombe und eine Manipulationserkennung wäre da schon ein besserer weg.

Wessen Interessen vertreten Sie? Ich widerspreche Ihnen in allen Punkten vehement, werde aus Zeitgründen aber erst später ins Detail gehen können.

Hier nur soviel: Sie lassen es an der gebotenen Sorgfalt bzw. Ernsthaftigkeit fehlen wenn Sie schreiben "jegliche Schnittstellen zu verschrauben.".

In dem vom Bornschen Beitrag zitierten Artikel (1) ist die Rede von "we proved that an attacker may also abuse the exposed USB port and attach a malicious thumb drive". USB-Anschlüsse sind (auch) bei den GE Healthcare Geräten (Bsp. (2)) mittlerweile Normalität und wesentliche Voraussetzung ihrer Benutzbarkeit und Anwendung. Ihre Überlegung "wenn man die Hersteller verpflichten würde, jegliche Schnittstellen zu verschrauben." würde in ihrer extremen Rückwärtsgewandtheit bei keinem Politiker auf Gegenliebe stossen, da sie die gesamte Medizintechnik in die Steinzeit zurück katapultierte.

(1) nozominetworks.com/blog/ge-healthcare-vivid-ultrasound-vulnerabilities

(2) gehealthcare.de/products/patient-monitoring/patient-monitors/carescape-one

"Parameter-Plug-in-Geräte lassen sich an acht identische medizinische USB-Ports anschließen."