Kleiner Nachtrag, ein Leser hat mich auf eine Warnung vom 7. Juni 2024 des CERT-Bund (BSI) vor einer Schwachstelle in Microsoft Azure hingewiesen. Diese Schwachstelle wird vom BSI mit einem CVSS-Score von 10.0 eingestuft, da sie eine Remote-Code-Ausführung ermöglicht. Die Schwachstelle ist inzwischen gepatcht.

Kleiner Nachtrag, ein Leser hat mich auf eine Warnung vom 7. Juni 2024 des CERT-Bund (BSI) vor einer Schwachstelle in Microsoft Azure hingewiesen. Diese Schwachstelle wird vom BSI mit einem CVSS-Score von 10.0 eingestuft, da sie eine Remote-Code-Ausführung ermöglicht. Die Schwachstelle ist inzwischen gepatcht.

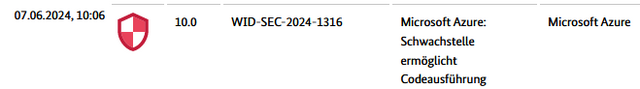

Marcel W. hat mich per E-Mail auf nachfolgenden Eintrag in der Liste aktueller Sicherheitshinweise von CERT-Bund (BSI) hingewiesen (siehe folgender Screenshot). In Microsoft Azure gibt es die Schwachstelle WID-SEC-2024-1316, die eine Remote-Code-Ausführung ermöglicht.

Geschockt hat mich die Einstufung des CVSS-Score von 10.0, was ja der höchst mögliche Wert ist. Zum 6. Juni 2024 hatte ich im Blog-Beitrag Tenable entdeckt kritische Schwachstelle in Microsoft Azure; Unternehmen will nicht patchen (Juni 2024) eine weitere Schwachstelle besprochen.

Azure-Schwachstelle WID-SEC-2024-1316

Mehr Informationen zur Schwachstelle finden sich unter ZDI-24-581 (Microsoft Azure SQL Managed Instance Documentation SAS Token Incorrect Permission Assignment Authentication Bypass Vulnerability) auf der Seite der Zero-Day-Initiative. Es handelt sich um eine falsche Zuweisung von Berechtigungen über SAS-Token, die eine Umgehung der Authentifizierung ermöglichen.

Die spezifische Schwachstelle besteht in den Berechtigungen, die einem SAS-Token gewährt werden. Ein Angreifer kann diese Schwachstelle ausnutzen, um einen Supply-Chain-Angriff zu starten und beliebigen Code auf den Endpunkten der Kunden auszuführen.

Diese Sicherheitsanfälligkeit ermöglicht Remote-Angreifern die Umgehung der Authentifizierung auf Microsoft Azure (sprich: eine Authentifizierung ist nicht erforderlich, um diese Schwachstelle auszunutzen). Daher wurde der Schwachstelle der höchstmögliche CVS-Score von 10.0 zugewiesen.

Die Schwachstelle wurde von Trend Micro Research-Sicherheitsforscher Nitesh Surana entdeckt und zum 10. Oktober 2023 an Microsoft gemeldet. Die koordinierte Offenlegung erfolgte am 6. Juni 2024. Microsoft hat (laut Zero-Day-Initiative) zum 30. April 2024 die Schwachstelle mit einem Update geschlossen. Im Microsoft Security Response Center (MSRC) wird aber nur offen gelegt, dass es die Schwachstelle gibt (bei Azure scheint Microsoft nicht anzugeben, welches Patches ausgerollt wurden, da Externe eh keinen Zugriff haben).

MVP: 2013 – 2016

MVP: 2013 – 2016

>>> Die Schwachstelle ist inzwischen gepatcht. <<<

Ich finde keine Belege. Heise und Golem auch nicht, habe dort allerdings nicht alle Kommentare durchgesehen.

Sorry, wollte antworten, habe es dann aber verbeutelt. Ich kannte sogar beide Artikel der Kollegen, habe aber nach kurzem Nachdenken beschlossen, den obigen Text mit "Die Schwachstelle ist inzwischen gepatcht." genau so stehen zu lassen, weil …

man mit ein wenig Überlegung und Logik genau zu diesem Schluss kommen kann.

a) Microsoft hat keine Veranlassung (und macht das auch nicht), irgend etwas zu durchgeführten Patches auf Azure zu publizieren. Ein Admin kann ja eh nichts dran ändern, ob und was gepatcht wird.

b) Es gab eine gravierende Schwachstelle, es gab eine koordinierte Offenlegung. Glaubt irgend jemand, dass dies passiert wäre, wenn Microsoft die Schwachstelle noch nicht geschlossen gehabt hätte?

Wenn die Schwachstelle offensichtlich nicht geschlossen worden ist, aber ein Patch kommen soll, hätten die Entdecker auf Bitte Microsofts mit Sicherheit die Offenlegung verschoben – mache ich auch so.

Inzwischen hat heise (auf Nachfrage der Redaktion) von Microsoft die Bestätigung erhalten, dass es gepatcht wurde.

Sehe ich das korrekt, dass die CVSS SCORE: 10 (!) Lücke Anfang Oktober 2023 an Microsoft gemeldet wurde und jetzt erst gepatcht wurde.

Kann mir jemand den langen Zeitraum erklären?

Ein US-Dienst mit drei Buchstaben?

Wartezeit bis Ersatzbackdoor und Zugänge darüber verfügbar/migriert?

Anfang Oktober 2023 bis Ende April 2024… Und in dieser „kurzen" Zeit wurde das gewiss nienichtniemals ™️ ausgenutzt… Eine Mitigation ist laut anderen Quellen noch nicht verfügbar.

Ach wozu Schwachstellen, die nächste Stufe lautet einfach die Zugangsdaten öffentlich ins Netz kippen. Gruß an's auswärtige Amt:

https://vcards-diplo.de/.env

Kann mir jemand mal sagen, ob bei diesen Problemen Conditional Access irgendwas eingrenzen würde?

Klar kann die Lücke auf meinem Tenant dann noch ausgenutzt werden, aber habe ich es damit evtl auf rein DE eingeschränkt?