[English]In der Software Progress MOVEit Transfer wurde kürzlich die Schwachstelle CVE-2024-5806 bekannt. Bereits kurz nach Veröffentlichung dieser Information wurden Angriffe auf die Schwachstelle CVE-2024-5806 beobachtet. Das weckt böse Erinnerungen an eine MOVEit Transfer-Schwachstelle, über die hunderte Firmen durch eine Bande Cyberkrimineller gehackt wurden.

[English]In der Software Progress MOVEit Transfer wurde kürzlich die Schwachstelle CVE-2024-5806 bekannt. Bereits kurz nach Veröffentlichung dieser Information wurden Angriffe auf die Schwachstelle CVE-2024-5806 beobachtet. Das weckt böse Erinnerungen an eine MOVEit Transfer-Schwachstelle, über die hunderte Firmen durch eine Bande Cyberkrimineller gehackt wurden.

Die Schwachstelle CVE-2024-5806

Schwachstelle CVE-2024-5806 bezieht sich auf einen Authentifizierungsfehler im Progress MOVEit Transfer (SFTP-Modul) und wurde von watchtowr.com offen gelegt. Die Sicherheitslücke bei der Authentifizierung in Progress MOVEit Transfer (SFTP-Modul) kann in begrenzten Szenarien zu einem Authentifizierungs-Bypass führen. Betroffen sind folgende MOVEit Transfer-Versionen:

- 2023.0.0 vor 2023.0.11,

- 2023.1.0 vor 2023.1.6,

- 2024.0.0 vor 2024.0.2

Dieses Problem in MOVEit Transfer wurde am 25. Juni 2024 in diesem MOVEit-Community-Beitrag öffentlich und wird mit einem CVSS-Score von 9.1 als kritisch eingestuft. Falls noch nicht geschehen, empfiehlt Progress Software wir allen Kunden von MOVEit Transfer mit den Versionen 2023.0, 2023.1 und 2024.0 dringend, sofort auf die neueste gepatchte Version zu aktualisieren und auch die im Community-Beitrag aufgeführten Maßnahmen zur Behebung der Sicherheitslücke bei Drittanbietern anzuwenden.

Es finden Angriffe statt

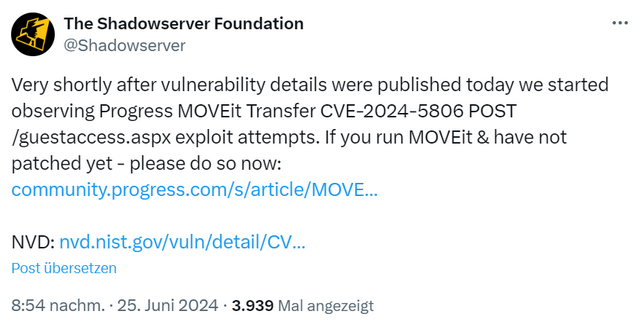

Ich bin die Nacht auf X über nachfolgenden Tweet von Shadow Server Foundation auf den Sachstand gestoßen. Kurz nach der Veröffentlichung der Sicherheitslücke haben die Sicherheitsforscher begonnen, Progress MOVEit Transfer CVE-2024-5806 POST /guestaccess.aspx Exploit-Versuche zu beobachten.

Die Sicherheitsforscher raten: Wenn Sie MOVEit verwenden und noch nicht gepatcht haben, tun Sie dies bitte. Es dürfte nur eine Frage der Zeit sein, bis die für den Dateitransfer genutzte Software über obige Schwachstelle mit den Abzug von Daten genutzt wird.

Erinnerungen an CVE-2023-34362

Viele Leser erinnern sich vielleicht noch an CVE-2023-34362, die katastrophale Sicherheitslücke in Progress MOVEit Transfer, die zur Kompromittierung vieler Firmen führte (Opfer waren auch die BBC und das FBI ). Sensible Daten gingen verloren, und sensible Daten wurden zerstört, als die cl0p-Ransomware-Bande 0days ausnutzte, um Daten zu stehlen – und schließlich eine Spur der Verwüstung hinterließ.

Ähnliche Artikel:

MOVEit Transfer: Neue Schwachstelle; dringend patchen!

Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle

MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen?

Datenleck bei Postbank und Deutscher Bank; ING und Comdirect

MOVEit-Schwachstelle: CCleaner-Nutzer auch betroffen; Deutsche Bank und ING lassen Datenleck prüfenSicherheits-News: BIG-Krankenkasse, Hülben, Rhein-Pfalz-Kreis, MOVEit, VMware (21. Juni 2023)

MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen

MOVEit Transfer: Neue Sicherheitswarnung und Update (6. Juli 2023)

MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen

Das MOVEit-Desaster: Proof of Concept; Clop-Gang veröffentlicht Opferdaten

MoveIT-Anbieter Progress Software meldet gravierende Schwachstellen in WS_FTP Server

MOVEit-Schwachstelle: CCleaner-Nutzer auch betroffen; Deutsche Bank und ING lassen Datenleck prüfen

MVP: 2013 – 2016

MVP: 2013 – 2016

Vergangenen Freitag hat Securepoint auch ein Update (12.6.5) gebracht dass eine noch nicht veröffentlichte Lücke behebt. Hatte ich bisher noch nicht so im www gelesen :)

https://wiki.securepoint.de/UTM/Changelog