[English]Kurzer Rundruf an die Administratoren unter der Blog-Leserschaft, die HornetSecurity einsetzen, um Mails z.B. in Microsoft Exchange) zu filtern. Ein Leser informierte mich, dass die betreffenden Mails (für Exchange gleich in Quarantäne wandern. Auf der Statusseite von HornetSecurity gibt es aktuell nur einen Degraded Performance-Hinweis. Ergänzung: Zwischenzeitlich heißt es, dass der Anbieter mit Microsoft in Kontakt stehe.

[English]Kurzer Rundruf an die Administratoren unter der Blog-Leserschaft, die HornetSecurity einsetzen, um Mails z.B. in Microsoft Exchange) zu filtern. Ein Leser informierte mich, dass die betreffenden Mails (für Exchange gleich in Quarantäne wandern. Auf der Statusseite von HornetSecurity gibt es aktuell nur einen Degraded Performance-Hinweis. Ergänzung: Zwischenzeitlich heißt es, dass der Anbieter mit Microsoft in Kontakt stehe.

Ein Leserhinweis

Der Dienst von HornetSecurity wird von Unternehmen eingesetzt, um Mails auf Spam und Viren zu filtern (siehe auch diese Unternehmensseite). Erkannte Bedrohungen oder Spam sortiert der Dienst dann in Quarantäne ein. Ein Blog-Leser hat sich vor einigen Minuten gemeldet (danke dafür), weil HornetSecurity alle Mails in Quarantäne schiebt.

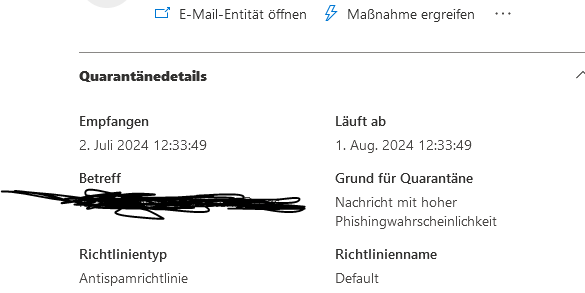

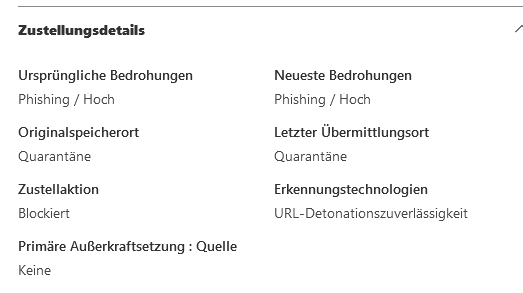

Hier noch ein weiterer Screenshot mit den betreffenden Zustelldetails.

Das passiert plötzlich wohl bei allen E-Mails, die durch HornetSecurity gefiltert werden – alles landet wegen Phishing-Verdacht in der Quarantäne.

Der Leser hat das telefonisch bei HornetSecurity gemeldet. Deren Statusseite lieferte zu diesem Zeitpunkt nur eine "Degraded Performance"-Meldung.

Kann das noch jemand feststellen? Vom Leser habe ich nur den Hinweis, dass HornetSecurity sich mit Microsoft ins Benehmen setzen will. Ergänzung: Inzwischen gibt es bei HornetSecurity eine Ergänzung der Statusseite:

[HSE20240702-01-I] Incident: Degraded Performance: ATP Secure Links

Incident Status: Degraded Performance

Components: Advanced Threat Protection

Locations: Switzerland, Global

July 2, 2024 13:28 CEST

July 2, 2024 11:28 UTC[Identified] We are in direct contact with Microsoft to resolve this issue. As soon as we have more information we will update you again.

July 2, 2024 11:59 CEST

July 2, 2024 09:59 UTC[Investigating] We received reports that Hornetsecurity Secure Links are recognized as phishing by Microsoft Defender. You will see something similar to "The URL has malicious phishing traits based from high confidence intelligence source." The cause is currently being analysed in more detail. Other services and the email flow is not affected.

MVP: 2013 – 2016

MVP: 2013 – 2016

Können wir so nicht nachvollziehen.

Es gibt von Hornet beim Onboarding einen entsprechenden Konfigurations-Schritt, damit genau das nicht passiert:

https://cp.hornetsecurity.com/manual/de/partner/365_total_protection/t_deactivate_O365_spamfilter.html?hl=spamfilter%2Cmicrosoft%2C365%2Cip-adressbereich%2Chornetsecurity%2Cdeaktivieren

mfg

Chris

Das Problem ist ein anderes @Christo. Seit gestern werden bei uns die umgeschrieben Links in den Mails als Phishing eingestuft.

Hornet hat auf Rückfrage das Problem bestätigt.

Ja, genau. Als "Betroffener" kann ich das bestätigen. Hornet Security maskiert Links in E-Mails, welche dann auf ihren Filterserver verweisen (dieser prüft den Link, bevor er den Benutzer im Browser darauf weiterleitet). Klickt nun ein Benutzer einen solchen Link an, bekommt er eine Sicherheitswarnung vom "Microsoft Defender for Office 365".

Mit dem Mailempfang selber haben wir bisher keine Probleme.

Nach dem Klicken zu warnen ist auch richtig. (Wenn die URK böse ist).

Anscheinend sortiert Exchange bei anderen diese E-Mails in die Quarantäne

Das hat mit diesem Problem hier nichts zutun.

Hornet steht wohl als MX im DNS und leitet die E-Mails nach dem filtern weiter, als sei der Absender in der Domäne des Kunden, so wie ein Mailiglist-Server. Da sein Mailout keinen passenden SPF Eintrag für die Domain des Kunden hat, wird Microsoft diese E-Mails korrekt ablehnen.

Da man nicht weiß welche IP der Hornet Server in der Microsoft Cloud haben wird, muss man halt alle denkbaren IP freigegeben.

Man will ja keinen SPF Record einrichten, der allen MS Cloud IP erlaubt, mit der eigenen Domain zu versenden.

Man, was ist diesrs Exchange kaputt.

Sagte ich, das man DMARC DKIM einrichten sollte?

Dafür gibt es das Advanced Filtering for Connectors in Exchange Online. Deckt genau den Fall ab, dass ich ein 3rd Party Gateway vor Exchange Online habe.

Wir haben das Problem auch – seit vorgestern! Der Mailfilter von Microsoft ist nicht sooo dolle, wir haben zu normalen Zeiten eine False-Positive-Rate von ca. 6%.

Entweder sind es vermeintlich gefährliche Links (z.B. in diesem Fall) oder "Fingerabdruck-Vergleich" oder die KI läuft Amok ("Erweiterter Filter"). Die Konfiguration ist auch umständlich und teilweise gar nicht möglich.

Daher wechseln wir jetzt zu NoSpamProxy!

Hab diesbezüglich eine Service Notification von Hornet bekommen:

Current Status: Degraded Performance

Started: July 2, 2024 11:59 CEST

Resolved:

Affected Infrastructure

Components: Advanced Threat Protection

Locations: Switzerland, Global

Update:

We are in direct contact with Microsoft to resolve this issue. As soon as we have more information we will update you again.

siehe auch: https://live.hornet-status.com/

In Hornet stehen alle Mails als sauber zugestellt.

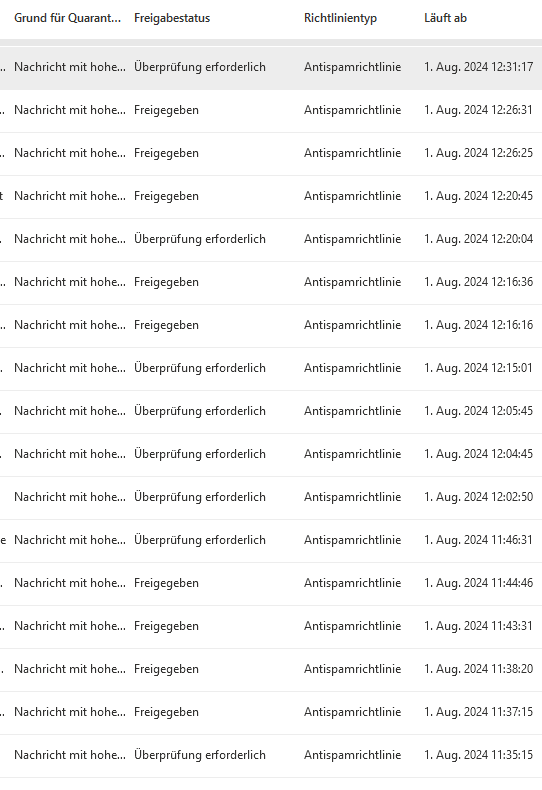

In Exchange Online tummeln sich unzählige Mails in Quarantäne. Scheinbar fing das gestern (abend?) irgendwann an.

Auch Mails die von extern kamen und dann nur intern weitergeleitet werden (ohne durch Hornet zu laufen) haben ja den Hornet Link drin und werden somit von Exchange in Quarantäne genommen.

Bei uns bleiben auch vereinzelt Mails in Quarantäne hängen

Bei uns war/ist das leider auch der Fall.

Hatten das Thema zum ersten mal am 19.06

Die letzten Tage hat aber wieder alles ordnungsgemäß funktioniert.

a) Mails kommen ganz normal in M365 an und gehen auch raus.

b) die von Hornet-Security umgeschriebenen Links werden von MS Defender als Schadhaft "erklärt" – wenn man "Trotzdem aufrufen" macht (was man nicht machen sollte), dann kommt man da schon hin.

==> temporär haben wir die URL-Umschreiberei ausgesetzt, bis Hornet das mit MS geklärt hat.

MikeX

Das temporäre abschalten der URL-UMschreiberei haben wir nun auch durchgeführt… Natürlich nicht schön, aber die Arbeit muss weitergehen und ein Klick-Admin ist zu teuer.

Update:

A central workaround was deployed at around 14:00 UTC. We are monitoring the situation closely. More information will follow.

Trotz dem workaround von Hornet und deaktivierten URL Rewrite landen weiterhin Mails in Quarantäne…

Hallo

Ist das nicht ein MS Problem?

Hornetsecurity macht genau dass, was definiert wurde.

Leider findet Microsoft / Defender, dass diese URL Böse sind und wirf sie in die Quarantäne.

Darum ist auch der Titel des Beitrags falsch, richtig wäre:

Microsoft Exchange Online sortiert HornetSecurity Mails in Quarantäne

Das wäre zwar richtig, aber Du kennst den Gag aus der Journalisten Schule, wie man Überschriften gestalten soll?

"Hund beißt Mann" interessiert niemanden, aber "Mann beißt Hund" bringt Auflage, heute Klicks.

Schade.

Vielleicht ist ein Teil des Problems ein anderes: das AS von IONOS (also alle IP-Netze von IONOS) stehen bei UCEProtect auf der L3-Blacklist und mindestens Microsoft prüft irrsinnigerweise gegen diese Liste (völliger Unsinn, hatten wir hier woanders schonmal).

Bei einem Kunden war es dann so, dass Mails in der Quarantäne gelandet sind, weil sie Links auf eine Webseite enthielten (die des Kunden), die bei IONOS gehostet ist. Mails ohne Links aus IONOS sind problemlos durchgekommen.

VIelleicht haben wir hier etwas ähnliches und/ oder es mischt sich.

Diese Uceprotect Liste scheint riesig zu sein.

Wer sie zum Blocken nimmt, raucht auch Rothhändle.

in 14 Tagen verschwindet das Problem mit den False-positives des Microsoft Defenders.

Was für eine hirntote Aktion, E-Mails zu sperren, nur weil ein Link enthalten ist. Krank, vollkommen krank.

Wenn, kann man sie immer noch sperren, wenn der User drauf klickt. Muß man so wie so dann nochmal prüfen,denn als die Email einging, könnte der Server ja noch gutartig gewesen sein.

aber 4 Wochen später, bösartig übernommen.

Welcher Wahnsinnige regiert bei Microsoft?

Dass URL von Microsoft als "malicious" eingestuft werden, passiert regelmässig. Das hatten wir neulich auch wieder mit einer Website unserer Firma. Es war vorne und hinten keine "Verseuchung" zu finden, doch MS meinte, diese URL sei "malicious".

Man kann dann versuchen mit Submission die URL für den EIGENEN Tenant freizuschalten, aber die Millionen anderer MS-Tenants blocken weiterhin.

Ich warte, bis die erste Firma deswegen in die Pleite geht, wenn wichtige URLs in Mails oder Anhängen geblockt werden.

Die Wahrscheinlichkeit, dass eine Firma deshalb pleite geht ist leider größer, als das man einsieht, welchen Müll man da gekauft hat…Man müsste ja einen Fehler zugeben, und der nette MS-Consultant….

Als indirekt Betroffener kann ich es auch bestätigen. Das Problem ist aber bestimmt schon eine Woche alt oder älter.

Ist zwar halb Off-Topic, aber diese Umschreiben von URLs ist eine Unsitte die auch bei manuellen Filtern immer wieder zu Problemen führen.

Beispiel:

Wir schreiben jemanden an, dieser setzt eine solche Lösung ein. Er antwortet uns und in der Antwort sind dann die Bilder aus unserer ursprünglichen Mail (z.B. Banner oder Disclaim) umgeschrieben. Nun beinhalten die Links zu unseren Bildern aus der ursprünglichen Mail so Dinge wie ,php in der URL.

Hat man selber eine Regel das alle Links mit ,php in einer Mail erstmal in die Quarantäne gehen, wird die Antwort des Kunden geblockt obwohl der Kunde selber gar keine Links in seiner eigentlichen Mail hat. Er hat nur geantwortet, aber dadurch das unsere ursprüngliche Mail Teil der Antwort ist und dort die URLs umgeschrieben wurden beginnt das Katz und Maus Spiel.

sicherlich hat man nichts dagegen, das in USA geprüft wird, auf wen man denn so linkt (Ich weiß jetzt nicht, ob die so schlau sind, dass die Umschreibungsdomain lokal aufgelöst wird. Dann ziehe ich den Einwand zurück)

Lustig wird es, wenn Moderne Domains wie .info umgeschrieben werden…

Auch toll, wenn man seine E-Mails mit einer Prüfsumme gesichert hat, und da pfuscht Schlangenöl im Text rum, oder Exchange Bau Hinweise ein, das das eine neue E-Mail Adresse ist, was im Support eine unglaublich nützliche Information ist.

Und dann stört das Verfahren regelmäßig den ganz normalen E-Mail Verkehr wie hier wieder.

Gibt's da den Plan, Email unbrauchbar zu machen?

Wer E-Mails mit Schnüffel-Links (,PHP) einsetzt, sollte sich nicht wundern, dass diese nicht (gut) ankommen.

Selbstschuld, wenn das Marketing zu viel Macht bekommen hat.

Problem anscheinen nicht verstanden, wir versenden keine Mail mit .php im Link!

Beispiel:

Wir versenden eine Mail, darin ist ein Banner der verlinkt auf

https://unsere_hompage/dsgvo

Security Programme wie Hornet ändern auf Empfängerseite den Link in unserer Mail auf ab und stellen Sie dann erst den Kunde zu. (Sandbox Link?)

Antwortet der Kunde dann uns, beinhaltet die Antwort auch unsere erste Mail mit der auf Empfängerseite geänderte URL.

Und schon landet Sie bei uns im Spamfilter, da ein Link .php drin vorkommt.

Ich hoffe es ist jetzt verständlich.

@Chris: Finde den Widerspruch:

Selber Links mit Endung .php versenden (outbound), aber Emails mit .php-Links ablehnen (inbound). Das passt für mich nicht.

Wir sind auch betroffen. Das ist echt ätzend….

Es sind in der Nacht jetzt etwas weniger Mails in Quanrantäne gelandet. Die erste Idee war, dass es nur noch weitergeleitete oder beantwortete Mails sind mit altem angehängten Verläufen in denen bereits alte umgeschriebene URLs enthalten sind.

Ich habe beim Stichprobe prüfen aber auch eine Mail gefunden in der gar keine URLs drin sind welche aber offensichtlich auch nur Spam ist. Seltsam.

Ich habe jetzt erst diese Ausnahme hier angelegt:

https://support.hornetsecurity.com/hc/en-us/articles/26383543784465-Are-you-having-trouble-with-emails-being-flagged-as-Phishing-inside-Mircosoft-Defender

Mal sehen ob jetzt Ruhe ist.

@Alex: Gute Idee von Hornetsecurity, die Phishing-Simulation zum Whitelisten von erwünschten URLs zu nutzen. Muss ich mir für zukünftige Probleme merken!

Man hat nämlich grundsätzlich (außer Submission, die aber im Wohlwollen von MS steht) keine Möglichkeiten in Microsoft Defender for Office whitezulisten.

Um ca. 10 Uhr die Hornet URL freigegeben aber seitdem wieder 25 Mails in Quarantäne… weiterhin gespannt die Quarantäne Liste im Blick und die Statusinfo von Hornetsecurity https://live.hornet-status.com/

@Alex:

Was steht denn im Threat Explorer in MDO als Ursache für das Schicken in die Quarantäne?

"High confidence phish" für die URL atpscan.global.hornetsecurity.com/* ?

@Alex: Ich sehe gerade, dass "Advanced delivery for Phishing simulation" nur bei "MS Defender for Office Plan 2" vorhanden ist. Habt Ihr diese Lizenz überhaupt?

Ich weiß nicht genau ob wir " Microsoft Defender Plan 2" überhaupt haben allerdings stand in der Ausnahmenliste schon eine URL drin von unseren tatsächlichen Phishing Simulation. Hab daher angenommen dass das schon sinnvoll ist dort auch die Hornet URL einzutragen.

Ich weiß nicht ob ich das gleiche meine wie Du aber bei den Mails in Quarantäne steht als "Grund für Quarantäne":

"Nachricht mit hoher Phishingwahrscheinlichkeit"

Ursprüngliche Bedrohungen

Phishing / Hoch

Neueste Bedrohungen

Phishing / Hoch

Originalspeicherort

Quarantäne

Letzter Übermittlungsort

Quarantäne

Zustellaktion

Blockiert

Erkennungstechnologien

URL-Detonationszuverlässigkeit

Primäre Außerkraftsetzung : Quelle

Keine

Das ist aus den Details einer beispielhaften Quarantäne Mail. Diese Quarantäne Funktion von Microsoft kannte ich bisher gar nicht. Wir haben als Mailquarantäne regulär nur Hornetsecurity…

Exakt diesen Grund wollte ich hören. Auf Englisch heißt es "High confidence phish" mit der Erkennungsmethode "URL detonation reputation"

Emails mit einer solchen URL-Bewertung werden von MS immer (nicht konfigurierbar) in die Quarantäne gestellt. Das Whitelisten durch die Phishing simulation könnte helfen.

Dann scheint die Phishing Whitelist nicht zu wirken.

In den Details ganz unten steht außerdem, dass keine URL in der Mail enthalten ist. Ich habe die Anzeigesprache extra auch auf englisch gewechselt:

Delivery details

Original Threats

Phish / High

Latest Threats

Phish / High

Original location

Quarantine

Latest delivery location

Quarantine

Delivery action

Blocked

Detection technologies

URL detonation reputation

Primary Override : Source

None

Und ganz unten, unter den Mail Details:

URLs

No URLs

Attachments

No Attachments

@Alex: Ich habe noch nie gesehen, dass als Ursache "URL detonation reputation" angegeben war UND tatsächlich keine URL in der Email als Phish-Threat markiert war.

Das ist ja ein logischer Widerspruch.

Kannst Du im Thread-Explorer nochmals prüfen?

a) Im Tab Timeline steht die Ursache

b) Im Tab URL wird die phishy URL aufgeführt

und es hilft einem ja nur lokal.

Microsoft scheint völlig willkürlich Domains zu blacklisted, die sie nach 10…14 Tagen wieder freigegeben.

Als ob da einer bei Microsoft irgendwie seine "balanced score card" füllen will, und bezifferbare Ergebnisse braucht.

Ich hätte hier die E-Mail-Adresse eines Seil-Versandes.

Oder was bleibt einem zuverlässigen Admin, vielleicht sogar BOFH, sonst als Alternativen?

Ein typisches Mobbing Mittel ist, das man einem unerwünschten Mitarbeiter unerfüllbare Aufgaben übertragt. Hier wäre es Administration eines Microsoft Systems für Email zuverlässig zu betreiben. Sprecht mit dem Anwalt eurer Gewerkschaft.

Mobbing ist inzwischen eine Straftat. Ihr könntet vermutlich Schmerzensgeld und Schadensersatz fordern.

Sorry, aber das geht doch wirklich nicht mehr was MS sich da leistet, oder?

Wir hatten das selbe Problem, angefangen hat alles am 01.07. Nach kurzen Tests scheint aber alles wieder zu funktionieren wie es soll. Bisher sind zumindest keine falschen Mails mehr in der Quarantäne aufgeschlagen. Wir beobachten weiter…

Wie Alex oben schon geschrieben hat, kann man die URLs whitelisten. Wird also temporärer Work-Around auch von Hornet für das aktuelle Problem vorgeschlagen (E-Mail).

Hier die Anleitung für alle, die das Admin-Center in deutsch verwenden:

– Navigieren Sie im Microsoft 365 Defender-Portal (security.microsoft.com) zu E-Mail & Collaboration > Richtlinien & Regeln > Bedrohungsrichtlinien > Erweiterte Zustellung.

– Wählen Sie auf der Seite Erweiterte Zustellung die Registerkarte Phishing-Simulation und klicken Sie dann auf Bearbeiten.

– Konfigurieren Sie auf der Seite Phishing-Simulation eines Drittanbieters bearbeiten, die sich öffnet, die folgende Einstellung:

– Zuzulassende URLs: "atpscan.global.hornetsecurity.com/*"

– Klicken Sie auf "Speichern" und dann auf "Schließen"

Verstehe die Verwunderung bei diesem Vorgang nicht. Exchange bekommt eine Email mit einem Link der extrem lang und sehr kryptographisch ist. Dies ist bei sehr vielen Phising Links der Fall. Das dann der Defender wegen eines "Musters" anspringt ist doch nur Natürlich. Aber die Links hätten gar nicht erst verändert versendet werden dürfen.

….und der Algorithmus fliegt komplett aus der Kurve, wenn moderne TLDs (.Info,. .Holding) in der URL vorkommen.

Nimm Microsoft – da weißt Du was Du haßt!

@Tobi: Dass die URL verändert werden, ist ja gerade das Feature, das Hornetsecurity bietet. Gibt es genau gleich bei MS und nennt sich Safe Links, wo die Original-URL von MS umgeschrieben wird und der Link dann in einer besonders gesicherten Umgebung geprüft und aufgerufen wird.

Also daran kann ich nichts Verwerfliches finden.

Dass der umgeschriebene Link dann natürlich länger und ggf. mit Hashkeys "unleserlicher" wird, ist nur eine technische Folge davon.

Mustererkennung ist ja schön und gut, aber sie sollte auch eine gewisse Qualität haben.

Dass auch stinknormale URLs fälschlicherweise geblockt werden, zeigt z.B. dieser Artikel:

https://borncity.com/blog/2024/05/25/exchange-online-blockiert-mails-seit-mai-2024/

Mir stößt es von ganz unten auf.

Nicht das Microsoft diese URLs zeitweise in einem zu kurzen Buffer speichert, sie so verstümmelt?

Hm, ne. Dagegen spricht, das der Whitelisting Trick mit der angeblichen Phishing Simulation funktioniert.

Aber vielleicht wird der Programmteil mit dem zu kurzen Buffer dann nicht abgearbeitet.

Und so einen Anfänger Fehler würde bei MS ja nie durch die Qualitätssicherung gehen.

Seit ca. 1 Stunde keine Mail mehr in Quarantäne! :-)

Rekord!

Warum kommt diese Info für den Whitelisting Hack von Hornet, einem Opfer und von Microsoft kommt nur inhaltloses Gestammel "Wir untersuchen das" oder gar nichts?

@Pau1: Weil es für einen Kunden (bzw. hier einem Wettbewerber) unmöglich ist innerhalb einer vernünftigen Zeit (wäre für mich 1-2 Tage maximal), zum 3rd-level-Support (=Produktgruppe) von Microsoft vorzudringen. Das dauert im Normalfall mindestens 14 Tage.

Siehe Vorfall: https://borncity.com/blog/2024/05/25/exchange-online-blockiert-mails-seit-mai-2024/

Da ist man als Kunde schon froh, wenn man wenigstens einen Workaround anbieten kann.

Die letzte Mail in Quarantäne war heute ein Nachzügler um 15:13 uhr. Ansonsten ist aber seit ca 13:27 Uhr nichts mehr in MS Quarantäne gelandet.

Ich habe diese eine Mail von 15.13 Uhr nicht freigegeben und jetzt sehe ich, dass sie automatisch freigegeben wurde "Released by: System release"

Sehr verrückt! Nachträgliche Korrektur seitens MS ?

Auch Hornetsecurity hat wohl gemerkt, dass das Problem scheinbar behoben ist. Aber offiziell von MS wissen die auch nichts:

July 3, 2024 17:18 CEST

July 3, 2024 15:18 UTC

[Monitoring] According to current tests, things are looking good from our side. However, we continue to monitor the situation closely. We are also waiting for confirmation from Microsoft.

https://live.hornet-status.com/

Ich hatte nun heute den Fall (kann auch Zufall sein), das ein paar der gemeldet E-Mails erneut zugestellt werden. Im Header erscheint "MailboxResubmission by AntispamTT", hat das noch jemand?

Das ist der normale Prozess, wenn MS einen Fehler "eingesteht" und die fälschlicherweise quarantänisierten Emails zustellt:

https://www.reddit.com/r/MicrosoftDev/comments/1du6t7q/emails_getting_delivered_again/

Hatten auch Mails mit den Links in Quarantäne.

Dachte gleich an false positive und hab es Microsoft gemeldet. Ist blöd gelaufen, aber kommt ja immer mal wieder vor.

Davor waren es goto Meeting install links

06.08.2024: Es geht (seit gestern) wieder los. Alle E-Mails mit den von Hornet umgeschriebenen Secure-Links werden in die EXO Quarantäne geschoben.

Gleich mal bei Hornet nachgeschaut und ja, die tüfteln da an der Secure Link Funktion rum, was wohl die Ursache sein wird, dass EXO die URL "securelinks.cloud-security.net" als Phishing markiert und die Mail dann blockiert.

Wenn man über den Chat versucht, den Hornet-Support zu kontaktieren, kommt gleich eine automatisierte Antwort mit dem Inhalt: "Wir arbeiten derzeit an einem bekannten Vorfall, von dem viele Kunden betroffen sind."

https://live.hornet-status.com/pages/maintenance/591aaa7fe69f388425000fda/66b0a0cdf08f820c6efcc150

August 5, 2024 13:26 CEST

August 5, 2024 11:26 UTC[Update] The Maintenance has started.

Currently, 25% of Secure Link traffic will be handled by the new version.

Kann ich bestätigen, seit gestern wird wieder alles mit Link von Microsoft abgefangen. Leider lässt Hornet zu viel Spam durch um auf Microsoft zu verzichten und Ausnahmeregeln zu erstellen.

@Tony und @Jonas92: Was wird denn von Microsoft als Grund für das Blocken angegeben? Das steht im MS Defender Explorer unter "Detection Technology" und könnte z.B. "URL detonation reputation" lauten.

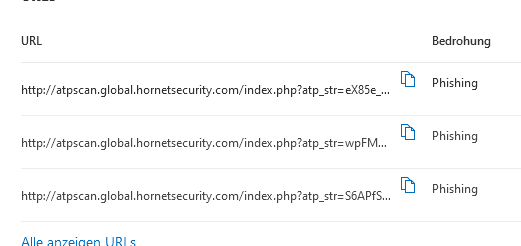

@MaxM: Es wird explizit die Domain "securelinks.cloud-security.net" in der Mail als Grund (Phishing) angegeben. Diese Domain ist die URL-Umschreibung von Hornet für die Secure-Links Funktion, welche unbekannte https:// Links in den Mails durch eben diese URL ersetzt.

@Jonas92: Der Link war mir schon klar, aber es gibt noch die Angabe von MS, welche Methode eingesetzt wurde, um den Link als "malicious" zu klassifizieren. Diese Info hätte ich gern.

Interessanterweise wird ein Test-Email weder inbound noch outbound in unserem Tenant mit Deiner angegebenen Domain geblockt, was ich gerade getestet habe.

Kannst Du den Link anonymisiert vollständig angeben?

Folgend die Informationen:

Erkennungstechnologien

URL-Detonationszuverlässigkeit

Erkannte URL:

https://securelinks.cloud-security.net/v4?d=jiasjd8asd8ajsdj8aijsdjIO(ADAUduaudUASda()sd(usdA)Sdusadwww.xing.com%2Fpages%2FJIASdiajsdj(ASdja9j@sy.de

Gestern (06.08.) um/bis 13:30 wurden die letzten Mails mit dem betroffenen Link als Phishing markiert, ab dem Zeitpunkt werden die Mails wieder ordnungsgemäß als gültige Mail zugestellt und nicht mehr in die Quarantäne gelegt.