Noch ein kleiner Nachtrag: Mir liegen seit Tagen Informationen vor, dass Lambertz (Backwaren, Kekse) Opfer der Black Basta Ransomware, geworden ist. Weiterhin hat es die TüV Rheinland AG mit einem Ransomware-Angriff der RansomEXX-Gruppe getroffen. Zu beiden Vorfällen habe ich heute die Bestätigung der Unternehmen bekommen. Weiterhin hat es wohl zwei unbenannte Firmen in Niederbayern getroffen. Ich bereite das mal in einer Zusammenfassung vor.

Noch ein kleiner Nachtrag: Mir liegen seit Tagen Informationen vor, dass Lambertz (Backwaren, Kekse) Opfer der Black Basta Ransomware, geworden ist. Weiterhin hat es die TüV Rheinland AG mit einem Ransomware-Angriff der RansomEXX-Gruppe getroffen. Zu beiden Vorfällen habe ich heute die Bestätigung der Unternehmen bekommen. Weiterhin hat es wohl zwei unbenannte Firmen in Niederbayern getroffen. Ich bereite das mal in einer Zusammenfassung vor.

Lambertz Opfer der Black Basta-Gruppe

Lambertz ist der Name, unter dem die Lambertz Gruppe ihre Backwaren offeriert. Die Aachener Printen- und Schokoladenfabrik Henry Lambertz GmbH & Co. KG ist einer der führenden deutschen Hersteller für Backwaren und gilt als Weltmarktführer bei Herbst- und Weihnachtsgebäck. Mit ca. 4000 Mitarbeitern werden 656 Mio. Euro umgesetzt (2020/21).

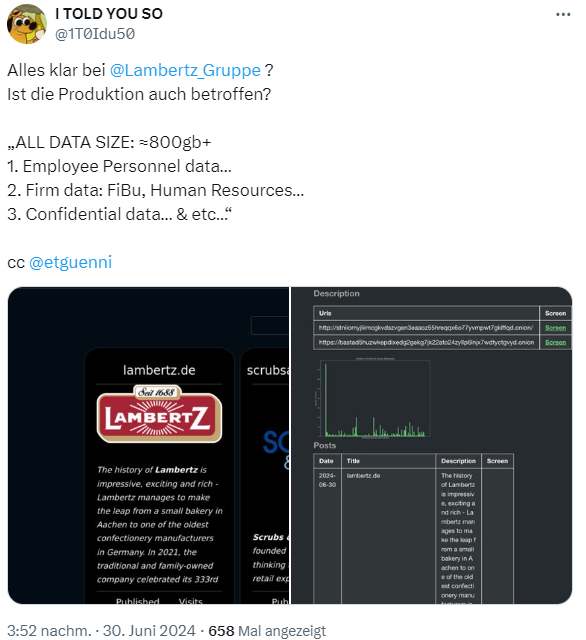

Zum 30. Juni 2024 wurde ich über obigen Tweet auf einen möglichen Ransomware-Angriff der Black Basta-Gruppe auf die Lambertz Group aufmerksam (danke dafür). In der Nachricht hieß es, dass 800 GByte an Daten abgeflossen seien. Dazu gehörten Firmendaten aus der Personalabteilung, der Finanzbuchhaltung sowie weitere vertrauliche Dokumente.

Ich hatte dann bei Lambertz zum 30. Juni 2024 eine entsprechende Presseanfrage gestellt und bat um Stellungnahme – denn bei einer Websuche habe ich nichts gefunden. Zum 1. Juli hat Nutzer I TOLD YOU SO denn einen Link auf die Lebensmittelzeitung (nur für Abonnenten abrufbar) gepostet. Der Artikel stammt vom 31. Mai 2024 und besagt, dass das Aachener Traditionsunternehmen Lambertz Opfer einer Cyberattacke geworden sei. Laut Angaben des Unternehmens soll "das Kernsystem" (wohl die Produktion) nicht von diesem Vorfall betroffen sein.

Zum heutigen 3. Juni 2024 liegt mir nun die knappe Antwort von Lambertz vor. Laut Antwort ist die Lambertz Gruppe bereits Ende Mai 2024 von einem IT-Sicherheitsvorfall betroffen worden. Das Unternehmen gibt an, dass Aufgrund der vorhandenen Sicherheitssysteme das Kernsystem jedoch nicht tangiert worden sei. Die Lambertz-Gruppe produziert weiterhin an allen Standorten und ist unverändert liefer- sowie zahlungsfähig. Weiterhin schreibt das Unternehmen, dass man zusätzliche Maßnahmen implementiert habe, um sicherzustellen, dass sich ein solcher Vorfall nicht wiederholen kann.

Auf dieser Webseite lese ich, dass der Datendiebstahl möglich gewesen sei, weil der VPN-Zugang eines Dienstleisters kompromittiert worden war (also so was wie ein Lieferkettenangriff). Aktuell wird der Fall untersucht, nachdem Lambertz sein IT-Kommunikationssystem neu aufgesetzt hat. Golem hat hier einige Informationen dazu veröffentlicht – dort liest man u.a., dass Lambertz die Vorgaben für NIS-2 nicht erfülle – und auch hier ist gerade ein Artikel mit Details erschienen. Ergänzung: Beachtete den Nachtrag in diesem Artikel.

TüV Rheinland AG Opfer von RansomEXX

Weiterhin ist der die TüV Rheinland AG Opfer der RansomEXX-Gruppe geworden. HackManac hat mich zum 1. Juni 2024 über nachfolgenden Tweet informiert (danke dafür). Dort wird angegeben, dass die Ransomware-Gruppe insgesamt 650 GByte an Daten abgezogen habe.

Ich habe auch bei der TüV Rheinland AG nachgefragt und zum 3. Juli 2024 eine Bestätigung erhalten. In der Antwort schreibt man, dass die TÜV Rheinland Akademie GmbH festgestellt habe, dass es im Juni 2024 einen unautorisierten Zugriff auf einzelne Bereiche ihres Schulungsnetzwerks gegeben habe. Die TÜV Rheinland Akademie GmbH ist ein Weiterbildungsanbieter unter dem Dach von TÜV Rheinland. Das Schulungsnetzwerk ist ein abgekapseltes Netzwerk.

Die betroffenen Bereiche des Schulungsnetzwerkes bieten Teilnehmenden von Weiterbildungsveranstaltungen vorwiegend über PCs in Schulungsräumen oder Leihrechner Zugang zu bestimmten Trainingsinhalten. Nachdem der Cyberangriff erkannt war, wurde das betroffene Netzwerksegment deaktiviert. Das Unternehmensnetzwerk von TÜV Rheinland sowie das weitere Schulungsnetzwerk sind nicht betroffen.

Nachdem der Angriff bemerkt wurde, hat man umfassende Sicherheitsmaßnahmen eingeleitet. Nach aktuellem Stand der laufenden Untersuchungen sind bei diesem Angriff auch Daten abgeflossen, gesteht man ein. Derzeit gebe es keine Anhaltspunkte dafür, dass sensible personenbezogene Daten vom Datenabfluss betroffen sind, sondern die abgezogenen Dokumente beziehen sich vor allem Weiterbildungsinhalte, Raumbelegungsinformationen und potenziell Zugangsdaten zu Schulungen.

Die Zugangsdaten für Schulungen können jedoch wegen der Neuinstallation nicht mehr verwendet werden und sind damit unbrauchbar. Sofern es Auswirkungen auf Trainingsangebote gibt, will das Unternehmen Teilnehmende und Partner entsprechend informieren. Fachleute führen derzeit eine umfassende Analyse des Vorfalls durch und haben begonnen, die Server des Schulungsnetzwerks neu zu installieren. Sämtliche Zugänge zu diesem Teilbereich des Schulungsnetzwerks wurden gelöscht.

Sollten sich weitere Erkenntnisse aus dem Angriff ergeben, will die Akademie darüber umgehend informieren. Details, wie der Cyberangriff stattfinden konnte, wurden keine genannt.

Zwei Firmen aus Niederbayern gehackt

Ein Leser hat mich per Mail noch auf den idowa-Artikel Zwei Firmen aus Niederbayern wurden Opfer eines Hackerangriffs vom heutigen 3. Juli 2024 hingewiesen (danke dafür). Der Artikel ist aber etwas kryptisch und bezieht sich auf "Angaben der Polizei", nennt aber nicht die Namen der betroffenen Firmen. Lediglich die Information, dass bei einem Unternehmen 370.000 Euro für einen Decryptor gefordert werden, ist zu finden.

MVP: 2013 – 2016

MVP: 2013 – 2016

Der fetteste Brocken aktuell ist wohl die indonesische Behördencoud:

https://www.golem.de/news/cyberangriff-auf-indonesien-fehlende-backups-bereiten-behoerden-massive-probleme-2407-186593.html

https://www.theregister.com/2024/07/01/indonesian_president_orders_datacenter_audit/

https://apnews.com/article/indonesia-ransomware-attack-national-data-center-213c14c6cc69d7b66815e58478f64cee

98% der verschlüsselten Daten dort ohne Backup, erpressen lassen will man sich auch nicht, um zu entschlüsseln, alles futsch?

"Wijanarko said the company, in collaboration with authorities at home and abroad, is investigating and trying to break the encryption that made data inaccessible."

Hahahaha! (Nein, eigentlich nicht lustig!)

Hatte das vor einigen Tagen gesehen – aber Bali ist so weit wech …

Für manch einen hier momentan oder naher Zukunft für ein paar Tage/Wochen vielleicht nicht. Aber die "Immigrasi", also die Stempel und Formlare liebende Einreisebehörde an den Flughäfen funktioniert immerhin schon wieder! Das Knallen der am langen Stab geschwungenen Stempel in den Reisepass und auf die Formulare habe ich vom letzten Mal noch in den Ohren.

Aber das muss man sich mal vorstellen, bis auf 2% alle Daten aller staatlichen / regionalen / städtsichen Behörden weg. Meldebescheinigungen, Standesamt, Passdaten, Kataster, Investitionen, Fahrzeugzulassungen, usw., alles weg?

Kein Backup keine Gnade.

Das ist nicht neu und erinnert mich, das ich eigentlich mein Handy backuppen sollte…

(Jeder Ärger fängt klein an).

Aber die Verwaltung eines ganzen Staates verschlusseln zu können deutet schon auf einen erheblichen Design Fehler hin.

Wir hier in der BRD waren da schlauer.

Hier gab es den Föderalismus. Zwar nicht aus Angst vor Cyber, sondern weil erkannt worden war, wie leicht Zentralismus missbraucht werden kann.

Jedes Stadt hatte die eigene Meldebehörde, streng getrennt.

Da hätte ruhig ein Amt fremdverschlusselt werden können.

Dann wäre Kleinklevkersdorf halt offline und 300 Chinese tippen wieder mal das Telefonbuch ein.

Aber heute liegen die Meldeamter auch bei uns wieder zentral zusammen….

naja das ist Politisch und in diesem Blog nicht gerne gesehen.

Gibt ja gerne Streit.

Macht beim Thema Internet der geografische Standort noch einen Unterschied? ^^

Aus Sicht eines Blogger schon – wenn ich einen Ransomware-Fall in einer Hinterhof-Schmiede in Chiang-Jang oder so bespreche, wird kein Leser sich die Details zum umgefallenen Sack Reis, die im Beitrag dann offen gelegt werden, ansehen ;-).

Wenn es eventuell keine Printen oder Kekse von Lambertz zu Weihnachten mehr gäbe (ist nicht der Fall, die produzieren ja weiter), tangiert es die deutschen Leser eher (mich auf jeden Fall, auch wenn mir unklar war, dass Lambertz der Hersteller der Cookies ist).

>>> Aus Sicht eines Blogger schon – wenn ich einen Ransomware-Fall in einer Hinterhof-Schmiede in Chiang-Jang oder so bespreche, wird kein Leser sich die Details zum umgefallenen Sack Reis, die im Beitrag dann offen gelegt werden, ansehen ;-). <<<

Alter Schwede! Da es kein Chiang-Jang gibt, ist dies wohl als Humoreinlage anzusehen. Ich hab' auch noch einen mit Tsching-sching-schong: youtube.com/watch?v=VMAMRxRVx2o

Mich würde schon interessieren, wie die Kiste genau aufgemacht wurde, egal wo sie steht.

Aber es wird nur selten berichtet, wie es genau laufen ist und schon gar nicht kann ich hier lesen, was man hätte besser machen können, außer ncht Microsoft Produkte einsetzen zu können.

Ich mag freeBSD sehr, aber wer kennt das?

Eben, darum…

Spannende neue Entwicklung:

Ransomware scum who hit Indonesian government apologizes, hands over encryption key

https://www.theregister.com/2024/07/04/hackers_of_indonesian_government_apologize/?td=rt-3a

Die so gehackten stellen sich immer gerne als Opfer dar, aber leider sind sie eher Unterlassungstäter in der Sicherung ihrer Systeme. Wer unsichere Systeme wie die Trinität des Bösen einsetzt, braucht sich nicht zu wundern. So auch bei mir in der Firma geschehen. Wann endlich kapieren die Unternehmen, daß solcher Schrott früher oder später in die Katastrophe mündet?

Sie scheinen ja genau zu wissen wie eine Firma sicherheitstechnisch aufgestellt werden sollte. Dann lassen Sie mal hören was wir tun sollten. Bedenken Sie aber, das wir nicht alle alten Maschinen und Systeme verschrotten können und nicht unendlich viel Kapital haben. Ich bin gespannt!

gaanz schlechte Argumentations Linie:-)

Beim TÜV hilft's auch nicht zu jammern "Aber Bremsbeläge und Werkstätten sind doch so teuer darum haben wir den Wagen nicht gewartet und das Geräusch beim Bremsen stört uns ja nicht."

Ihr habt das Geld, das ihr in gute Leute hättet investieren sollen,aus der Firma gezogen und nun ist keines mehr da.

So etwas nennt man "verschleppten Konkurs", wenn ihr Pleite geht, zurecht.

Wir sehen es ja auch sehr schön der Deutschen Bahn DB.

Die haben jahrelang versucht,Gewinn zu machen und haben von der Substanz gelebt, diese verlebt. Jetzt sind die Brücken nur noch in Schleichfahrt (hoffentlich merkst keiner) befahrbar.

Die Bahn kann beim Steuerzahler und Bürger nach Hilfe rufen, ihr nicht.

sorry,das ist die traurige Wahrheit.

Wer nicht mit der Zeit geht, geht mit der Zeit.

Ihr könntet mal eure Banken fragen ob sie noch Geld neben das Tote Pferd legen wollen und eure IT einmal durch verschrotten, ohne Microsoft neu aufzubauen.

Hilfreich kann auch der Abschluss einer Versicherung sein.

Diese wird regelmäßig Auditings durchführen und so den Schlendrian verhindern.

Ich sprach nicht für mich. Ihre Argumente sind allerdings ganz schwach und weit von der Praxis entfernt. Sie vergessen offensichtlich das ein großer Teil Software, die in Unternehmen eingesetzt werden, nun mal auf Windows basieren. "Ich male mir die Welt so wie sie mir gefällt" klappt leider nicht ;)

Grad reingekommen von einem Software-Partner (war schon Thema hier):

We are writing to inform you about a critical security vulnerability known as RegreSSHion that affects SSH servers.

What is RegreSSHion?

RegreSSHion, identified as CVE-2024-6387, is a vulnerability in SSH servers, which are widely used for secure remote login and other secure network services. This vulnerability can potentially allow attackers to gain unauthorized access or execute arbitrary code, posing a serious risk to affected systems.

Was ist sicher?

>>> das ein großer Teil Software, die in Unternehmen eingesetzt werden, nun mal auf Windows basieren. <<<

Wie passiv kann man durch 's Leben laufen? Ja dann fangt halt mal an, das zu ändern. Vom bloss zugucken wird 's nicht besser! Das Verschwinden des Plumpsklos geschah auch nicht von heute auf morgen.

Tja, anfangen kann man aber nur, wenn es die benötigte Software auch z.B. für Linux gibt.

Und das ist oft nicht der Fall.

Und nicht das Betriebssystem ist das primäre Problem, sondern wie Sicherheit in den Unternehmen gehandhabt wird.

Und wie im Falle von Lambertz mit dem gehackten VPN-Zugang eines Dienstleisters hätte Linux auf den Systemen von Lambertz absolut gar nichts genutzt, die Daten wären auch da abgezogen worden.

Oder wenn man jahrelang ungepatchte Systeme offen im Netz stehen hat wie z.B. die CDU, muß man sich auch nicht wundern, wenn man gehackt wird.

Zu:

"Wie passiv kann man durch 's Leben laufen? Ja dann fangt halt mal an, das zu ändern. Vom bloss zugucken wird 's nicht besser!"

Sorry, aber ich weiß jetzt nicht, ob Du hier als Privatanwender oder IT-Admin eines Unternehmens oder einer Behörde unterwegs bist.

Aus eigener Erfahrung (IT-Admin einer Behörde) kann ich R.S nur zustimmen.

Fakt auch bei uns ist, das ca. 90% unserer Fachanwendungen nur auf Windows laufen.

Die gute Nachricht:

Einige unserere Fachanwendungen laufen mittlerweile ohne Probleme auch browserbasiert.

Aber:

Hierfür wird nach wie vor die WebView2 Runtime benötigt, die aktuell nur unter Windows läuft.

Microsoft versprichtricht dagegen, das die WebView2 Runtime zukünftig auch für Linux bereitgestellt wird.

Siehe WebView2-Roadmap:

https://learn.microsoft.com/de-de/microsoft-edge/webview2/roadmap

Zitat:

Das WebView2-Team plant die folgenden wichtigen Anstrengungen

für zukünftige Updates:

– macOS Preview

– Linux-Vorschau

Mal sehen, was daraus wird…

Ein Großteil der Desktop Software könnte auch unter Emulator perfomant laufen.

Nur: Kaum ein Kunde fordert es (bisher?)

Das Problem ist m E. auch weniger der Desktop.

Da kann man, wenn man will, den User so weit beschränken, welche Taste er überhaupt noch wann drücken darf.

Die Probleme scheinen vielmehr in Azure,Exchange,Outlook und AD (oder haben wie das jetzt umbenannt, weil "Active Dirctory" inzwischen hinreichend verbrannt ist, selbst in Entscheideretagen) zu liegen.

Natürlich ist es super geil 3000 Clients unter einem Knopf zu haben. Aber ist das sicher? nötig?

Und was ist das überhaupt für eine unerhörte, überhebliche Dreistigkeit für den Zugriff auf Logfiles Geld zu verlangen,viel Geld, sehr viel Geld?

Zum Glück gab es einen (!) staatlichen (!) Kunden, der diesen "Luxus" bezahlen konnte. Und nur so wurde klar, das es wohl irgendwie eine Wildcard-Lizenz gab, die ein Generalschlüssel für alles war. Hätte es dieses staatliche Unternehmen nicht gegeben, wäre wohl bis heute diese Wildcard-Lizenz-Zugriffe unentdeckt geblieben, weil kein Kunde die Log-Daten hätte sehen dürfen, seine eigene Logodaten, wohlgemerkt.

So etwas, logfiles verkürzen, ist keine Frage von OSS.

Das ist mafiöse Nötigung.

Aber die Kunden akzeptieren es genötigt zu werden.

… wenn die Katastrophe da ist.

Erinnert mich an das "Letzte Telefonat"

"Hier ringsrum steht alles in Flammen.

Ich springe jetzt aus dem Fenster.

Hui, zugig hier, aber mir geht's jetzt noch gut."

böse, sorry.

Man versucht hier in meiner Firma , mich als Haupt Admin zu zwingen, unser lokales , auf Lotus basierendes, 25 Jähriges , auf neuster Hardware laufendes, 2,5 Terrabyte Live Daten umfassendes , SMIME Zertifiziertes System in die 365 Cloud zu verfrachten. Weil die Cloud COOL wäre, dabei läuft schon teams und sonstiges 365 mit, reicht aber noch nicht, alles soll ja "verknüpft sein!"

Man Hetzt Abteilungsleiter auf mich, moniert täglich , Stellt Kollegen an die mich unterdrücken und provozieren. Konferenzen mit Chefs etc.

Ich mach den Scheiss nicht mehr lange mit. Soll alles zur Hölle fahren!

frag doch Mal nach Frührente.

Wichtig ist, das die Rente aus einem externen Rentenfonds gezahlt wird.

Achso, klar. Die gut ausgebilden Boomer gehen jetzt in Rente (man kann übrigens seit 2023 unbegrenzt dazu verdienen.

Also im alten Job bleiben und trotzdem schon mal Rente beziehen (Nachteil: Horrende Steuern durch Progression und 2 mal Krankenversicherungs Beitrag))

und wer rückt nach?

Die Cloud mit KI

Wer zahlt die Renten?

Microsoft?

aus der Cloud?

mit KI?

Dann geh und jammer nicht. Ich kenne viele Typen die jeden Tag ihre Unzufriedenheit demonstrieren aber nicht den A. in der Hose haben zu GEHEN!

Alles schon selber mitgemacht. Wenn man jetzt von den MS365-Schwächen abstrahiert, muss man aber auch offen zugeben, dass Lotus (jetzt natürlich HCL Domino ;-) auch seine Schwächen hat:

1/ Permanenter Rückgang des Marktanteils von Lotus > IBM > HCL, dadurch Zusammenbruch des Partnermarktes und Knowhow-Verlust/mangelnde Attraktivität bei Administratoren.

2/ Technisch unzureichender Client. Der Eclipse basierte Client startet immer noch langsam, sieht bescheiden aus und hat mit seinen trillionen von Java-Files schon seine Probleme.

3/ Integration zu allen Drittsystemen (Meeting-Software, Add-ons, …) entweder nicht vorhanden oder zweitklassig.

Davon unberührt die leichte Serverinstallation/-administration, die deutlich geringeren Kosten (Lizenzen, Betrieb) und natürlich die Anpassbarkeit/Programmierbarkeit/Workflow-Applikationen.

Hast du Angst vor der Migration? Grober Fahrplan. ohne Details und mögliche Fallstricke:

1. Exchange Online bestellen

2. Quest Tool für Migration Notes nach Exchange-Online https://www.quest.com/products/migrator-for-notes-to-exchange/ (Da gibts auch Dienstleister, die das mit viel Erfahrung übernehmen können, wenn man sich selbst nicht traut, z.B. ein großer Dienstleister aus Kerpen kann das – die werden allerdings erstmal raunen, was noch Domino…?)

3. Tschüss, Domino (das Ding ist echt nicht mehr zeitgemäß)

Du musst immer bedenken, das sind deine Kunden, weigerst du dich, suchen sie sich jemanden anders. Gehst du nicht mit der Zeit, gehst du zeitig.

@Kingcopy: Mich interessiert Deine Meinung zu Domino/Notes des Jahres 2024 bzgl. des Vorwurfs: "das Ding ist echt nicht mehr zeitgemäß".

Siehst Du das auch so?

PS: Wir haben anno 2014 von Lotus Notes migriert (Version 9.01 FP6).

War ja wieder klar, dass so ein Beitrag kommt. Hätte ich hier geschireben, dass im Sommer Eis Essen ein beliebtes Mittel ist, um sich zu erfrischen, hättest du gefragt, von welcher Eisdiele ich bin.

Nach meinen Recherchen wurde bei Lambertz Ende Mai das Mailschutzsystem (aufgrund dieses Vorfalls?) umgestellt.

Bis zum 25.05. war der MX –> mail01.winnenip.de (Drittprovider oder onPremise?; auf jeden Fall wird bei der Domain immer noch auf eine Plesk Web Instanz mit einigen offenen Ports verwiesen).

Ab da/ Nach dem 25.05. wurde auf lambertz-com.mail.protection.outlook.com (also Exchange Online) sowie hornetsecurity als vorgelagertes Mailschutzsystem gewechselt.

Zum einen, warum macht man das – wenn das initiale Einfallstor über einen externen Dienstleister (Zugangsdaten) via VPN erfolgte. Hat man da den Vorfall zum Anlass genommen, jetzt machen wir es auch beim Mailschutz besser oder hat das Thema "Mail" auch etwas mit dem Vorfall zu tun?

Des Weiteren scheint wohl Hornet-Security ganz gute Arbeit zu leisten (bis auf die Artikel in den letzten Tagen/Wochen bezüglich der Nameserverumstellung / Spam-Problem bei der URL-Umschreibung), da ich von ausgehe, dass diese Empfehlung von extern vom Incident Response Dienstleister gekommen ist.

Gruß Jonas92

Den Artikel hat Günter falsch betitelt.

Wen interessiert schon ein Artikel mit der Überschrift "Hund beißt Mann" , der gelernte B*ld Redakteur will "Mann beißt Hund"!

Hier ist inzwischen klar, das Microsoft die Konkurrenz Hornet blockt. Also klarer Fall von "Hund beißt Mann".

Warum Günter jetzt zunehmend dabei ist, auf Klicks zu achten?

"Eigentlich" hat er ja aus gesorgt.

Sollte das daran liegen, dass er den Blog verkaufen will und dann jeder Click zählt?

Übrigens, ich hörte, dass das letzte Hemd keine Taschen hat.

Ich finde die Reaktion von Hornet auch vorzüglich.

Schade das sie die Infos nur registrierten Kunden zur Verfügung stellen und nicht der Allgemeinheit, von der sie ja leben.

(Es wäre naiv zu sagen "Die wollen nicht die Konkurrenz schlau machen." Wenn Du eh besser bist, dann ist die nachhinkende Konkurrenz kein Problem. Und Du bist besser. Schwere Logik, ich weiß)

"The same procedure as every ?week? !"

Aber CLOUD, KI (und ePA) werden es schon richten…

Es gibt 100% Sicherheit nur für die Schlangenöl Industrie.

Das Beispiel mit ist RegreSSHion finde ich leider nicht gut gewählt, da es sehr schwer auszunutzen ist und, wenn man gelesen hat, es zumindest ein Betriebssystems gibt, das gegen diesen (alten aber wiedereingebauten Fehler, Dank NSA) Fehler gehärtet worden ist.

So wird ein Schuh draus.

Und nicht:

a)last uns Microsoft nehmen, das nehmen alle. Da kann uns niemand einen Strick draus drehen, wenn wir verschlüsselt werden.

b) wir nehmen seit 30 Jahren Microsoft, Sie als Newbee oder Consultant werden daran gewiß nichts ändern.

BTW:

zu den Arbeitsbedingungen bei Microsoft wurde einst berichtet, das jeder Student Microsoft in seiner Vita haben möchte.

Und so hat MS ein gigantisches Angebot an unerfahrenen Billigen Mitarbeitern, die nach max. 2 Jahren wechseln, wenn sie wirklich gut sind… Wer bleibt demnach bei MS?

und das scheint noch schlimmer geworden zu sein.

Aber wie gesagt, Erzählungen.

Noch ne Info von einem Security Unternehmen. Die machen in Forensik sind aber auch Ausputzer wenn es mal gekracht hat (deutsches Unternehmen).

Who is Affected?

Currently, systems with a 32-bit architecture are confirmed to be vulnerable. However, there is a possibility that 64-bit systems could also be affected in the near future, making it essential for all server administrators to stay vigilant.