Ich fasse mal einige Sicherheitsmeldungen, die mir die Tage untergekommen sind, in einem Sammelbeitrag zusammen. Die spanische Niederlassung von Viasat ist wohl Opfer der Ransomware-Gruppe Medusa geworden. Eine Hackergruppe behauptet, 33 Millionen Telefonnummern von Benutzern der Authy-App erbeutet zu haben. Bei KI-Modellen wurde ein neuer Ansatz für Jailbreak entdeckt – Gegenmaßnahme ist eine AI-Lösung von Microsoft. Ach ja, ich bin tot – hat mir eine KI kürzlich erklärt – und es gibt weitere Schätzchen im Bereich Sicherheit.

Ich fasse mal einige Sicherheitsmeldungen, die mir die Tage untergekommen sind, in einem Sammelbeitrag zusammen. Die spanische Niederlassung von Viasat ist wohl Opfer der Ransomware-Gruppe Medusa geworden. Eine Hackergruppe behauptet, 33 Millionen Telefonnummern von Benutzern der Authy-App erbeutet zu haben. Bei KI-Modellen wurde ein neuer Ansatz für Jailbreak entdeckt – Gegenmaßnahme ist eine AI-Lösung von Microsoft. Ach ja, ich bin tot – hat mir eine KI kürzlich erklärt – und es gibt weitere Schätzchen im Bereich Sicherheit.

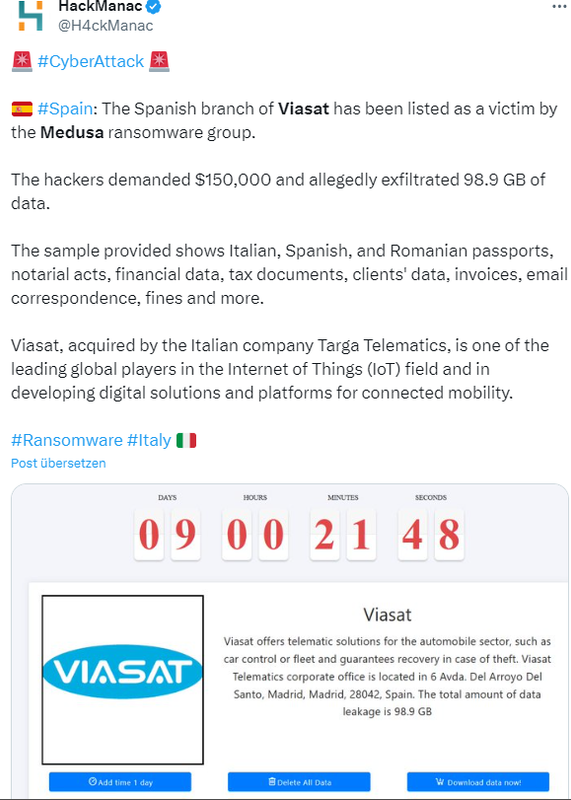

Viasat ist Ransomware-Opfer

Viasat ist ein Unternehmen, welches eine globale Kommunikation über Satelliten ermöglicht. Auf Twitter heißt es: Viasat, das von dem italienischen Unternehmen Targa Telematics übernommen wurde, ist einer der weltweit führenden Akteure im Bereich Internet der Dinge (IoT) und bei der Entwicklung digitaler Lösungen und Plattformen für vernetzte Mobilität.

Die Ransomware-Gruppe Medusa behauptet, dass die spanische Niederlassung von Viasat ihr Opfer geworden ist. Obiger Tweet hält einige Informationen bereit. Betroffen ist die spanische Niederlassung von Viasat. Die Hacker forderten 150.000 US-Dollar und sollen 98,9 GB an Daten exfiltriert haben. Veröffentlichte Beispiele zeigen italienische, spanische und rumänische Pässe, notarielle Urkunden, Finanzdaten, Steuerdokumente, Kundendaten, Rechnungen, E-Mail-Korrespondenz, Geldstrafen und mehr.

Hacker erbeuten 33 Millionen Authy-Mobilfunknummern

Um eine Zweifaktor-Authentifizierung verwenden zu können, setzen viele Nutzer Authentifizierungs-Apps ein. Solche Apps gibt es von Google und Microsoft, aber dann ist man von einem Big-Tech-Unternehmen abhängig. Eine dieser herstellerunabhängigen Authentifizierungs-Apps ist Authy. Deren App gibt es für Mobilfunkgeräte und für den Desktop (Mac- sowie Windows). Die Desktop-Variante wird aber eingestellt (siehe Authy-Authentifizierung für den Desktop endet im August 2024). Und damit das auch wirklich sicher ist, muss ein Authy-Nutzer seine Mobilfunknummer in der Mobilgeräte-App eintragen.

In obigem Tweet thematisiert Lorenzo Franceschi-Bicchierai einen Sicherheitsvorfall. Ein Hacker behauptet 33 Millionen Mobilfunknummern von Authy abgezogen zu haben. Twillio, der Betreiber von Authy hat bereits bestätigt, dass " Bedrohungsakteure waren in der Lage waren, Telefonnummern zu identifizieren". Wie viele Nutzer betroffen sind, wurde nicht mitgeteilt. Jetzt dürfen sich Authy-Nutzer auf gezieltes Phishing oder Cyberangriffe über die Mobilfunknummer einstellen. Die Details lassen sich bei Techcrunch in diesem Beitrag nachlesen.

App für Motorradfahrer leakt Nutzerdaten

Das Sicherheitsteam von Cybernews ist bereits am 21. Mai 2024 auf zwei öffentlich zugängliche Microsoft Azure Blob-Instanzen gestoßen, die zu Moto.app gehören. Das ist in Italien eine beliebte App für Motorradfans. Die Microsoft Azure Blob-Instanzen enthielten über 211.000 PDF-Dateien mit persönlichen Nutzerdaten, angefangen von Vor- und Nachnamen, Wohnadressen, Kennzeichen von Motorrädern und italienische Steuer-ID-Nummern. Damit könnten Angreifer die App-Nutzer gezielt per Phishing ansprechen – besser geht's (n)immer. Details lassen sich hier nachlesen.

Quoality-App leakt Kreditkartendaten von Gästen

Schon eine coole Sache, für alles und jedes gibt es eine App. Das Rechercheteam von Cybernews ist kürzlich auf eine Fehlkonfiguration in Quoality-Systemen (Elasticsearch-Datenbank) gestoßen, die ein schwerwiegendes Datenleck verursachte. Quoality ist ein in Indien ansässiges Unternehmen, das eine Hotel- und Gästemanagement-Plattform namens Guest Experience (GX) entwickelt. Diese B2B-Plattform unterstützt das Gastgewerbe bei der Verwaltung von kontaktlosem Ein- und Auschecken, Hoteldienstleistungen, Gästeankünften, automatisierten Nachrichtenübermittlungen und Zahlungen. Läuft für Kunden über eine App.

Durch die Fehlkonfiguration waren die finanziellen und persönlichen Informationen der Gäste für Dritte zugänglich. Das Datenleck wurde durch einen Elastic-Cluster verursacht, der nicht über angemessene Zugangskontrollen verfügte. Am Ende des Tages wurden neben den persönlichen Daten der Gäste auch deren Kreditkartendaten geleakt – betraf wohl eine Million Datensätze. Details lassen sich hier nachlesen.

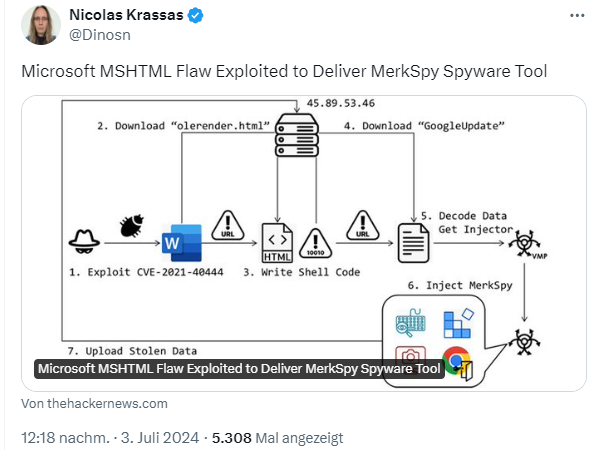

Microsoft MSHTML-Fehler ausgenutzt

Angreifer nutzen einen Microsoft MSHTML-Fehler zur Verbreitung des Spyware-Tools MerkSpy aus, wie aus nachfolgendem Tweet, der auf den Artikel Microsoft MSHTML Flaw Exploited to Deliver MerkSpy Spyware Tool verweist, hervorgeht.

Script gegen 0x80070643 mit Videar-Stealer

Über den Installationsfehler, verursacht durch die Windows-Updates B5034441/KB5034439 – hatte ich hier im Blog ja häufiger berichte (siehe Windows 10/11/Server 2022: Kein Fix für den Installationsfehler 0x80070643 beim WinRE-Update mehr). Es gibt aber so feine PowerShell-Scripte, die Abhilfe versprechen.

Wer solche Scripte einsetzt, sollte verstehen, was die machen. Obiger Tweet weist auf diesen Golem-Beitrag hin, der die Gefahr solcher Script anspricht. Cyberkriminelle machen sich die Unfähigkeit Microsofts, WinRE-Updates fehlerfrei unter Windows zu installieren, zunutze, um einen Infostealer per angeblichem Installations-Script für den Fehler 0X80070643 zu verbreiten.

AVAST muss 16 Millionen zahlen

Sicherheitsanbieter AVAST hatte ja erfasste Benutzerdaten an Werbevermarkter verkauft – war ein riesiger Skandal, als das bekannt wurde. Im Blog-Beitrag FTC will 16,5 Millionen Dollar-Strafe und Verbot des Verkauf von Browserdaten für AVAST hatte ich angedeutet, dass das Ganze in den USA ein Nachspiel habe. Die FTC hat nun wohl die Strafe in Höhe von 16,5 Millionen US-Dollar festgelegt, wie heise hier berichtet.

AI-Sicherheitssplitter, haben uns noch gefehlt

Die neue Sau künstliche Intelligenz (KI), die ja momentan durch das Dorf getrieben wird, dürfte IT-Administratoren noch so manche Kopfschmerzen bereiten. Da gibt es einerseits die Sorge bzw. die Anforderung, dass keine internen Firmeninformationen nach draußen, im LLMs gehen. Aber es gibt noch eine andere Sorge: Dass gewitzte Nutzer sensible Informationen aus dem AI-Modell herauskitzeln, die eigentlich geschützt sein sollten.

'Skeleton Key'-Angriff auf AI-Modelle

Ende Juni 2024 hat Mark Russionvich von Microsoft einen Beitrag Mitigating Skeleton Key, a new type of generative AI jailbreak technique veröffentlicht, der eine bestimmte, von ihm entdeckte und 'Skeleton Key' genannte Angriffsmethode beschreibt.

Obiger Tweet (und dieser Post) verweisen auf die entdeckte Angriffsmethode, mit der sich ein sogenannter Jailbreak durchführen lässt. Der Angreifer erhält dadurch Zugriffe auf die "Interna des LLM" und kann quasi alle Sicherheitsmechanismen und Modellanpassungen bei den wichtigsten Modellen ausschalten. Microsoft kennt offenbar Baron von Münchhausen, und zieht sich an den Haaren aus dem Sumpf: Es gibt eine KI-Lösung Azure AI, die Nutzer von LLMs vor Jailbreaks schützen kann. Ist doch herrlich, oder?

OpenAI ChatGPT-App für macOS speicherte Anfragen im Klartext

Microsofts Versuch, seine AI-Lösung Recall in Copilot unter Windows zu vermarkten, ist ja ziemlich nach hinten los gegangen. Niemand wollte Big Brother zur Überwachung des Personalcomputers haben. Bei macOS kommt nun heraus, dass die ChatGPT-App die durchgeführten Unterhaltungen im Klartext gespeichert hat. Man kann also genau nachschauen, was da so gefragt wurde. Details lassen sich z.B. im Artikel OpenAI's ChatGPT app on macOS was storing all conversations in plain text bei neowin.net nachlesen. Schöne neue AI-Welt.

Mich gibt es nicht mehr

Ach ja, schon gewusst? Mich gibt es nicht mehr – hatte es schon mal erwähnt, aber nicht so breit im Blog hervorgehoben. Beim Test von perplexity.ai, einer KI-basierten Suchmaschine (wurde von heise besprochen und empfohlen) habe ich Bauklötze gestaunt. Ich habe perplexity.ai zu meiner Person befragt – da weiß ich in etwa Bescheid, was gelogen oder konfabuliert ist. Diese Frage- und Antwort-Spielchen kennt man schon von Google, die Suchmaschine schlägt nach einer Anfrage einige zusätzliche Suchlinks, die irgendwie passen könnten, vor. Segelt in der Rubrik "Ist xyz reich?", "Ist xyz mit abc verheiratet?" etc.

Privatleben kommt bei mir sehr restriktiv im Internet vor – aber als Autor und Blogger ziehe ich eine breite Spur. Ich hatte ja mal erwähnt, dass ich über ein Exit vom Blog nachdenke, auch weil die Gesundheit nicht besser wird. Und so schlug mir perplexity.ai auch Fragen der Art "Warum will Günter Born aufhören zu bloggen?", "Welche gesundheitlichen Probleme hat Günter Born" etc. vor.

Bei vielen Antworten musste perplexity.ai zwar mit "es liegen keine Informationen vor" antworten. Aber es wurde fleißig aus diversen Artikeln, dem Wikipedia-Eintrag zu meiner Person, alten Interviews etc. zitiert. Und dann hat perplexity.ai seinem Namen alle Ehre gemacht, ich war echt perplex. Ich hatte "welche gesundheitlichen Probleme hat Günter Born" als Suchvorschlag angewählt und bekam "es liegen keine Informationen vor, unter welchen gesundheitlichen Problemen Günter Born leidet" als Antwort. Und dann folgte ein Abschnitt "Günter Born ist am … verstorben, Ursache unbekannt".

Donnerwetter – ich habe es mit Humor, wie Mark Twain, genommen, der meinte "Die Gerüchte über meinen Tod sind stark übertrieben". Inzwischen hat perplexity.ai bzw. das integrierte Modell wohl gelernt, dass die Todesanzeigen für Günter Born nichts mit dem Autor Günter Born gemein haben und blendet einen entsprechenden Hinweis ein. Bei späteren Versuchen ist es mir daher nicht mehr gelungen, den Lapsus für einen Screenshot nachzustellen. Als ich die Meldung über meinen Tod las, war ich einfach zu perplex, sofort einen Screenshot anzufertigen. Ich sag's mal so: Zukünftig suche ich wieder einfach mittels Google – so ganz ohne AI – dann passt es wenigstens.

An dieser Stelle noch einige Gedanken: AI wurde doch eingeführt, damit die Menschen "ganz einfach und ohne Vorwissen" mit den Large Language Modellen (LLMs) arbeiten und Informationen herausziehen können sollen. Die Tage ist mir eine Rezensionsanfrage für ein neu erscheinendes Buch mit dem Titel "Prompting like a Pro" auf den Tisch geflattert. Man soll also Spezialwissen aus einem Buch ziehen, um eine Technik zu bedienen, die angetreten ist, alles viel einfacher zu machen. Was habe ich falsch verstanden?

Auch Facebook bzw. Meta hat seine AI – und bei Facebook werden Algorithmen zur Moderation von Beiträgen eingesetzt. Momentan kämpfe ich mal wieder ganz heftig damit, dass diese AI struntzdoof daher kommt, aber andererseits vieles sperrt oder herunterstuft. Wenn ich einen Artikel über eine Störung bei HornetSecurity teile, regt sich die Facebook AI über HornetSecurity auf (keine Ahnung, ob Hornet irgend etwas im LLM auslöst, aber das "gestört" in HornetSecurity gestört wird als Verunglimpfung empfunden. Auf meine Beschwerden geben Facebook-Moderatoren die Beiträge zwar wieder frei. Die Episode zeigt aber, welcher Spaß auf uns zukommt, wenn unsere "innovativen Unternehmen mit Null-Blickern an der Spitze" diese AI auf breiter Front einsetzen.

Ich habe es hier im Blog nicht thematisiert, aber das Bundeskartellamt sieht KI als "Brandbeschleuniger für Verbraucher". Wer sich für dieses Thema interessiert, findet in diesem Fokus-Beitrag Lesefutter.

MVP: 2013 – 2016

MVP: 2013 – 2016

"'Skeleton Key'-Angriff auf AI-Modelle

Ende Juni 2028 hat Mark Russionvich von Microsoft einen Beitrag Mitigating Skeleton Key, a new type of generative AI jailbreak technique veröffentlicht, der eine bestimmte, von ihm entdeckte und 'Skeleton Key' genannte Angriffsmethode beschreibt."

Günter ist also doch entweder Zeitreisender oder kann in die Zukunft sehen. Funktioniert das auch mit den nächsten Lottozahlen oder nur mit IT-Themen ;-).

Fälschungen, Lug und Betrug wohin man schaut – da passt das "Modell KI" doch eigentlich ganz gut…

Moral my a…

p.s.: Schön zu lesen, daß der Herr Born doch noch lebt!

RIP Günter Born…

Ich habe seinen Blog geliebt.

Ich danke der KI, dass wir nun wissen, dass Hr Born nicht mehr unter uns weilt. Und natürlich danke ich Herrn Born, dass er uns auf diese Info aufmerksam gemacht hat.

Natürlich ist schon längst bekannt, dass das, was wir als "KI" oder "AI" vor die Nase gesetzt bekommen, nichts weiter ist als ein LLM. Und genauso ist mittlerweile bekannt, dass uns die KI in der derzeitigen Form nicht einen Arbeitsplatz kosten wird, sondern im Gegenteil Arbeitsplätze schaffen wird. Schließlich ist von der Qualität der Eingabe abhängig, wie die Qualität der Ausgabe aussieht. Das LLM kann einfach keine Zusammenhänge oder nicht-Zusammenhänge erkennen, wie Du ja nun selbst gemerkt hast, Günter.

zu "Mich gibt es nicht mehr"

Es gibt tatsächlich einen Doppelgänger von mir, der lebt wohl um die 500km entfernt von mir und hat irgendwelche Betriebe geleitet und etliche Profile bei allerlei Seiten im Internet.

Über mich weiß dieses "Wunder an Intelligenz" rein garnix.

Einfach eine tolle Beschäftigung für gelangweilte Zeitgenossen.

Ich hatte diesen "intelligenten" Seiten mal ein paar einfache Fragen zu verschiedenen Heizungsanlagen (Öl, Gas, WP, Holz usw.) gestellt.

Das ist reine Zeitverschwendung.

Ich hatte mich dafür interessiert da hier ein Umbau wegen Überalterung und Ersatzteilmangel anstand.

Habe den Beruf des Heizungsbauers rund 35Jahre bis zu einer schweren Krankheit ausgeübt. Ich hatte einige Angebote eingeholt.

Es gibt tatsächlich Firmen die diesen Unsinn von diesen "KI / AI"-Seiten eins zu eins übernommen haben und die Leute damit als Angebot belästigen.

Wir werden noch unser blaues Wunder mit diesem Mi…. erleben.

Für Datensensitive ist es nachgerade ein Segen, einen bekannten Namensvetter zu haben. Ein Musiker heisst wie ich und so muss man lange nach Infos über mich suchen. 👍

Zu "Microsoft MSHTML-Fehler ausgenutzt":

Im Artikel steht: "But opening the file triggers the exploitation of CVE-2021-40444, a high-severity flaw in MSHTML that could result in remote code execution without requiring any user interaction. It was addressed by Microsoft as part of Patch Tuesday updates released in September 2021."

Microsoft hat für alle zu dieser Zeit im Support befindlichen Windows Systeme plus Windows 7, plus Windows Server 2008, plus Windows Server 2008 R2 (Supportende 01/2020!) vor fast drei Jahren einen Patch bereitgestellt (https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-40444).

Da der Schadcode nachgeladen wird, heißt das:

Die betroffenen Systeme wurden seit mindestens 9/2021 nicht gepatcht und müssen Internetzugang haben.

Wer zum Teufel macht denn sowas!?

Ach und weil das ja noch nicht genug ist: "By default, Microsoft Office opens documents from the internet in Protected View or in Application Guard for Office, both of which prevent the current attack." Quelle wie oben.

Twilio – Details und weitere Infos:

Oben spricht man von Bedrohungsakteuren die "in der Lage waren, Telefonnummern zu identifizieren". Wenn man einen offenen, ungeschützten AWS S3-Bucket aufruft und in der Lage ist Telefonnummern und Klartext zu lesen – wäre ich oder der CCC dann ein Bedrohungsakteur??

Na, zumindest wäre Microsoft-AI-Boss Suleyman hier der Meinung, dass der S3-Bucket bestimmt 100% Freeware ist. Betrachten wir die Daten also schon von Microsoft-KI inhaliert und dupliziert.