[English]Sicherheitsforscher von Check Point Research sind auf eine neue Hintertür namens BugSleep gestoßen. Diese Backdoor wurde von der iranischen Hackergruppe MuddyWater entwickelt. MuddyWater missbraucht die diese Hintertür für Angriffe. Die meisten Angriffe zielten auf Unternehmen in Israel. Betroffen waren jedoch auch Einrichtungen in der Türkei, Saudi-Arabien, Indien und Portugal. Es ist davon auszugehen, dass die Backdoor auch bei Angriffen auf andere Ziele zum Einsatz kommt.

[English]Sicherheitsforscher von Check Point Research sind auf eine neue Hintertür namens BugSleep gestoßen. Diese Backdoor wurde von der iranischen Hackergruppe MuddyWater entwickelt. MuddyWater missbraucht die diese Hintertür für Angriffe. Die meisten Angriffe zielten auf Unternehmen in Israel. Betroffen waren jedoch auch Einrichtungen in der Türkei, Saudi-Arabien, Indien und Portugal. Es ist davon auszugehen, dass die Backdoor auch bei Angriffen auf andere Ziele zum Einsatz kommt.

Check Point entdeckt BugSleep

Die Sicherheitsforscher von Check Point Research (CPR) sind auf die neue Hintertür namens "BugSleep" gestoßen, als sich Kampagnen der iranischen Hackergruppe MuddyWater verfolgt haben.

MuddyWater ist mit dem iranischen Ministerium für Nachrichtendienste und Sicherheit (MOIS) verbunden und seit mindestens 2017 aktiv. Im vergangenen Jahr führte MuddyWater weit verbreitete Phishing-Kampagnen durch, die auf den Nahen Osten abzielten, mit besonderem Schwerpunkt auf Israel.

Seit Oktober 2023 haben die Aktivitäten der Akteure deutlich zugenommen. Ihre Methoden sind gleichbleibend: Sie nutzen Phishing-Kampagnen, die von gestohlenen E-Mail-Konten aus gesendet werden und auf eine Vielzahl von Organisationen in verschiedenen Ländern zielen. Diese Kampagnen führen in der Regel zum Einsatz legitimer Remote Monitoring & Management Tools wie Atera Agent oder Screen Connect.

Länder- und branchenübergreifende Phishing-Angriffe

Obwohl die Hacker die Köder an eine Vielzahl von Organisationen oder Einzelpersonen schicken, konzentrieren sie sich oft auf bestimmte Branchen oder Sektoren. Dazu gehören israelische Gemeinden und eine breite Gruppe von Fluggesellschaften, Reisebüros und Journalisten.

Insgesamt hat CPR seit Februar 2024 über 50 Spear-Phishing-E-Mails identifiziert, die auf mehr als 10 Branchen gerichtet sind und an Hunderte von Empfängern gesendet wurden. Bei jeder Kampagne verwendeten die Akteure einen maßgeschneiderten Köder, der an Dutzende von Zielgruppen im selben Sektor versandt worden ist. So enthielten die an Kommunen gerichteten Köder beispielsweise die Aufforderung, eine neue, speziell für Kommunen entwickelte App herunterzuladen.

CPR beobachtete zwei verschiedene E-Mails, die genau denselben Köder verwenden: eine wurde an Zielpersonen in Saudi-Arabien und die andere nach Israel geschickt. Die Hauptunterschiede waren die E-Mail-Adressen, die zum Versenden der E-Mails verwendet wurden, und die endgültige Workload. In Saudi-Arabien handelte es sich um ein RMM, in Israel um die benutzerdefinierte Backdoor BugSleep. Darüber hinaus wurden Dateien im Zusammenhang mit der jüngsten Kampagne von verschiedenen IP-Standorten, darunter Aserbaidschan und Jordanien, auf VirusTotal hochgeladen.

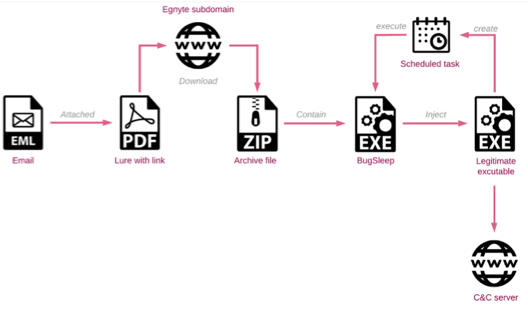

Missbrauch der Kollaborations-Plattform Egnyte

Egnyte ist eine Plattform zur gemeinsamen Nutzung von Dateien, die es Mitarbeitern und Unternehmen ermöglicht, Dateien einfach über einen Webbrowser auszutauschen. In letzter Zeit hat MuddyWater häufig Egnyte-Subdomänen verwendet und sie mit den in ihren Phishing-E-Mails verwendeten Firmennamen abgeglichen.

Wenn die Empfänger den freigegebenen Link öffnen, sehen sie den Namen des angeblichen Absenders, der oft legitim erscheint und mit den Namenskonventionen des Ziellandes übereinstimmt. Bei einem Link, der an ein Transportunternehmen in Saudi-Arabien geschickt wurde, war der angezeigte Name jener des Eigentümers Khaled Mashal, der ehemalige Leiter der Hamas und einer ihrer prominenten Anführer.

Abbildung: Neue Infektionskette der iranischen Hackergruppe MuddyWater

(Quelle: Check Point Software Technologies Ltd.)

Technische Analyse von BugSleep

BugSleep ist eine neue, maßgeschneiderte Malware, die seit Mai 2024 in den Phishing-Ködern von MuddyWater verwendet wird und teilweise den Einsatz legitimer RMM-Tools ersetzt. CPR stellte fest, dass mehrere Versionen der Malware verbreitet werden, wobei sich die einzelnen Versionen durch Verbesserungen und Fehlerbehebungen unterscheiden (und manchmal auch neue Fehler verursachen). Diese Aktualisierungen, die in kurzen Abständen zwischen den einzelnen Proben erfolgen, lassen auf einen Trial-and-Error-Ansatz schließen.

Die Hauptlogik von BugSleep ist in allen Versionen ähnlich. Sie beginnt mit vielen Aufrufen der Sleep-API, um Sandboxen zu umgehen, und lädt dann die APIs, die sie zum ordnungsgemäßen Betrieb benötigt. Dann erstellt er einen Mutex (eine wechselseitige Ausschlusssperre) und entschlüsselt seine Konfiguration, welche die IP-Adresse und den Port des C&C-Servers der Hacker enthält. Alle Konfigurationen und Zeichenketten werden auf die gleiche Weise verschlüsselt, wobei jedes Byte mit dem gleichen hart kodierten Wert subtrahiert wird.

In den meisten BugSleep-Beispielen erstellt die Malware eine geplante Aufgabe mit demselben Namen wie die Mutex und fügt ihr den Kommentar „sample comment" hinzu. Die geplante Aufgabe, welche die Persistenz von BugSleep gewährleistet, führt die Malware aus und wird täglich alle 30 Minuten ausgelöst (tiefergehende Informationen zur technischen Analyse von BugSleep finden Sie im CPR-Blog).

MuddyWater weitet Aktivität und Taktiken aus

Die verstärkte Aktivität von MuddyWater im Nahen Osten, insbesondere in Israel, zeigt, dass diese Bedrohungsakteure hartnäckig sind und weiterhin gegen eine Vielzahl von Zielen in der Region vorgehen. Gleichzeitig erweitern sie ihr Gebiet und dringen mit Portugal sogar nach Europa vor. Ihr konsequenter Einsatz von Phishing-Kampagnen, die jetzt eine benutzerdefinierte Backdoor, BugSleep, enthalten, stellt eine bemerkenswerte Entwicklung in ihren Techniken, Taktiken und Verfahren (TTPs) dar.

Die Kampagnen spiegeln die Interessen der Gruppe wider und konzentrieren sich auf bestimmte Sektoren wie Gemeinden, Fluggesellschaften, Reisebüros und Medien. Obwohl sie auf bestimmte Sektoren zielen, ist die Bauart der Köder im Laufe der Zeit wesentlich simpler geworden: Die Verlagerung von hochgradig maßgeschneiderten Lockangeboten zu allgemeineren Themen wie Webinaren und Online-Kursen. Dies in Verbindung mit der zunehmenden Verwendung der englischen Sprache ermöglicht es der Gruppe, sich eher auf ein größeres Volumen von Opfern als auf spezifische Ziele zu konzentrieren. Weitere Details finden sich in diesem Check Point Research-Beitrag.

MVP: 2013 – 2016

MVP: 2013 – 2016

Also kurz zusammen gefasst: Ein von einer Daten-Cloud heruntergeladenes Programm wird ausgeführt und richtet eine geplante Aufgabe ein, die regelmäßig mit Servern der Hackergruppe kommuniziert.

"Daten-Cloud" o.O

Es wird wohl eine legitime lokale Anwendung ausgeführt in die eine Payload DLL injected wird. Die Anwendung ist es dann auch die mit dem C&C Server kommuniziert (aus Firewall Sicht) und das ist dann u.U. schwer zu erkennen.

Das zeigt einmal erneut, wie extrem wichtig die Schulung der Leute in Bezug auf den Umgang mit Emails ist.

Das Hacker immer noch einen so großen Erfolg mit Phishing haben, zeigt, das es da sehr starke Defizite in der Schulung der Leute gibt.

Oder wie bei uns:

Jährliche Schulung E-Mail Sicherheit, 100% Teilnehmerquote, Chef super stolz, paar Monate später ein Phising Test, nicht mal 10min später haben die ersten ihre Passwörter übergeben.

Man müsst's nur besser verpacken – am besten gar nicht Schulung nennen. Da braucht's schon Akronyme, Kürzel, Teilnahme-Testat und am besten etwas mit Cloud oder künstlicher Intelligenz :-)

ACMAI, Awareness Course Mail Artifical Intelligence… CDET, Cyber Defence Email Training … meine Favoritenschulung: Business Lead Organisation Email Defence, kurz BLOED …

Zitat: "Das zeigt einmal erneut, wie extrem wichtig die Schulung der Leute in Bezug auf den Umgang mit Emails ist. Das Hacker immer noch einen so großen Erfolg mit Phishing haben, zeigt, das es da sehr starke Defizite in der Schulung der Leute gibt."

Die typische Falschbehauptung technisch überforderter, unwissender oder fauler Administratoren.

"Leute" sind keine Fachkräfte für IT-Sicherheit. Kein Anwender dürfte ausführbare Skiptdateien herunterladen oder gar initialisieren könne, ohne dass technische Blockaden dies verhindern.

Schaden dieser Art ist den Profis zuzuschreiben, nicht den Amateuren.