[English]Microsoft hat ja damit begonnen, eine Multifactor-Authentifizierung für seine Cloud-Angebote durchzusetzen. Unter anderem kommt die Microsoft Authenticator-App als zweiter Faktor zur Authentifizierung zum Einsatz. Ein Blog-Leser hat sich gemeldet, weil er bei einem Kunden in ein Problem gelaufen ist. Die Verwendung der Microsoft Authenticator-App soll dort erzwungen werden. Aber die Microsoft Authenticator-App ist dort längst in Gebrauch.

[English]Microsoft hat ja damit begonnen, eine Multifactor-Authentifizierung für seine Cloud-Angebote durchzusetzen. Unter anderem kommt die Microsoft Authenticator-App als zweiter Faktor zur Authentifizierung zum Einsatz. Ein Blog-Leser hat sich gemeldet, weil er bei einem Kunden in ein Problem gelaufen ist. Die Verwendung der Microsoft Authenticator-App soll dort erzwungen werden. Aber die Microsoft Authenticator-App ist dort längst in Gebrauch.

Microsoft will MFA

Microsoft fährt ja seit Monaten den Ansatz, den Zugang zu Online-Konten per Multifaktor-Authentifizierung abzusichern. Ich hatte im Beitrag Microsoft startet ab Juli 2024 mit MFA für alle Azure-Nutzerkonten berichtet, dass diese Umstellung bereits angelaufen ist. Microsoft hatte dazu zum 17. Mai 2024 den Techcommunity-Beitrag Microsoft will require MFA for all Azure users veröffentlicht. Die Botschaft in diesem Beitrag lautete, dass die Azure-Teams mit der Einführung zusätzlicher Sicherheitsmaßnahmen auf Mandantenebene (Tenant-Ebene), die eine Multi-Faktor-Authentifizierung (MFA) erfordern, beginnen.

Multi-Faktor-Authentifizierung (MFA) ist eine Sicherheitsmethode, bei der Benutzer zwei oder mehr Nachweise erbringen müssen, um ihre Identität vor dem Zugriff auf einen Dienst oder eine Ressource zu überprüfen. Der Nachweis kann etwas sein, das der Benutzer weiß (z. B. ein Passwort oder eine PIN), etwas, das der Benutzer hat (z. B. ein Telefon oder ein Token), oder etwas, das der Benutzer ist (z. B. ein Fingerabdruck oder ein Gesichtsscan), schreibt Microsoft.

Durch die Einführung dieser Sicherheitsgrundlagen auf Tenant-Ebene soll eine zusätzliche Sicherheit zum Schutz der Cloud-Dienste bzw. Konten der Unternehmen geschaffen werden. Die Anmeldung an einem Azure-Nutzerkonto erfordert nach der Umstellung einen zweiten Faktor zur Freigabe. Die bisherige Standardauthentifizierung mittels Benutzername und Kennwort reichen dann nicht mehr aus. Microsoft schreibt, dass die Umsetzung der MFA-Anmeldung für Azure Nutzerkonten schrittweise und methodisch erfolgen werde, um die Auswirkungen auf Anwendungsfälle der Kunden zu minimieren. So weit so gut.

Ein Problem bei einem Kunden

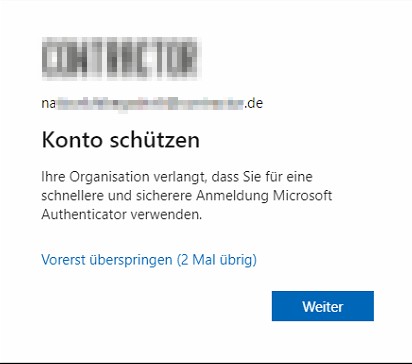

Blog-Leser Clemens hat sich letzte Woche gemeldet, weil er bei einem Kunden mit MFA in ein Problem gelaufen ist. Er schrieb dazu, "ich habe seit einigen Monaten bei einem unserer Kunden das Phänomen, dass der Microsoft Authenticator erzwungen werden soll". Beim Kunden wird bei der Anmeldung folgendes Dialogfenster eingeblendet.

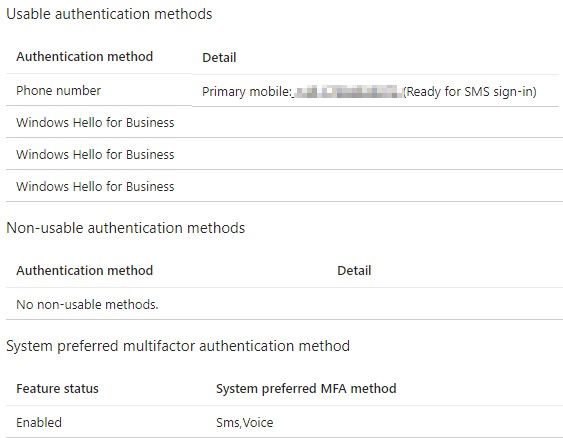

Laut Blog-Leser lässt sich dieses Dialogfenster nur ein paar mal überspringen (im Bild noch 2 Versuche). Das Krude an der Sache: Der betreffende Benutzer hat MFA per SMS sowie Voice Call eingerichtet und diese Meldung erscheint nach erfolgreicher MFA-Authentifizierung. Nachfolgend die betreffenden Einstellungen des Benutzers.

Es sieht also so aus, dass Microsoft die Microsoft Authenticator-App erzwingen will. Der Leser merkt dazu an: "Im Netz habe ich dazu bisher nichts gefunden. Aus diesem Grund wollte ich dich einmal fragen, ob du schon etwas in die Richtung gehört hast? Auch noch interessant ist, dass das Zurücksetzen der MFA-Methoden als Workaround funktioniert und die Meldung verschwinden lässt."

Ich selbst habe die letzten Wochen nichts diesbezügliches gehört. Mir fällt aber der Blog-Beitrag Microsoft 365/Exchange Online erzwingt plötzlich MFA per Microsoft Authenticator-App vom März 2024 ein. Frage an die Leserschaft: Hat jemand eine Idee bzw. eine Erklärung für dieses Verhalten?

Ergänzung: Dominik schrieb mir per Mail zu obigem Sachverhalt noch "vielleicht hilft auch folgender Update Update on MFA requirements for Azure sign-in – Microsoft Community Hub zur Klärung der Verwirrung. Betroffen sind aktuell nur „Apps" mit speziellen IDs. Aber auch hier wird es wieder Probleme geben, weil wohl die wenigsten Admins sich die AppID in den Tokens anschauen, und wenn ich sehe, dass entra.microsoft.com und portal.azure.com dieselbe AppID haben, dann wird es auch hier wieder Verwirrung geben. Auch die Formulierung bei Conditional Access lässt mich erwarten, dass man z.B. wenn man MFA NICHT bei Trusted Locations aktuell eingestellt hat (d.h. ein Client muss kein MFA machen, wenn er sich in einer „trusted location" befindet), dies dann künftig dennoch gefordert sein wird…"

Ähnliche Artikel:

Microsoft 365/Exchange Online erzwingt plötzlich MFA per Microsoft Authenticator-App

Stellt Microsoft die Sicherheitsstandards für Mandanten in Azure AD zum 8. Mai 2023 auf MFA um?

Microsoft startet ab Juli 2024 mit MFA für alle Azure-Nutzerkonten

Microsoft Azure: Ab 15. Oktober 2024 MFA für Administratoren verpflichtend, aber "Aufschub" möglich

Microsoft Entra ID: Support für MFA durch Drittanbieter (Preview Mai 2024)

MVP: 2013 – 2016

MVP: 2013 – 2016

Hatte ich auch. Sehr nervig, vor allem weil sms und eine andere 2fa app schon eingerichtet waren. ich hab die Microsoft App dann eingerichtet und nach dem ersten benutzen wieder entfernt, jetzt scheint er Ruhe zu geben.

Ohne Gewähr, aber ich meine das SMS / Voice zukünftig nur noch mit Premium Lizenz funktionieren soll, evtl. mal in die Richtung recherchieren…

jetzt Mal eine generelle Frage an andere Dienstleister:

wie geht ihr mit der Verwaltung der z.b. O365 Admins und MFA um? Die SMS oder E-Mail Geschichte war einfach, beim authenticator wird's dann schon mühsamer, vorallem wenn derjenige welcher die App aktiviert dann Mal nicht erreichbar ist…. es geht hier hauptsächlich im kleine Kunden (1-15 Mitarbeiter) ohne festen IT-Verantwortlichen.

Bei reinem TOTP kommt der in den Keepass, das kann dann auch eine Vertretung nutzen. Sollte Microsofta Authenticator zwingend werden, muss halt ein Adminuser pro Admin angelegt werden, mindestens ein „Backupadmin" sollte eh existieren, nur für den Notfall

Wir verwenden Password Depot. Dort kann man pro Admin-Login/Kunde den TOTP beim Login hinterlegen und dann hat jeder der Kollegen jederzeit Zugriff.

Wir verwenden Password Depot. Dort kann man pro Admin-Login/Kunde den TOTP beim Login hinterlegen und dann hat jeder der Kollegen jederzeit Zugriff.

"Klaus" und "Steffen", arbeitet ihr bei Password Depot? Oder ist hier ein Bot im Einsatz?

1 +

Wir haben etliche Mitarbeiter ohne zugewiesenes Firmenhandy, die aus Datenschutzgründen das Privathandy nicht nutzen sollen.

Die bekommen von uns als 2. Faktor einen YubiKey (https://www.yubico.com/). SMS als 2. Faktor ist inzwischen den meisten Anbietern zu teuer, meine Bank z.B. gibt die Kosten weiter, bietet aber die eigene App (PhotoTAN oder PushTAN) als kostenlose Alternative.

Alternativ von der Firma Token2: https://www.token2.com/shop/category/fido2-keys

Reiner SCT hat auch Hardware-Authentikatoren im Angebot, falls man keine Software-App für TOTP nutzen möchte.

Mein persönlicher Admin-User hat auch MFA per YubiKey. In der Microsoft-Sicherheitsbewertung des MS365 Defenders wird trotzdem bemängelt, für den User sei kein MFA eingerichtet.

Dass eine Authentifizierung über das Telefonnetz keine Zugangssicherung nach dem Stand der Technik ist, ist allerdings korrekt – insofern hat MS hier ausnahmsweise mal Recht damit, SMS nicht als MFA anzuerkennen.

Wir verwenden entweder den Zugriff über das Microsoft Partner-Portal (https://partner.microsoft.com/en-us/dashboard/commerce2/granularadminaccess/list) (was aber mehr schlecht als recht funktioniert). Oder dann persönliche admin-Accounts, welcher jeder unserer Admins bei jedem "seiner" Kunden auf dem persönlichen Mobilephone einrichtet.

Wir administrieren alle M365 Kunden über das MS Partnercenter. Von dort können wir dirket in jeden Kunden springen, und auch dirket von einem Kunden zum anderen umschalten.

Unsere Mitarbeiter und Kollegen brauchen daher keinen Adminaccount beim Kunden. Die sind mit Ihrem Login und MFA im Partner Dashboard eingeloggt und können dort entsprechend Ihrer Rechte alles tun.

Das halte ich auch für sinnvoller, denn wenn sich alle einen Admin teilen, wie kann man dann nachvollziehen, wer welche Änderungen gemacht hat?

>>> Von dort können wir dirket in jeden Kunden springen, und auch dirket von einem Kunden zum anderen umschalten. <<<

Ach Du Sch … Bei euch wollte ich auch nicht Kunde sein. Der neue Bachelor lässt sich hacken und ruckzuck ist gleich die ganze Klientel mit ihren Daten von einem Kollateralschaden bedroht.

Hast Du Dich damit mal beschäftigt, bevor Du so was schreibst? Das ist nunmal der Weg, den Microsoft für seine Partner vorsieht. Der Partner-Admin legt Gruppen fest, versieht diese mit Rechten und teilt die Mitarbeiter diesen Gruppen zu. Damit haben einzelne unserer Mitarbeiter wesentlich weniger Rechte beim Kunden, als wenn alle einen Globaladmin des Kunden verwenden, zudem MFA geschützt.

Ich möchte stattdessen nicht Kunde bei einem Dienstleister sein, bei dem jeder Mitarbeiter Zugriff auf die Globaladmin Zugangsdaten hat. Ma besten noch in einer gemeinsamen Keypass-Datei, die jeder Ex-Mitarbeiter mitgenommen haben kann. DASS ist doch unverantwortlich.

> Ich möchte stattdessen nicht Kunde bei einem Dienstleister sein, bei dem jeder Mitarbeiter Zugriff auf die Globaladmin Zugangsdaten hat.

Was auch niemand so macht. Das genaue Gegenteil passiert: Unternehmen (und deren IT Abteilungen) wollen genau übersicht haben, wer, wann, von wo Zugriff auf was nimmt. Das lässt sich mit einfachsten Mitteln bewerkstelligen.

https://blog.jakobs.systems/blog/20231010-supplychain-management/

Niemand will Kunde bei einem Dienstleister sein, dessen unterbezahlte und mit operativen Stress überforderte Mitarbeiter unkontrolliert und ohne Monitoring Unfug anstellen, der aus Kundensicht noch weniger nachvollziehbar und belegbar ist.

> Am besten noch in einer gemeinsamen Keypass-Datei, die jeder Ex-Mitarbeiter mitgenommen haben kann. DASS ist doch unverantwortlich.

Du scheinst leider keine Ahnung zu haben, was so in den Büros so mancher vorgeht. Wo Zugangsdaten untereinander in Excel getauscht werden, auf gelben Zetteln oder Pinnwänden stehen oder noch besser Email-Weiterleitungen auf private gmail oder gmx Adressen geleitet werden weil wiedermal Microsoft Dienste kaputt sind (aktuell offensicht erneut Exchange).

Wenn Ihr als Microsoft-Partner diesem folgt, bitte sehr, Euer Problem. Ich finde es gut, denn das macht mir die Jahre bis zur Rente sicherer.

Du musst jetzt stark sein, Microsoft will keine Partner. Der größere Mittelstand lacht über den sogenannten Fachhändler und Microsoft-Partner. Die lukrativen Kunden auf Konzernebene schnappt sich Microsoft lieber selbst. Zurück bleiben die Kleinen meist ohne IT Abteilungen und/oder fähigen Mitarbeitern.

Viel Spaß!

Da muss ich Thomas voll und ganz Zustimmen!

– Kein sicheres Passwortmanagement

+ Excel etc.

– keine Prozesse

– jeder Mitarbeiter hat am Ende Rechte auf alles und jeden Kunden, durch das MS Partnercenter weil das schon nicht richtig administriert wird!!

Sieht man sich allein Tenants bei einer Übernahme an und sieht jetzt nur einmal als Beispiel wie viele "hundert" Lizenzen für Konten gebucht wurden, die gar nicht notwendig sind. Oder externes Teilen, Weiterleiten mal schön aktiviert ohne Sinn und Verstand. Da wird einem schon komisch in der heutigen Zeit!

Und das machen viele!!! Mit genug ITlern von anderen Firmen auf Events ausgetauscht, die immer mal wissen wollen wie man das so macht und zu 75% konfigurieren die NICHTS und laufen oft auch übers MS Partnercenter.

Da sag ich nur Hallo Hacker komm herein, ich werde ein leichtes Ziel für dich sein!

Dann Lieber jedes einzelne Tenant mit eigenem Admin, Fallback, TOTP und nur bestimmte Mitarbeiter dürfen was machen!

LG

Hi RoNie,

wir lösen es auch seit dem Zwang, der uns auch aufgefallen ist, mit KeePass.

Entweder gibt es eine zentrale Datei, die nur bestimmte Personen in einer Firma kennen und die Mitarbeiter dort den TOTP erfragen, wenn er erforderlich ist.

Dazu werden alle Mitarbeiter gebeten die Authenticator App auf den Smartphones zu installieren und den TOTP in der App zu initialisieren.

Ein weiterer Lösungsweg wäre, dass wir für die betroffenen Kunden, den TOTP in einzelnen KeePass Dateien haben. Meist aber kleine Umgebungen 5-10 Mails.

LG

Ich hatte am Freitag ähnliches. Tenant hat die Sichherheitsrichtlinie deaktiviert, jedoch SMS als Recoveryoption für das Rücksetzwn des Kennwortes. Wenn man sich einloggt kommt die Meldung man müsse Microsoft Authenticator nurzen. Ich hab das übersprungen und bin dann in den Kontoeinstellungen auf Authenticator und „andere Authenticatorapp" gegangen, dann konnte ich einen freien TOTP-Klient wählen und die Meldung kam auch nicht mehr.

Vielleicht nur kurz. Es muss nicht Microsoft Authenticator sein. Alle TOTP-Clients klappen. Nur SMS selbst reicht nicht, da das mittlerweile oft genug gehackt wurde. SMS wird nicht verschlüsselt übertragen. Nicht ohne Grund haben bereits alle Banken bei uns hier entsprechend umgestellt und erlauben kein SMS mehr. Ich vermute deshalb, das ist bei Microsoft auch bekannt. Vor allem da die SMS mit Sicherheit viel weiter unterwegs sein wird, als nur im gleichen Land. Kostenersparnis gibt es nebenbei on Top :-) .

Das stimmt, wie oben beschrieben wird einem aber beim ersten Mal nur dern Microsoftauthenticator vorgeschlagen, der Punkt "andere Authenticatorapps" wird hier nicht angezeigt. Erst wenn man die Aufforderung zum Einrichten abbricht und dann im Konto die MFA-Variante wählt lässt er es zu.

Ps. Ein Adminkollege nutzt das P1, da lässt sich dann wieder SMS und Telefonanruf auswählen. Also er nutzt 1x P1, da dies die Funktion für den Tenant freischaltet. Ja, ich weiß das die P1 für alle User gekauft werden müsste.

Edit: Mal davon abgesehen das MS die P1 jedem frei zur Verfügung stellen sollte wenn sie schon MFA so forcieren frage ich mich warum es von der Authenticator-App nicht wenigstens eine Desktopapp gibt.

Wie Andyt schreibt, nutzt den MS Authenticator besser nicht. Wenn, dann eher eine freie TOTP App oder noch besser Keepass XC, wo die Datei im Team geteilt werden kann.

Ist ein Microsoft Konto einmal gesperrt, sind alle 2FA Tokens ebenfalls weg, die da für andere Zugänge mit hinzugefügt werden. Die Foren sind voll von solchen Beispielen und vor einigen Jahren war ein Münchener Softwareunternehmen für eine ganze Woche handlungsunfähig, weil ein Mitarbeiter während des Urlaubs bei seinen Eltern sein Notebook aufgeklappt hat (im Iran).

Wer also ein Denial of Service gegen Leute mit Microsoft Konten führen möchte, braucht nur ein VPN in Microsoft unliebsame Länder.

Keepass XC im Team? Nutzt ihr das nur für Intranet Zugangsdaten? Oder wie verhindert ihr, dass ein ausscheidender Mitarbeiter die ganze Datenbank mitnimmt? Eigentlich müsst ihr bei jedem Mitarbeiter der geht alle extern erreichbaren Passwörter ändern. Bei uns wäre das ein ziemlich großer Zeitaufwand.

Im Team mit vielen Zugangsdaten für extern erreichbare Dienst kann ich mir nur noch eine Lösung wie Keeper vorstellen. Dort kann ich den MA sogar verbieten, die Passwörter überhaupt nur ansehen zu können. Sie dürfen nur über das Browser Plugin die Logins ausfüllen.

Ich weiß jetzt nicht wie es im XC ist aber im reinen Keepass mit TOTP-Plugin sieht man den Seed ja ohnehin. Den kann ich mir auch so kopieren, ohne Datenbankzugriff.

Ja, gekündigte Admins sind natürlich immer ein Problem, da müssten wirklich alle Zugänge und Token zurückgesetzt werden und nicht bei allen Portalen ist es möglich für jeden Admin einen eigenständigen Zugang einzurichten :-( .

Keepass XC im Team ist vor allem sinnvoll wenn Du irgendwelche Lieferanten- oder Ausschreibungsportale gemeinsam in einer Abteilung nutzt. Da rollen seit 2 Jahren alle möglichen Unternehmen über Ihre gammeligen SAP Interfaces auch MFA aus, manche gut, manche einfach nur grottenschlecht. So haben zumindest einige meiner Kunden persönliche und gemeinschaftliche Keepass XC Vaults. 100% besser als Excel Tabellen. Bei Admins lege ich noch wert auf eine Keyfile am zentralen C&C Server. So kommt niemand selbst bei Kenntnis des Vault-Passwortes an die Zugangsdaten ran.

Und ja, selbverständlich kann ein Mitarbeiter Geheimnisse raustragen, ein Admin erst Recht. Das ist ein andere Scope. Davor schützt kein 2FA. Meinst Du so einer bekommt jemals irgendwo noch einen Fuß in die Tür wenn da was passiert?

Ehrlich gesagt? Ja, den du musst auch erstmal bemerken das dein scheidender Admin was mitnimmt und es ihm dann auch noch nachweisen …

>>> am zentralen C&C Server. <<<

Was ist denn das für eine grundfalsche Ausdrucksweise. Im Bereich Informationssicherheit wollen mir mal schön bei etablierten Definitionen bleiben und die lautet in puncto C&C (1): "Command and Control consists of techniques that adversaries may use to communicate with systems under their control within a victim network."

Alte Hasen verstehen zwar was Sie meinen, im Hinblick auf mitlesende Auszubildende ist ihr unscharfer bis falscher Ausdruck aber verheerend. Am Ende können wir weder Freund noch Feind unterscheiden, weil alles alles bedeuten kann.

(1) https://attack.mitre.org/tactics/TA0011/

Ich habe diesen MS-Authenticator-Registrierungszwang für ein paar Tasten-Handy-User abgeschaltet, die per SMS ihren PIN bekommen. Unter portal.azure.com -> Security -> Authentication methods -> Registration campaign

Dort in 'Excluded users and groups' eingetragen und Ruhe war´s

Das Problem hatten wir auch vor ca. einem Jahr. Es handelte sich um einen Konfigurationsfehler, nicht um einen Zwang von Microsoft.

Ursache ist in diesem Fall ziemlich sicher die Änderung in der "Registration Campaign" vom Juli 2023 (sic), siehe https://learn.microsoft.com/en-us/answers/questions/1307030/changes-to-the-registration-campaign-feature-in-az . SMS/Voice gelten nicht mehr als sichere MFA-Verfahren.

Wie Jörg schon geschrieben hat, kann man das (auf deutsch unter entra.microsoft.com – Schutz – Authentifizierungsmethoden – Registrierungskampagne zu finden) umstellen.

Und ja, aktuell kann man da den Dialog nicht auf ein anderes Verfahren umstellen, aber man kann sehr wohl andere Verfahren registrieren (FIDO2, Software Tokens etc). Und man kann auch Desktop-Apps verwenden (z.B. https://github.com/2fast-team/2fast, gibt aber auch viele andere) .

Vielen Dank! Frage: Ging die in Ihrem verlinkten Artikel (1) enthaltene Information den Administratoren auch per eMail zu? Oder hat man selbst bei solche schwerwiegenden Änderungen als Kunde eine Holpflicht?

(1) https://learn.microsoft.com/en-us/answers/questions/1307030/changes-to-the-registration-campaign-feature-in-az

Servus, die Information war im MessageCenter mit der Nummer MC650420 vermerkt.

Die Info kommt vermutlich abhängig vom Tenant, weil der Rollout in Wellen erfolgt. Bei mir war es erst tatsächlich im Oktober so weit, aber die Vorab-Info kam schon Ende Juli und dann nochmals Mitte September.

Ich habe da mal eine Frage: Führt ihr jetzt für alle User MFA ein, oder nur für die Administratoren und ähnliche Accounts?

Es ist doch immer noch so, dass der Zwang vorerst nur für Administratoren gilt.

Wer für seine User bei Online-Produkten kein MFA nutzt sollte sich mal Gedanken über das Sicherheitskonzept machen – ich würde das schon als fahrlässig betrachten.

Beim VPN nutzen wir auch MFA und wenn ein Kollege den OTP Token nicht auf seinem Handy haben möchte (wo uns der Client vollkommen egal ist) kann halt kein HO mehr machen. Die Argumente von wegen "privates Handy" und "Datenschutz" wird man schnell wieder los, wenn man deren Privatgeräte aus dem (Gäste) WLAN kickt und dann sperrt, das brauchen die dann ja auch nicht.

Ok, weiß ich alles und sehe es genauso. Es geht um eine Situation, die übernommen wurde.

So, und jetzt vielleicht noch mal eine Anwort auf die Frage?

Wie Joerg schon sagt: Bei uns ist für alle Nutzer 2FA verpflichtend. Dabei nutzen wir alternative Authenticator bzw. unsere zentrale Passwortverwaltung, die auch OTP Token verwalten kann.

Alles andere erscheint uns zu riskant.

Hallo FriedeFreudeEierkuchen,

danke für die Info.

Es ist aber doch immer noch so, dass der Zwang vorerst nur für Administratoren gilt, oder?

VG

ich nenne Dir mal eine 100%ige Lücke in Eurem Sicherheitskonzept: Wie handhabt ihr das mit externen Dienstleistern, die z.B. Zugriff auf Server oder Anlagen bekommen?

Es ist ja schön, dass ihr euch sorgen um meine/die IT Sicherheit macht.

Ich brauch da aber keine weiteren Tipps, WIRKLICH!

Letzter Versuch:

Es ist aber doch immer noch so, dass der Zwang vorerst nur für Administratoren gilt, oder?

VG

Nein. Der MFA-Zwang gilt m. E. für alle User, die sich in die aufgelisteten Portale einloggen: https://learn.microsoft.com/de-de/entra/identity/authentication/concept-mandatory-multifactor-authentication

Je nach Anwendungszweck und Unternehmen sind das faktisch aber überwiegend Admin.

>>> wenn ein Kollege den OTP Token nicht auf seinem Handy haben möchte (wo uns der Client vollkommen egal ist) kann halt kein HO mehr machen. <<<

Weiss eigentlich Ihr Chef was Sie hier treiben? Klarer Rechtsbruch! Wenden Sie sich mal an Ihr Compliance Team. Als Informatiker können Sie nicht alles wissen.

Also sowohl privat (Familie) als auch im Firmenumfeld für alle MFA schon seit mehr als einem Jahr.

Welche Variante von MFA ist dann immer abhängig von den Möglichkeiten, Kosten etc. Privat per Auth-App am Smartphone (ok, ich zahle ja auch die Telefone ;-) ), firmenmäßig leider alle Varianten schon gesehen (Windows-Apps, Tokens, Auth-App, Certs). Ist hier oft abhängig davon, was lizenziert bzw. implementiert ist und vom Schulungsaufwand her.

Ja hatte ich auch,schätze das es daran liegt wenn eine Telefonnummer im Konto ist lässt der nur den Microsoft auth zu. ABER! nimmt man die Nummer raus kann mann wieder TOTP-App benutzen.

Saftladen.

Abgesehen davon: wenn man in dem "benutze MICROSOFT MFA APP.." festhängt einfach F5 und man überspring es……

Aus Sicht der Diensteanbieter nachvollziehbar, denen ist es egal wie viele Authentificator-Apps jemand am Ende auf sein Gerät Installieren MUSS … der Dienstanbieter spart die SMS-Kosten, welche die Kosten für so eine App bei weitem übersteigen dürften.

Je mehr Kunden auf die App gewechselt sind, desto wahrscheinlicher wird es, das die SMS-Methode irgendwann deaktiviert wird …

Und wenn dann alle 100 Auth-Apps auf dem Handy haben, wird vermutlich die Politik wieder mal erwachen und eine Richtlinie zur Standardisierung erlassen. So das es irgendwann mal möglich wird, sich mit einer App, bei verschiedenen Diensten Anzumelden. Ob das über die App sicherer ist, als per SMS, sei dahin gestellt und interessiert die Diensteanbieter sicherlich auch nicht. Die wollen / müssen Kosten reduzieren, wo und wie immer es geht. Das sind halt die Auswüchse des Kapitalismus-Systems …

Blick rüber zu Fefe wie Microsoft das bei Minecraft handhabt, noch Fragen?

https://blog.fefe.de/?ts=9835c003

Fefe ist eben auch nicht vor Altersrenitenz und Einfältigkeit gefeit.

Dieses Gejammer bei der Nutzung von interaktiven Medien nach weggefallener oder fehlender Backupoption ist doch lächerlich.

Wäre der Opa je auf die Idee gekommen, bei den Öffentlich-Rechtlichen nach Kopien zu pöbeln? Gut, es gibt zwar partiell einen Mitschnittdienst, aber der ist kostenpflichtig!

(1) https://hilfe.ard.de/artikel/mitschnittdienste-der-ard/

Und manche sagen, so eine zentrale App würde dann auch dafür dienen, dass man unbequeme Zeitgenossen einfach und zentral von allen Zugängen aussperren kann…

Ich hatte das bei zwei Usern, wo 2FA schon mit der Authenticator App von MS eingerichtet war und monatelang problemlos funktioniert hat. Im Entra Portal war das auch entsprechend sichtbar. Ich musste das Handy mit der Authenticator App aus Entra löschen und die User mussten die 2FA dann neu einrichten. Seitdem geht es.

https://www.token2.com/shop/category/c301-tokens

kann die Dinger für die, die es etwas altmodischer mögen echt empfehlen. Günstig, einfach zu "Programmieren", kann sich jeder, der keine App hat/nutzen möchte an den Schlüsselbund basteln und fertig.

Der Hersteller (sitzen wohl in der Schweiz/Frankreich) hat natürlich noch andere Produkte. So gibt es auch nen "großen Bruder" der bis zu 100 TOTP´s fasst und alles, was Yubikey auch hat in günstig (ob es qualitativ gleich oder schlechter ist, kann ich nicht beurteilen. Nur deren Website lahmt sehr häufig.

oder https://www.reiner-sct.com/security/

Ja, man kann natürlich auch das 3 Fache für ein Gerät zahlen, welches nicht so portabel ist.

Es handelt sich um die Registrierungskampagne von Microsoft. Diese unbedingt deaktivieren und das Target alle User entfernen! Default ist "Microsoft verwaltet" und Target alle User.

https://learn.microsoft.com/de-de/entra/identity/authentication/how-to-mfa-registration-campaign

Die Funktion die Einrichtung zu Überspringen ist mit dieser Registrierungskampagne möglich. Diese ist nun mehrfach bei verschiedenen Kunden Amok gelaufen.

Vielen Dank für diesen Tipp! Den Mist hab ich gleich mal bei uns abgeklemmt.

Hallo,

ist denn der 'Reiner SCT Autheticator' immer noch zu gebrauchen oder hackt es da jetzt?

Reiner SCT gibt da keine eindeutige Antwort.

Angeblich würde sich MS nicht ganz ans RFC 6238 für TOTP halten.

Das wird möglicherweise erst in den kommenden Wochen und Monaten zeigen.