[English]Kurze Information für Administratoren von Sophos Firewalls – ein Leser hat mich darauf hingewiesen, dass er seit dem seit dem 5. September 2024 vermehrt Angriffsversuche auf seine Firewalls von Sophos beobachtet. Und speziell das VPN-Portal wird über Port 443 mit Login-Versionen überschüttet. Die IP, von der die Angriffe erfolgen, weist auf Russland. Es deutet sich an, dass Hacker versuchen, über geknackte VPN-Zugänge auf Unternehmensnetzwerke zuzugreifen. Hier die Informationen, die mir vorliegen.

[English]Kurze Information für Administratoren von Sophos Firewalls – ein Leser hat mich darauf hingewiesen, dass er seit dem seit dem 5. September 2024 vermehrt Angriffsversuche auf seine Firewalls von Sophos beobachtet. Und speziell das VPN-Portal wird über Port 443 mit Login-Versionen überschüttet. Die IP, von der die Angriffe erfolgen, weist auf Russland. Es deutet sich an, dass Hacker versuchen, über geknackte VPN-Zugänge auf Unternehmensnetzwerke zuzugreifen. Hier die Informationen, die mir vorliegen.

Blog-Leser Michael ist als Administrator in einem Umgebungen aktiv und betreut wohl auch diverse Firewalls von Sophos. In einer persönlichen Nachricht auf Facebook wies er mich darauf hin, dass er mit seinen Kollegen eine massive Welle von Anmeldeversuchen bei den im Unternehmen eingesetzten Firewalls beobachtet. Er schrieb dazu:

Wir erleben seit heute massive Passwort Spraying-Angriffe auf vielen Firewalls von Sophos, speziell auf das VPN Portal, welches auf Port 443 hört. Scheinbar handelt es sich um Angriffe aus Russland mit der IP 92.53.65.166.

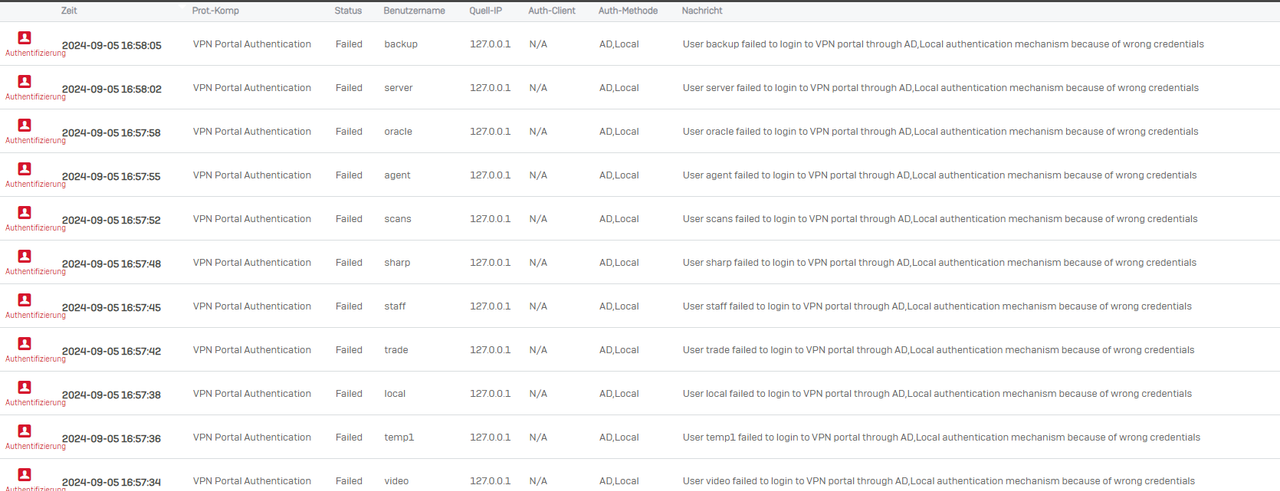

Nachfolgender Screenshot (zum Vergrößern anklicken) zeigt die Versuche, sich am VPN-Portal mit Nutzername und Passwort anzumelden. Der Log zeigt, dass diese Versuche wegen falscher Anmeldedaten aber scheitern.

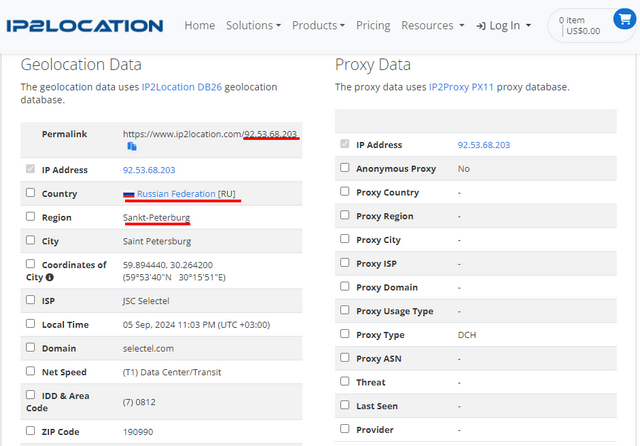

Ich habe mal geschaut, die angegebene IP-Adresse 92.53.65.166 wird Russland zugeordnet, wie man nachfolgendem Screenshot entnehmen kann. Passt irgendwie in die aktuelle Bedrohungslage.

Beim Passwort Spraying versuchen die Angreifer ein Login mit häufig benutzten Anmeldedaten an mehreren Konten. Ziel der Angreifer ist es, sich über einen schlecht gesicherten Zugang mittels dieser Anmeldedaten Zugriff auf das Active Directory zu verschaffen, um von dort das Netzwerk zu infiltrieren.

In diesem Kontext erinnere ich an den Fall bei Microsoft, bei denen die mutmaßlich russische Hackergruppe Midnight Blizzard in die Unternehmensnetzwerke eindringen konnte. Der Fall wurde im Januar 2024 bekannt. Der mutmaßlich russischen Hackergruppe Midnight Blizzard gelang es ein Konto auf einem Testsystem durch Password-Spraying-Angriffe zu knacken. Über dieses Konto gelang es, vom Testsystem auf das interne Mail-System von Microsoft zuzugreifen und seit November 2023 die Mails von Führungskräften sowie weiteren Mitarbeitern Microsofts mit zu lesen (siehe Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert).

Wer für die Administration der Firmennetzwerke bzw. die VPN-Portale und Firewalls zuständig ist, sollte vielleicht die Login-Protokolle auf verdächtige Aktivitäten durchforsten.

Ähnliche Artikel:

Angriffsversuche auf Sophos UTM Firewalls (März 2024)

Das Problem mit Passwörtern

Multi-Factor Authentifizierung in Office 365/G Suite umgangen

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

Ungesicherter Microsoft Azure Server legt Passwörter etc. von Microsoft-Systemen offen (Feb. 2024)

MVP: 2013 – 2016

MVP: 2013 – 2016

So etwas trifft uns alle 1-2 Wochen und ich habe es bisher als "Grundrauschen" abgetan. Dank komplexer Paßwort-Policy war bisher kein erratbares dabei (aber selbst dann würde der 2. Faktor fehlen).

Hauptsymptom ist, daß die Last der Firewall für mehrere Minuten stark nach oben geht (das monitore ich und erhalte eine SMS). Allerdings setzen wir noch die UTM (nicht XGS wie im Screenshot) ein und nutzen auch nicht Port 443 fürs VPN.

Danke für den Hinweis. Wurde eine dynamische Firewall eingerichtet? Üblicherweise straft man solche IP-Adressen automatisch mit Sperren immer weiter ab. Nach den ersten 10 fehlerhaften Logins gibt es z.B. 5 Minuten Ban, dann 10, 60 usw. Der Angreifer schafft keine 100 Passwörter, bevor die IP dauerhaft verbrannt ist. So kann man zumindest das komplette abarbeiten von kompletten Listen verhindern.

Kann nicht sagen, ob es in SFOS dynamisch konfiguriert werden kann.

Es gibt aber einen statischen Block von IP Adressen für fehlgeschlagene Login versuche.

Damit dieser greift brauchen SSL VPN und VPN Portal unterschiedliche Ports.

Siehe Notice in "https://" "docs.sophos.com/nsg/sophos-firewall/20.0/Help/en-us/webhelp/onlinehelp/AdministratorHelp/Administration/AdminSettings/AdministrationAdminPortSharing/index.html#protocols-and-ports"

Interessant dazu auch dieser Forumsbeitrag.

"https://" "community.sophos.com/sophos-xg-firewall/f/discussions/145633

/vpn-portal-and-login-security"

Demnach gibt es eine ID aber ich konnte dieser auf die schnelle weder in der Knowns Issue List noch in den Resolved Issues der letzten 2 Versionen finden.

Vielen Dank für den Hinweis, bei uns sind die Zugriffe von 92…. und Russland generell verbannt, wir droppen nun zusätzlich diese Adresse.

Hallo zusammen,

bei uns wird auch die UTM von Sophos noch benutzt und stellt das Userportal zur Verfügung. Vor ca. 1 Jahr ist bei uns das ganze bereits aufgetaucht, dass unberechtigte Zugriffe versuchen. Aber i.d.R. waren die Quelladressen Tor-Exit Nodes was uns dann dazu veranlasst hat die berechtigten Public IP-Adressen auf die Regionen und Provider unserer Mitarbeiter einzuschränken – seitdem ist Ruhe im Karton. Über WHOIS kann man sehr schön die regionalen Festnetz Public IP-Bereiche bei Telekom und Vodafone ausfindig machen und auf diese einschränken. Ok – bei Mobilnetzen ist's ungleich schwieriger.. Weiter ist natürlich neben den obligatorischen 2FA Authentifizierungen auch ein Block-Mechanismus der UTM aktiv, der nach mehreren ungültigen Versuchen die source IP blockt. Allerdings konnte ich anhand der Logs feststellen dass dies erst passiert, nachdem schon mehr als 3 Versuche im Hintergrund gelaufen sind. Ich denke die Angreifer nutzen keinen vollständigen Loginprozess … was das spezifische Verhalten erklären könnte. Da aber die UTM leider eh 2026 EOL ist, sollte sowieso jetzt schon ein Migrationsplan vorliegen ;).

Viele Grüße

Wolfgang

Hab den Kommentar aus dem Papierkorb zurückgeholt und freigegeben. Falls der bewusst gelöscht wurde, bitte kurze Rückmeldung – ich kann nicht erkennen, ob Benutzer oder ein Spam-Filter gelöscht hat.

Ein Grund wieso ich das Portal abgeschaltet habe. Verstehe aber auch nicht wieso man das über den Standard Port laufen lässt wenn man die Firewall schon ins Internet stellt.

Es gibt wohl momentan ein Problem, wenn man den Sophos Connect Client verwendet, der versucht immer zuerst das Portal nach einer aktualisierten Config zu befragen. Sophos hat es – äh – dokumentiert.

https://community.sophos.com/sophos-xg-firewall/f/discussions/147381/disabling-vpn-portal-breaks-sslvpn-connections

die Achse des Bösen kann man ja auch per Geo-Blocking eindämmen: China-Russland-USA.

Seitdem ist Ruhe;-)

Lol die verwenden Passwörter und keine pubkeyauth? In 2024?

*gröhl*

Hochmut kommt vor dem Fall.

Einen Ed25519 key sollte man mal knacken. Da reichen nichtmal alle PCs der Welt zusammen.

>Hochmut

>

Wohl eher belegte Mathematik, bewiesen durch vollständig induktiven Beweis für alle n= element nat. Zahlen.

Mathematisch und induktiv erbrachte beweise eines Cryptosystems brauchen keinen "Hochmut" , außer man zweifelt an bewiesenen Fakten.

FWIW: Sie 'forderten' PKA, nicht Ed25519 und PKA gibt es auch in veraltet/schwach.

Jetzt auf Ed25519 abzustellen wirkt da eher wie eine müde Ausrede.

Davon ab: Unterstützen denn die Appliances überhaupt Ed25519? Die, die ich 'gehackt' (unter Garantieverlust aufgeschraubt und den Datenträger ausgelesen) habe hatten z.T. völlig veraltete Software installiert.

[https://www.openssh.com/txt/release-6.5]

Gähn, lassen wir mal die Torschieberei. Sie wissen genau was gemeint ist, und diese normotypischen Spiele sind nicht zielführend in meine Tagesgestaltung.

Kommt jetzt noch ein dritter nick in die Diskussion? Lassen wir es.

Es ist ihr "Spiel" das wie hier spielen. Wenn Sie auf den armseligen Versuch der Herabwürdigung weniger Erfahrener keine Widerworte vertragen fangen sie doch gar nicht erst mit solchem kaum zielführenden BS an!

Ich kann das bestätigen. Bei uns hat man es gestern Abend auch 1 Stunde lang versucht. Interessant, dass es immer die gleiche IP ist. Sonst wechseln die die IP gern zum verschleiern.

Reine Passwort-basierte VPN-Zugänge? Im Ernst? Wer macht sowas noch!

Stufe 1:

802.1x: Zertifikatsbasierte VPN-Zugänge ! Hat ein Gerät (managed Mobile Device, Notebooks, Tablets, PCs, Drucker etc.) kein gültiges Zertifikat = kein (VPN-)Netzwerk-Zugang! Punkt!

Stufe 2: AD-Auth …

Einbruchsversuche dürften zu 99.99999999999% an Stufe 1 scheitern, da kein Name/Passwortkombi akzeptiert wird.

Hier ist auch die IT gefragt, die Infrastruktur intern sowie auch von extern 802.1x abzusichern. LAN / WLAN etc.

Achso:

Liebe Geschäftsführung und liebe Finanzcontroller:

Ja, solche IT-Fachleute kosten Geld und nein, einen ROI kann man nicht sofort erkennen und in € ausdrücken.

Hier sind hochmotivierte, hochspezialisierte Teamplayer gefragt!

NETZWERKER , Firewallspezies, Zertifikats-Asse, Backup-Spezies, Anwendungsbetreuer und und und… Und ja, diese können u.U. die Firma retten!

Würde jetzt nicht allzu viel auf diese eine IP-Adresse geben, die Thematik ist ja schließlich alles andere als eine Seltenheit.

Portscans, Suche nach Exploits in Web-Applikationen und Bruteforce-Angriffe gehören mittlerweile traurigerweise schon fast zum täglichen "Grundrauschen".

Verdächtigen IP-Adressen überprüfen ich immer über https://www.abuseipdb.com/ dort sind auch schon seit einer Woche Reports zu der IP bekannt.

China, Russland und Ukraine sind bei mir sowieso im Geoblocking.

Wundert mich ein bisschen… Anmeldeportal zur Firewall im Internet freigegeben? Hier ist dieses Class-C Netz im Rahmen einer schon länger existenten Geoblocking Regel für die gesamte Infrastruktur bereits gesperrt.

Ich würde mir wünschen, es gäbe eine Plattform, wo jeder solche Adressen melden könnte, und die dann öffentlich einsehbar wären, so dass man sie flux in der eigenen Firewall übernehmen könnte. Wir könnten täglich an so eine Plattform dutzende neue Adressen liefern.

Gibt es: http://www.abuseip.de

Wir haben mit Geoblocking nur drei Länder auf- und den Rest zugemacht. Seit dem herrscht Ruhe. Hoffen wir, dass die Badboys nicht mitlesen und künftig keine Proxys verwenden.

Im Rahmen einer Passwortspraying-Attacke über mehrere IPs aus der ganzen Welt waren da dann auch zwei IPs bei Hetzner und eine bei Strato dabei. Diese Strategie "nur 3 Länder durchlassen" ist auch nicht wasserdicht. Immerhin reagieren Hetzner und Strato auf abuse-Meldungen.

Hehe – Geoblocking aktivieren. Am besten die ganze Welt – sicher ist sicher.

Das Problem wird auch in der Sophos Community diskutiert:

https://community.sophos.com/sophos-xg-firewall/f/discussions/147381/disabling-vpn-portal-breaks-sslvpn-connections

Ich kann es bei uns auch für eine Firewall bestätigen, da läuft das VPN-Portal auch auf Port 443 und diese wird seit dem 04.09. befeuert. Da wir aber MFA aktiviert haben kommen die nicht weit.

Wenn man den Beitrag und die verlinkten Beiträge so durchliest wird ein wenig klarer was da passiert und warum einige das VPN-Portal nutzen bzw. im Web stehen haben.

https://community.sophos.com/sophos-xg-firewall/f/discussions/145633/vpn-portal-and-login-security

Bei der betreffenden Firewall liegt das VPN-Portal und SSL-VPN der Benutzerfreundlichkeitshalber auf dem gleichen Port, das führt dazu, dass seitens Sophos die "logon security settings won't work", somit sieht man auch im Authentifizierungs-Protokoll nur die Quell-IP 127.0.0.1 und die bei uns gesetzte Geoblocking-Policy scheint auch nicht zu funktionieren. Dieser Hinweis aus der Community war mir auch neu.

Wenn ich SSLVPN auf einen anderen Port als das VPN-Portal lege, dann ist Ruhe mit der Passwortspraying-Attacke.

Ich habe testweise unsere Geoblocking Regel ausgeschaltet und auch da kommt nix weiter rein. Ich vermute mal der Angriff soll ehr auf SSL-VPN abzielen oder die VPN-Provisioning Funktion. (https://docs.sophos.com/nsg/sophos-firewall/21.0/help/en-us/webhelp/onlinehelp/AdministratorHelp/RemoteAccessVPN/IPsecSSL/SophosConnect/RAVPNSConConfigureProvisioningFile/index.html)

Bei den anderen Sophos Firewalls wo das VPN-Portal auf anderen Ports wie 443 läuft, ist nichts Auffälliges zu verzeichnen.

Wir haben diverse Kunden bei den der VPN Portal auf einem anderen Port lauscht und dort gab es gestern die gleichen Anmeldeversuche. Im FW Log sieht man auch das diverse andere Ports ausprobiert wurden. Jeweils von der gleichen IP.

Also einen anderen Port als 443 zunehmen hat schon vor 30 Jahren wunder gegen diese Script Kiddies gewirkt.

Außer war der Port per Http-knocking abgesichert.

und nach x Fehlversuchen wurde diese IP gesperrt.

(hat durchaus Wirkung, gerade bei solchen Script kiddies )

ist dieses Wissen verloren gegangen oder wollen die "Angriffen" werden?

"anderen Port als 443 zunehmen"

Mache ich auch immer (Ausnahme: MX-in und öff. Webserver), aber höre mir diesbezüglich regelmässig Vorhaltungen an.

Denn "SeCuRiTy By OsCuRiTy IsT kEiN ScHuTz!".

hihi…

eins zu 60000 aber schon…

Und es funktioniert…ist schon komisch…

Soweit ich mitbekommen habe, sind das virale scripte die einfach nur gucken wo sie rein kommen und dabei von diesem Rechner weiter sprayen.

Das nervt natürlich im logfile, aber was nicht akzeptabel ist, das das bisschen sprayen sich merklich auf die Performance der Firewall auswirken soll.

Das geht gar nicht.

natürlich hat das Versetzen des Ports Nachteile.

Z.B. blocken manche Provider Port 445, Code Red…

Und wie gesagt, warum soll ich den Port denn immer offen halten für alle IP?

Ein seit Jahren etabliertes Verfahren ist das Port-knocking. Es werden verschiedene Verbindung zu bestimmten Ports in einer bestimmten Reihenfolge aufgebaut, erst dann darf diese IP connecten.

Das ist kein Sicherheitsfeature,aber hält die logfiles klein.

Warum machen das so hochwertige teuere Firewalls/Das nicht?

2FA? ja toll, und wenn wer das zerdendengelt hat, wie es wohl MS passiert ist?

Dann steht man sofort nackig da.

Aber was tippe ich mir die Finger platt. Was kein Geld kostet kann nichts taugen. Außerdem hängt das eigene Salär oft nur an der Größe des Topfes ab für den man unterschreiben darf. Und daher teuere auch besser.

ist das nicht so?

Wie sehr "Verschleierung" schützt, erleben wir alle jeden Tag bei Winzigweich. Die waren und sind auch der Meinung, dass closed source das Mittel der Wahl ist, um Sicherheitslücken erfolgreich verstecken zu können.

Ich finde es sehr interessant, wie oft ich unter diesem Ertikel die Aussage sehe, dass es sicher sein, auf die glühende Herdplatte zu fassen, nur, weil sich einer bei dem einen Mal, als er das versucht hat, nichts getan hat.

Nur, weil man es durch eine simple Maßnahme schafft, einem Script Kiddie, dass die well known ports auswendig gelernt hat, um in der hood angeben zu können, "auszutricksen", ist man noch nicht sicher. Erst recht nicht, wenn die Portverschiebung immer identisch ist. Dann stellt sich nämlich die Frage, OB man erfolgreich angegriffen werden kann, gar nicht. Die Frage lautet dann nur, WANN man erfolgreich angegriffen werden wird.

Oder WANN man merkt, dass man schon erfolgreich angegriffen wurde und der Angreifer sich schön versteckt eingenistet hat.

Eine Aussage, die entweder Verbissenheit oder fehlende Praxis ausweist, denn wie viel Verschleierung hilft sieht man bereits bei einem kurzen überfliegen der Logfiles.

Niemand hier sagte, dass es der einzige Schutz sein solle, das ist nur eine Unterstellung Ihrerseits

Bzgl. MS bin ich im Übrigen überzeugt, dass derselbe Code, wenn OSS, weitaus leichter anzugreifen wäre.

Die IP-Adresse gibt als Zuordnungsmerkmal alleine nicht viel her. Auch die Kriminellen aus dem Rest der Welt nutzen gerne Botnetze in Russland oder der Ukraine.

Aber das VPN-Portal rein passwortgesichert nach außen zugänglich zu machen ist auch… nicht ganz optimal.

Wir haben unsere VPN-Zugänge dreifach gesichert (Passwort, Zertifikat, MFA-Token), und das VPN-/ bzw. Userportal auf das eigene Netz beschränkt. Damit ist man zumindest bei diesen banalen Standardangriffen weitgehend aus der Schusslinie.

bei diesen spraying werden nicht die IP Adressen gewechselt.

Vermutlich weil das ein rel. dummes sich selbst verteilendrs Script ist.

Es kann schon reichen ein paar mal die Connection zu rejecten und der Spuk ist für Tage vorbei.

Frag mich nicht was das soll.

Terror?

Es gibt aber immer wieder vergesse Kisten im Netz, die so übernommen werden können.

bei diesen spraying werden nicht die IP Adressen gewechselt. das ist ein dicker gehackter Server.

Vermutlich weil das ein rel. dummes sich selbst verteilendrs Script ist.

Es kann schon reichen ein paar mal die Connection zu rejecten und der Spuk ist für Tage vorbei.

Frag mich nicht was das soll.

Terror?

Es gibt aber immer wieder vergesse Kisten im Netz, die so übernommen werden können.

Verstehe nicht, warum das ein Sophos Problem sein soll, solche Anmeldeversuche sehe ich auch auf Forti, Palo, etc…

Nur, weil es einer meldet, der zufällig eine Sophos hat?

Kann mir wer verraten wie man die IP dieser Anmeldeversuche rausbekommt? Im Log-Viewer zeigt er ja nur 127.0.0.1 an.

Danke!

Logviewer – Authentication