[English]Kleiner Nachtrag in Sachen verbesserte Active Directory-Sicherheit. Microsoft hat bereits vor einigen Tagen einen Techcommunity Beitrag in der Reihe "Active Directory Hardening" veröffentlicht. Es geht um das Erzwingen der LDAP-Kanalbindung unter Windows. Dies soll Relay- und MITM-Angriffe gegen LDAP verhindern.

[English]Kleiner Nachtrag in Sachen verbesserte Active Directory-Sicherheit. Microsoft hat bereits vor einigen Tagen einen Techcommunity Beitrag in der Reihe "Active Directory Hardening" veröffentlicht. Es geht um das Erzwingen der LDAP-Kanalbindung unter Windows. Dies soll Relay- und MITM-Angriffe gegen LDAP verhindern.

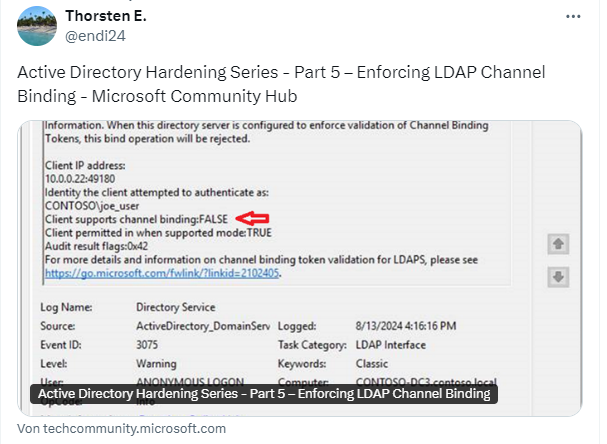

Mir ist das ganze Thema bereits Anfang September 2024 unter die Augen gekommen (siehe nachfolgender Tweet). Microsoft hat das Ganze im Techcommunity-Beitrag Active Directory Hardening Series – Part 5 – Enforcing LDAP Channel Binding veröffentlicht.

Jerry Devore von Microsoft befasst sich im Beitrag mit der Sicherung von LDAP. In Teil 5 geht es um die LDAP-Kanalbindung. Kanalbindung kann verwendet werden, um Relay- und MITM-Angriffe gegen LDAP zu verhindern.

MVP: 2013 – 2016

MVP: 2013 – 2016

Gute Artikelserie von Jerry Devore, die Teile 1,3 und 4 sind auch empfehlenswert. Teil 2 ist jetzt nicht so der Brüller, wer sich nicht drum gekümmert hat (und "nur" fleißig immer die Betriebssysteme auf dem aktuellen Stand hält), hat sowieso kein SMBv1 mehr im Einsatz.

ich würde behaupten, wer massig "Enterprise-Anwendungen" (ERP, PLM, PDM und was weis ich noch alles) im Einsatz hat und das Unternehmen schon ein paar Jahre am Markt ist, der hat durchaus noch SMBv1 im Einsatz und kann es nicht mal eben abschalten (weil die Stempeluhren von 2001 die Stempelungen alle als TXT File auf einen Share ablegen).

Ich bin da ziemlich froh drüber, dass wir keinerlei Altlasten in der Form haben (weder SPS-Steuerung, noch CNC oder andere "Haustechnik") und vor einiger Zeit alles abschalten konnten ohne auf Probleme zu stoßen

Hier noch ein Tipp: https://www.der-windows-papst.de/wp-content/uploads/2019/12/LDAP-unsichere-Verbindungen.pdf

Da sind ein paar Powershell-Zeilen drin, mit denen man quer über alle DCs nach entsprechenden Events suchen kann. Ich habe damals bei der Umstellung mal ein Script draus gemacht, was das Ergebnis in eine CSV wirft, und deswegen sind manche der mit LDAP zusammenhängenden Settings leider noch auf "when supported" statt "enabled", weil die Hersteller insbesondere bei Channel-Binding noch nicht unbedingt auf der Höhe der Zeit sind, auch bei Produkten, die der Sicherheit dienen. Gelegentlich lasse ich das Script immer wieder laufen, um zu sehen, ob sich was gebessert hat… Mein Script muss ich aber VIEL Zeit geben, es findet über die vielen DCs auch "historische" Einträge, bei uns aktuell zurück bis 2023…

Bei den PS-Schleifen in der PDF ist aber nicht einfach Copy&Paste angesagt, die sind leider syntaktisch nicht ganz richtig (Leerzeichen wo sie nicht hingehören, "liste" statt "list" usw.). aber wer ein bisschen PS kann, kriegt das hin.

Das Tool PingCastle kann gut zur Behebung bzw. Suche, ob das Problem überhaupt vorliegt, genutzt werden. Für die eigene Struktur ist dieses auch kostenlos.

Für das ganze AD Hardening Thema eine wirklich gute Lösung.

… gut auch in Verbindung mit Purple Knight (Semperis, ebenfalls kostenlos). Liefert auch direkt die empfohlenen Schritte mit…