Ich fasse mal einige Sicherheitsvorfälle zu einem Beitrag zusammen, die mir die Tage untergekommen sind bzw. von Lesern zugetragen wurden. Das schweizer Unternehmen Sauter-Cumulus (Gebäudeautomation) hat einen Cybervorfall gehabt, und beim Blog von Fefe gab es wohl etwas. Und bei den US-Internetprovidern sind mutmaßlich chinesische Hacker in die Netzwerke eingedrungen und vermutlich noch immer drin.

Ich fasse mal einige Sicherheitsvorfälle zu einem Beitrag zusammen, die mir die Tage untergekommen sind bzw. von Lesern zugetragen wurden. Das schweizer Unternehmen Sauter-Cumulus (Gebäudeautomation) hat einen Cybervorfall gehabt, und beim Blog von Fefe gab es wohl etwas. Und bei den US-Internetprovidern sind mutmaßlich chinesische Hacker in die Netzwerke eingedrungen und vermutlich noch immer drin.

Sauter-Cumulus (Gebäudeautomation)

Die Sauter-Cumulus GmbH ist ein schweizer Unternehmen für Gebäudeautomationen und umfasst Dienstleistungen, Projekte, Services und Facility Management. Suche ich im Internet nach "Sauter-Cumulus Hack", stoße ich auf einen Beitrag des Unternehmens mit dem Titel "Hacker in der Gebäudetechnik – ein realistisches Szenario?". Die befassen sich also mit dem Thema Cybersicherheit bei Gebäudetechnik, schließe ich daraus.

Ein Leser hat mich gestern in einer privaten Nachricht auf Facebook informiert, dass die Firma Sauter-Cumulus, Anbieter für Gebäudeautomation, Opfer eines Hackerangriffs geworden sei. Die Webseite des Unternehmens ist derzeit nicht erreichbar, und E-Mail funktioniert auch nicht.

Ich habe es getestet, auch heut (26.11.2024) ist der Webauftritt der Firma nicht erreichbar. Da ist auf jeden Fall etwas passiert. Vorigen Freitag, den 22. November 2024, berichtete die Immobilienzeitung in diesem Artikel (Paywall), dass am Mittwoch, den 20. November 2024 ein Cyberangriff auf Sauter Deutschland verübt worden ist. Das Unternehmen hat darauf hin seine Notfallpläne aktiviert. Die Websites des Unternehmens und die IT-Systemen anderer Sauter-Firmen seien sicherheitshalber abgeschaltet worden. Die Immobilienzeitung zitiert Werner Ottilinger, Geschäftsführer von Sauter Deutschland, der von einer "hohen Profesionalität der Cyberkriminellen" spricht, was immer das heißen will.

Vorfall beim Blog von FeFe?

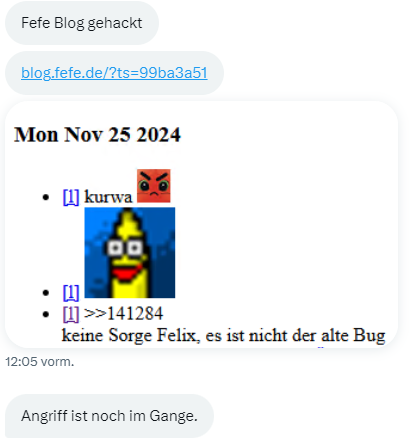

Der Blog von Felix von Leitner, unter blog.FeFe.de erreichbar, muss am gestrigen Montag, den 25.11.2024 ein "Sicherheitsereignis gehabt haben.

Ich selbst habe nichts in Händen, außer den obigen Screenshot der Webseite, den ein Leser mir in einer privaten Nachricht auf X zukommen ließ. Gehe ich auf den betreffenden Link aus obigem Screenshot, wird "No entries found" gemeldet. Da wurde ein Eintrag gelöscht. Auf der Seite gibt es noch diesen Post:

Tue Nov 26 2024

[l] Oh, sieht aus als hätte jemand eine ungeplante Gästebuch-Funktion entdeckt :-)

Update: Vielleicht hätte ich doch ein bisschen Logging einbauen sollen, anstatt den Datenschutzfundamentalisten zu geben.

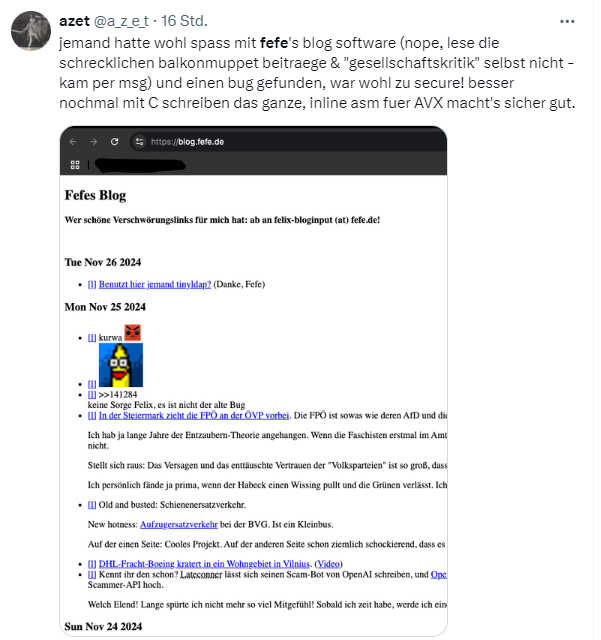

Es hat also irgend einen unautorisierten Post gegeben – auf X habe ich gerade noch den folgenden Tweet zum Vorfall gesehen.

Aber auch dort nur die drei Posts aus obigem Bild. Scheint aber weniger gravierend zu sein, mehr als obigen Beitrag habe ich nicht gefunden. Falls wer mehr weiß, kann er ja einen Kommentar hinterlassen.

Chinesische Hacker infiltrieren US-Provider

Es ist bereits einige Wochen Thema in US-Medien (siehe diesen TechCrunch-Beitrag vom 7. Oktober 2024). Hacker der chinesischen Gruppe Salt Typhoon sind erfolgreich in die Kommunikationsnetzwerke von US-Internetanbietern wie AT&T, Verizon und Lumen, sowie T-Mobile, sofern ich richtig informiert bin, eingedrungen. Die Kollegen von Bleeping Computer haben zum 13. November 2024 diesen Beitrag veröffentlicht. Die Botschaft: Was bisher nur ein Gerücht war, ist jetzt von FBI und CISA offiziell bestätigt worden.

Es ist unbekannt, was die US-Telekommunikationsnetze erstmals gehackt wurden. Dem Wallstreet Journal (WSJ) wurde aber gesteckt, dass die chinesischen Hacker "monatelang oder länger" Zugang hatten, und große Datenmengen an "Internetverkehr" der großen Provider zu sammeln. Die Redaktion von heise hat es vor vier Tagen in diesem Artikel nachgezeichnet. Ich habe Headlines von US-Medien gesehen (leider Paywall), die behaupten, dass die Angreifer immer noch im US-Telekommunikationsnetz unterwegs seien.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ja, selbst Götter sind nicht unfehlbar.

Ich glaub, ich weiß, wen du damit meinst. :-)

Zu fefe gibt's mehr Infos hier: https://blog.fefe.de/?ts=a0665548

Biste Du dir sicher? Frage für einen Freund – dem ist aufgefallen, dass auch der Link auf einen Post aus 2020 verweist …

Ausweislich des Gastes in Fefes Blog ist das nicht der alte Bug.

Heb mich mal auf's Pferd – was genau meinst Du?

3. Eintrag von oben in Ihrem oberen Screenshot (4. im Unteren)

Ok, ich glaube, ich habe verstanden, was Du meinst. Ich reite aber immer noch auf der Spur, dass mir von der Leserschaft (über verschiedene Kanäle) der obige Link mit "Erklärung für den Nov. 2024-Vorfall" zugeschickt wurden, wo dieser Text doch auf einen alten Vorfall eingeht. Dachte, ich habe im 2020er-Text was überlesen, was auf aktuelle Vorfälle Bezug nimmt. Das was passiert ist, ist klar, nur was passiert ist, da habe ich, außer den Screenshots noch keine Erklärung von FeFe gelesen.

Ob es ein post mortem von fefe geben wird? Man wird sehen…

Lass mich kurz nachdenken…. nein. Das hat fefes letzter Gast auch deutlich gesagt, dass es sich nicht um den alten Bug handelt. Was ich persönlich eine sehr nette Geste finde.

"Headlines von US-Medien gesehen (leider Paywall)"

—

Die Paywall kann man oft umgehen, indem man zu "archive . is" (oder "archive . md") geht und dann dort die URL eingibt.

Dafür gibts auch ein Firefox-Addon, dass versucht, das automatisch zu machen.

Die Firefox-Extension "Web Archives" kann das tatsächlich.

In den Einstellungen dieser Extension nur "Archive . is" anhaken und es funktioniert.

Habs nicht ausprobiert da kein Bedarf:

Bypass Paywalls Clean: Paywalls umgehen leicht gemacht

08.11.2024 von general17 Lesezeit: 10 Min.

Die Verlage richten in ihren Websites immer mehr Bezahlschranken ein. Die Browser-Erweiterung Bypass Paywalls Clean verspricht Abhilfe.

https://tarnkappe.info/tutorials/bypass-paywalls-clean-paywalls-umgehen-leicht-gemacht-303464.html

Oft reicht schon "Facebot" als User-Agent…

Das lag beim dicken Demokratieverächter bestimmt an AD, Exchange und Schlangenöl. Hätte er mal Produkte Secure by Design verwendet.

Netter Versuch des Bashings. Es bleibt allerdings beim Versuch. Ich bin mir ziemlich sicher, dass fefe bei aus seiner Sicht passender Gelegenheit raus haut, was das für eine "Lücke" in seinem Code war.

Statement von Sauter auf LinkedIn zum Hack…

Das "Statement" ist wieder einmal feinstes "Bla-Bla-Bla-Mr.Freeman"!

Fefes Lücke steht doch im 2. Screenshot:

benutzt hier jemand tinyldap? (danke fefe)

Dann analysiert mal schön :-)