[English]Vor einigen Tagen hatte ich hier im Blog vor einer massiven Welle von Angriffsversuchen auf Citrix Netscaler Gateways im Einsatz seit ca. 5. Dez. 2024 gewarnt. Einige Leser haben das bestätigt, andere als "nichts neues" abgetan. Nun warnt auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor Angriffen auf Citrix Netscaler Gateways.

[English]Vor einigen Tagen hatte ich hier im Blog vor einer massiven Welle von Angriffsversuchen auf Citrix Netscaler Gateways im Einsatz seit ca. 5. Dez. 2024 gewarnt. Einige Leser haben das bestätigt, andere als "nichts neues" abgetan. Nun warnt auch das Bundesamt für Sicherheit in der Informationstechnik (BSI) vor Angriffen auf Citrix Netscaler Gateways.

Das NetScaler Gateway von Citrix ermöglicht den Remotezugriff von Geräten auf das interne Netzwerk und interne Ressourcen. Nutzer können laut dieser Seite den Citrix Gateway Service (Preview) oder ein on-premises NetScaler Gateway verwenden.

Angriffsversuche auf NetScaler Gateway (5.12.2024)

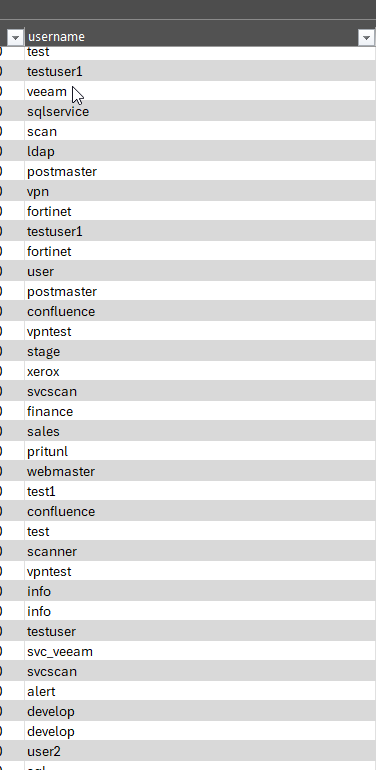

Blog-Leser Christian hatte mich zum 6. Dezember 2024 über von ihm beobachtete massive Angriffe auf das Citrix NetScaler Gateway seines Unternehmens zum 5. Dezember 2024 informiert. Zwischen 17:00 Uhr und 22:00 Uhr gab es massive Angriffsversuche, wohl die Angreifer versuchten, über Zufallsdaten aus Brute Force-Listen die Zugänge zu hacken. Christian hatte mir folgende Liste mit Standard-Nutzernamen, die bei den Zugriffsversuchen probiert wurden, als Screenshot übermittelt.

Christian gab an, dass es in seinem Unternehmensumfeld über 20.000 Anmeldeversuche gegeben habe. Diese Art Angriffe durch "Probing" im Internet erreichbarer Citrix Netscaler Gateway-Instanzen sind nicht neu. Aber es ist auch bekannt, dass so die Cyberangriffe der Vergangenheit ihren Anfang nahmen. Auch schrieb der Leser, dass es auch einige wesentlich gezieltere Versuche mit domainspezifischen E-Mails auf das Citrix Netscaler Gateway des Unternehmens gegeben habe.

Warnung des BSI

Ich hatte den Sachverhalt im Blog-Beitrag Massive Angriffswelle auf Citrix Netscaler Gateways (5.12.2024)? aufgegriffen und dort findet ihr auch weitere Kommentare aus der Leserschaft. Inzwischen ist mir auf X nachfolgender Tweet sowie dieser Leserkommentar von Stefan A. (danke) untergekommen.

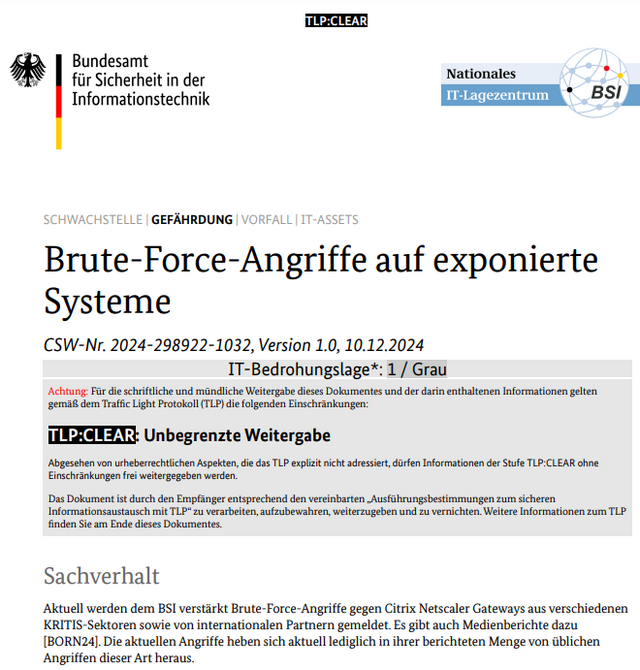

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) warnt im Beitrag Version 1.0: Brute-Force-Angriffe auf exponierte Systeme vom 10. Dezember 2024 vor genau dem oben skizzierten Szenario. Dem BSI werden wohl verstärkt Brute-Force-Angriffe gegen Citrix Netscaler Gateways aus verschiedenen KRITIS-Sektoren sowie von internationalen Partnern gemeldet. Das BSI verweist auch "auf Medienberichte" dazu und schreibt, dass die aktuellen Angriffe sich in ihrer berichteten Menge von üblichen Angriffen dieser Art herausheben.

Bei Brute-Force-Angriffen versuchen Angreifende mit einer massiven Zahl von Login-Versuchen schwache Benutzernamen-Passwort-Kombinationen zu erraten. Gelingt Angreifern der Zugriff, wird versucht, pertinent einen Zugang auf Netzwerkebene mittels Backdoor zu erlangen. Im Anschluss werden Systeme kompromittiert, um Daten abzuziehen und/oder Systeme mit Ransomware zu verschlüsseln.

MVP: 2013 – 2016

MVP: 2013 – 2016

Ich finde es gerade sehr erstaunlich, dass der Blog hier in dem PDF Dokument als Quelle genannt wird. Ist für dich vielleicht das erste Mal und auch nichts großes (mehr), für mich wäre das aber eine Art Ritterschlag. An dieser Stelle einfach mal Danke für die durchweg sehr gute Recherche und Blog-Arbeit! :)

Hatte es nicht gesehen, da in a hurry zu einer anderen Baustelle unterwegs, kommt Donnerstag. Aber ist nicht die erste BSI-Referenz auf den Blog. So ganz viel scheine ich doch nicht falsch zu machen.

Ist aber sozusagen eine Zirkelreferenz

Seriöse Quellen sind halt viel wert heutzutage ;)

Tja, aber wo zur Hölle finden wir heutzutage "seriöse Quellen"?

So ähnlich sieht es bei uns momentan auch aus, folgende IPs (nur die von den letzten 2 Tagen):

176.124.205.197

185.28.119.162

195.82.146.160

154.216.18.17

208.115.218.90

Und Usernamen

!Zdh!d!dfj

0031814aa63

06a2447

07435077

3243361

4077102

570272

80432a243a7

82140871

Aaina

Administración

KA1254

RQU3a10TfSbY

ST1827

T08S@!4ojk

Vai1YSf1p0g!

VmlahTS

Yoaeooc

ZmeiUV

a4312817

admin

administracao

administrador

administrateur

aeYViSRZ

allegrograph

arangodb

azuremlstudio

bamboohr

bitbucket

box

camtasia

canva

chdk5h1

cmV61Sl

constantcontact

cosmosdb

darktable

docker

dynatrace

f14e1ogb

fmjpacoV

github

gkVmZYi

googleads

groove

h2o.ai

ibmdb2

krita

l@Y31Q6

linkedinsalesnavigator

looker

mValUQ

mcUbSlh

minitab

n4cd4lh0@8ch

n4e4if0Q

neo4j

nltk

nuvielle

oaonYd

onedrive

orange

pig

salesforce

screencast-o-matic

splunkcloud

vimeo

zendesk

(Ein paar hab ich aus der Liste rausgeschmissen, das könnten nämlich echte Emailadressen sein, die da als Benutzername ausprobiert wurden)

teilweise wird von mehreren IPs mit den selben Usernamen operiert, einige Usernamen davon sehe ich schon seit Monaten immer wieder von verschiedenen Ips, entweder immer die selben Akteure oder da gehen irgendwelche Liste von Akteur zu Akteur rum, die irgendwo schonmal Erfolg hatten, oder auch nicht.

Brute Force bei Onlinesystemen? Sorry aber die sperrt man entweder direkt nach X Fehlversuchen oder baut zumindest ein Timelap ein. Somit erübrigen sich Brute Force Angriffe.

Oder sehe ich da was falsch bzw. wird der Begriff wieder missbräuchlich verwendet?

Brute force ist doch nur interessant wenn man verschlüsselte Daten/Platte etc. vorliegen hat und diese knacken möchte und somit Fehlversuche kein Rolle spielen… aber online?

Hallo zusammen,

weiß zufällig jemand, wo man die versuchten Benutzernamen sieht, die ein Angreifer probieren wollte? Im Netscaler selbst findet man leider nur eine Zahl zu fehlgeschlagenen Anmeldeversuchen.

Da braucht man einen Syslogserver oder sowas wo der Netscaler die Ereignisse hinschicken kann. Und dort kann man das dann auswerten.

1. Per ssh auf den Netscaler connecten

2. Am Prompt "shell" eingeben

3. cd /var/log

4a. zgrep Authentication\ is\ rejected ns.log* | cut -d '"' -f 2 | sort

oder alternativ direkt in eine Datei:

4b. zgrep Authentication\ is\ rejected ns.log* | cut -d '"' -f 2 | sort > /tmp/rejected

oder eindeutige Accounts inkl. Anzahl der Versuche pro Account:

4c. zgrep Authentication\ is\ rejected ns.log* | cut -d '"' -f 2 | cut -d ' ' -f 5 | sort | uniq -c

Wunderbar, vielen vielen Dank!!!

Für den Netscaler nutzen für die "Netscaler Console", ehemals auch MAS genannt. Hier werden die fehlerhaften Login Versuche grafisch aufbereitet. Die Console kann natürlich viel mehr und lohnt sich für den Betrieb, wenn man mehrere Netscaler betreibt.