Nutzer von Aldi-Talk-Mobilfunktarifen (und Medion-Kunden) sollten aufpassen. Die könnten nun mit persönlich adressierten Phishing-Nachrichten, die Name und Kundennummer enthalten, konfrontiert zu werden. Oder der Anbieter hat seine IT-Prozesse nach der Umstellung in 2024 immer noch nicht im Griff. Anmerkung: Die Vermutung hinsichtlich eines Cyberangriffs auf Medion, in der Ursprungsfassung enthalten, ist wohl falsch. es scheint sich um eine legitime E-Mail zu handeln, aber die Umstände sind grottig.

Nutzer von Aldi-Talk-Mobilfunktarifen (und Medion-Kunden) sollten aufpassen. Die könnten nun mit persönlich adressierten Phishing-Nachrichten, die Name und Kundennummer enthalten, konfrontiert zu werden. Oder der Anbieter hat seine IT-Prozesse nach der Umstellung in 2024 immer noch nicht im Griff. Anmerkung: Die Vermutung hinsichtlich eines Cyberangriffs auf Medion, in der Ursprungsfassung enthalten, ist wohl falsch. es scheint sich um eine legitime E-Mail zu handeln, aber die Umstände sind grottig.

Ein Leserhinweis auf möglichen Aldi Talk-SPAM

Ralf H. hat mich vor einigen Stunden per Mail kontaktiert und sich als "regelmäßiger Leser" des Blogs geoutet. Der Leser und seine Frau sind seit langem Kunden bei Aldi Talk. Zum 21. Januar 2025 kam dann eine für den Leser gleich verdächtige Mail an die Adresse seiner Frau.

Der Leser schrieb, dass der Inhalt der E-Mail zunächst schlüssig klang, denn der Name des Empfängers und sogar die Kundennummer, die in der Betreffzeile genannt wurden, waren korrekt. Da hat der Absender der Mail also Zugriff auf die Aldi-Talk Kundendaten, kann man schon mal festhalten.

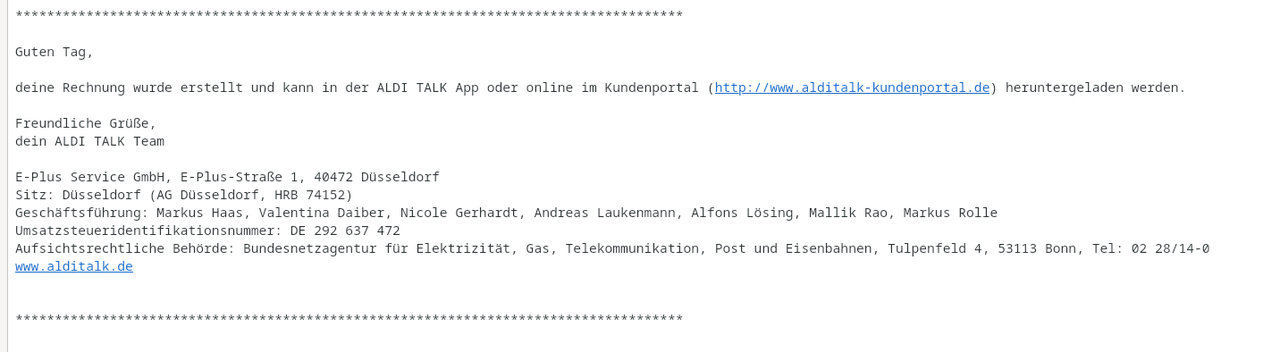

Aldi-Talk SPAM; Zum Vergrößern klicken

Der Text der potentiellen "SPAM-Mail" ist eigentlich auch unverfänglich, es heißt, dass die Rechnung erstellt wurde und über die Aldi-Talk App oder Online heruntergeladen werden könne. Es wird noch ein Link auf das "Aldi-Talk-Kundenportal" in der Mail angegeben.

Was den Leser dann aber endgültig hellhörig gemacht hat, war die angegebene URL des Kundenkontos, bei dem man sich anmelden sollte, um die Rechnung anschauen zu können. Diese URL wurde per http://… und nicht wie bei einer Anmeldung üblich per https://… verlinkt.

Was dem Leser auch noch aufstieß, war die Information im Betreff der E-Mail, dass eine Rechnung für eine Bestellung erzeugt worden wäre. Der Leser merkt in seiner E-Mail an, dass seine Frau nichts bei Aldi Talk bestellt habe und vermutete, dass die Zugangsdaten über eine Fake-Webseite beim Login abgegriffen werden sollen. Er stellt sich die Frage, wie die Absender an die Kundennummer kommen und fragte, ob mir etwas bekannt sei?

Ergänzung: Inzwischen habe ich die Original-Mail vorliegen. Dort hieß es im Betreff "Rechnung zu Deiner Bestellung bei ALDI TALK". Da die Empfängerin aber wissentlich nichts bestellt hatte, war das schon irritierend.

Versuch, etwas genauer zu schauen

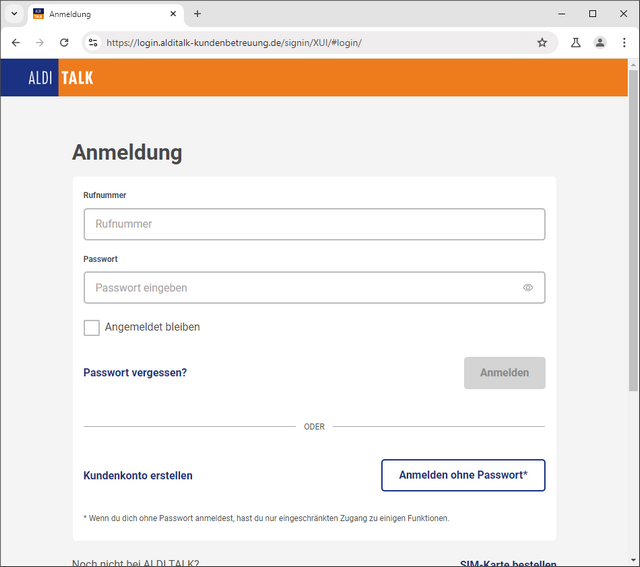

Ich konnte in der Erstfassung des Artikels dieser Stelle nicht alles auflösen, da mir die Original-Mail des Lesers nicht vorlag (ich hatte nur den obigen Screenshot, daher wurden im Nachgang auch Korrekturen im Text vorgenommen, um neue Erkenntnisse einzupflegen). Ich habe dann manuell die in der Mail angegebene URL, die auf alditalk-kundenportal [.] de verweist, im Browser eingetippt, und gelangte zur nachfolgenden Login-Seite des Aldi-Talk-Kundenportals.

Es wird zwar eine Aldi-Talk-Anmeldeseite angezeigt, aber deren URL lautet auf alditalk-kundenbetreuung[.]de. Es passiert also eine Umleitung, was potentiell verdächtig ist. Das Portal wird aber per https abgerufen und das Zertifikat wird als gültig angezeigt, wenn mich dieses auch etwas ratlos ob der gemachten Angaben zurück lässt.

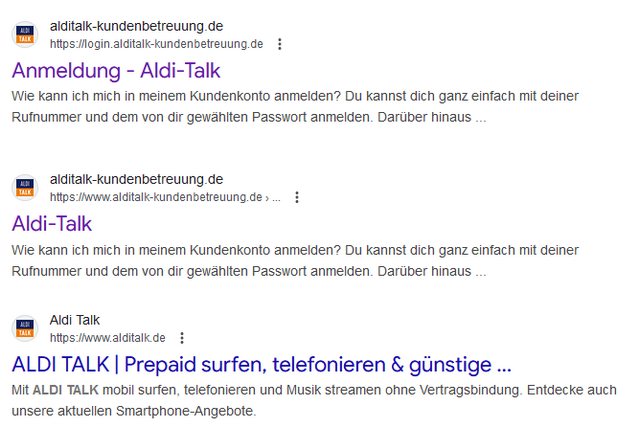

Kein Hinweis auf die Organisation und das Zertifikat läuft im Februar 2025 ab. Bei der Probe, was Google zum Aldi-Talk-Login-Portal sagt, wurden mir nachfolgende Links ausgeworfen.

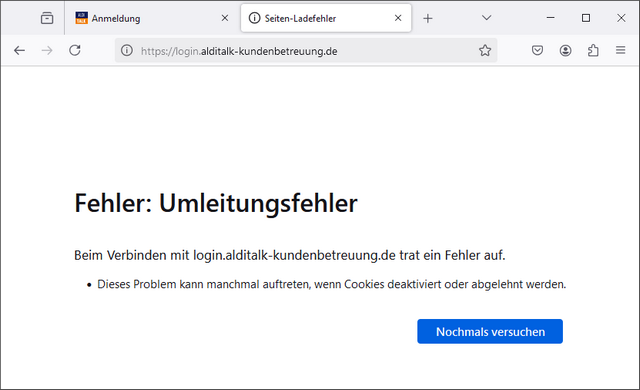

Gehe ich auf den Link zum Login der Aldi-Talk-Kundenbetreuung, lande ich in Google Chromium-Browsern auf der obigen Login-Seite. Im Firefox wird mir dagegen ein Umleitungsfehler gemeldet (siehe folgendes Bild).

Ist alles sehr merkwürdig – da stimmt einiges hinten und vorne nicht. Ich habe mir dann noch die URL zum Login im Browser angeschaut. Ist ein ellenlanger Ausdruck mit diversen Umleitungen in der URL, der für mich ad-hoc recht intransparent ist. Ich habe dann die URL bei Virustotal prüfen lassen – aber alle Virenscanner melden die URL als "clean".

Ergänzung: Inzwischen liegt mir die Original-Mail vor – der Link verweist wirklich auf die oben angegebene URL. Was mir aber aufgefallen ist: Die bei Anwahl des Links geöffnete URL ist ellenlang und enthält einige Redirects sowie X Parameter. Muss möglicherweise technisch so sein. Aber so eine URL wäre für mich eher ein Fall von "Finger weg".

Scheint wohl legitim

An dieser Stelle hatte ich in der ersten Fassung des Beitrags spekuliert und fälschlich Medion als Betreiber der Technik angenommen. Ist aber unzutreffend, denn in der Mail des Lesers wird E-Plus als Verantwortlicher genannt. Was die Mail betrifft gab es folgende Erklärungen:

- Es handelt sich um einen raffinierten Phishing-Versuch, bei dem hinter der oben im Screenshot gezeigten Ziel-URL eine gänzlich andere Zielseite verlinkt ist. Das kann ich aber negieren, nachdem mir die Original-Mail vorliegt. Es wird die in obigem Screenshot gezeigte URL http: // www . alditalk-kundenportal . de aufgelöst.

- Es ist schlicht ein technisches Problem, weil es in der IT von E-Plus vorne und hinten rumpelt. Und beim Erstellen der Kundennachricht sind dann halt zahlreiche Fehler (http statt https), ggf. falsche URL im Schreiben angegeben, passiert.

Der Hinweis des Lesers, dass seine Frau nichts bestellt habe, deutete zwar auf einen Phishing-Versuch hin. Könnte aber dem "Sprachgebrauch des Anbieters" geschuldet sein, der irgend eine Laufzeitverlängerung von Aldi Talk oder irgend eine Konditionsänderung beim Tarif als "Bestellung" betitelt – genau weiß ich es nicht, da der Leser den Inhalt der angeblichen Rechnung mir gegenüber nicht offen gelegt hat. Ich persönlich hätte auch meine Bedenken, in einem Portal meine Anmeldedaten einzugeben, wenn mir so etwas wie der obige Vorgang präsentiert worden wäre. Im Header der Mail (siehe auch Artikelende) sehe ich aber, dass diese von:

o2mail@mailservices-sc.de

verschickt wurde. Das ist aber ein Mail-Versender, der von O2 und Unterfirmen für den Versand von Mails genutzt wird (und E-Plus setzt wohl auch auf den Versender). Ich gehe daher inzwischen davon aus, dass die Mail an den Leser wirklich von Aldi-Talk stammt. Aber das ganze Drumherum ist einfach nur grottig. Inzwischen hat sich ja Leser Ralf in nachfolgenden Kommentaren gemeldet und berichtet, dass Aldi-Talk im November / Dezember 2024 sein Buchungsportal überarbeitet habe und das seit dieser Zeit Chaos herrsche. Erklärt natürlich einiges.

Abschließende Bemerkungen

Die obige Episode zeigt aber, wie kaputt unsere IT-Prozesse weltweit sind. Der wohlfeile Rat, der nach Cybervorfällen von betroffenen Firmen gegeben wird, "in nächster Zeit besonders vorsichtig bei Mails, SMS und Anrufen zu sein, da es Betrugsversuche geben könne" ist "zum hinter den Spiegel stecken". Der normale Nutzer ist doch nicht in der Lage, herauszufinden, ob es ein Phishing-Versuch darstellt oder eine technisch bzw. inhaltlich unzulänglich gestaltete Mail ist. Obiger Fall ist ein gutes Beispiel – es sieht am Ende des Tages nach einer legitimen Mail aus, aber die Umstände lassen auf Phishing schließen. So sollte es keinesfalls laufen.

Nachfolgend noch ein Ausschnitte des Headers der E-Mail

Return-Path: <prvs=11168dbb59=o2mail@mailservices-sc.de> Received: from RelayQueue24 (f1mb-mailbe007 [10.6.25.7]) by f1mb-mailbe007 with SMTP (envelope-from <prvs=11168dbb59=o2mail@mailservices-sc.de>); Tue, 21 Jan 2025 17:39:57 +0100 Authentication-Results: mx5.vodafonemail.de/4YctGj5PH6z28lV; dkim=pass (2048-bit key; unprotected) header.d=mailservices-sc.de header.i=@mailservices-sc.de header.a=rsa-sha256 header.s=fortimail header.b=FVZE2Xem; dkim-atps=neutral Received: from mail01.mailservices-sc.de (mail01.mailservices-sc.de [213.155.74.85]) (using TLSv1.2 with cipher ECDHE-RSA-AES256-GCM-SHA384 (256/256 bits)) (No client certificate requested) by mx5.vodafonemail.de (Postfix) with ESMTPS id 4YctGj5PH6z28lV for <***.***@arcor.de>; Tue, 21 Jan 2025 16:39:54 +0000 (UTC) Received: from WVXSVC02AP ([172.30.19.19]) (user=o2mail@mailservices-sc.de mech=LOGIN bits=0) by Mail01.mailservices-fw.de with ESMTPA id 50LGdroI010511-50LGdroJ010511 for <***.***@arcor.de>; Tue, 21 Jan 2025 17:39:54 +0100 thread-index: AdtsIxkD9Y7ZlGtnQOi2v1lTdpm4wA== Thread-Topic: Rechnung zu Deiner Bestellung bei ALDI TALK - Kundennummer: C-0011381560 Reply-To: From: "ALDI TALK Kundenbetreuung <", <noreply@alditalk-kundenbetreuung.de>> Sender: <o2mail@mailservices-sc.de> To: <***.***@arcor.de> Subject: Rechnung zu Deiner Bestellung bei ALDI TALK - Kundennummer: C-0011xxxxx Date: Tue, 21 Jan 2025 17:39:53 +0100 Message-ID: <84B8D96F5Axxxx723BD58D3B7AB168EA2@scrypton.de> MIME-Version: 1.0 Content-Type: multipart/alternative; boundary="----=_NextPart_000_30A1B7_01DB6C2B.7ACA6680" X-Mailer: Formware Mailservice Microsoft CDO Content-Class: urn:content-classes:message Importance: normal Priority: non-urgent X-MimeOLE: Produced By Microsoft MimeOLE X-FEAS-Auth-User: o2mail@mailservices-sc.de X-FEAS-Client-IP: 172.30.19.19 X-FE-Policy-ID: 1:3:0:SYSTEM DKIM-Signature: v=1; a=rsa-sha256; q=dns/txt; d=mailservices-sc.de; s=fortimail; c=relaxed/relaxed; h=reply-to:from:to:subject:date:message-id:mime-version:content-type; bh=9zXCAgh0aDulQWwyo7VnJ+vU+Id4oryjdqelLTGrMFY=; b=FVZE2Xemqf8sCD/CSiJuI9DuvP8UgaMs79FRUXWvFcK9m6h85dYbw0+D6Il2Y1oMJ+C4G3HOBebD ORgfRqLlqQsqcWOPYXv65xxMHEs2/6hycCKicpxjYiQqXzxEDEoGY2ynJvnjP5yu8KOjgcr2PB8y ekHHCGxwz5OBw6ACnCZDqjYzJ2FLxMqSvSRu5u2W+LLR7zOqgUPECLddDwd3NvGpGlp58MtmTM9v OSkB6Z2udfy5JXtfyQOB7zsmw7XgmR7RikHV9B1/W/mVyaZNsl8Inor7HMW8xl5I9/wY3Ycs4fGF c8gWMcF1iCZNjcCjUxRQa1Nkr2CIAxCWdKMRfA== X-purgate-type: clean X-purgate-Ad: Categorized by eleven eXpurgate (R) http://www.eleven.de X-purgate: This mail is considered clean (visit http://www.eleven.de for further information) X-purgate: clean X-purgate-size: 9402 X-purgate-ID: 149169::1737477597-57FFE11D-0AD59955/3/8249995820 X-purgate-MailingId: 7YCG3eqUh9brlYzf X-purgate-SuspectCounter: huge This is a multi-part message in MIME format. ------=_NextPart_000_30A1B7_01DB6C2B.7ACA6680 Content-Type: text/plain; charset="Windows-1252" Content-Transfer-Encoding: quoted-printable *************************************************************************= ************ Guten Tag,=20 deine Rechnung wurde erstellt und kann in der ALDI TALK App oder online = im Kundenportal (http://www.alditalk-kundenportal.de) heruntergeladen = werden. Freundliche Gr=FC=DFe, dein ALDI TALK Team E-Plus Service GmbH, E-Plus-Stra=DFe 1, 40472 D=FCsseldorf Sitz: D=FCsseldorf (AG D=FCsseldorf, HRB 74152) Gesch=E4ftsf=FChrung: Markus Haas, Valentina Daiber, Nicole Gerhardt, = Andreas Laukenmann, Alfons L=F6sing, Mallik Rao, Markus Rolle Umsatzsteueridentifikationsnummer: DE 292 637 472 Aufsichtsrechtliche Beh=F6rde: Bundesnetzagentur f=FCr Elektrizit=E4t, = Gas, Telekommunikation, Post und Eisenbahnen, Tulpenfeld 4, 53113 Bonn, = Tel: 02 28/14-0 www.alditalk.de

MVP: 2013 – 2016

MVP: 2013 – 2016

Eine Abfrage

https://crt.sh/?q=login.alditalk-kundenbetreuung.de

zeigt nur Zertifikate ab August 2024.

NSLOOKUP liefert, eigentlich unauffällig,

login.alditalk-kundenbetreuung.de canonical name = static-ipv4.spectrum.telefonica.de

URLScan.io hat Probleme, die Seite zu scannen.

https://crt.sh/?q=*.alditalk-kundenbetreuung.de

gibt es auch noch und offenbart eine Historie zu o2online.de und whatsappsim.de

"alditalk.de" leitet nach Anlicken des "Mein ALDI Talk"-Buttons selbst auf "https://login.alditalk-kundenbetreuung.de" um…

Wird also wohl entweder in Ordnung sein oder das Problem ist deutlich größer als gedacht ;-)

"in nächster Zeit besonders vorsichtig bei Mails, SMS und Anrufen zu sein, da es Betrugsversuche geben könne"

ist in meinen Augen beschönigender Euphemismus. Daten sind ja bereits in irgendeiner Form abgeflossen, Spam ist dabei das geringste. Identitätsdiebstahl, Profilerstellung usw. sind die größeren Probleme.

Ich finde den -auch poltisch/juristisch- laxen Umgang bei Datenhacks, nahezu sanktionsfrei für die Unternehmen, bedenklich.

Aldi-Talk hat im November / Dezember 2024 sein Buchungsportal überarbeitet. Seit dieser Überarbeitung ist bei Aldi-Talk das Chaos ausgebrochen. Die Kundenbetreuung schafft es nicht, die (offenbar massenhaft) eingereichten Reklamationen zeitnah zu bearbeiten. Wenn man im Kundenportal eine Reklamation absenden will, findet man dort folgenden "Hinweis":

"Aktuell kann es aufgrund einer temporären Störung zu Beeinträchtigungen bei der Aktivierung und Verlängerung von Tarifoptionen kommen. Wir arbeiten derzeit mit Hochdruck daran, dass du ALDI TALK schnellstmöglich wieder wie gehabt nutzen kannst. Die entstandenen Unannehmlichkeiten bitten wir zu entschuldigen. Vorsorglich möchten wir dich darauf hinweisen, dass es aufgrund der erhöhten Nachfrage aktuell zu einer verlängerten Bearbeitungszeit deiner Anfrage kommen kann."

Jetzt muss man wissen: Diese "temporäre Störung" besteht seit Wochen.

Bzgl. der thematisierten Mail: Ob das ein Phishing-Versuch ist, lässt sich anhand eines Screenshots kaum entscheiden. Ich könnte mir vorstellen, dass diese Mail der chaotischen Überarbeitung des Buchungsportals geschuldet ist. Würde zumindest ins "aktuelle" Bild der dauerhaft bestehenden "temporären Störung" passen …

Das Aldi-Talk-Kundenportal wird im übrigen von der E-Plus Service GmbH betrieben, die zu Telefónica gehören dürfte. Eine Verbindung zu den Vorfällen beim Online-Shop von Medion erscheint mir nicht naheliegend. Das sind verschiedene Baustellen.

danke für die Insights, da lag ich mit Medion wohl daneben

Vor einem Jahr kursierten Mails in der Aufmachung des Münchner Providers M-net, die Absenderadresse der vorgeblichen „Kundenbetreuung M-net" war jedoch nicht die, von der man sonst seine Mails bekam. Inhalt: „Guten Tag, wir möchten sicher mit Ihnen kommunizieren und Ihre persönlichen Daten schützen. Dafür benötigen wir die Bestätigung Ihrer E-Mail Adresse, die Sie mit Ihrer M-net PIN durchführen können. … Was passiert, wenn ich meine E-Mail-Adresse nicht bestätige? Ohne die Bestätigung Ihrer E-Mail-Adresse können wir wichtige Informationen rund um Ihren Vertrag nicht mehr per E-Mail mit Ihnen austauschen; dies dient dem Schutz Ihrer persönlichen Daten. Es ist deshalb sehr wichtig, dass Sie die Bestätigung Ihrer E-Mail-Adresse durchführen."

In der Mail, die einen zwar mit Namen andredete, aber sonst keine spezifischen Daten enthielt, prangte ein Button, auf den man klicken und in der sich öffnenden Seite seine höchst vertrauliche, sechsstellige PIN eingeben sollte. Wenn man sich stattdessen in sein Mnet-Kundenkonto einloggte (wo man seine Mailadresse normalerweise verwaltet), war dort nichts von dieser Aktion zu lesen.

Ein eindeutiger Fall von Phising – sollte man meinen. Aber nein, die Schlaumeier von M-net hatten sich diese Aktion tatsächlich selbst ausgedacht! Verunsicherte Rückfragen zahlreicher Kunden stießen auf genervtes Unverständnis. Wochen später wurde dann nochmal eine inhaltsgleiche Mail versandt, in der immerhin zusätzlich die Kundennummer stand. Und in der Rechnungs-Mail prangte die rot umrahmte Aufforderung, man solle den Anweisungen in der früheren Mail Folge leisten.

Dass das Vorgehen denkbar ungeschickt war, hat man dort wahrscheinlich bis heute nicht eingesehen. Offenbar sind die Verantwortlichen selbst jederzeit bereit, Links in irgendwelchen Mails zu öffnen und Legitimationsdaten einzutippen. Waschechte Digital Natives….

Du bekommst eine Info von der Bank, z. B. im Onlinebanking, auf Phishing zu achten.

Dann bekommst du eine (echte) Mail von der Bank, die viele Warnglocken schrillen lässt und fragst nach und erntest Erstaunen wegen deiner Nachfrage.

WTF.

Kein Wunder, dass die Phisher Erfolg haben.

Ist da ein Typo drin? "Waschechte Digital Natives…." das müsste doch "Waschechte Digital Naïves" heißen, oder? ;-)

Ich habe mir grundsätzlich abgewöhnt, auf Links in E-Mails zu klicken, da man oft nicht erkennt, was dahinter steckt. Wenn beim Hovern schon ein anderer Link angezeigt wird als im Text (auch bei seriösen Mails), dann ist das Warnung Nummer 1.

Aber der Hammer ist, wenn dir deine seriöse Bank eine Mail sendet:

Mehr zu -Spargeld: klicken Sie hier, mit Ziel:

https://s4cloudae36f1aac.hana.ondemand.com/data-buffer/sap/public/cuan/link/100/AB6B98086CEDE83C…. gefolgt von 692 weiteren Zeichen

statt http://www.bank.example/Newsletter

dann geht das direkt zur Bank zurück mit der Frage, was das sein soll ;-)

Die aktuelle Angewohnheit vieler Unternehmen, von der bekannten Domain abweichende Domains zu registrieren und im Kundenkontakt zu verwenden, erleichtert die Detektion von Phishing-Versuchen nicht. Das ist ein von den Unternehmen selbst verursachtes Manko zum Nachteil der Kunden.

Ich verstehe nicht, warum nicht mit Subdomains oder Verzeichnispfaden bekannter Domains gearbeitet wird, sondern mit völlig neuen und unbekannten Domains.

Kundenbetreuung.alditalk.de oder alditalk.de/kundenbetreuung war weswegen nicht möglich, liebes Aldi?

Das wäre doch viel zu einfach ;-)

Da wird irgendwas zugekauft und keiner hat Ahnung oder Zuständigkeit, das technisch korrekt in DNS oder Ordnermapping o.ä. einzubinden…

Ich hab heute eine SMS, die auf die selbe URL verweist (incl Weiterleitung an die Seite mit doppel U) erhalten.

Diese kam von der selben Nummer wie alle anderen bisherigen Aldi Talk Nachrichten, jedenfall kann mein Handy die Absender nicht unterscheiden.

Es soll eine Emailadresse bestätigt werden – das hat mich auch stutzig gemacht, denn ich hab da gar keine Mailadresse angegeben.

Woher diese Leute meine Telefonnummer UND meinen Realname haben? Gute Frage, aber ich tippe mal auf Aldi, denn nur dort sind diese beiden Daten hinterlegt.