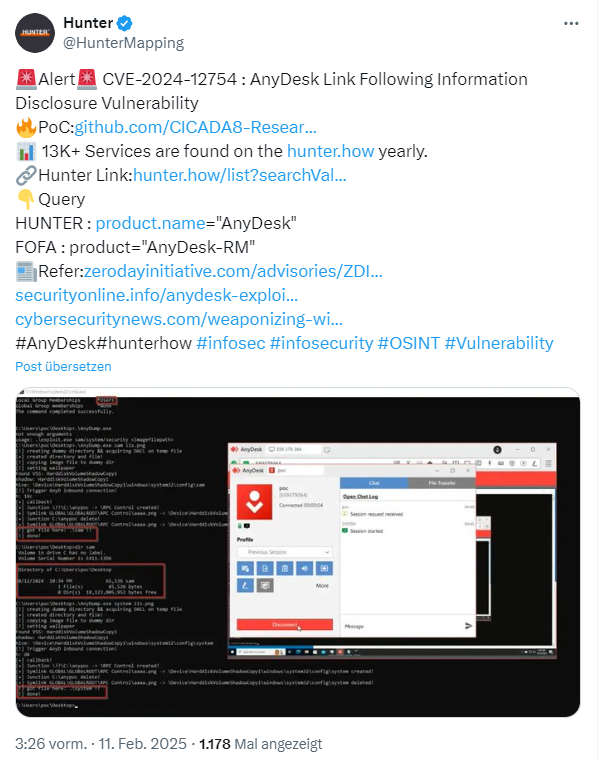

[English]In der Remote-Software AnyDesk gibt es eine Link Following Information Disclosure-Schwachstelle (CVE-2024-12754), die kürzlich bekannt wurde. Nach Recherchen von hunter.io sind über 13.000 AnyDesk-Instanzen von dieser Schwachstelle betroffen. Die Ausnutzung erfordert aber lokale Privilegien.

[English]In der Remote-Software AnyDesk gibt es eine Link Following Information Disclosure-Schwachstelle (CVE-2024-12754), die kürzlich bekannt wurde. Nach Recherchen von hunter.io sind über 13.000 AnyDesk-Instanzen von dieser Schwachstelle betroffen. Die Ausnutzung erfordert aber lokale Privilegien.

Die Schwachstelle CVE-2024-12754 (AnyDesk Link Following Information Disclosure Vulnerability) ermöglicht es lokalen Angreifern, vertrauliche Informationen auf betroffenen Installationen von AnyDesk offenzulegen.

Ein Angreifer muss zunächst die Fähigkeit besitzen, niedrigprivilegierten Code auf dem Zielsystem auszuführen, um diese Sicherheitslücke auszunutzen. Der spezifische Fehler besteht in der Handhabung von Hintergrundbildern. Durch das Erstellen einer Verbindung kann ein Angreifer den Dienst missbrauchen, um beliebige Dateien zu lesen.

Ein Angreifer kann diese Schwachstelle ausnutzen, um gespeicherte Anmelde-Informationen preiszugeben, was zu einer weiteren Gefährdung führt (siehe auch ZDI-24-1711.

Die Seite hunter.io weist in obigem Post darauf hin, dass über 13.000 Instanzen betroffen seien und verlinkt auf diese GitHub-Seite mit einem Exploit. Details zur Schwachstelle finden sich bei der Zero-Day Initiative, in diesem Artikel und auch hier. CVE-2024-12754 wurde in AnyDesk Version v9.0.1 gepatcht.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen (FAQ) vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Microsoft Defender blockt Anydesk-Clients (28. Februar 2024)

AnyDesk: Zugriffsversuche aus Spanien; Unsignierter Client verteilt

AnyDesk für Windows: Schwachstelle CVE-2024-52940 bis Version 8.1.0

AnyDesk Client: Neue Zertifikatsprobleme zum 25. April 2024

MVP: 2013 – 2016

MVP: 2013 – 2016

Again… Fernsteuerungen wie Teamviewer, Anydesk & Co auf produktive Server sind ein Problem, keine Lösung!

So siehts aus. Dauerzugriff darf es IMHO generell nicht geben über Drittanbieter Software wie Teamviewer & Co.

sondern was?

Dienstreisen? :-)

RDP ist ja wohl nix für dünne Leitungen zum Kunden?

Es gibt ja einen netten virtual KVM auf Raspi Basis. Tut ganz ganz gut und man muss nichts am Server drehen, nur an dessen Verkabelung.

Aber noch ne Kiste im Netz?

Wird aber offtopic.

Nein. Die Rede ist von *DAUER*zugriff ala installiertem Teamviewer Host. Dienstleister können bei Bedarf zugeschaltet werden. Systemhäuser sollten sowieso auf VPN setzen.

Und dann doch RDP? Naaah iwie nicht.

Kommt auch immer drauf an – mit nem Jump Host wirds schon interessant aber was machen bei nem kleinen Handwerker mit 1-2 VMs?

Wobei so ein PiKVM echt toll ist, kann ich empfehlen. Kosten sind noch Überschaubar – aber wo anklemmen? ;)

So Software hat definitiv ihre Daseinsberechtigung aber ist natürlich immer ein Risko so wie jede andere Software auch.

Überwachung und Logging ist leider essentiell

Externe Dienstleister sind an die Hand zu nehmen: Punkt. Als Admin hast Du zu wissen, wer, wann, wo Zugriff nimmt. Und Du musst jederzeit eine solche Verbindung unterbinden können. Die freie Lösung genau da für nennt sich Apache Guacamole:

https://blog.jakobs.systems/blog/20231010-supplychain-management/

Als VM mit Reverse Proxy in jedes Netz einfach integrierbar. Microsoft nutzt Guacamole mit eigenem Logo und Farben und nennt es Azure Bastion-Host. Auch Fortidreck nutzt es mit eigenem Logo und anderen Namen.

FollowUp sowie Q&A + Rustdesk gebe ich hier:

https://blog.jakobs.systems/micro/20231017-rustdesk/

> Externe Dienstleister sind an die Hand zu nehmen: Punkt. Als Admin hast Du zu wissen, wer, wann, wo Zugriff nimmt.

Stimme ich dir zu. Die Realität ist die folgende: Es wird teure Enterprise-Hardware eingekauft mit einem Enterprise-Support-Vertrag und einer ganz schnellen Reaktionszeit. Der Dienstleister stellt dafür die Anforderung, dass er zu jederzeit auf die Hardware gucken kann, um entsprechend reagieren zu können, da er anderenfalls seine SLAs nicht halten kann.

Jetzt mal weniger die technische Frage, sondern wie löst du das organisatorisch. Technisch gibt es verschiedene Mittel und Wege.

"Auch Fortidreck nutzt es mit eigenem Logo und anderen Namen."

Was hast Du jetzt wieder gegen Fortinet?

@Günter Born

Könnten Sie die Beiträge des Herrn Jakobs bitte moderieren, seine Polemik und seine Besserwisserei inkl. Werbung zu seinem Blog sind mittlerweile nervig.

Danke

wie gut/sicher ist RustDesk im Vergleich zu den anderen Anbietern?. Danke

So sicher wie Du Deinen eigenen Rustdesk Relay-Server absicherst. Ein Suricata IPS/IDS ist in jedem opnsense oder ipfire enthalten.

Vielen Dank!!

und wie ist die Sicherheit mit dem "default" oder Standart-Relay-Server, der dürfte die Sicherheit nur bedingt verringern, da ja alles verschüsselt über diesen läuft, und eine EVE mit einem Man-In-The-Middle-Angriff nicht sehr weit kommt, wenn das Protokoll und die Verschlüsselung sauber implementiert ist?

Dein Hinweis mit dem extra Modul für OPNsense ist ein extrem guter Tip, danke nochmals

In wie weit hat der Relay Server bei Rustdesk einen Einfluss auf die Sicherheit?

Soweit ich weiß stellen ID/Relay und API Server ja nur die Verbindung zwischen den Clients her, die Verschlüsselung bzw. die Authentifizierung läuft ja P2P.

Was veranlasst sie Anydesk zu difamieren. würde mich interessieren.

Was soll der Kommentar – oder hab ich da was falsch verstanden? Wo diffamiert der Artikel Drittanbieter Software wie TeamViewer & Co.? Im übrigen schießen die sich selbst aus dem Geschäft. Gibt ja genügend Artikel zum AnyDesk-Gate (siehe obige Linkliste).

Die Custom Client-Builds sind nach wie vor auf Version 7.0.15. Ist die Schwachstelle dort ebenfalls enthalten?

Die Custom-Clients lassen sich mit dem Eintrag

_module=anydesk-9.0.1

im Bereich "Erweitert" (Einstellungen überschreiben!) inzwischen als Version 9.0.1 erzeugen.

Allerdings ist hier die Aufzeichnung nicht deaktivierbar.

Mit 9.0.2 funktioniert es (mal wieder) nicht.

Der Umstieg auf RustDesk ist geplant …

Wenn Du Admin bist, kannst Dir bei der Gelegenheit direkt auch Tactical RMM anschauen:

https://github.com/amidaware/tacticalrmm

Hast Du Dir schon einmal NetLock RMM angeschaut?

Kann ich nichts zu sagen, ist soeben auf der (leider zu langen) "to-check" Liste gelandet

Hallo zusammen,

ich melde mich mal kurz als Dev hier, habe das durch Zufall entdeckt. Seit eurem Kommentar ist ja schon etwas Zeit vergangen und NetLock wird immer größer. Vielleicht wollt ihr ja nochmal vorbeischauen. :-)

Auch mit der heute erschienenen 9.0.3 für Windows führt ein

_module=anydesk-9.0.3

nicht zu einem downloadbaren Custom-Client.

Also wieder viel Wind um eine AnyDesk Schwachstelle bei der eine Grundsatzdiskussion über Fernwartungssoftware entsteht obwohl das Problem nicht die Fernwartung per se ist?

Der Angreifer muss schon auf dem System sein, damit ist AnyDesk nicht das Einfallstor in das System, sondern maximal ein Sprungbrett zur Rechteerweiterung. Wenn der Angreifer schon auf dem System ist, kann er eh selber AnyDesk oder andere Software starten und ggf. Exploiten.

Der Angreifer muss die Fähigkeit besitzen, niedrigprivilegierten Code auf dem Zielsystem auszuführen, bedeute in dem Zusammenhang jetzt genau was genau?

Windows Standardbenutzer, Benutzer mit lokalen Adminrechten?

Darunter verstehe ich Code ausgeführt durch einen User ohne Adminrechte.

es taugt nichts ueber 901 zu sprechen wenn ueberhaupt nicht klargemacht wird welche plattformen betroffen sind

versionsnummern bei anydesk sind total durcheinander und chaosbasiert auf den verschiedenen betriebssystemplattformen

diese firma ist fuer mich laengst gestorben, man muss deinstallieren und grossen abstand nehmen anstelle anydesk hinterherzufailen.

Alle Jahre wieder. Wir haben letztes Jahr AD durch RustDesk ersetzt. Etwas mehr Aufwand beim Einrichten eines eigenen Ubuntu-Servers, aber seitdem Ruhe im Karton, bessere Funktionen und leistungsfähiger. Überdies ist die Lizenzpolitik besser.

Bei RustDesk gibt es leider in der OpenSource Variante keine Userverwaltung, ich kann nur ein permanentes Passwort festlegen.

Soll einem Mitarbeiter dann einmal der Zugang gesperrt werden, dann müsste dieses überall geändert werden. In der bezahlten self-hosting Variante wird dies vermutlich möglich sein.

Vor 1-2 Wochen ließ AnyDesk sich in Ubuntu/Debian nicht upgraden per sudo apt update.

Da half vorübergehend diese offizielle Lösung:

https://deb.anydesk.com/howto.html

(If you installed the AnyDesk GPG key before the 2nd February 2025, you will need to re-run the following steps…)

Heute kommt erneut nach einem sudo apt update "öffentlicher Schlüssel nicht verfügbar…NO_PUBKEY usw."

Ich habe es eben in einer live VM nochmal getestet, dasselbe Problem.

Es liegt also nicht an alten lokalen keys diesmal.

Schaut man sich die Version der DEB Datei an, die man manuell herunterladen kann, ist es mit 6.4.1-1 eine neuere Version als die 6.4.0.

Bis gestern gab es keine Beanstandung beim sudo apt update.

Laut https://deb.anydesk.com/pool/main/a/anydesk/ gibt es seit heute um 14:52 (bzw. seit ca. 3 h) wohl die neue Version 6.4.1-1 (ja für Debian/Ubuntu ist Version 6.x tatsächlich die neue Version).

Gab es schon wieder eine Schwachstelle mit dem GPG key?

Dazu konnte ich tagesaktuell leider noch nichts finden.

Der Bug von gestern für das AnyDesk Linux DEB repo hat sich heute von selbst erledigt.

Ein erneutes sudo apt update lud soeben die release file ohne GPG Fehler.

AnyDesk für Linux 6.4.1 ließ sich installieren.