[English]Kurze Erinnerung, dass Microsoft bereits im Februar 2025 mit der Härtung von Windows-Clients und Server für das Kerberos-Protokoll Ernst macht. Zudem hat Microsoft bei der Kerberos-Richtlinie für Host-Namen eine Beschränkung der String-Länge eingeführt. Hier eine Erinnerung an die Zeitpläne zur stufenweisen Härtung sowie zur Begrenzung der Stringlänge in der Host-to-Realm-Richtlinie in Kerberos, die im Februar 2025 eingeführt wurde.

[English]Kurze Erinnerung, dass Microsoft bereits im Februar 2025 mit der Härtung von Windows-Clients und Server für das Kerberos-Protokoll Ernst macht. Zudem hat Microsoft bei der Kerberos-Richtlinie für Host-Namen eine Beschränkung der String-Länge eingeführt. Hier eine Erinnerung an die Zeitpläne zur stufenweisen Härtung sowie zur Begrenzung der Stringlänge in der Host-to-Realm-Richtlinie in Kerberos, die im Februar 2025 eingeführt wurde.

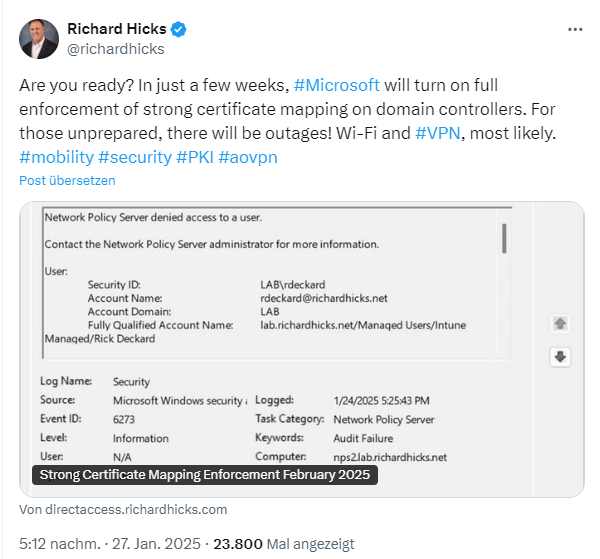

Ich hatte mehrfach hier im Blog über die betreffenden Härtungsmaßnahmen für Windows-Clients und -Server berichtet. Im Januar 2025 hatten die Kollegen von deskmodder.de im Beitrag Windows 10, 11, Server Windows-Absicherung und wichtige Termine im Überblick gegeben. Und Ende Januar 2025 war mir der nachfolgende Post untergekommen.

Richard Hicks wies darauf hin, dass Microsoft ab Februar 2025 die vollständige Durchsetzung einer starken Zertifikatszuordnung auf Domänencontrollern einschalten werde. Systeme, die nicht darauf vorbereitet sind, dürften Ausfälle zeigen. Hicks vermutet, dass es im Bereich Wi-Fi und VPN Ärger geben könnte. Er hat dazu den Artikel Strong Certificate Mapping Enforcement February 2025 veröffentlicht. Nun ist der Februar 2025-Patchday vorbei und die Enforcement-Maßnahmen sollten vorbei sein.

Windows Hardening-Zeitpläne

Zum 19. Februar 2025 hat Microsoft nun seinen Support-Beitrag Latest Windows hardening guidance and key dates aktualisiert (die Änderungen sich redaktioneller Natur), weshalb ich das Thema nochmals zur Erinnerung aufgreife. Hier die Termine für 2025 und danach.

- Januar 2025: PAC Validation changes (KB5037754), Enforcement by default-Phase. Updates für Januar 2025 und danach versetzen alle Windows-Domänencontroller und Clients in der jeweiligen Umgebung in den erzwungenen Modus (Enforcement Modus). In diesem Modus wird standardmäßig ein sicheres Verhalten erzwungen. Vorhandene Registrierungsschlüssel-Einstellungen, die zuvor festgelegt wurden, setzen diese Änderung des Standardverhaltens außer Kraft. Die Standardeinstellungen für den erzwungenen Modus können von einem Administrator außer Kraft gesetzt werden, um zum Kompatibilitätsmodus zurückzukehren.

- Februar 2025: Mit den Updates vom Februar 2025 (siehe KB5014754) und danach wird die Phase 3 bei der Certificate-based Authentication (Full Enforcement Mode) aktiviert. Wenn ein Zertifikat nicht eindeutig zugeordnet werden kann, wird die Authentifizierung verweigert.

- April 2025: PAC Validation Changes KB5037754 (Enforcement Phase). Die Windows-Sicherheitsupdates, die zum April 2025 oder danach veröffentlicht werden, entfernen die Unterstützung für die Registrierungsunterschlüssel PacSignatureValidationLevel und CrossDomainFilteringLevel und erzwingen das neue Sicherheitsverhalten. Nach der Installation des Updates vom April 2025 gibt es keine Unterstützung für den Kompatibilitätsmodus mehr.

Wer noch mit Windows XP-Systemen in einer AD-Umgebung befasst ist, sollte sich die Kommentare im Beitrag Kerberos PAC-Schwachstellen: Kommt das Ende für Windows XP im April 2025? durchlesen.

Ab Januar 2026 gibt es dann weitere Änderungen zum Secure Boot Bypass-Schutz (KB5025885) und die Enforcement Phase beginnt. Microsoft will den Artikel mindestens sechs Monate vor Beginn der Durchsetzungsphase (Enforcement) aktualisieren. Die Updates für die Durchsetzungsphase werden sie Folgendes beinhalten:

Das „Windows Production PCA 2011"-Zertifikat wird automatisch widerrufen, indem es der Secure Boot UEFI Forbidden List (DBX) auf fähigen Geräten hinzugefügt wird. Diese Updates werden nach der Installation von Windows-Updates auf allen betroffenen Systemen programmatisch durchgesetzt, ohne dass eine Option zur Deaktivierung besteht.

Damit wird vermutlich auch die Frage beantwortet, was passiert, wenn das Windows UEFI CA 2023 Zertifikat auf den betreffenden Maschinen nicht installiert ist (siehe Frage: BlackLotus-Schwachstelle und ablaufendes UEFI-Zertifikat – was droht uns?). Ansonsten gilt, dass Details in den verlinkten Microsoft-Support-Beiträgen nachzulesen sind.

String-Länge bei Kerberos-Richtlinie für Host-Namen

Microsoft hat zum 20. Februar 2025 noch den Support-Beitrag Kerberos realm to host mapping policy string-length limitations (KB5054215) veröffentlicht (via). Die Host-to-Realm-Richtlinie in Kerberos wird verwendet, um einen Host (z. B. einen Client-Computer oder Server) einem bestimmten Kerberos-Realm zuzuordnen (siehe Policy CSP – ADMX_Kerberos). Nun hat Microsoft Beschränkungen der Zeichenfolgenlänge in der Host-zu-Realm-Richtlinie für Kerberos mit dem Februar 2025-Update eingeführt.

- User Interface (UI) Zeichenlimit für Hostnamen: Das Gruppenrichtlinien-Editor-Steuerelement, das zur Eingabe der Daten verwendet wird, lädt nicht mehr als 1.024 Zeichen in den Eintrag der Realm-Hostdatei-Liste. Nutzer können jedoch bis zu 32.767 Zeichen eingeben und diese erfolgreich in registry.pol schreiben.

- Character limit for Host Names: Der Kerberos-Client, der diese Einstellung auf dem Gerät liest, für das die Richtlinie gilt, hat ein hartes Limit von 2.048 Zeichen für die Hostnamenliste.

Die Längenbeschränkungen für Zeichenketten gelten bei einer Active Directory-Domäne und einen Drittanbieter-Realm wie FreeBSD oder Linux mit einem MIT-Trust. Und sie werden relevant, wenn Umgebungen mehrere SPN-Suffixe oder eine Liste von Hosts, die manuell dem Realm zugeordnet sind, der dem AD Forest vertraut, unterstützen. Microsoft beschreibt im Supportbeitrag Maßnahmen, um Probleme mit diesen Beschränkungen der Zeichenfolgenlänge umzugehen.

Ähnliche Artikel:

Kerberos PAC-Schwachstellen: Kommt das Ende für Windows XP im April 2025?

Active Directory Hardening: Erzwingen der LDAP-Kanalbindung

Microsoft rollt Windows-Härtung gegen Standard-NTLM-Relay-Angriffe aus

Windows 11/Server 2024 SMB Security-Hardening

Windows 11 23H2 Hardening: AD Domain Computer ReJoin schlägt fehl

Windows 10/11 KB5053484: Neues PS-Script für Zertifikate in Boot-Medien

Windows 10: Insides zum Secure-Boot auf UEFI-Systemen

Frage: BlackLotus-Schwachstelle und ablaufendes UEFI-Zertifikat – was droht uns?

MVP: 2013 – 2016

MVP: 2013 – 2016

Hallo zusammen,

mal eine Frage an die Schwarmintelligenz, da ich mir im Moment nicht sicher bin, ob ich plötzlich auftretende Probleme schnell abfangen kann. Gibt es hier eine Möglichkeit herauszufinden, ob man bereit ist, eine starke Zertifikatsvergabe durchzusetzen bzw. ob diese korrekt funktioniert?

Wir haben keine komplexe Domänenstruktur, es gibt keine selbstgenerierten Zertifikate, Intune wird "noch" nicht verwendet. Im Einsatz sind zwei Domänencontroller auf Basis von Server 2022, die bereits den aktuellen Februar-Patch installiert haben. Es sind ausschließlich Windows 10/11 Clients im Einsatz und fast 80% davon sind ebenfalls bereits auf dem aktuellen Patchstand. Fast alle haben die Möglichkeit über eine VPN Verbindung mit Sophos Connect und einer Sophos UTM von extern auf die Fileserver Ressourcen zuzugreifen. Bisher habe ich keine Meldungen erhalten, dass die Zugriffe nicht funktionieren. Auch im Eventlog der DCs sehe ich nichts Außergewöhnliches. Unser Monitoring meldet hier auch nichts.

Irgendwie fühle ich mich einfach nicht sicher und möchte nicht den Tag erleben, wo plötzlich alle anrufen, weil keiner mehr Zugriff hat.

Die Zeit zum Testen ist vorbei und du hast sie Monatelang verschlafen. Wenn du mit installiertem Februar Update keine Nachteile festgestellt hast, wirst du auch keine mehr bekommen, da deine DCs jetzt schon die verschärfte Einstellung fahren. Dir wird lediglich im April die Möglichkeit genommen dies wieder Rückgängig zu machen. Was man alles beachten sollte und welche Eventlogs da wichtig sind steht alles im zugehörigen KB Artikel. Gruß

nach deinem erhobenen Zeigefinger hatte ich eigentlich nicht gefragt und das lässt schon tief blicken. Ich danke trotzdem einmal für die aussagekräftige Hilfe :)

Kann es sein, dass Du NTLM anstatt Kerberos iim Einsatz hast? Dann betrifft Dich, soweit ich weiß, das strong Mapping gar nicht.

Howto:

32.767 Zeichen erfolgreich in registry.pol schreiben

https://www.gruppenrichtlinien.de/artikel/limitierung-auf-1023-zeichen-in-den-administrativen-vorlagen-umgehen