[English]Kurze Warnung an die Leserschaft dieses Blogs, die auf SimpleWall als Firewall bzw. Tool zur Konfigurierung der Windows Filtering Platform setzen. Ein Leser hat mich darauf aufmerksam gemacht, dass die Software wohl gehackt wurde. Der Entwickler hat das Repository inzwischen archiviert und entwickelt nicht weiter. Zudem ist auch eine Fake-Seite "simplewall" aufgetaucht, die arglose Nutzer locken will.

[English]Kurze Warnung an die Leserschaft dieses Blogs, die auf SimpleWall als Firewall bzw. Tool zur Konfigurierung der Windows Filtering Platform setzen. Ein Leser hat mich darauf aufmerksam gemacht, dass die Software wohl gehackt wurde. Der Entwickler hat das Repository inzwischen archiviert und entwickelt nicht weiter. Zudem ist auch eine Fake-Seite "simplewall" aufgetaucht, die arglose Nutzer locken will.

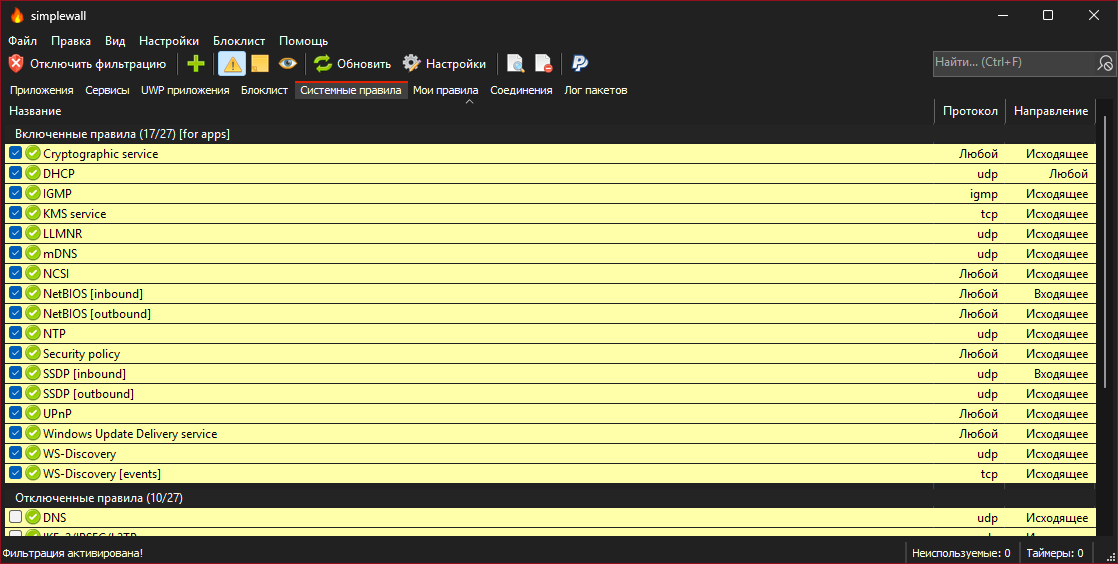

Was ist SimpleWall?

Die kostenlose Software SimpleWall ist eine Erweiterung, die als Ergänzung zur in Windows verwendeten Standard-Firewall verwendet werden kann. Der Entwickler beschreibt das Ganze als: Einfaches Tool zur Konfiguration der Windows Filtering Platform (WFP), das die Netzwerkaktivitäten auf Ihrem Computer konfigurieren kann.

Über SimpleWall haben Nutzer die Möglichkeit, den gesamten Internet-Verkehr zu kontrollieren. Aufgrund der klar strukturierten SimpleWall -Bedienoberfläche lässt sich das Regelwerk unkompliziert konfigurieren.

Repository seit 19. Feb. 2025 archiviert

Der Entwickler betreibt diese GitHub-Seite, auf der SimpleWall bereitgestellt wird. Dort lässt sich auch eine Liste aller Features einsehen. Auf der GitHub-Seite kommt aber ein Banner mit der Nachricht "This repository has been archived by the owner on Feb 19, 2025. It is now read-only."

Einen Grund dafür habe ich auf GitHub nicht gefunden. Auf Hacker News gibt es dazu seit einer Woche den Thread Simplewall Has Been Discontinued, der davon ausgeht, dass die Entwicklung eingestellt wurde.

Wurde SimpleWall gehackt?

Ein Blog-Leser hat sich heute gemeldet (danke dafür) und schrieb per E-Mail: "Die Website der hervorragenden 'simplewall' Open-Source Firewall für Windows wurde gehackt. Der Betreiber hat das GitHub Repo am 19.02.2025 schreibgeschützt."

Der Leser meinte, es sei vielleicht eine Warnung wert, da es keine wirkliche Alternative (Open-Source, schlank, spendenfinanziert mit ähnlichem Funktionsumfang und stets weiterentwickelt) unter Windows gibt. Beim Überfliegen der GitHub-Seite habe ich aber nichts über einen Hack finden können und auch keine Erklärung über den Grund, dass das Repository archiviert wurde.

Wer die Software nutzt, sollte bei Downloads eine Hash- und besonders GPG-Verifizierung durchführen. Der Pubkey ist auch extern(!) gehostet.

Neue Fake-Website

Beim Schreiben dieses Beitrags ist mir auch eine Seite mit der URL simplewall[.]org aufgefallen.

Auch hier hatte mich der Blog-Leser darauf hingewiesen, dass es sich um eine Fake-Seite handele. Im Bug-Tracker wird im Eintrag Phishing website claiming to be Simplewall #1954 auf diese Problematik hingewiesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Wow, herzlichen Dank! Habe die Meldung über Mastodon erhalten. Zählt tatsächlich zu den Standard-Tools (neben u.a. O&O ShutUp10++ und dem vollständigen Edge removal), um das außer Kontrolle geratene Datensendeverhalten von Windows, M$ Office und Co. einzudämmen. Kann man parallel zur Windows Firewall nutzen.

Die ursprüngliche Website leitet mich nun irgendwohin weiter… :O Die aktuelle Version wurde mir aber noch per Auto-Update geliefert. Hoffe Ende 2024 lieft noch alles rund. Obgleich mangelnder Transparenz seitens des Entwicklers über die aktuellen Hergänge; alles Gute und hoffentlich helfen die Spenden bei der Problembeseitigung!

Ob vielleicht politische Gründe hinter dem augenscheinlichen Angriff stecken?

PS: Die Firewall kann übrigens auch deutsch, entgegen des Screenshots. ;)

Alternative:

Windows Firewall Control von binisoft bzw. nun Malwarebytes, zwar kein OpenSource (kein Allheilmittel) aber zumindest wird das Programm gepflegt :)

https://www.binisoft.org/wfc

Malwarebytes Windows Firewall Control.

Vielleicht als Alternative in Betracht ziehen.

Ist noch in beta aber ich kann auch https://github.com/xanasoft/MajorPrivacy/ empfehlen

Interessantes Tool, werde ich im Auge behalten.

Bei den Features gibts einen Schreibfehler, "DNS Fitlering" .

Hatte das Tool neulich runtergeladen und installiert. Leider wurde direkt ein Virus mitinstalliert. Windows musste neu drauf. Finger weg!

Darum immer die Quelle und den Download überprüfen. Dazu soll dieser Beitrag meinem Verständnis nach ja aufrufen und das sollte übrigens IMMER die gängige Praxis sein. In diesem Fall, jetzt halt nur umso mehr. Zitat aus dem Text:

"Wer die Software nutzt, sollte bei Downloads eine Hash- und besonders GPG-Verifizierung durchführen. Der Pubkey ist auch extern(!) gehostet."

Habe dies gerade über den .exe-Download aus dem offiziellen GitHub Repository getan. Ergebnis: einwandfrei! (sollte aber wirklich jeder für sich selbst erneut überprüfen)

https://www.virustotal.com/gui/file/9bd3ed7dc5a019a722c1bb0d2c097cee48e86a29df9d6f828b3ca4c71973fb31

Man beachte aber auch immer falsche Treffer wie hier z.B. aufgrund der relativ geringen Verbreitung (was auch immer der Maßstab der betreffenden Engines sein mag).

Dafür ist es quelloffen – man kann sich von der unschädlichen Natur selbst und vollends überzeugen! Die Mindestvoraussetzung besonders für sicherheitsrelevante Applikationen. Kein unbegründetes Vertrauen in Dritte nötig.

*************************************

Dafür ist es quelloffen – man kann sich von der unschädlichen Natur selbst und vollends überzeugen!

*************************************

Damit wirbt open Source ja gerne… nur mal ehrlich wer ist dazu wirklich in der Lage? Sind das schon 1% der User oder doch eher im Promille Bereich? Dazu musst du selbst gut programmieren können (nen bisschen reicht nicht) und dann auch noch in der verwendeten Sprache, zusätzlich alles neu nach jedem Update!

Letztendlich ist das nur ein Placebeo Argument… ja man könnte das prüfen, vielleichte, wenn… Fakt ist 99% oder mehr können das nicht!

Und wirklich safe ist es auch nur wenn man es selbst kann.

+1

Es ist ja immer das Totschlagargument…

Beste Beispiel:

https://dnip.ch/2024/04/02/xz-open-source-ostern-welt-retten/

Kein Mensch mit etwas fundierterem Wissen würde Open-Source als Allheilmittel darstellen. Open-Source bedeutet übrigens auch nicht, dass es kostenfrei sein muss. Es bedeutet lediglich, dass z.B. verifiziert werden kann, was im Hintergrund passiert und das ist Gold wert. Ja, auch bei dem von dnip.ch verlinkten Fall.

Die Schwachstelle war nicht Open-Source, sondern das eingeschlichene Wohlbehagen und die damit zusammenhängende Bequemlichkeit (complacency) der Nutzer. Wer weiß was noch passiert wäre, wäre der Angriff aufgrund prorietären Codes vollständig im Verborgenen geblieben…

Nur um ein paar beispielhafte Projekte zu nennen, die unangefochtene Nr. 1 bei IT-Sicherheit und Datenschutz darstellen und das zum Großteil aufgrund von Open-Source:

https://grapheneos.org/

https://www.qubes-os.org/

Man kann es drehen und wenden wie man will: Open-Source bleibt eine Mindestvoraussetzung – aber eben nicht die alleinige!

habe die Datei gerade von simplewall.org nach virustotal.com hochgeladen, VT findet keinen Virus.

Gerade die Signatur geprüft. Es scheint sich zumindest gegenwärtig um die originale .exe aus dem offiziellen GitHub Repository zu handeln. Welche Absicht dahinter steht bleibt abzuwarten. Möglicherweise baut man auch erst auf einen Vertrauensgewinn oder die Website an sich wird zur Ausführung von Schadcode benutzt (werden) oder oder oder. Tatsache ist, dass es sich nicht um die offizielle Webpräsenz handelt [VORSICHT: https://www.henrypp.org/product/simplewall ], diese stattdessen auf irgendeine ominöse Website weiterleitet und der Betreiber das GitHub Repository geschützt hat. Vorsicht ist die Mutter der Porzellankiste.

VirusTotal ist im Übrigen auch kein Garant für Schadcodefreiheit. 0-day-Lücken sind oftmals nocht nicht bekannt und andere Prozesse vielleicht überhaupt nicht. Es ist ein Katz-und-Maus-Spiel mit der Möglichkeit zu falschen Treffern. Bspw. schlagen oft (saubere) Programme von NirSoft an, aufgrund deren beabsichtigter Natur mit ausgeweiteten Berechtigungen.

Nur Quelloffenheit wie vorliegend kann jeglichen Zweifel beseitigen | oder auch bestätigen.

@Günther

Könntest Du den text evl. auch in Englisch bereitstellen dun hier posten: https://www.wilderssecurity.com/threads/simplewall-firewall.389491/page-35#post-3223729

oder ich Poste es wens auf englisch steht und du da kein Acc hast.

Der Download von der Fake-Webseite weicht aktuell nicht ab von dem was auf Github gepostet wurde.

Github: 9bd3ed7dc5a019a722c1bb0d2c097cee48e86a29df9d6f828b3ca4c71973fb31

Alternative zu Simplewall: Fort Firewall ähnlich leicht zu händeln

https://github.com/tnodir/fort

Er ist zurück im Land der Lebenden.

Außerdem wurde Version 3.8.6 gerade veröffentlicht.

Hallo miteinander,

es war wohl doch etwas dran an den Störungen.

Die einst offizielle Website ist weiterhin futsch aber das GitHub Repository ist wieder freigeschaltet worden mit gestriger Veröffentlichung einer neuen Version 3.8.6! (Kein April-Scherz^^)

https://github.com/henrypp/simplewall/releases

Eine Aktualisierung der Meldung wäre erfreulich. :-)

Ein Warnhinweis zu seiner Psyche ebenfalls. Einfach mal sein Githubprofil durchlesen und selbst entscheiden, ob Ihr eure Sicherheit so jemanden anvertrauen wollt.

Zitat: "IDGAF about simplewall, if you do not pay me!"

Was IDGAF bedeutet, darf jeder selbst googeln :)

Ein weiteres Zitat des Softwareanbieters auf seiner Github-Seite:

"FUCK UKRAINE, ZELENSKY IS A STUPID CUNT!

People who never know about ukraine (окраина), now is dumb ass terrified for it, why is that?"

Wie ein Autor politisch steht, ist doch egal. Relevant ist hier eher, dass der ganz klar sagt, an SimpleWall nur gegen Bezahlung zu arbeiten und das Projekt ihm sonst am A… vorbeigeht.

Der Herr ist einfach nur ehrlich.

Ohne Geld würden die wenigsten arbeiten (obwohl sie etwas anderes vorgeben).

Ich mag seine Einstellung, Direktheit und Offenheit.

Und das Tool ist grandios!