Im Datenbanksystem MongoDB gibt es eine kritische Schwachstelle (CVE-2025-14847), die durch Administratoren umgehend gepatcht werden sollte. Angriffe auf die kritische Schwachstelle laufen bereits und erste Opfer scheint es auch zu geben. Hier einige Informationen zu diesem Thema.

Im Datenbanksystem MongoDB gibt es eine kritische Schwachstelle (CVE-2025-14847), die durch Administratoren umgehend gepatcht werden sollte. Angriffe auf die kritische Schwachstelle laufen bereits und erste Opfer scheint es auch zu geben. Hier einige Informationen zu diesem Thema.

MongoDB-Schwachstelle (CVE-2025-14847)

Die Schwachstelle CVE-2025-14847 (CVSS score: 8.7) wurde zum 19. Dezember 2025 öffentlich und basiert auf nicht übereinstimmenden Längenfeldern in Zlib-komprimierten Protokoll-Headern. Diese können es einem nicht authentifizierten Client ermöglichen, nicht initialisierten Heap-Speicher zu lesen. The Hacker News hat in diesem Artikel einige Informationen zusammen getragen.

Dieses Problem betrifft alle MongoDB Server v7.0-Versionen vor 7.0.28, MongoDB Server v8.0-Versionen vor 8.0.17, MongoDB Server v8.2-Versionen vor 8.2.3, MongoDB Server v6.0-Versionen vor 6.0.27, MongoDB Server v5.0-Versionen vor 5.0.32, MongoDB Server v4.4-Versionen vor 4.4.30, MongoDB Server v4.2-Versionen größer oder gleich 4.2.0, MongoDB Server v4.0-Versionen größer oder gleich 4.0.0 und MongoDB Server v3.6-Versionen größer oder gleich 3.6.0. Es gibt inzwischen Updates für die angreifbaren MongoDB Server-Versionen.

Zahlreiche Server angreifbar

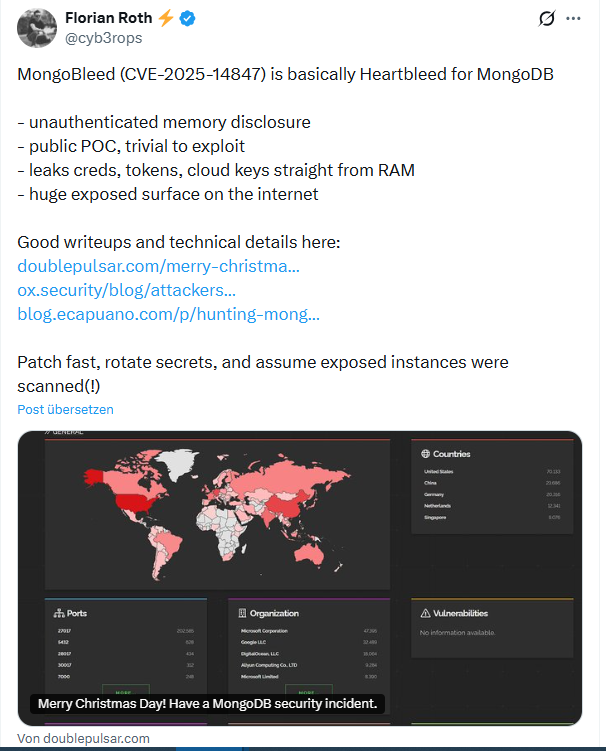

Florian Roth weist in nachfolgendem Tweet darauf hin, dass es öffentliche Exploits gebe.

Der Tweet weist darauf hin, dass es eine große Anzahl noch verwundbarer Server gibt. Kevin Beaumont hat das Drama der Veröffentlichung der Schwachstelle kurz vor den Weihnachtsfeiertagen hier beschrieben. Es sieht so aus, dass die Ubisoft Rainbow Six Siege-Server über die Schwachstelle gehackt wurden.

MVP: 2013 – 2016

MVP: 2013 – 2016

Moin Günther,

Wurde der Blog teilweise gehackt?

Kommt man über Google rein, landet man bei Borncity ohne das /blog dahinter auf einer sehr generisch nach KI aussehenden Seite mit Artikeln von heute, die einen locken sollen irgendwelche Sicherheitspakete runter zu laden. Wollte mal Bescheid geben.. sicherheitshalber

Nicht gehackt, sondern borncity.com ist verkauft. Die Startseite wurde gestern umgestellt, d.h. mein "bisheriger Verteiler" wird durch neue Inhalte des Redaktionsteams des Betreibers ersetzt – und die Inhalte des IT-Blogs laufen im Block "Aus unserem Netzwerk" ein – gefällt mir bisher ganz gut. Ich hatte es ja angekündigt und schreibe noch was zum Jahresende. Der IT-Blog wird wie bisher unter borncity.com/blog/ weiter geführt.

Borncity.com nun mit neuem Inhalt – der IT-Blog bleibt

Alles klar, sorry für den falschen Alarm