Das Thema Cybersicherheit hat viele Administratoren bereits 2025 in Trab gehalten – Sicherheitslücken bedrohen IT-Landschaften im Hinblick auf Cyberangriffe. Aber im Zweifelsfall reichen einfache Phishing-Ansätze. Und mit dem KI-Hype verändern sich nochmals die Spielregeln, weil neue Sicherheitsrisiken in die Unternehmen einziehen.

Das Thema Cybersicherheit hat viele Administratoren bereits 2025 in Trab gehalten – Sicherheitslücken bedrohen IT-Landschaften im Hinblick auf Cyberangriffe. Aber im Zweifelsfall reichen einfache Phishing-Ansätze. Und mit dem KI-Hype verändern sich nochmals die Spielregeln, weil neue Sicherheitsrisiken in die Unternehmen einziehen.

Das Thema ist nicht ganz neu, hatte ich hier im Blog doch in zahlreichen Blog-Beiträgen gewarnt. Viele Unternehmen treiben den Einsatz von KI voran, in der (oft trügerischen) Hoffnung, dadurch effizienter und produktiver zu werden. Dabei werden die (aus Security-Sicht) Schattenseiten des KI-Einsatzes ausgeblendet.

So ist mir erst kürzlich der Beitrag Microsoft Wants AI Agents in Your PC Despite Warning They Could Install Malware untergekommen. Microsoft drückt KI-Agenten in seine Produkte rein, kostes es (Sicherheit) was es wolle.

Der Sicherheitsspezialist Forcepoint hat bereits vor einigen Tagen einen Blick darauf geworfen, welche Risiken sich aus dem wachsenden KI-Einsatz in Unternehmen in den kommenden Monaten und Jahren ergeben. Nach Einschätzung von Forcepoint müssen sich Unternehmen im neuen Jahr mit den folgenden Entwicklungen auseinandersetzen:

Cyberkriminelle füttern KI-Tools mit unsichtbaren Prompts

Ich weiß nicht, wie oft ich hier im Blog vor der Infiltierung von KI-Abfragen und Tools durch injizierte Prompts und den einhergehenden Risiken gewarnt habe. Forcepoint schreibt, dass es in den vergangenen Jahren zahlreiche Angriffe gab, die auf eine ClickFix genannte Methode des Social Engineering setzten, um Anwender zur Ausführung von Befehlen und Malware zu verleiten. Dafür wurden präparierte Websites mit täuschend echt aussehenden Sicherheits- und Systemmeldungen genutzt, etwa dem Hinweis auf ein verfügbares Update oder auch ein vermeintliches Captcha.

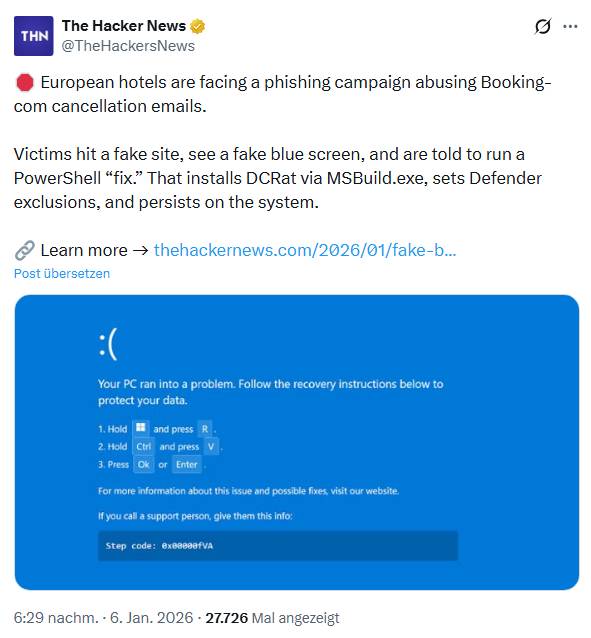

The Hacker News hatte in diesem Beitrag und die Kollegen von Bleeping-Computer hatten zum 5. Januar 2026 im Artikel ClickFix attack uses fake Windows BSOD screens to push malware genau vor einer solchen ClickFix-Angriffskampagne gewarnt. Gefälschte Buchungs-E-Mails leiten Hotelmitarbeiter auf gefälschte BSoD-Seiten weiter, wo dann die DCRat-Malware ausgeliefert wurde. Und aktuell gibt es den Artikel New ClickFix attacks abuse Windows App-V scripts to push malware bei Bleeping Computer.

Forcepoint schreibt, dass ClickFix-Angriffe in neueren Varianten nun nicht mehr die Anwender direkt ins Visier nimmt. Sondern die Angreifer zielen nun auf die KI-Tools, mit denen Nutzer beispielsweise Websites analysieren und zusammenfassen. Die Seiten enthalten für den Menschen nicht sichtbare Texte, unter anderem weiße Buchstaben auf weißem Hintergrund, die von Large Language Models wahrgenommen und als Prompt verstanden werden. Ihre Antworten enthalten dann Links auf manipulierte Websites oder ausführbaren Code.

Ganz ohne Mithilfe der Anwender gelingt es ClickFix zwar auch weiterhin nicht, Systeme zu infizieren, doch die Chancen steigen, da viele Nutzer der KI vertrauen und die Ausgaben nicht infrage stellen. Künftig könnte der Anteil der notwendigen menschlichen Interaktionen zudem noch sinken, denn die Masche ist recht neu und wird sicher weiterentwickelt.

Dafür spricht auch, dass die entsprechenden Domains und Seiten bislang eher kurzlebig waren und vor allem dazu dienten herauszufinden, wie KI die unsichtbaren Prompts verarbeitet und wie sich Schutzmechanismen umgehen lassen.

Technische Schulden durch KI sind ein wachsendes Risiko

Der Wunsch mancher Entscheider in Firmen, neue KI-Tools zügig einzuführen und neue Datenquellen rasch für KI zugänglich zu machen, führt häufig zu überstürzten Integrationen, der Nutzung veralteter Konnektoren, unsicheren Daten-Pipelines und dem Aufschub wichtiger Entscheidungen zu den eingesetzten IT-Architekturen, hat Forcepoint beobachtet.

Damit wächst die Angriffsfläche von Unternehmen unmerklich, während zugleich die Sichtbarkeit innerhalb der Datenlandschaft schwindet. Ich hatte ja bereits im Blog-Beitrag Technische Hypotheken: Muss die KI-Revolution ausfallen? – Teil 2 von technischen Hypotheken gesprochen, die sich Unternehmen mit dieser (meist nicht verstandenen) Technologie ins Haus holen.

Forcepoint argumentiert, dass diese technischen Schulden nicht selten erst dann offenbart werden, wenn es zu einem Sicherheitsvorfall oder einem Datenabfluss kommt. Letztlich stehen die Prozesse für Data Discovery, Data Classification und Data Governance unter konstantem Druck, weil sich Datenquellen, Zugriffsmuster und Compliance-Anforderungen beim KI-Einsatz kontinuierlich verändern.

Traditionelle Security-Tools wie Firewalls, Endpoint-Schutz oder SIEM-Systeme (Security Information and Event Management) helfen laut den Sicherheitsexperten hier kaum weiter. Unternehmen benötigen Lösungen, die Data Discovery und Classification automatisieren, und das lückenlos über alle Datenquellen hinweg.

Darüber hinaus sollten Lösungen für Datensicherheit stets alle relevanten Konnektoren unterstützen, ungeschützte Daten und weitreichende Zugriffsberechtigungen aufspüren, für eine restriktive Rechtevergabe nach dem Least-Privilege-Prinzip sorgen und ein Echtzeit-Monitoring bieten.

Agentic AI vergrößert die Angriffsfläche

Agentenbasierte KI ist ein großes Hype-Thema, das Marketing verspricht den Entscheidern in Unternehmen einen bislang ungekannten Grad der Automatisierung. Statt einzelner Agenten, die klar definierte Aufgaben übernehmen, kümmert sich eine ganze Schar aus Agenten um komplexe Probleme. Sie stimmen sich untereinander ab, suchen und planen Lösungswege, fällen Entscheidungen und handeln weitgehend autonom.

Auf Hochglanzfolien sieht es super aus. Im Grunde verhalten sich diese KI-Bots wie Mitarbeiter – nur mit dem Malus, ohne die Intuition, den ethischen Kompass und das Verständnis von Kontext eines menschlichen Mitarbeiters auskommen zu müssen.

Damit stellen KI-Bots klassische Security-Ansätze vor Herausforderungen. Einem einzigen Agenten sicherheitskonformes Verhalten beizubringen, ist schon nicht einfach, aber gleich mehreren, die Daten mit Höchstgeschwindigkeit aus unterschiedlichen Quellen ziehen, austauschen und verarbeiten?

Hier ergeben sich viele neue Angriffspunkte, weil Cyberkriminelle nicht unbedingt den Agenten manipulieren müssen, der eine finale Entscheidung fällt. Bisweilen reicht es, den ersten Agenten hinter dem Frontend auszutricksen, sodass er falsche Informationen oder Inhalte, in die schädliche Prompts eingebettet sind, an nachfolgende Agenten weiterreicht.

Letztlich brauchen Unternehmen dedizierte Spezialisten, die genau verstehen, wie Agentic AI arbeitet, entscheidet und kommuniziert, um die damit verbundenen Risiken zu minimieren, meint Forcepoint.

Dabei werden diese Mitarbeiter sicherlich die Unterstützung spezialisierter Agenten benötigen, denn Menschen können den Input und Output der agentenbasierten Systeme weder vom Umfang noch den zeitlichen Anforderungen her überprüfen.

Langfristig muss der KI aber sicherheitsbewusstes Verhalten antrainiert werden, also das Verständnis für Richtlinien, ein Bewusstsein für riskante Entscheidungen und die Fähigkeit, im richtigen Moment einen Menschen oder einen Security-Agenten hinzuzuziehen.

Infrastruktur der KI-Automatisierung erfordert Vorarbeit

IT-Teams stehen unter konstantem Druck, schneller zu werden, etwa beim Bereitstellen neuer Systeme, beim Einspielen von Patches oder beim Lösen von IT-Problemen. Automatisierung ist das Gebot der Stunde, und KI kann hier ein wertvoller Helfer sein. Doch die hastige Einführung kann zu instabilen Systemen, Ausfällen und technischen Schulden führen, beobachten die Spezialisten von Forcepoint. Wer mehr automatisieren will, muss dafür erst die Grundlagen schaffen.

- Dazu zählt ein tiefgehendes Verständnis der Systeme und ihrer Abhängigkeiten sowie der Abläufe bei der Verwaltung und beim Troubleshooting, denn nur so lassen sich tragfähige Konzepte für Fehlersuche, Anpassungen und mögliche Rollbacks entwickeln.

- Darüber hinaus sollten die Personen, die am nächsten an den Systemen sind, die Freiheit haben, Probleme selbst zu untersuchen und einfache Fehler selbst zu beheben – ohne zusätzliche Eskalation. Eine solche kostet oft wertvolle Minuten und sollte komplizierten Fällen vorbehalten sein.

- Und schließlich braucht es ein modernes Monitoring, da sich mit einzelnen, nicht verbundenen Tools keine sinnvollen Automatismen, etwa für Failover, einrichten lassen.

Auf dieser Basis kann dann auch KI laut Forcepoint sehr gut , etwa beim Clustern und Priorisieren von Alerts oder bei der Prognose von Lasten und der vorausschauenden Planung von Kapazitäten, unterstützen. Künftig könnte KI zudem vergangene Vorfälle und Konfigurationsunterschiede analysieren, um Risikobewertungen, Testszenarien oder Optimierungen vorzuschlagen. Mit digitalen Zwillingen ließen sich zudem größere Änderungen innerhalb der Infrastruktur sicher ausprobieren, bevor sie in der Produktivumgebung ausgerollt werden.

"KI ist äußerst vielseitig und leistungsstark, bietet Cyberkriminellen aber auch neue Angriffspunkte und stellt IT-Teams vor Herausforderungen", betont Fabian Glöser, Manager Sales Engineering bei Forcepoint in München. "Unternehmen sollten den Einsatz daher nicht überstürzt vorantreiben, sondern zunächst Risiken identifizieren, bewerten und eindämmen, um das fraglos disruptive Potenzial möglichst sicher zu erschließen."

MVP: 2013 – 2016

MVP: 2013 – 2016