Kurzer Nachtrag in Sachen Office-Schwachstellen. Russische Hacker der Gruppe APT28 greifen wohl Microsoft Office-Installationen über die kürzlich von Microsoft geschlossene Schwachstelle CVE-2026-21509 an. Und ZScaler berichtet über Angriffe mittels Outlook-Makros über die Schwachstelle CVE-2026-21509. Hier eine Übersicht, was bekannt ist.

Kurzer Nachtrag in Sachen Office-Schwachstellen. Russische Hacker der Gruppe APT28 greifen wohl Microsoft Office-Installationen über die kürzlich von Microsoft geschlossene Schwachstelle CVE-2026-21509 an. Und ZScaler berichtet über Angriffe mittels Outlook-Makros über die Schwachstelle CVE-2026-21509. Hier eine Übersicht, was bekannt ist.

Die Office-Schwachstelle CVE-2026-21509

In Microsoft Office 2016 bis 2024 sowie Office 365-Apps wurde zum 26. Januar 2026 bekannt, dass es eine 0-day-Schwachstelle CVE-2026-21509 gibt, die in Angriffen aktiv ausgenutzt wird. Microsoft drückte es so aus, dass nicht vertrauenswürdige Eingaben bei einer Sicherheitsentscheidung in Microsoft Office zugelassen sind. Konkret sind wohl Prüfungen von OLE-Aufrufen in Microsoft 365 und Microsoft Office, die Benutzer vor anfälligen COM/OLE-Steuerelementen schützen sollen, unzureichend.

Von Microsoft gab es zum 26. Januar 2026 erste Informationen zur Schwachstelle und es hieß, dass man serverseitig Notfall-Updates für Microsoft Office 2021 und höher veröffentlicht habe. Für Microsoft Office 2016 (MSI-Version) gab es zudem ein Out-of-Band-Update im Microsoft Update Catalog.

Zudem hatte Microsoft Hinweise zur Abschwächung der Sicherheitslücke CVE-2026-21509 veröffentlicht, wobei aber nicht alle Registrierungseinträge genannt wurden. Ich hatte im Blog-Beitrag Microsoft Office 0-day-Schwachstelle CVE-2026-21509; Notfall-Updates verfügbar über diesen Sachverhalt berichtet. In den Kommentaren zu diesen Beiträgen finden sich Hinweise, welche Registrierungseinträge zur Absicherung gegen CVE-2026-21509 zu setzen sind.

Die Sicherheitsexperten von ACROS Security sichern Office zudem mit 0patch Micropatches gegen die obige Schwachstelle ab (siehe 0patch Micropatch für Microsoft Office-Schwachstelle CVE-2026-21509).

Office-Schwachstelle CVE-2026-21509 wird angegriffen

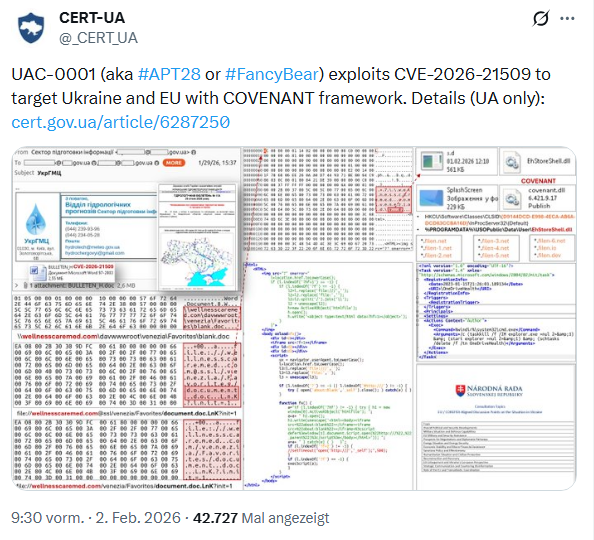

Das CERT-UA hat bereits drei Tage nach der Warnung von Microsoft die Verbreitung bösartiger DOC-Dateien, die sich thematisch mit den Beratungen des EU-Corepers in der Ukraine befassen, festgestellt. In diesen bösartigen DOC-Dateien wird die Sicherheitslücke CVE-2026-21509 durch russische Hacker (Fancy Bear) ausgenutzt.

Obiger Tweet des CERT-UA vom 2. Februar 2026 weist auf diesen Sachverhalt hin. Das Landesamt für Verfassungsschutz Baden-Württemberg (LfV BW) warnt seit dem 4. Februar 2026 ebenfalls vor der Ausnutzung einer Schwachstelle in verschiedenen Microsoft-Office-Versionen durch die Cybergruppierung APT28. Die Warnung weist darauf hin, dass Microsoft Sicherheitsupdates für die betroffenen Office-Versionen zur Verfügung stellt (siehe auch die Microsoft Seite zur Schwachstelle CVE-2026-21509) und referenziert die Meldung des CERT der Ukraine (CERT‑UA). Die CERT-Seite der Ukraine liefert auch Kompromittierungsindikatoren (Indicators of Compromise: IoC) zur Prüfung von Systemen, ist aber auf ukrainisch verfasst.

Die Kollegen von Bleeping Computer berichten in diesem Artikel über die neuen Erkenntnisse (siehe obiger Tweet). Laut diesem Artikel wurden in weiteren Fällen böswillige E-Mails im Namen des ukrainischen Hydrometeorologischen Zentrums an über 60 Adressen von Regierungsstellen versandt.

Laut den Metadaten des Dokuments wurden diese DOC-Dateien bereits einen Tag nach Bekanntgabe der Schwachstelle und Veröffentlichung der Notfall-Updates erstellt. Im auf ukrainisch verfassten CERT-Bericht führt die Ausführung einer geplanten Aufgabe führt zur Beendigung und zum Neustart des Prozesses explorer.exe. Dadurch lässt sich unter anderem dank COM-Hijacking das Laden der Datei EhStoreShell.dll sicherstellen.

Diese DLL führt Shellcode aus der Image-Datei aus, wodurch wiederum der Start der COVENANT-Software (Framework) auf dem Computer sichergestellt wird, zitiert Bleeping Computer aus dem CERT-UA-Bericht. Der Malware-Loader war bereits im Juni 2025 bei APT28-Angriffen auf Signal-Chats verwendet worden, um die Malware BeardShell und SlimAgent an Regierungsorganisationen in der Ukraine zu übertragen, heißt es bei Bleeping Computer.

Laut CERT-UA-Bericht nutzt das COVENANT-Framework den Cloud-Speicherdienst Filen (filen.io) für Command-and-Control-Operationen (C2). Die Überwachung und Blockierung von Verbindungen zu dieser Plattform sollte zur Abwehr dieser Angriffe helfen.

Outlook-Makro-basierter E-Mail-Stealer

Auf X ist mir noch nachfolgender Tweet von Cyber_OSINT untergekommen. Dieser besagt ebenfalls, dass Sicherheitsforscher von ThreatLabz die russische Cybergruppe APT28 mit der Operation Neusploit in Verbindung bringt.

Bei der Kampagne werde die Schwachstelle CVE-2026-21509 über speziell gestaltete RTF-Dateien angegriffen, um MiniDoor (ein auf Outlook-Makros basierender E-Mail-Stealer) oder PixyNetLoader (Covenant Grunt) mithilfe von COM-Hijacking und Filen C2 zu verbreiten, wobei Mittel- und Osteuropa das Ziel sind.

Das deckt sich grob mit der obigen Beschreibung, die die Kollegen von Bleeping Computer aus dem CERT-US-Report zusammen getragen haben. Die Sicherheitsforscher von ZScaler haben ihre Erkenntnisse zum 2. Februar 2026 im englischsprachigen Artikel APT28 Leverages CVE-2026-21509 in Operation Neusploit zusammen getragen. Hilfreich ist der Bericht, weil er detailliert den Angriff und die Indicator of Compromise in englisch beschreibt.

Ähnliche Artikel:

Microsoft Office 0-day-Schwachstelle CVE-2026-21509; Notfall-Updates verfügbar

0patch Micropatch für Microsoft Office-Schwachstelle CVE-2026-21509

MVP: 2013 – 2016

MVP: 2013 – 2016