[English]In Windows 10 V1903 erhält der Windows Defender einen Manipulationsschutz (Tamper-Protection). Das soll die Sicherheit erhöhen, entreißt Administratoren aber die Kontrolle per Gruppenrichtlinien. Ich möchte das Thema daher hier im Blog zur Diskussion einstellen.

[English]In Windows 10 V1903 erhält der Windows Defender einen Manipulationsschutz (Tamper-Protection). Das soll die Sicherheit erhöhen, entreißt Administratoren aber die Kontrolle per Gruppenrichtlinien. Ich möchte das Thema daher hier im Blog zur Diskussion einstellen.

Es gibt so Tage, da fallen plötzlich einige Puzzleteile ins Bild und ergeben einen Sinn. Dieser Blog-Beitrag schlummerte bereits seit einigen Stunden, als zur Veröffentlichung für Freitag vorgesehen, im Blog. Hintergrund war, dass ein Blog-Leser mich vor einigen Tagen auf Ungereimtheiten bei Windows 10 V1903 (noch Preview) hingewiesen hatte. Nun hat Microsoft (die Nacht) die Windows Defender Tamper-Protection erneut vorgestellt (bin über diesen Beitrag darauf aufmerksam geworden) und die Gemengelage wird klar. Daher habe ich den Beitrag überarbeitet und zur Veröffentlichung vorgezogen.

Worum geht es bei der Defender Tamper-Protection?

Microsoft möchte den in Windows 10 enthaltenen Windows Defender vor Manipulationen durch Malware schützen. Einem Schadprogramm soll es nicht möglich sein, den Windows Defender auszuschalten. Dazu wurden in den Insider Previews (ab Build 18305) von Windows 10 V1903 die sogenannte Windows Defender Tamper-Protection eingeführt (siehe diesen Beitrag zur Preview Build 18305 im Windows-Blog). Martin Brinkmann hat im Dezember 2018 in diesem Beitrag kurz über diese neue Funktion berichtet.

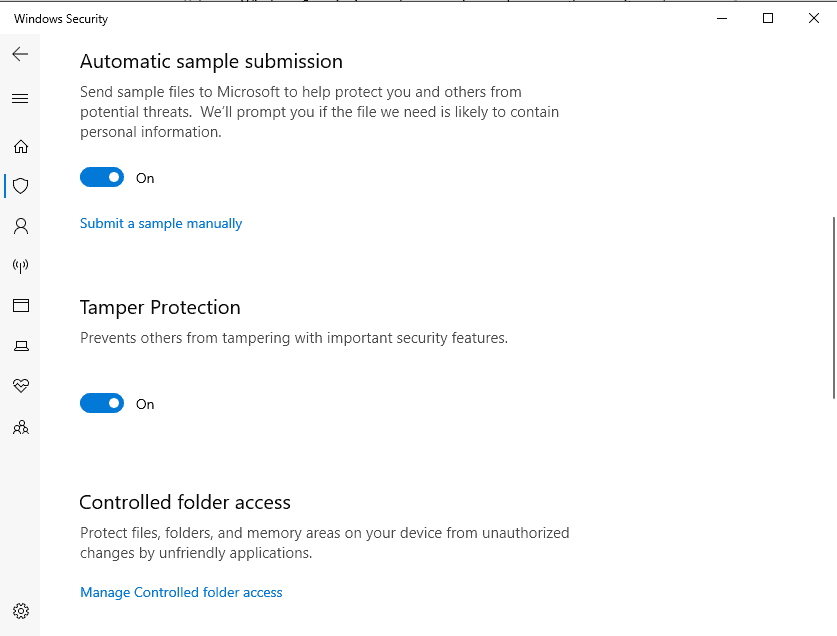

(Windows Defender Tamper Protection einschalten, Quelle: Ghacks.net)

Auch dieser Tensforum-Beitrag befasste sich vor längerer Zeit mit der Frage, wie man diese Funktion ein- oder ausschaltet. Microsoft selbst hat den deutschsprachigen Beitrag Verhindern von Änderungen an Sicherheitseinstellungen mit dem Manipulationsschutz zum Thema veröffentlich. Dort heißt es für Windows 10:

Der Manipulationsschutz in Windows-Sicherheit verhindert, dass schädliche Apps wichtige Einstellungen für Windows Defender Antivirus ändern, einschließlich Echtzeitschutz und Schutz per Cloud. Wenn der Manipulationsschutz aktiviert ist und Sie ein Administrator Ihres Computers sind, können Sie diese Einstellungen weiterhin in der App „Windows-Sicherheit" ändern. Andere Apps können diese Einstellungen jedoch nicht ändern.

Der Manipulationsschutz ist standardmäßig aktiviert, und hat keinen Einfluss auf die Funktionsweise von Antivirus-Apps von Drittanbietern oder deren Registrierung bei Windows-Sicherheit.

Windows Defender Tamper-Protection vorgestellt

Im Blog-Beitrag Tamper protection in Microsoft Defender ATP sortiert Eric Avena von Microsoft die Sachlage und beschreibt den Ansatz von Windows Defender Tamper-Protection.

Manipulationsschutz (Tamper protection) ist eine neue Einstellung, die in der Windows Security-App verfügbar ist und zusätzlichen Schutz vor Änderungen an wichtigen Sicherheitsfunktionen bietet, einschließlich der Einschränkung von Änderungen, die nicht direkt über die App vorgenommen werden.

Das ging aber bereits aus den Erläuterungen der obigen Absätze hervor. Interessanter sind aber folgende Aussagen:

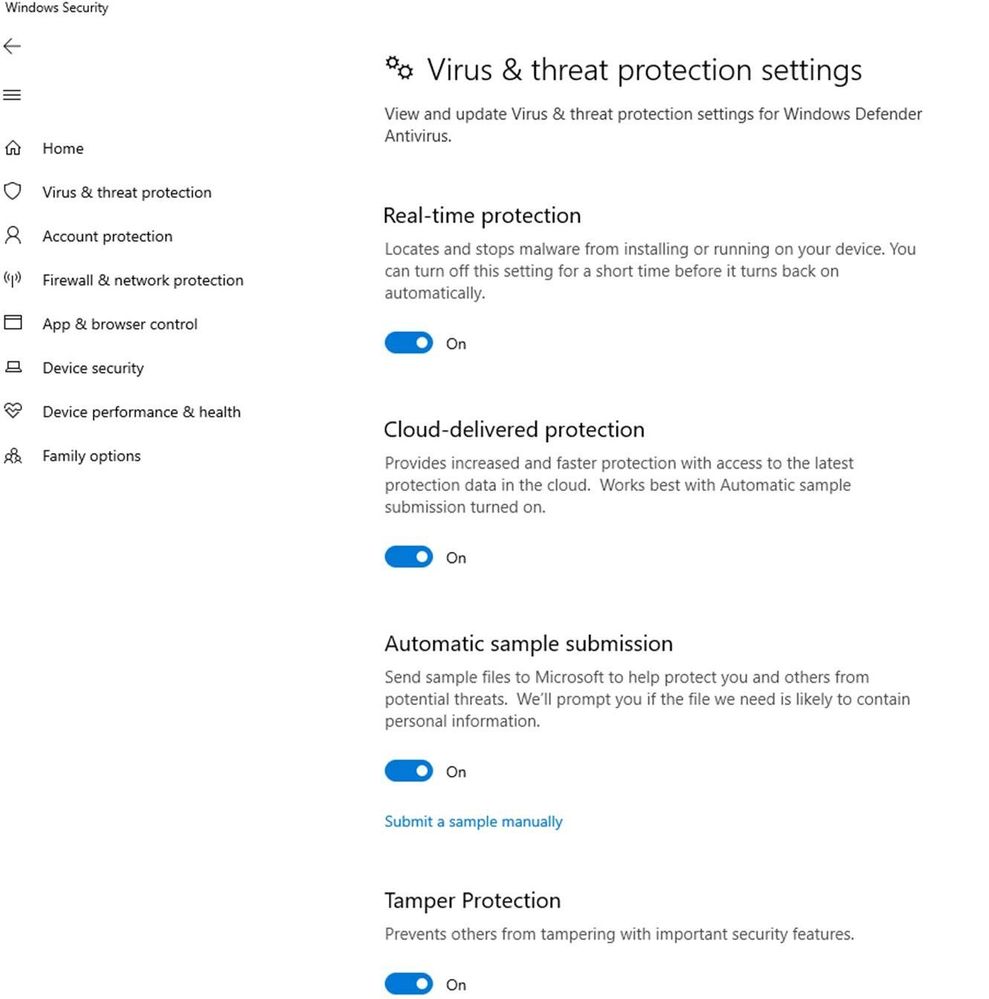

(Defender-Optionen zur Tamper protection, Quelle Microsoft)

- Wenn Sie ein Heimanwender sind, können Sie die Einstellung im Bereich Viren- und Bedrohungsschutz in der instellungen-App umschalten.

- Für Unternehmensumgebungen kann die Einstellung zentral über das Intune Management Portal verwaltet werden. Zudem gibt es ein Opt-In.

Die Aktivierung dieser Funktion verhindert, dass andere (einschließlich bösartiger Anwendungen) wichtige Schutzfunktionen wie:

- den Echtzeitschutz, der die Kernfunktion des Microsoft Defender ATP Next-Gen-Schutzes ist und selten, wenn überhaupt, deaktiviert werden sollte,

- den Cloud-basierten Schutz, der Microsofts Cloud-basierten Erkennungs- und Präventionsdienste nutzt, um nie zuvor gesehene Malware innerhalb von Sekunden zu blockieren,

- die IOAV-Protection (steht möglicherweise für Internet On-demand Antivirus-Schutz, siehe hier), die die Erkennung verdächtiger Dateien aus dem Internet übernimmt,

- die Verhaltensüberwachung, die mit Echtzeitschutz arbeitet, um zu analysieren und festzustellen, ob sich aktive Prozesse verdächtig oder bösartig verhalten und sie blockiert,

abschalten kann. Die Funktion verhindert auch das Löschen von Security Intelligence Updates und das Deaktivieren der gesamten Antimalware-Lösung. Aktuell befindet sich das Feature in einem begrenzten Preview-Test. Microsoft schreibt, dass man die Funktion ab den aktuellen Windows Insider Build vom März 2019 oder später veröffentlichte Builds unterstützt. Wer die Funktion testen will, kann sich über den Feedback Hub an Microsoft wenden.

Kollision mit Gruppenrichtlinien?

Blog-Leser David Xanatos hat mich vor einigen Tagen per Mail kontaktiert, und auf gewisse Probleme mit dem Manipulationsschutz (Tamper Protection) hingewiesen. In einer ersten Mail schrieb David:

In dem neuem Windows Build 1903 hat der Windows Defender eine neue Funktion Defender Tamper Protection.

Das Problem dabei ist, dass es, solange das [Tamper Protection] aktiv ist, scheinbar nicht möglich ist, den Windows Defender per GPO abzudrehen.

Das ist ein dreister Frontalangriff auf die Souveränität von Benutzern. Vieleicht könntest Du das in deinem Blog thematisieren um entweder eine Lösung zu finden oder noch besser bei MSFT etwas Druck zu machen, so dass sie das Feature entsprechend abändern und die GPO wieder Vorrang hat.

Das ist natürlich eine interessante Beobachtung von David – ich habe mich noch nicht mit der Thematik befasst. Ich habe dann nochmals nachgefragt und David hat es so präzisiert.

Also ich habe nur die GPO "Turn Off Windows Defender Antivirus" probiert, die soll das Ganze ja in einem Rutsch abdrehen.

Wen der Manipulationsschutz aktiviert ist hat diese GPO keine Wirkung.

Wäre natürlich der Hammer, wenn das in der Final so wäre – die Administratoren in Firmenumgebungen werden frohlocken. In einer weiteren Mail schilderte David eine zusätzliche Beobachtung, die ich einfach hier einstelle.

Wenn ich den Reg-Key:

"HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender"

auf Zugriff nur für Admins setze, kann Windows Defender nicht starten (also nach einem Reboot). Dann kann ich alle Werte darin beliebig ändern. Alternativ kann ich die Rechte für die MsMpEng.exe so setzen, das der Prozess nicht gestartet werden kann. Dann kann ich nach [einem] Reboot und dem Anpassen der Rechte für den betroffenen Reg-Key auch alle Werte ändern.

Mir ist hier die Strategie von MSFT nicht klar. Wenn ich ein Virus bin, sorge ich dafür, das der Defender gar nicht erst nach dem Reboot starten kann und ich bin wunschlos glücklich.

Diese Tamper Protection geht nur Admins auf die Nerven die den Defender abdrehen wollen. Das ist doch wirklich eine Frechheit.

Oder ist MSFT so verblendet, dass sie diese simplen Exploits nicht auf dem Schirm haben und ich das denen für teuer Geld melden sollte?

So viel die Feststellungen von David, die ich hier mal unkommentiert einstelle. Hat sich jemand von Euch mit der Windows Defender Tamper Protection befasst? Wurde hier von David etwas übersehen? Und wie wird das oben skizzierte Verhalten in Bezug auf GPOs zum Deaktivieren des Defenders gesehen?

Das Ganze ist imho by design

Bis gestern Abend waren die Fragen von David durch mich nicht zu beantworten. Seit diesem Microsoft Blog-Beitrag ist die Sachlage aber klar. Microsoft schreibt:

For enterprise customers (such as those with a Microsoft Defender ATP license), this feature will be opt-in and can only be managed from the Intune management console. Local device admin users will not be able to change the setting. This ensures that even malicious apps – or malicious actors – can't locally override the setting. Note that enterprise management is not available in current preview versions of Windows 10, but we'll be bringing it to preview shortly.

In Unternehmensumgebungen mit Microsoft Defender ATP-Lizenz ist das Ganze als Opt-in verfügbar. Dort erfolgt die Verwaltung über Intune. Lokale Geräte-Administratoren sollen keine Möglichkeit bekommen, diese Einstellungen zu ändern. Microsoft gibt zudem an, dass dass die Verwaltung von Windows Defender Tamper Protection in Unternehmensumgebungen in den aktuellen Previews von Windows 10 noch nicht verfügbar ist. Microsoft will das in Kürze in einer Preview Build nachreichen.

Aktuell ist mir noch unklar, was die obigen Aussagen am Ende bedeuten. Es kann sein, dass Gruppenrichtlinien nicht mehr funktionieren, wie David oben festgestellt hat, weil das Ganze noch nicht implementiert ist. Ich interpretiere den obigen Text aber so, dass die Intune-Integration für Enterprise-Kunden noch nicht implementiert ist. Dass die Gruppenrichtlinien zum Abschalten des Windows Defender bei aktivierter Tamper Protection dürfte dann aber by design sein.

Alles aber unter Vorbehalt, denn: Noch liegt das Ganze ja nicht als Final in Form der Windows 10 V1903 vor. Es könnte sich ja noch was ändern. Oder wie seht ihr das?

MVP: 2013 – 2016

MVP: 2013 – 2016

Also: es ist ein opt-in-Feature. Bedeutet, man kann es bei Bedarf einschalten, aber es ist by default ausgeschaltet. Es kommt somit zu keinen Kollisionen mit GPOs, und auch die Souveränität, lieber David, wird nicht beeinträchtigt, denn wer es absichtlich einschaltet, wird wohl kaum gleichzeitig den Defender deaktivieren wollen.

"Oder wie seht Ihr das?"

Nun ich habe das mit einer frischen Installation von 1903 als Enterprise Edition ausprobiert und da war die Tamper-Protection out of the box aktiviert und die GPO's wirkungslos.

Ich habe in den Käse nicht in-ge-opt'ed das hat MSFT willkürlich auf ON gesetzt und damit lang eingestandene Mechanismen um unerwünschte Funktionen abzudrehen außer kraft gesetzt.

"For enterprise customers (such as those with a Microsoft Defender ATP license), this feature will be opt-in …" für mich liest sich das so als wäre das für alle anderen enterprise customers ohne ATP license eine opt-out Geschichte.

Anders ist die Tatsache das es in einer einfachen Enterprise Edition Installation out of the box an war ja nicht zu erklären.

Na gut außer das ist ein Bug und war so nicht beabsichtigt, aber dann sollte man MSFT unbedingt vor'm Melease auf den Fehler aufmerksahm machen so das sie das für die final fixen können.

Meine Lesart – mag falsch interpretiert haben – war, dass der lokale Administrator keine Eingriffsmöglichkeit mehr haben soll. Nur in Umgebungen, die per Intune verwaltet werden, soll eine Funktion kommen, wenn die Microsoft Defender ATP aufsetzen.

David, 1903 Enterprise installierst Du aber als Insider-Preview. Das ist nicht der finale Stand.

Ja, aber wen ich mich deswegen jetzt nicht beschwere kann es ja sein das der Käse in der final landet oder? ;)

Microsoft wird nicht die GPOs bombardieren. Ja, es mag sein, dass sie Techniken wie MDM weiter promoten wollen, aber deshalb wird nun kein Feature eingeführt, dass den Defender nicht mehr abschaltbar macht über GPOs, da bin ich mir sicher.

Sorry, kurzer Einwand. Das haben sie schon mit der Professional Edition von Win X gemacht. Eine super Aktion für KMU's mit zwei bis drei PC's. Ich bin mir bei Microsoft in gar nichts mehr sicher!

Full Ack, man kann sich auch nicht mehr sicher sein :-)

Dennoch wäre das weitaus heftiger als alles andere, was Sie bisher GPO-technisch zurückgefahren haben. Da es ein Sicherheitsfeature ist, werden sie das nicht tun.

Beim Nordic Walking ist mir eben ein Gedanke gekommen. Möglicherweise führen sie eine Gruppenrichtlinie ein, um Tamper Protection abzuschalten. Danach greifen ja die lokalen GPOs für den Defender wieder.

Der Beitrag ist auch eher so zu sehen: Wir wissen es noch nicht genau, da noch Preview, aber Admins in Unternehmen sollten das auf dem Radar behalten. Insofern bin ich Blog-Lesern wie David immer dankbar, wenn so was an mich herangetragen wird. Im günstigsten Fall löst sich alles in Wohlgefallen auf. Im dümmsten Fall ist man als Admin zumindest gewarnt – sofern man hier mitgelesen hat ;-)

Also ich bin da vielleicht etwas pessimistisch aber ich befürchte das MSFT auf lange Sicht das Windows so zunageln will wie Apple iOS, sprich kein Code soll drauf laufen den MSFT nicht abgesegnet hat, oder zumindest wollen sie ein Veto recht haben jeden fremden Code zu verbieten.

Im Kernel haben sie es ja dank nicht dauerhaft abschaltbarer Treiber Signatur und Patchguard bis auf die Ausnahme von Self Signed Treibern ja schon so umgesetzt.

Klar man kann mit F8 die Signaturprüfung für ein Boot aus hebeln, aber auf daure AFAIK nicht.

Und wer wies ob in Zukunft Self Signed Treibern nicht auch bei jedem Boot neu aktiviert werden müssen.

Realistisch werden wohl Self Signed Treiber auf absehbare zeit noch laufen so wie unsignierter User-Code, zumindest in den besseren Editionen. Letzteres zu verbieten war ja schon in Windows 10 S mal vorsichtig angetastet worden.

Ein Windows Defender den man nicht abschalten kann schlägt ja in die selbe Kerbe, MSFT sichert sich ein Vetorecht gegen den User und seine Auswahl Code den er ausführen will.

Zumindest Scheibchen weise, noch kann man Windows Defender wen man weiß wie ganz abdrehen.

Aber die Tendenz ist doch klar ersichtlich:

Zuerst konnte man als Admin den Käse abdrehen einfach in der Systemsteuerung und es war ruhe.

Dann kam Windows 10 (oder war das schon bei 8?) und man konnte den Defender nicht mehr aus der Settings app permanent deaktivieren, man musste schon die GPO bemühen oder die Dienste manuell abdrehen.

Dem hat MSFT dann schon mal teilweise ein Riegel vorgeschoben und es blieb nur noch die GPO, da man die Service Keys von den Defender Diensten nicht mehr editieren konnte, zumindest solange der Defender aktiv war.

Und nun wurde die GPO zu Defender abdrehen wirkungslos gemacht, das ist schon sehr verdächtig MMN.

Sage jetzt doch noch einer das sei kein klares Muster wo es hin gehen soll.

interesant wird es sein wenn man bspw. den Installer von Sophos nutzt um den defender auszutauschen.. muss ich dann an jedem Client 2x rebooten damit ich den Installer ohne Fehler durchlaufen lassen kann?!? Aktuell deaktivert Sophos jede vorinstallierte Sicherheitslösung… dann wohl nicht mehr -.-

Moin moin.

Die Frage ist:

Was ist der Hintergrund bei den Bedenken hier?

Ich sehe 2 Punkte:

1. MS migriert sich zu einem Verhalten das Apple schon seit langem an den Tag legt:

"Nur meine Meinung zählt".

Der Hauptgrund warum Ich einen Bogen um Apple mache.

2. Wir haben schon "immer" gelernt:

2 Sicherheitssysteme die nicht Hand in Hand arbeiten schießen sich gegenseitig ab bzw die Auslastung in den Himmel.

Den Punkt KÖNNTEN sie hinbekommen haben.

Frage 1: welche GPOs wurden angefasst? Die lokalen oder per DC?

Frage 2: Wurden auf dem DC im central store die 1903 ADMX importiert und ggf. die zusätzliche Einstellung gesetzt?

Ich tippe darauf dass MS schlicht mit den aktuellen ADMX nicht fertig ist.

Hallo,

hat mit dem Themai nichts zutun, es geht aber um Windows Defender, auf

Windows 7. Ich hatte Kaspersky, Norton, bin jetzt wieder bei siehe WD., siehe oben.

Seit Tagen stellt sich Windows Defender selbst aus – sozusagen deaktiviert er sich.

Mein ganzes Suchen hat zu keinem Ergebnis geführt. Morgens nach dem Start, war

er wieder ausgestellt. Was zum Teufel liegt da vor?

Bin vielleicht ein bißchen altmodisch, das ich so an Defender hänge!

Bin sicher, einige werden den Kopf schüttel.

Gruß

Du hast daran gedacht, jeweils nach Deinstallation der vorherigen AV-Lösungen ein sogenanntes Clean Tool der AV-Hersteller auszuführen? Nur das stellt (hoffentlich) sicher, dass Installationsreste aus dem System entfernt werden. Schau dir mal meinen uralten Blog-Beitrag Dell Notebook trotz deinstalliertem Mc Afee extrem langsam … an.

Das Problem mit Tamper Protection und fehlende/ nicht mögliche Konfiguration ist gar nicht so groß wie von manchen befürchtet wird. Die normalen Virenscanner, wie Kaspersky und so weiter, können weiterhin den Defender abschalten. Probleme bekommen nur Admins, die unbedingt zusätzlich ihn via GPO abschalten wollen.

Hallo

Nachdem wir jetzt mittlerweile Juli haben und die Enterprise Edition ebenfalls auf die 1903 upgedated werden kann (gestern getan), hat sich inzwischen etwas getan oder stet die Aussage

"Alles aber unter Vorbehalt, denn: Noch liegt das Ganze ja nicht als Final in Form der

Windows 10 V1903 vor. Es könnte sich ja noch was ändern. Oder wie seht ihr das?"

Denn die Final liegt ja nun definitiv vor und kann auch in Enterprise-umgebungen installiert werden (jedoch nur wenn man auf SAC-T stellt – bei SAC wird das Update noch nicht angeboten)

Gibt es dazu neue Erkenntnisse?

Ich möchte den Windows Defender inklusive Manipulationsschutz (Tamper protection) per GPO deaktiveren. OS: 21H2 bzw 22H2

Habe ich dazu eine Möglichkeit oder geht das tatsächlich nur über Intune?

David hat den Wert ""HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows Defender"" erwähnt, bzw darauf schreibzugriff entziehen. Funktioniert das noch?