![]() [English]Ich fasse in diesem Blog-Beitrag mal auf die Schnelle wichtige Sicherheitsinformationen zusammen, die mir die letzten Stunden unter die Augen gekommen sind. Sind so viele Themen, dass mir der Blog bei Einzelbeiträgen platzen würde. Sind heftige Sachen wie fehlende Sicherheitsfunktionen in bestimmten Microsoft Office 365-Varianten über RCE-Schwachstellen die Kraftwerke gefährden, etc. ist mal wieder alles dabei.

[English]Ich fasse in diesem Blog-Beitrag mal auf die Schnelle wichtige Sicherheitsinformationen zusammen, die mir die letzten Stunden unter die Augen gekommen sind. Sind so viele Themen, dass mir der Blog bei Einzelbeiträgen platzen würde. Sind heftige Sachen wie fehlende Sicherheitsfunktionen in bestimmten Microsoft Office 365-Varianten über RCE-Schwachstellen die Kraftwerke gefährden, etc. ist mal wieder alles dabei.

Microsoft Office 365 patzt beim Schutz vor Emotet

Der Erpressungstrojaner Emotet wird häufig initial über Spam-Mail-Anhänge verbreitet. Administratoren müssten eigentlich ihre Microsoft Office 365-Umgebungen gegen Emotet-Angriffe absichern. Den Business-Versionen von Office 365 fehlt eine wichtige Schutzfunktion, die unter anderem Emotet-Infektionen verhindern kann. Das Ganze ist wohl von Microsoft dokumentiert, aber weitgehend unbekannt.

Hintergrund: Man kann mit Gruppenrichtlinien einiges abdichten – was auch vom BSI empfohlen wird. Aber: Beim Wechsel auf Office 365 ignorieren die meisten Office-365-Versionen die Vorgaben aus Gruppenrichtlinien (ohne das das gemeldet wird). heise hat es in diesem Artikel aufgegriffen und dokumentiert.

RCE-Schwachstellen gefährden Kraftwerke

Kritische Remote-Code-Schwachstellen (RCE) in IT-Komponenten bedrohen globale Kraftwerke. Eine Kette von 17 Bugs könnte ausgenutzt werden, um die Stromerzeugung zu stoppen und Fehlfunktionen in Kraftwerken zu verursachen.

Critical Remote Code-Execution Bugs Threaten Global Power Plants Seventeen bugs could be exploited to stop electrical generation and cause malfunctions at power plants. https://t.co/HZ7ekdz4pN#News

— Mark Cutting (@phenomlab) February 25, 2020

Phenomlab.com hat es in dem in obigem Tweet aufgegriffen und hier dokumentiert. Das betroffene Produkt ist das SPPA-T3000, ein verteiltes Prozessleitsystem von Siemens, das zur Steuerung und Überwachung der Stromerzeugung in großen Kraftwerken in den USA, Deutschland, Russland und anderen Ländern eingesetzt wird. Von Siemens gibt es diesen Sicherheitshinweis. Wer im Bereich der Prozessleittechnik unterwegs ist (ich bin da seit über einem Viertel Jahrhundert raus), sollte sich die verlinkten Dokumente mal ansehen.

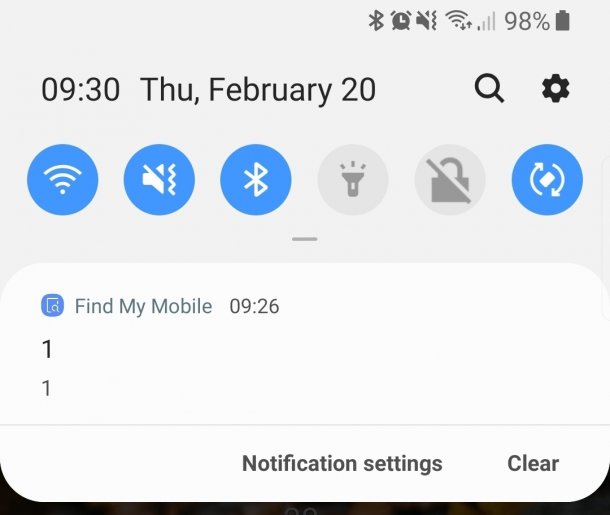

Samsung Datenschutzvorfall auf Webseite

Die Tage erhielten Samsung-Smartphone-Nutzer eine seltsame Push-Benachrichtigung, falls sie bei "Find my Mobile' angemeldet waren. heise hatte beispielsweise hier dazu berichtet. Sollte sich um ein Versehen handeln.

(Quelle: heise)

(Quelle: heise)

Wie es ausschaut, hat es bei Samsung aber einen Datenschutzvorfall auf der Webseite gegeben. Laut The Register hat Samsung zugegeben, dass eine "kleine Anzahl" von Benutzern nach der unerklärlichen Find my Mobile-Benachrichtigung der letzten Woche tatsächlich die persönlichen Daten anderer Personen lesen konnte.

"A technical error resulted in a small number of users being able to access the details of another user. As soon as we became of aware of the incident, we removed the ability to log in to the store on our website until the issue was fixed."

LTE-Schwachstelle ermöglicht Identitätsklau

Es gab solche Schwachstellen in 2G und in 3G, und jetzt hat es 4G (LTE) getroffen – das erwartete 5G ist demnächst an der Reihe (setzt ja auf 4G auf). Sicherheitsforscher haben eine Schwachstelle im LTE-Protokoll entdeckt. Damit konnten sie die Identität eines Smartphone-Nutzers übernehmen und auf dessen Kosten beispielsweise Abos abschließen. Zitat aus der Pressemitteilung der Sicherheitsforscher.

„Ein Angreifer könnte die gebuchten Dienste nutzen, also beispielsweise Serien streamen, aber der Besitzer des Opferhandys müsste dafür bezahlen", verdeutlicht Prof. Dr. Thorsten Holz vom Horst-Görtz-Institut für IT-Sicherheit, der die Sicherheitslücke gemeinsam mit David Rupprecht, Dr. Katharina Kohls und Prof. Dr. Christina Pöpper aufdeckte. Die Ergebnisse stellt das Bochumer Team am 25. Februar 2020 auf dem Network Distributed System Security Symposium, kurz NDSS, in San Diego, USA, vor. Details zu den Angriffen sind auch auf der Webseite www.imp4gt-attacks.net verfügbar.

Der Aufwand für den IMP4GT-Angriff (IMPersonation Attacks in 4G NeTworks) ist allerdings erheblich. heise hat hier noch einige Informationen zum Thema veröffentlicht.

Datenschutzvorfall an Washington School of Medicine

An der Washington School of Medicine hat es wohl einen Datenschutzvorfall gegeben. Nun gibt es eine Sammelklage gegen die Verantwortlichen, wie ich diesem Tweet entnehmen konnte.

UW Medicine Facing Breach Lawsuit https://t.co/nc267yWfUD

— Infosecurity Mag (@InfosecurityMag) February 24, 2020

Ungeschützte AWS S3-Cloud-Speicher leckt Daten

Ungeschützte Datenspeicher in Amazons AWS S3-Cloud sind wohl die Quelle ständiger Datenschutzverletzungen. Jetzt sind mehr als 30.000 Datensätze von Häftlingen in mehreren US-Bundesstaaten über einen ungesicherten und unverschlüsselten AWS S3 Bucket geleaked worden.

An unsecured and unencrypted #AWS S3 #cloud storage bucket unintentionally leaked more than 30,000 records of inmates in several U.S. states. Report: https://t.co/LRpw9UkDpJ

— Trend Micro (@TrendMicro) February 24, 2020

Trendmicro hat die betreffenden Details in obigem Tweet offen gelegt und den Artikel verlinkt.

Stalkerware leakt Infos von Smartphones

Hatte den Stalkerware-Fall hier nicht aufgegriffen. Die App KidsGuard verspricht den Zugriff "auf alle Informationen" auf einem Zielgerät. Dazu gehören der Zugriff auf den Standort des Nutzers in Echtzeit, auf Textnachrichten (SMS), auf den Browser-Verlauf, sowie auf Fotos, Videos und Aktivitäten der App sowie der Aufzeichnungen von Telefongesprächen.

We just received an email from ClevGuard asking us to delete the two articles we published this week about the KidsGuard stalkerware, which has been used to spy on thousands of victims.

We declined.

Anyway, here's the story they don't want you to read. https://t.co/sSaaRgdm9A

— Zack Whittaker (@zackwhittaker) February 24, 2020

Können Eltern zur Überwachung ihrer Kinder nutzen. Aber ein falsch konfigurierter Server bewirkte, dass die App auch die heimlich hochgeladenen Inhalte der Geräte der Opfer ins Internet verschickte. Damit wurde das Ganze öffentlich. Techcrunch hat das hier aufgegriffen. Der Anbieter ClevGuard hat dann gemäß obigem Tweet versucht, dass das Medium die Artikel zurückzieht – was diese aber abgelehnt haben.

EU-Kommission und Signal-Messenger

Die EU-Kommission hat seinen Mitarbeitern aus Sicherheitsgründen die Verwendung des Signal-Messengers empfohlen. Das berichtet Politico in diesem Artikel und The Verge hat es nachfolgend aufgegriffen.

Signal becomes European Commission's messaging app of choice in security clampdown https://t.co/cw3TozO8rj pic.twitter.com/uMImNHdKFg

— The Verge (@verge) February 24, 2020

Auf die Posse, dass die IT des EU-Parlaments den Parlamentariern die Installation des Signal-Messenger verweigert und auf WhatsApp verweist, hat jemand in diesem Kommentar hingewiesen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Also meiner Erfahrung nach stimmt das zwar, dass seit Office 2013 einschließlich Office 365 offiziell die Unterstützung von Group Policies in etlichen Versionen fehlt. Allerdings greifen, dann doch immer noch Group Policies im Security Bereich (getestet mit Office 2013 Home & Business; Office 365 Business Premium – das ist aber etliche Jahre schon her). Zum Beispiel trusted Locations, "Block macros from running in Office files from the Internet"…. Demnächst hätte ich aber die Möglichkeit es wieder Mal zu testen. Am meisten ärgert es mich dass der Umstand überhaupt nicht vollständig dokumentiert ist, denn scheinbar greifen group policy in Gewisssen Bereichen trotz der Absage von Microsoft.