[English]Es sieht so aus, dass Microsoft in seinen Cloud-Speichern auch ZIP-Archive auf schädliche Inhalte (und ggf. weitere Inhalte) scannt – auch Archive, die vom Benutzer mit einem Kennwort vor der Einsichtnahme geschützt sind. Zumindest legt eine Meldung des Sicherheitsexperten Andrew Brandt, Principal Security Researcher bei Sophos, auf Mastodon diesen Schluss nahe.

[English]Es sieht so aus, dass Microsoft in seinen Cloud-Speichern auch ZIP-Archive auf schädliche Inhalte (und ggf. weitere Inhalte) scannt – auch Archive, die vom Benutzer mit einem Kennwort vor der Einsichtnahme geschützt sind. Zumindest legt eine Meldung des Sicherheitsexperten Andrew Brandt, Principal Security Researcher bei Sophos, auf Mastodon diesen Schluss nahe.

Das US-Cloud-Anbieter die auf ihren Online-Instanzen gespeicherten Inhalte scannen, ist ja bekannt – ich hatte diverse Male im Blog darüber berichtet (siehe Links am Artikelende). Auch Microsoft ist da keine Ausnahme, der Inhalt von Cloud-Instanzen wie OneDrive wird auf schädliche Dateien oder "verbotene Inhalte" gescannt. Das kann dann durchaus zu sehr unschönen Situationen führen, wie ich in den Beiträgen Microsoft, der Auto-Scan und die gesperrten Microsoft-Konten (2022) und Microsoft, OneDrive, Inhaltsscans und 'Porno-Petze' aufgezeigt habe.

Bisher war die Argumentation in Leserkommentaren entweder "ich packe alles in ZIP-Archive und setze ein Passwort, bevor ich das alles auf OneDrive hochlade" – oder "das gilt nur für private Cloud-Speicher, nicht für Firmen". Der eine oder andere Beobachter ist sicher davon ausgegangen, dass Cloud-Anbieter wie Microsoft auch den Inhalt von Dateien auf Business-Cloud-Instanzen auf Malware scannen. Gilt natürlich nicht nur für OneDrive, sondern auch für Google Drive oder ähnliche Cloud-Speicher.

SharePoint: Prüfung von ZIP-Archiven mit Passwort-Schutz

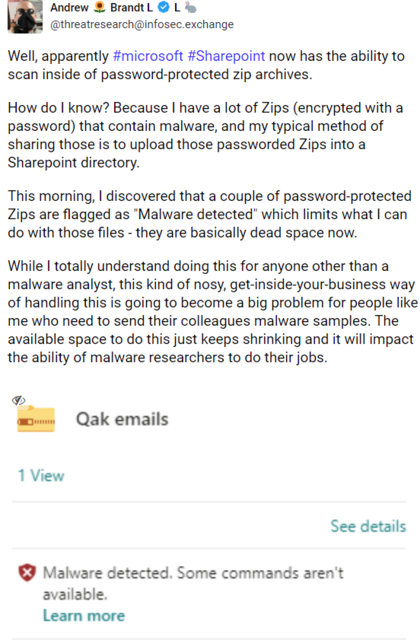

Nun gibt es aber einen Fingerzeig, dass Microsoft die Möglichkeit hat, Dateien, die in ZIP-Archiven mit Passwort-Schutz auf SharePoint (und OneDrive sowie Teams) gespeichert sind, zu prüfen. Bekannt wurde dies durch Andrew Brandt, Principal Security Researcher bei Sophos, der vor einigen Stunden seine nachfolgende Beobachtung auf Mastodon teilte (den Kollegen von neowin.net ist das aufgefallen).

Zum Sachverhalt schreibt Brand, dass Microsoft wohl die Möglichkeit habe, auf SharePoint gespeicherte Dateien in ZIP-Archiven zu scannen, selbst wenn diese per Kennwort durch den Benutzer geschützt seien.

Well, apparently #microsoft #Sharepoint now has the ability to scan inside of password-protected zip archives.

How do I know? Because I have a lot of Zips (encrypted with a password) that contain malware, and my typical method of sharing those is to upload those passworded Zips into a Sharepoint directory.

This morning, I discovered that a couple of password-protected Zips are flagged as "Malware detected" which limits what I can do with those files – they are basically dead space now.

While I totally understand doing this for anyone other than a malware analyst, this kind of nosy, get-inside-your-business way of handling this is going to become a big problem for people like me who need to send their colleagues malware samples. The available space to do this just keeps shrinking and it will impact the ability of malware researchers to do their jobs.

Ihm wurde dies bewusst, weil er morgens plötzlich auf seinem SharePoint-Laufwerk eine Reihe Passwort-geschützter ZIP-Archive vorfand, die mit einem Flag "Malware detected" markiert waren. Der Sicherheitsforscher schreibt, dass es für Malware-Analysten ein Problem sei, da es kaum noch möglich sei, Kollegen Malware-Beispiele zu übermitteln (die Möglichkeiten schrumpfen immer weiter).

Das schreibt Microsoft

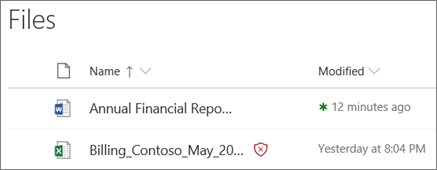

Microsoft hat in seinen Supportseiten erklärt, was passiert, wenn infizierte Dateien auf SharePoint hochgeladen werden. Im Supportdokument What happens if an infected file is uploaded to SharePoint Online? heißt es dazu.

The Microsoft 365 virus detection engine scans files asynchronously (at some time after upload). If a file has not yet been scanned by the asynchronous virus detection process, and a user tries to download the file from the browser or from Teams, a scan on download is triggered by SharePoint before the download is allowed. All file types are not automatically scanned. Heuristics determine the files to scan. When a file is found to contain a virus, the file is flagged.

Die Dateien werden also mit heuristischen Methoden zum Scannen ausgewählt, nachdem ein Benutzer diese auf SharePoint hochgeladen hat. Wird ein Treffer gefunden, kennzeichnet das in Microsoft 365 verwendete Virenerkennungsmodul diese als "Malware detected". Dieser Schutz ist in allen Abonnements enthalten, die SharePoint Online, OneDrive und Microsoft Teams umfassen.

Benutzer haben aber standardmäßig die Möglichkeit, als infiziert gekennzeichnete Dateien von SharePoint Online herunter zu laden. Administratoren können aber das Download-Verhalten von SharePoint so ändern, dass der Download solcher Dateien verboten wird, wie Microsoft hier erklärt.

Safe Attachments für SharePoint, OneDrive und Microsoft Teams

Es gibt zudem den Microsoft Support-Beitrag How Safe Attachments for SharePoint, OneDrive, and Microsoft Teams works, der erklärt, was passiert, wenn Safe Attachments für SharePoint, OneDrive und Microsoft Teams aktiviert ist.

Datei als Malware markiert, Quelle: Microsoft

Eine als bösartig identifizierte Datei wird durch direkte Integration mit den Dateispeichern gesperrt. Das obige Bild zeigt ein Beispiel für eine bösartige Datei, die in einer Bibliothek erkannt wurde. Die so gesperrte Datei taucht weiterhin in der Dokumentenbibliothek und in Web-, Mobil- oder Desktop-Anwendungen auf. Aber die Datei kann sie nicht geöffnet, kopiert, verschoben oder freigegeben werden. Nutzer können die gesperrte Datei aber noch löschen. Ob diese Option beim Malware-Analysten Brand gesetzt ist, geht aus obigem Post nicht hervor.

Passwort-geschützte ZIP-Archive scannen

Ich denke, Leser werden sich nun brennend dafür interessieren, wie es möglich ist, Passwort-geschützte ZIP-Archive zu scannen. Gibt es eine Hintertür, über die Microsoft an diese Dateien im ZIP-Archiv heran kommt? Zur Frage, wie Microsoft den Inhalt von passwortgeschützten ZIP-Archiven scannen kann, hat sich Sicherheitsforscher Kevin Beaumont auf Mastodon geäußert.

So, wie ich den Post verstehe, benutzt Microsoft Passwort-Listen, die einfach bei den ZIP-Archiven durchprobiert werden. Dort ist das übliche Passwort 'infected', welches die Sicherheitsforscher zum Austausch der Archive verwenden, enthalten. Zudem würden auch Kennwörter aus E-Mails extrahiert werden – was den Zugriff auf die ZIP-Archive des Sicherheitsforschers erklärt (der teilt die Archive mit Kollegen und schickt die Passwörter per Mail).

Entmündigung durch die Cloud

Das Problem besteht bereits seit Längerem – ich hatte im englischen Blog einen Hinweis eines US-Nutzers im Beitrag Microsoft account lockout, an exemplary case aufgegriffen. Dieser arbeitet als Malware-Analyst für ein Unternehmen und bewahrte einige Malware-Samples und Open-Source-Tools für Pen-Tests auf (einige sind typischerweise Teil der Kali Linux-Distribution) für sein Cyber-Training auf OneDrive auf. Das Material war nicht passwortgeschützt, und so wurde ihm sein privates OneDrive-Konto endgültig gesperrt. Der Mann verlor den Zugriff auf seine gesamte mit dem Microsoft-Konto verbundene Online-Existenz.

Diskussion hier im Blog

Hier im Blog gibt es in den Kommentaren hier auch eine Diskussion zum Thema. Ein Nutzer weist darauf hin, dass es zu Problemen kommen kann, wenn Unternehmen Dateien in der Cloud archivieren, diese dann aber als Malware gekennzeichnet werden. Das wird insbesondere bei Dateien Ärger geben, wenn diese Aufbewahrungspflichten unterliegen, aber plötzlich nicht mehr zugreifbar sind. Es ist ein komplexes und schwieriges Thema – denn einerseits versuchen Cloud-Anbieter alles zu tun, um infiziertes Material zu finden und zu eliminieren. Aber die Fälle zeigen, dass der Teufel im Details liegt – und false positives (Fehlalarme) sind da noch nicht aufgeführt. Hier laufen die Leute quasi in eine Cloud-Falle, die uns zukünftig noch einige Male aufstoßen dürfte.

Das Degoo-Beispiel

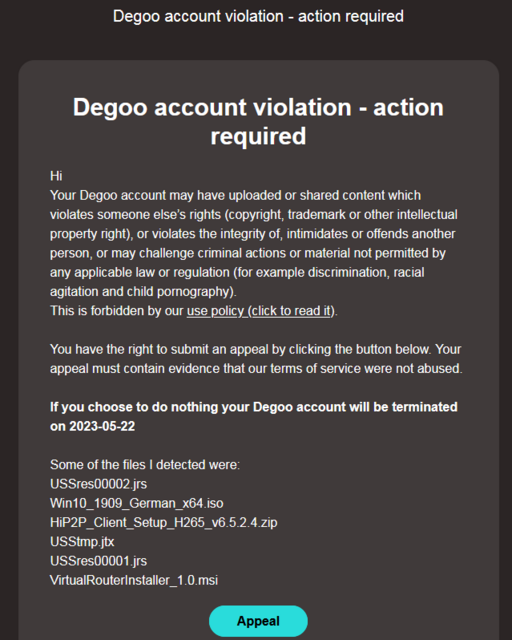

Das Thema ist übrigens nicht alleine auf Microsoft beschränkt. Auch Google, Apple etc. machen diese Scans. Es gibt im englischen und deutschen Blog den Beitrag When the degoo bot closes your lifelong account …. Degoo ist ein Cloud-Dienst, der mit 'Life's best memories – AI based cloud storage that helps you rediscover your best photos.' wirbt. In meinen Beiträgen werden Fälle beschrieben, wo Nutzer sich ein lebenslanges Recht gekauft hatten, einen Online-Speicher bei Degoo zu nutzen. Inzwischen häufen sich die Fälle, wo ein Degoo-Bot die Konten wegen Copyright-Verletzungen einfach schließt.

Die beiden Blog-Beiträge fungieren inzwischen ganz gut als Honeypots, zum englischen Blog-Beitrag gibt es inwischen 41 Rückmeldungen. Zum deutschen Beitrag gibt es 10 Nutzerrückmeldungen. Der obige Beitrag wurde übrigens 2020 von Blog-Leser Markus initiiert, der mich per Mail auf die Sperre seines Kontos bei deego hinwies. Die Woche erreichten mich zwei weitere Mails von Blog-Leser Markus, der versuchte, mit deego zu verhandeln. Nachfolgendes Bild zeigt die Benachrichtigung wegen "Copyright-Verstoßes" samt Sperre des Kontos.

Man erkennt, dass er eine ISO-Installationsdatei von Windows 10 sowie diverse andere Setup-Dateien auf den Degoo-Cloud-Speicher hochgeladen hatte. Diese wurden als Copyright-Verletzung gebrandmarkt, obwohl dies eher nicht der Fall zu sein scheint. Markus hat dann versucht, den Fall, wie vorgeschlagen, anzufechten. Dazu schrieb er an Degoo:

Hello,

the files mentioned are downloadable as setup files or the Windows ISO as download by the Microsoft MediaCreation tool which does not violate anything.

The other .jrs or .jtx seem to be located in a userprofile. I'm not aware that those files are violating copyrights.

If you can name me the backup and location I'll be happy to take a look at the issue at hand which seems to me to be some kind of false positive detection (at least that is my impression).

It is pretty harsh to threaten termination without any prior warning and the lack of information which backup is a possible problem nor the file-path to take action or the at least be able to verify if it could be a real violation.

I hope a human being takes a look at that and sees the reason in my arguments.

Markus K.

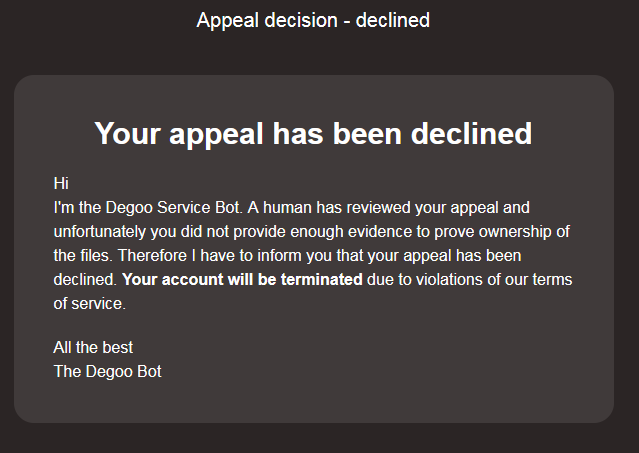

Markus geht von einem falschen Alarm aus und bittet darum, dass jemand mit Sinn und Verstand den Fall anschaut. Die finale Antwort von Degoo ist mir gerade von Markus zugegangen:

Der Fall wird also abgewiesen und das Konto wegen "Verstoßes gegen die Geschäftsbedingungen" geschlossen. Markus meint dazu: "Diese kooperative Art ist auf jedenfalls besonders hervorzuheben." und vermutet, dass da ein Bot einmal im Jahr die 10TB lifetime members los werden möchte. Er hatte 100 Euro für eine Lifetime Membership bezahlt. Das Ganze kann ich nur folgendermaßen abschließen: Happy Cloud-Live, willst Du Abenteuer, probiere es einfach aus.

Ähnliche Artikel:

Microsoft, der Auto-Scan und die gesperrten Microsoft-Konten (2022)

Microsoft, OneDrive, Inhaltsscans und 'Porno-Petze'

Auch Microsoft macht den Porno-Scan

Apple scannt iCloud-Mail seit 2019 auf Kinderpornografie

Google-Kontensperre und Polizeieinsatz wegen Baby-Foto für den Arzt

MVP: 2013 – 2016

MVP: 2013 – 2016

Sorry ist der bescheuert?

Sowas gehört in eine geschützte Umgebung mit entsprechenden Boundaries. Ist doch klar, dass man damit in ohne vorherige Hinweise auf diesen Diensten Schwierigkeiten bekommt und das zu recht.

Woher soll MS schon wissen was er da treibt und dass es legitim ist (wenn das überhaupt so wäre).

Sorry aber selbst in meinem kleinem Netzwerk würde er die Dateien keine 10 Min auf einem Netzlaufwerken ablegen können. Und schon gar nicht auf einem Computer speichern, verarbeiten oder gar ausführen.

Wieso geht es Microsoft etwas an, was er da treibt?

Wieso sollte Microsoft die Risiken wie Hackbacks, Beschlagnahme, Durchsuchungen und die Aufnahme in SPAM-Listen eingehen, nur weil unverantwortliche Naivlinge nicht für diese Zwecke vorgesehene Infrastruktur verwenden? Warum nutzt er nicht eine eingeschränkte Github-Instanz?

Hallo Bernd,

ja richtig was geht MS das an wenn irgendwer schädliche Dateien in deren Infrastruktur hochlädt, sorry aber da hab ich null Verständniss. Ein Malware Analyst sollte eine Fachkraft sein, das hier ist Amateurniveau. Wie John schon sagte, eigendes abgekoppeltes System und nicht mit ner Passwort geschützen ZIP Datei in der Cloud. Und so einer arbeitet bei Sofos? Ja danke das stärkt mein Vertrauen ungemein in die Firma.

Das nach Malware gescannt wird ist nachvollziehbar – jedoch gehe ich derzeit davon aus, dass das Vorgehen nicht für alle Anwendungsfälle angemessen umgesetzt ist oder wird.

Einfach löschen, Zugriff sperren oder Warnhäkchen anzeigen oder gar von hier auf jetzt Account stilllegen … ist eben nicht immer angemessen.

Heise berichtete schon 2021 über Google-Scanning. Ebenso jetzt über Microsoft

Dort finden sich auch Links zu Microsoft-Aussagen.

Wesentlich wäre jedoch wohl auch ein Link zur "vertraglichen Regelung". Egal ob MS, Google oder CloudXY.

@JohnRipper – "Sicherheitsforscher" denken oft anders, bescheuert finde ich sehr hart. Ohne diese Hinweise hier wüsste ich zB nicht, dass MS oder Google sogar PW-protected Files aufbricht oder scannt. Das ist imho der wesentliche Erkenntnisgewinn hier.

Oder anders: Die Grenze des "Durchsuchten" ist nicht transparent für Anwender. Als nächstes kommt dann Bruteforce gegen PGP-verschlüsselte Excellisten mit Passworten ganzer Firmen (Da könnten ja Viren-Makros drin sein). Welche Verschlüsselung in der Cloud benötige ich also, um meine Daten nur mir zugänglich zu machen?

Tendiere immer mehr zu "Cloud? NO!"

Ich sehe das Vorgehen als angemessen. Und jetzt?

Nein bescheuert trifft es sehr gut. Diese ganze Cloud dient der Zusmmenarbeit. Dh ich lege Dateien ab und andere verwenden die weiter. Das bedingt dass es Schutzkonzepte gibt. Für den Einzelnen und für die Allgemeinheit.

Und wie gesagt, in jeder gut konfigurieren Umgebung würde er nicht weit damit kommen. Meine Server scannen auch SMB Verzeichnisse und öffnen Zip Dateien, das ist nichts neues. Selbst Emailsysteme machen das. Und kommen sie nicht in die ZIP wird diese eben gelöscht. Das sind zehn+ Jahre alte Verfahren und nichts was MS o Google mal eben erfunden haben. oh man.

Außerdem wird da nix aufgebrochen. Sie verwenden Listen mit Standard Passwörtern. Auch das eine Funktion die bereits von Virenscannern bekannt ist.

Und wenn der Kollege bescheuerter Sicherheitsforscher es schon in Zip Datei packt, dann weiß er ganz genau, dass es falsch ist was er tut!! Also Kick/Ban.

Und zum Thema Cloud Anbieter: wenn du deinem Dienstleister nicht vertraust, dann verwende einen anderen. Denn dann macht es keinen Unterschied mehr ob er versucht in eine ZIP zu schauen.

> Diese ganze Cloud dient der Zusmmenarbeit.

Das kann man so sehen. Man kann diese ganze Cloud es auch als gezieltes Erzeugen von alternativlosen Abhängigkeiten und die darin enthaltene Möglichkeit der Industriespionage sehen. Bei jedem solchen Dienstleister. Vor allem dann, wenn die Leistung kostenlos oder sehr günstig ist. Denn dann sind die Daten das Produkt und nicht der Cloudspeicherplatz.

# Ich sehe das Vorgehen als angemessen. Und jetzt?

@JohnRipper – Danke für den völlig legitimen Standpunkt. Nannte es (s.o.) "nicht immer", also gern für einige Fälle)

# (1)Nein bescheuert trifft es sehr gut. (2) Diese ganze Cloud dient der Zusmmenarbeit. (3)…ich lege Dateien ab und andere verwenden die weiter. (4) Das bedingt dass es Schutzkonzepte gibt.

(4) Zustimmung: Schutz sollte man haben. "Schutz" ist jedoch oft zu pauschal. Das Schutzniveau resultiert zB aus Anwendungsfall o. Schutzbedarf der Daten.

Nicht nur der Meinung zB von uns Admins.

(2) Der Begriff "Cloud" ergibt schlicht keine zulässige Annahme für diese Verallgemeinerung. (vgl. Generalisierung und Spezialisierung UML). Dies gilt auch für (3) nicht für Alles: ZB Cloud nur für ein 1:1 Filer-Backup….

#…(A) Meine Server scannen…SMB Verzeichnisse und öffnen Zip Dateien… Selbst Emailsysteme machen das.(B) Und kommen sie nicht in die ZIP wird diese eben gelöscht. (C) …zehn+ Jahre alte Verfahren und nichts was MS o Google mal eben erfunden haben. oh man.

(A) keiner bestreitet hier wohl das "DAS" – es geht aber um das "WIE"

(B) mE hier und da legitim – jedoch muss es passen zur Gesetz, Vorgabe, Compliance o. Unternehmenswunsch. Falsch ist wohl zu pauschales Vorgehen "eben gelöscht"

(C) Alter "der Verfahren" ist hier mE eher nichtssagend. Da hilft auch kein "oh man" :-) Ist es konform? Ja oder Nein?

# "(1)… Außerdem wird da nix aufgebrochen. Sie verwenden Listen mit Standard Passwörtern. …bereits von Virenscannern bekannt…"

(1) Also "Dictionary Attack" – Tools aka hashcat cracken/brechen damit auf. Wolln wir "aufbrechen" besser "Schutzmaßnahmen überwinden" nennen? :-)

– Bisher wurd dieser Grad "Schutzmaßnahmen zu überwinden" in mir bekannten Nutungsvereinbarung/Verträgen nicht ausreichend kommuniziert.

– Also: Wieviel Schutz brauche ich exakt, technisch, vertragssicher, damit mein Cloudaccount meiner bleibt?

# (A)Und wenn…bescheuerter Sicherheitsforscher es schon in Zip Datei packt, dann weiß er ganz genau, (B) dass es falsch ist was er tut!! Also Kick/Ban.

(A) Finde "bescheuert" hier immer noch fehl am Platz. Es geht dorch gar nicht nur um diesen "Forscher"

(B) Hier gibt es imho X Sichtweisen. "Falsch" allein ist jedoch recht sicher falsch.

– Aus Revisionssicht könnte man zB eine IT oder Admin anzählen, wenn "die Maßnahmen der Cloud-Lösung (Cloud)" technisch nicht ausreichend bedacht/ kommuniziert wurden (und der Zugriff weg oder eine Backuppflicht somit nicht erfüllt ist).

– Es fehlt mE nach wie vor Transparenz und "Data Governance" bei Cloud-Nutzung.

Durch den Fettdruck alleine lese ich mir solche Beitrage nicht durch.

Bei sharewareonsale gibts diverse Angebote von Degoo, zum Beispiel "Degoo Premium: Lifetime 10TB Backup Plan" für 99.99 $ anstatt 3333.00 $.

Wer da zugreift kann sich ja denken was er da bekommt. Ist wie bei den VPN-Anbietern die Lifetimelizenzen für 20 Euro anbieten (wer Interesse hat, gibts auch bei sharewareonsale).

Quatsch.

Man kauft Degoo bei Stacksocial, 10 TB "lifetime" im Bundle mit 5-devices-"lifetime"-VPN von KeepSolid für 89 US$ (+ MwSt, wenn man ehrlich ist).

– KeepSolid ist seit > 2 Jahren erstaunlich performant (auf einer 100 MBit-Leitung >80 MBit/s mit Wireguard auf OpenWRT) und hat einen guten Support. Bekommt auf MyDealz viele gute Kritiken, nicht nur von mir.

– Degoo nutzt man am Besten mit der PRO-Version von AirExplorer(.net) und verschlüsselt alle uploads.

Degoo ist in Schweden, sie sind bei willkürlicher Kontokündigung juristisch greifbar. Wenn man das natürlich nicht macht…

Man testet die Dienste natürlich vor dem Kauf, so weiss man, was man bekommt.

Überleben beide Dienste länger als 1 Jahr (oder Einer länger als 2 Jahre) ist man bereits im Plus, für mich funktionieren Beide nun schon über 2 Jahre.

Die angebliche Heuristik des Scanners muss ja sehr genial sein…

Immerhin kann sie unterschiedliches weißes Rauschen inhaltich unterscheiden.

Boa, das ist bestimmt KI.

Ich vermute viel mehr das Microsoft einfach alle E-Mails des Kunden geöffnet und gelesen hat und nun einfach jedes Wort darin als Passwort gegen das ZIP testet.

Man sollte so wieso das Passwort auf einem unabhängigen Weg weiter geben oder mit Public/private Keys arbeiten.

Aber auch das kann zur Account sperre führen, klar.

man muß die Welt ja vor eh schon bekannten Viren schützen und vor Bildern der erkrankten Geschlechtsteile kleiner Kinder.

Ich frage mich echt:

Wer ist hier krank?

"Ich vermute viel mehr das Microsoft einfach alle E-Mails des Kunden geöffnet und gelesen hat" Wie viele Mitarbeiter beschäftigt Microsoft in dieser Abteilung? *ggg*

Ich denke, dass dies bei AES256-verschlüsselten 7Zip-Archiven nicht mehr gehen sollte.

Speziell, wenn auch die Dateinamenverschlüsselung aktiviert wurde…

Solange der Schlüssel bekannt ist, ist es egal mit welchem Verfahren verschlüsselt wurde.

Und wie andere schon anmerkten, die Sauerei ist, das MS Passwörter sammelt und nicht für jedermann gedachte Dateien damit aufmacht.

Grüße

Früher hat man mich für verrückt erklärt,

weil ich das Passwort auf 2 emalis aufgeteilt hatte.

Einen Teil vor dem ZIP und einen Teil danach.

Hätte wohl gereicht, wenn ich das Passwort innerhalb der E-Mail aufgeteilt hätte…

Echt, krank sich überlegen zu müssen, wie man seine Daten vor dem amerikanischen Schnüffel-Banden verbergen könnte.

Irre.

Was ist mit dieser Welt los?

Echt krank ist wer wichtige Private Daten aus der Hand gibt! Solche Daten haben in Dritten Händen nichts verloren. Mehr gibt es dazu nicht zu sagen! Du bekommst genau das was du verdienst, Karma ist ne Bitch!

Solche Daten liegen auf meinen Servern und da habe ich die Hoheitsrechte drüber und ich entscheide wem ich da Zugang gewähre! Nicht Microsoft, nicht Google noch sonst wer.

Hier geht es (aktuell nur) um die von einigen hier kommentierenden Fachkräften immer wieder vielgelobten und als problemlos im Unternehmensumfeld nutzbar bezeichneten Cloud Dienste wo das Knacken dieser verschlüsselten Dateien derzeit wohl stattfindet, was übrigens auch spannend in Bezug auf §202a StGB sein dürfte.

Selbstverständlich legt keine klar denkende Person bei Cloud Diensten private Daten ab.

Es ist aber wohl praktisch nur eine Frage der Zeit, bis diese tolle Funktion auch auf lokale Laufwerke ausgerollt werden wird, wegen der "Kinder" oder um die "Benutzererfahrung zu verbessern" o.ä., was dann wohl zum Grossteil unreflektiert von den IT Leitmedien vor- und von den MS Jüngern brav nachgebetet werden wird.

Und deine Server liegen im Bunker, geschützt vor Blitzschlag/Überspannung, Feuer, Hochwasser und Explosionen? Oder unterhältst du mehrere räumlich weit getrennte Serverstandorte? Oder wie?

Wenn man gesehen hat, wie ganze Wohnviertel durch Naturkatastrophen oder vergessene Fliegerbomben zerstört wurden, dann merkt man, dass auch „private" Daten sinnvollerweise besser an mehreren Orten gesichert werden. Freilich nicht auf irgendwelchen Gratis- oder Billigkonten bei Anbietern, die als Datenkraken bekannt sind.

Der Bundesgerichtshof definiert den Begriff der Bande sinngemäß wie folgt:

Eine Bande ist der Zusammenschluss von min. 3 Personen. Diese müssen sich mit dem Willen zusammengeschlossen haben, in Zukunft und ebenso für eine bestimmte Dauer mehrere eigenständige Diebes- oder Raubtaten zu verüben, die im Einzelnen noch ungewiss sind.

Wen beraubt Microsoft hier?

Wusstest du, dass in China alle VPN-Dienste verboten sind, bis auf zwei staatlich zugelassene?

Naja, das Hochladen der .ISO IST eine Urheberrechtsverletzung!

Nur weil Microsoft diese ISO als freien Download anbietet, heißt das nicht, das man diese ISO woanders hochladen darf.

Bei der ISO verhält es sich genauso, wie z.B. wie beim Titelbild dieses Blogs.

Das kann man sich auch einfach herunterladen, aber wenn man es irgendwo anders hochlädt, verstößt es gegen das Urheberrecht.

Microsoft schreibt in den Nutzungsbedingungen deutlich, das man diese ISO nicht weiterverbreiten darf. Nur liest anscheinend niemand die Nutzungsbedingungen.

Zum Scannen der Dateien: Aufbrechen eines Passwortschutzes ist in Deutschland strafbar!

Auch der Vorwand, das man die Dateien auf Viren etc. scannen will, ist kein hinreichender Grund, Passworte zu knacken. Und das Mitlesen von Emails ist in Deutschland übrigens ebenfalls strafbar. Es verstößt gegen das Fernmeldegesetz. Aber die Cloudanbieter sichern sich da ab, da man bei Anmeldung den Nutzungsbedingungen zustimmen muß und darin erlaubt man den Cloudanbietern das Mitlesen der Mails, das Scannen der Dateien etc.

Wer das nicht will, muß eben eine eigene Cloud aufziehen. Und das ist nun wirklich nicht schwer.

Einfach eine Festplatte per USB an seine Fritzbox klemmen und die Platte dann im Netz freigeben.

Da gibts auch diverse Sicherheitseinstellungen, das nicht jeder drauf zugreifen kann.

Hm, dem würde ich nur bedingt zustimmen. Klar, wenn er die ISO anderen Personen per Download Link zugänglich macht, diese also aktiv verbreitet, dann wäre das sicherlich ein Problem mit dem Copyright. Eine simple Sicherheitskopie im privaten Cloudspeicher sollte aber kein Problem sein, sofern er eine gültige Lizenz besitzt.

nehmt Euer beider Aussagen, Ihr beide könnt richtig liegen: @Singlethreaded: Imho korrekt – jedoch ist Dir damit nicht geholfen, wenn der Clouddienstleister mit Super-KI-Detection Deinen Account löscht (s.o. Degoo). Unabhängig ob legal oder nicht zugänglich für Dritte.

@R.S. ISO-upload kann, muss jedoch nicht gegen UrhG gehen. Es gäbe neben "Win-ISO XY" wohl viele Konstellationen: Nutzungs- und Vertragsregelungen, Recht zur Sicherheitskopie, NDAs …

Selbst bei PW sollte man differenzieren. Auch wenn es Auspähen nach StGB 202 gibt lässt sich dies zB mit Nutzungsbedingugnen oder Vertrag relativieren.

Bleibt jedoch: Das Verfahren war + ist intransparent, Heuristik ist Blackbox, ScanEngines und (forced) Decryption ebenso, , Die Folgen sind mE unkalkulierbar bis zur Accountsperre, somit kritikal für operativen IT-Betrieb. Nachweispflichten können nicht vollständig erbracht werden. Bsp. gäbe es viele: Ein originär angreifender Virus wird in Cloud oder Mail einfach gelöscht nachdem er im Office aktiv war (Nachweisbarkeit), Kein Zugriff auf Daten durch Accountsperrung bei False Positive (Verfügbarkeit), Vollständigkeit von Emails (Korrektheit, Vollständigkeit Geschäftsbriefe), …

Unternehmen + Anwender wissen nur durch Günter, Heise oder uns "Nerds" hier davon. Viele Unternehmen, gerade KMU, nutzen gerade aufgrund absoluter Vertraulichkeit, Integrität bis zu Vollständigkeit und Verfügbarkeit Dinge wie Sharepoint, leider ggf mit Cloud. Vor 5-8 Jahren hielt ich eine Sharepointinstanz noch für relativ leicht revisionssicher und auditkonform gestaltbar. Jetzt?

(@Günter, DANKE, die 20 Min sind super, 15 reichen auch)

Ob sich der Straftatbestand des Ausspähens durch Nutzungsbedingungen, sprich AGB, aushebeln lässt, bleibt zumindest fragwürdig. Wo sind denn die Politiker, die ausländische Pornoseiten unter deutsches Recht stellen wollen. Gleichzeitig erlauben sie M$ jedweden Rechtsbruch. Wieviele Geldkoffer hat denn M$ da wohl ‚vergessen'?

Frag mal Tesla.

Deren Fahrzeuge spähen einen permanent aus.

Es wird alles, was im Fahrzeuginneren und rund ums Fahrzeug passiert, von Kameras und Mikrofonen aufgenommen und bei Tesla gespeichert.

Da gabs vor einigen Monaten einen Fall, bei dem die Polizei nur die Daten des Unfalldatenspeichers eines in einen Unfall verwickelten Tesla haben wollte.

Tesla hat denen mehrere TB Daten zugesandt. Die beinhalteten alles, was in den letzten 2 Wochen im und außerhalb des Fahrzeugs aufgezeichnet wurde!

Dieser Aufzeichnung stimmt man im Kaufvertrag zu. Man kann das zwar abwählen, aber davon rät Tesla mit dem Argument ab, das dann die Funktionalität des Fahrzeugs erheblich eingeschränkt sei. Der Kunde wird also zur Zustimmung gedrängt.

Da müsste mal der Datenschutzbeauftragte aktiv werden!

Frag mal BWM, Mercedes, Audi, VW?

Du kannst mit Onedrive ja auch den Download-Ordner deines Windows Gerätes in Onedrive automatisch sichern lassen. Ist eine eingebaute Funktion. Sobald du als Windows 10 downloadest, würdest du ja schon Copyrightverletzungen begehen. Und solange kein anderer darauf zugreifen kann, sehe ich hier auch kein Problem.

Nein, das hochladen in einen privaten Cloudspeicher per se ist keine Urheberrechtsverletzung. "Hochladen" ist bzgl. Urheberrecht der falsche Begriff. Das Urheberrecht wird erst verletzt, wenn man ein Werk >>anderen zugänglich macht<<. Microsoft unterstellt das aber hier pauschal.

Wobei mir schleierhaft ist, warum man eine frei herunterladbare ISO im privaten Backup haben muss, was ja auch Speicher frisst.

Microsofts ISOs (besonders bestimmte Stände) gibt es manchmal nicht unendlich lange bei MS zu holen. Wer VMs mit alten Win-Versionen laufen hat, kennt das.

Und?

Also SharePoint Online (Basis für OneDrive4Business und Teams) hat kein Scanner da es nur die Platform ist für die Collaboration, nichts anderes wie ein On Prem Filer. In SharePoint Online wird lediglich eine infizierte Datei flagged, auch das ist nur eine Ansicht und keine Action dahinter. Bei einem Filer wird an sich immer ebenso ein 3rd Party Software genommen, welche den Filer scanned.

So das mal dazu was SharePoint macht/ist, ergo ist die Engine dahinter Defender!

Dazu gibt es etliche MS Dokumente:

https://learn.microsoft.com/de-de/microsoft-365/security/office-365-security/anti-malware-protection-for-spo-odfb-teams-about?view=o365-worldwide

https://learn.microsoft.com/de-de/microsoft-365/security/office-365-security/safe-attachments-for-spo-odfb-teams-about?view=o365-worldwide

https://learn.microsoft.com/de-de/microsoft-365/security/office-365-security/step-by-step-guides/utilize-microsoft-defender-for-office-365-in-sharepoint-online?view=o365-worldwide

PS Dieser Andrew Brandt aka Infosec etc kennt sich bestens technisch bestens aus im M365 Universum (Ironie Off)

das Problem ist doch nicht das Scannen PW geschützter Zips um Malware aufzuspüren, das Problem ist das Scannen PW geschützter ZIPs und Extrahieren von PWs aus Mails.

Man könnte auch sagen: die Jagd nach Malware ist ein Nebenerwerb, im Haupterwerb geht es darum, Informationen zu sammeln.

Ich bin der Meinung, Behörden sollte man die Nutzung von M365 erlauben, das lückenlose Durchleuchten der Bürger ist dann technisch gelöst.

ZIP ist seit kurzem auch eine TLD, die Internetbetrüger sind begeistert und schon aktiv.

8 new top-level domains for dads, grads and techies

Google Registry launches 8 new top-level domains: .dad, .phd, .prof, .esq, .foo, .zip, .mov and .nexus.

https://blog.google/products/registry/8-new-top-level-domains-for-dads-grads-tech/

Achtung auch bei Tools wie 7Zip, WinRAR und WinZIP, diese können für Ransomware missbraucht werden! Das heißt, der Angreifer muss garnicht mehr ein eigenes Verschlüsselungstool auf dem Zielsystem platzieren, sondern er kann die Komandozeilen-Versionen der genannten Archivierungstools verwenden. Mindestens eins davon ist eh oft installiert. Diese Archivierungstools kennen nämlich einen Parameter, um Dateien in ein Archiv zu verschieben, das heißt die Quelldatei wird gelöscht! Der Angreifer kann dann gegen Bezahlung das Archiv-Passwort heraus rücken oder das Archiv auch gleich löschen (nachdem er es irgendwo hochgeladen hat).

7z.exe a -sdel -psecretpassword %temp%\encrypted.zip %userprofile%

winrar.exe m -df -p secretpassword %temp%\encrypted.rar %userprofile%

winzip.exe -min -m -ssecretpassword %temp%\encrypted.zip %userprofile%

So einfach verschlüsselt man damit die Benutzerdaten! Der Angegriffene darf sogar noch in die Archive reinsehen, um sich davon zu überzeugen, dass noch alles da ist, aber ohne Passwort gelingt das Auspacken nicht.

Vielen Dank diese Info ist sehr hilfreich.

Und?

Die werden beim Verschieben nur normal gelöscht.

Mit jedem Undelete-Tool lassen sich die Originaldateien wieder zurückholen, sofern deren Speicherplatz nicht wieder überschrieben wurde.

Ransomware geht da anders vor.

Ransomware löscht nicht nur die Schattenkopien, sondern überschreibt auch den Speicherplatz der alten unverschlüsselten Dateien, so das die nicht per Undelete-Tool wiederherstellbar sind.

Und deshalb macht das auch keiner mit Packern wie winzip, 7z, winrar, etc.

Gnädig sein, Fachkräfte sind rar, bei geringerer Betrachtungstiefe kommt es dann zu solchen Erkentnissen.

Schonmal drüber nachgedacht, dass die Archivdatei auch Platz braucht und sich im Verlauf der Komprimierung auch in den Sektoren breit macht, in denen zuvor bereits verschobene Dateien lagen?

Und nen schönen Gruß an die Fachkraft.

Mir macht mehr Sorgen: Ein Security Forscher, der Passwörter per Mail schickt ? Auch wenn diese in dem Fall nicht so kritisch wären. Er verwendet dazu noch ein Standardkennwort ? Noch schlimmer. Microsoft liest die Mails und filtert Passwörter dort raus und setzt diese quasi gegen mich und meine Dateien ein ? Das sehe ich als gefährlich an.