Noch einige Sicherheitsmeldungen zum Freitag zusammengefasst. Das Helmholtz Zentrum Berlin ist aktuell Opfer eines Cyberangriffs geworden. In der Schweiz gab es die Woche Cyberangriffe auf das Finanzzentrum von Bern, und Angreifer wollen vom IT-Dienstleisterin Xplain AG erbeuteten Daten veröffentlichen. Zum Wochenende droht die russische Killnet-Hackergruppe mit einem Angriff auf das Banken-Netzwerk SWIFT. Mandiant hat eine chinesische Spionage-Kampagne, die über Barracuda ESG lief, öffentlich gemacht. Und eine chinesische Hackergruppe hat einen Schwachstellen in den VMware ESXi VMware-Tools für Angriffe ausgenutzt. Hier ein Abrisss diverser Sicherheitshinformationen.

Noch einige Sicherheitsmeldungen zum Freitag zusammengefasst. Das Helmholtz Zentrum Berlin ist aktuell Opfer eines Cyberangriffs geworden. In der Schweiz gab es die Woche Cyberangriffe auf das Finanzzentrum von Bern, und Angreifer wollen vom IT-Dienstleisterin Xplain AG erbeuteten Daten veröffentlichen. Zum Wochenende droht die russische Killnet-Hackergruppe mit einem Angriff auf das Banken-Netzwerk SWIFT. Mandiant hat eine chinesische Spionage-Kampagne, die über Barracuda ESG lief, öffentlich gemacht. Und eine chinesische Hackergruppe hat einen Schwachstellen in den VMware ESXi VMware-Tools für Angriffe ausgenutzt. Hier ein Abrisss diverser Sicherheitshinformationen.

Helmholtz Zentrum Berlin

Ein Blog-Leser hat mich gerade per E-Mail darüber informiert (danke dafür), dass das Helmholtz Zentrum Berlin (HZB) unter einem Cyberangriff leidet. Auf der HZB-Seite findet sich die Meldung vom 16. Juni 2023 mit folgendem Inhalt.

CYBERANGRIFF AUF DAS HELMHOLTZ-ZENTRUM BERLIN (HZB)

Berlin, 16.06.2023: Das Helmholtz-Zentrum Berlin (HZB) ist am 15.06.2023 Ziel eines Cyberangriffs geworden. Zum Schutz haben wir alle IT-Systeme heruntergefahren. Die Forschungseinrichtung ist momentan nicht über die Webseite, via E-Mail oder Telefon erreichbar. Wir bitten um Ihr Verständnis.

Helmholtz-Zentrum Berlin (HZB) became a victom of a cyber attack on 15.06.2023. To protect against it, we have shut down all IT systems. The research centre cannot be reached via the website, email or telephone at the moment. We ask for your understanding.

So richtig viel an Informationen finden sich nicht, außer, dass der Vorfall am 15. Juni 2023 stattfand und die Systeme heruntergefahren wurden. Erst im März 2023 gab es einen Angriff auf das Helmholtz-Zentrum – aber in München – ich hatte im Blog-Beitrag Münchener Helmholtz-Zentrum durch Cyberangriff am 15.3.2023 lahm gelegt.

Chinesische Hacker nutzen Barracuda-Schwachstelle

Im Mai 2023 hatte ich im Blog-Beitrag Barracuda-Warnung vor Angriffen auf E-Mail-Gateways per 0-Day-Schwachstelle (19. Mai 2023) vor einer bekannt gewordenen 0-day-Schwachstelle in den Barracuda E-Mail-Gateways berichtet. Zum 8. Juni 2023 folge dann der Aufruf Barracudas, die ESG-Einheiten auszutauschen (siehe Barracuda Email Security Gateway Appliance (ESG) sofort austauschen!).

Nun berichtet das zu Google gehörende Sicherheitsunternehmen Mandiant, dass Hacker (vermutlich aus China) diese 0-day-Schwachstelle ausgenutzt haben, um global Angriffe auf diese Ziele zu fahren. Die Zero-Day-Schwachstelle (CVE-2023-2868) im Barracuda Email Security Gateway (ESG) wurde bereits im Oktober 2022 in freier Wildbahn ausgenutzt. Mandiant wurde mit der Unterstützung eines Vorfalls beauftragt und identifizierte einen Angreifer, mutmaßlich aus China, der derzeit als UNC4841 bezeichnet wird. Der Angreifer nutzen eine Untergruppe von Barracuda ESG-Appliances als Vektor für Spionageoperationen.

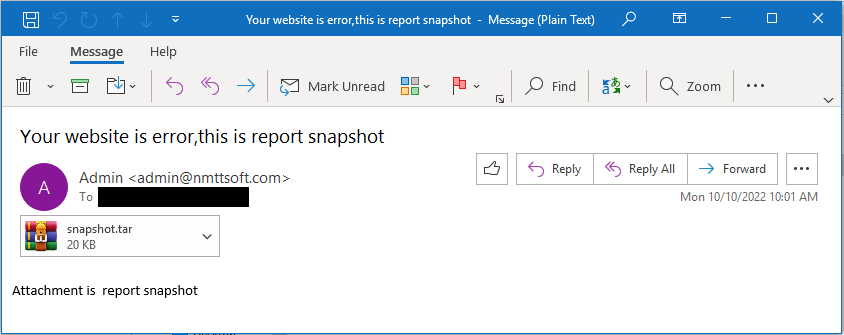

Schad-Mail der Angreifer

Bereits ab dem 10. Oktober 2022 verschickte UNC4841 E-Mails (siehe obige Abbildung) an die Opfer, die bösartige Dateianhänge enthielten. Diese sollten die Schwachstelle CVE-2023-2868, um einen ersten Zugang zu anfälligen Barracuda ESG-Appliances zu erhalten. Im Verlauf ihrer Kampagne hat sich UNC4841 in erster Linie auf drei Hauptcodefamilien verlassen, um nach der erfolgreichen Ausnutzung von CVE-2023-2868 eine Präsenz auf einer ESG-Appliance aufzubauen und aufrechtzuerhalten. Diese Code-Familien – SALTWATER, SEASPY und SEASIDE – wurden bei der Mehrheit der UNC4841-Eindringlinge identifiziert. Wie in der Barracuda-Mitteilung beschrieben, versuchen alle drei Code-Familien, sich als legitime Barracuda ESG-Module oder -Dienste auszugeben – ein Trend, den UNC4841 mit den neu identifizierten Malware-Familien fortgesetzt hat, die in diesem Blog-Post zum ersten Mal beschrieben werden.

Techcrunch hat hier eine Zusammenfassung des Sachverhalts verfasst – auch Bleeping Computer hat einen Beitrag veröffentlicht. Ein deutschsprachiger Übersichtsartikel zum Thema findet sich beim Redaktionsnetzwerk Deutschland (RND). Es wurden wohl Hunderter Organisationen und Behörden weltweit erfolgreich kompromittiert. Bei fast einem Drittel der Einrichtungen handele es sich um Regierungsbehörden, etwa Außenministerien. Die betroffenen Einrichtungen haben laut Mandiant zu 55 Prozent ihren Sitz in Nord- und Südamerika, 22 Prozent in Asien und 24 Prozent in Europa, dem Nahen Osten und Afrika.

Chinesische Hacker nutzen VMware ESXi 0-day

VMware hat die Woche einen Patch für eine 0-Day-Schwachstelle CVE-2023-20867 in VMware ESXi in den VMware Tools veröffentlicht. Die Schwachstelle wurde von einer aus China gesponserten Hackergruppe , um virtuelle Windows- und Linux-Maschinen durch Hintertüren zu schützen und Daten zu stehlen. Mandiant hat die Angriffe der als UNC3886 bezeichneten Gruppe entdeckt (siehe diesen Artikel).

Die Angreifer nutzen die Authentifizierungsumgehungsschwachstelle CVE-2023-20867 in den VMware Tools aus, um VirtualPita- und VirtualPie-Hintertüren auf Gast-VMs von kompromittierten ESXi-Hosts zu implementieren. Die Schwachstelle ermöglichte es, Privilegien zu Root-Rechten auszuweiten.

Die Kollegen von deskmodder.de hatten die Tage im Beitrag VMware Tools 12.2.5 korrigieren eine Sicherheitslücke und mehr über ein Update der VMware-Tools berichtet. Bleeping Computer hat das Thema in diesem Beitrag ebenfalls aufgegriffen und gibt einen Überblick.

Weitere Sicherheitsinformationen

PS: Mal schauen, ob der nächste Gau droht – ein Hackerkollektiv unter der Führung von Killnet will das SWIFT-Netzwerk der europäischen Banken angreifen – soll wohl zum Wochenende passieren, wenn ich den folgenden Tweet richtig interpretieren.

HonkHase gibt aber auf Twitter seine Einschätzung – mal abwarten, ob es am Wochenende Probleme gibt. Solche Netzwerke sollten gegen DDoS-Angriffe eigentlich abgesichert sein.

Hacks in der Schweiz

Laut diesem Bericht von Cybernews haben russische Hacker vor Tagen das Portal des Genfer Finanzplatzes erfolgreich angegriffen.

Und watson.ch schreibt in diesem Artikel, dass die Ransomware-Bande Play angekündigt hat, einen Full-Dump der beim Berner IT-Dienstleisterin Xplain AG erbeuteten Daten zu veröffentlichen. Wir reden über 1 Terabyte an Daten, die einiges an vertraulichen Dokumenten (Polizei, Militär, Kantone etc.) enthalten dürften.

Ergänzung: Der Fall wächst sich nun (laut obigem Tweet) wohl richtig aus und zeigt, wie die Zentralisierung der IT-Leistungen "in der Cloud" wirkt. Die NZZ hat in diesem Artikel einige Informationen veröffentlicht. Im Moment scheitert die Analyse an der schieren Menge der Daten – wenn sich aber wirklich Steuerinformationen in den Datensätzen befinden, ist der GAU eingetreten.

MVP: 2013 – 2016

MVP: 2013 – 2016

Zum Cyberangriff auf das HZB gibt es jetzt einen Tagesspiegel-Artikel:

[GB: Da der Artikel hinter einer Paywall steckt, habe ich den Link gelöscht]