[English]Der durch die MoveIT-Schwachstelle schwer in Bedrängnis geratene Hersteller Progress Software steht vor dem nächsten Scherbenhaufen. In seiner Software WS_FTP Server gibt es weitere schwere Schwachstellen, die bereits in freier Wildbahn ausgenutzt werden. Die Produkte müssen sofort mit dem Notfall-Patch zur Absicherung versehen werden.

[English]Der durch die MoveIT-Schwachstelle schwer in Bedrängnis geratene Hersteller Progress Software steht vor dem nächsten Scherbenhaufen. In seiner Software WS_FTP Server gibt es weitere schwere Schwachstellen, die bereits in freier Wildbahn ausgenutzt werden. Die Produkte müssen sofort mit dem Notfall-Patch zur Absicherung versehen werden.

Der Anbieter Progress Software musste ja im Juni/Juli 2023 mehrere Schwachstellen in seiner MoveIT Transfer-Software vermelden und patchen. Die Schwachstellen wurden durch die Clop-Ransomware-Gruppe ausgenutzt, um Daten von Organisationen, Behörden, Firmen zu stehlen. Die Opfer wurden mit der Drohung, dass die sensiblen Daten veröffentlicht werden, erpresst und sollten Lösegeld zahlen. Ich gehe davon aus, dass es über Tausend Opfer gibt und die Ransomware-Gang viele Millionen Euro an Lösegeld erpresst hat. Die Links am Artikelende befassen sich mit den MoveIT Transfer-Schwachstellen.

Schwachstellen in WS_FTP Server

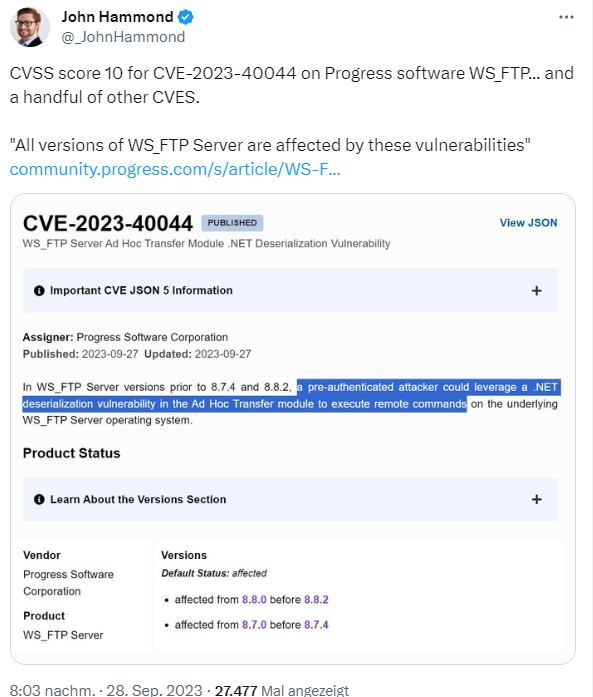

WS_FTP Server (WinSock File Transfer Protocol) ist ein Softwarepaket für sichere Dateiübertragung, das von Ipswitch, Inc. (mittlerweile Progress Software) angeboten wird. Gestern ist ein Sicherheitshinweis von Progress Software veröffentlicht worden, der auf schwere Sicherheitslücken im WS_FTP Server hinweist. John Hammond weist in folgendem Tweet auf den Sicherheitshinweis WS_FTP Server Critical Vulnerability – (September 2023) von Progress Software in deren Community hin.

Dem WS_FTP-Team wurden kürzlich entdeckte Schwachstellen im WS_FTP Server Ad hoc Transfer Module und in der WS_FTP Server Manager-Schnittstelle gemeldete. Alle Versionen von WS_FTP Server sind von diesen Sicherheitslücken betroffen. Die kritische Schwachstelle CVE-2023-40044 besitzt einen CVSS Score von 10 (höher geht nicht) und betrifft WS_FTP Server-Versionen vor 8.7.4 und 8.8.2. Ein vorauthentifizierter Angreifer kann eine .NET-Deserialisierungsschwachstelle im Ad Hoc Transfer-Modul ausnutzen, um Remote-Befehle auf dem zugrunde liegenden WS_FTP Server-Betriebssystem auszuführen.

Die kritische Schwachstelle CVE-2023-42657 besitzt einen CVSS Score von 9.9. Betroffen sind WS_FTP Server-Versionen vor 8.7.4 und 8.8.2. Die Sicherheitslücke besteht in Bezug auf die Umgehung von Verzeichnissen. Ein Angreifer könnte diese Schwachstelle ausnutzen, um Dateioperationen (Löschen, Umbenennen, rmdir, mkdir) an Dateien und Ordnern außerhalb des autorisierten WS_FTP-Ordnerpfads durchzuführen. Angreifer könnten auch aus dem Kontext der WS_FTP Server-Dateistruktur ausbrechen und die gleichen Operationen (Löschen, Umbenennen, rmdir, mkdir) an Datei- und Ordnerpositionen auf dem zugrunde liegenden Betriebssystem durchführen.

The Record hat in diesem Artikel noch einige Details zu den Schwachstellen aufgeführt. Es gibt eine Reihe weiterer Schwachstellen in WS_FTP, die im Beitrag beschrieben sind. Progress Software schreibt, dass die Schwachstellen behoben seinen und man den Kunden versionsspezifische Hotfixes zur Verfügung stellt, um die Bug zu beheben. Bisher seien keine Fälle bekannt, wo die Schwachstellen ausgenutzt werden.

Ähnliche Artikel:

MOVEit Transfer: Neue Schwachstelle; dringend patchen!

Bedrohungsstufe 4: BSI-Warnung vor ausgenutzter MOVEit-Schwachstelle

MOVEit-Schwachstelle tangiert 100 deutsche Firmen, AOKs von Datenabfluss betroffen?

Datenleck bei Postbank und Deutscher Bank; ING und Comdirect

Cyber-News: MOVEit-Opfer, Zurich Insurance, Verivox etc. und weitere Cyber-Vorfälle (19. Juni 2023)

Sicherheits-News: BIG-Krankenkasse, Hülben, Rhein-Pfalz-Kreis, MOVEit, VMware (21. Juni 2023)

MOVEit Transfer: Neue Sicherheitswarnung und Update (6. Juli 2023)

MOVEit-Datenleck: Neben Postbank/Deutscher Bank auch ING und Comdirect betroffen

Das MOVEit-Desaster: Proof of Concept; Clop-Gang veröffentlicht Opferdaten

MVP: 2013 – 2016

MVP: 2013 – 2016