[English]Der US-Anbieter Cisco hat zum 16. Oktober 2023 eine 0-day-Schwachstelle in IOS XE öffentlich gemacht, die eine Privilegien-Erweiterung über die Web UI ermöglicht. Bisher gibt es keinen Sicherheitsfix – und in einem Statement musste Cisco eingestehen, dass die Schwachstelle bereits in freier Wildbahn ausgenutzt wird. Update: Es sind wohl Tausende IOS XE-Instanzen in einer Angriffswelle kompromittiert worden.

[English]Der US-Anbieter Cisco hat zum 16. Oktober 2023 eine 0-day-Schwachstelle in IOS XE öffentlich gemacht, die eine Privilegien-Erweiterung über die Web UI ermöglicht. Bisher gibt es keinen Sicherheitsfix – und in einem Statement musste Cisco eingestehen, dass die Schwachstelle bereits in freier Wildbahn ausgenutzt wird. Update: Es sind wohl Tausende IOS XE-Instanzen in einer Angriffswelle kompromittiert worden.

Schwachstelle CVE-2023-20198

In der Sicherheitswarnung Cisco IOS XE Software Web UI Privilege Escalation Vulnerability bestätigt Cisco die aktive Ausnutzung einer bisher unbekannten Schwachstelle (CVE-2023-20198) in der Web-UI-Funktion der Cisco IOS XE Software.

Die Web-UI ist ein eingebettetes GUI-basiertes Systemverwaltungstool, zur Bereitstellung und Verwaltung der betreffenden Cisco-Komponenten. Die Web-UI wird mit dem Standard-Image ausgeliefert, und braucht nicht aktiviert zu werden. Die Web-UI wird zur Erstellung von Konfigurationen sowie zur Überwachung und Fehlerbehebung des Systems ohne CLI-Kenntnisse verwendet, sollte aber nicht per Internet oder aus nicht vertrauenswürdigen Netzwerken erreichbar sein.

Ist diese Web-UI-Funktion aus dem Internet oder einem nicht vertrauenswürdigen Netzwerken erreichbar, besteht ein höchstes Risiko. Denn diese Schwachstelle ermöglicht es einem Remote-Angreifer ohne Authentifizierung auf einem betroffenen System ein Konto mit Zugriffsrechten der Stufe 15 zu erstellen. Der Angreifer kann dann dieses Konto verwenden, um die Kontrolle über das betroffene System zu erlangen.,

Diese Sicherheitslücke betrifft die Cisco IOS XE Software, wenn die Web UI Funktion aktiviert ist. Die Web-UI-Funktion wird über die Befehle ip http server oder ip http secure-server aktiviert. In der Sicherheitswarnung gibt Cisco Hinweise, wie man prüfen kann, ob die Web UI aktiviert ist und welche Indicators of Compromise (IoCs) es gibt.

Aktuell gibt es keinen Patch und keinen Workaround. Auf Systemen, die per Internet erreichbar sind, empfiehlt Cisco die HTTP-Server-Funktion zu deaktivieren. Dazu sind die Befehle no ip http server oder no ip http secure-server im globalen Konfigurationsmodus zu verwenden. Wenn sowohl der HTTP-Server als auch der HTTPS-Server verwendet werden, sind beide Befehle erforderlich, um die HTTP-Server-Funktion zu deaktivieren.

Talos warnt vor Ausnutzung von CVE-2023-20198

Sicherheitsforscher von Cisco Talos habe zum 16. Oktober 2023 den Beitrag Active exploitation of Cisco IOS XE Software Web Management User Interface vulnerability veröffentlicht. Dort bestätigt man, dass Cisco eine aktive Ausnutzung einer bisher unbekannten Schwachstelle in der Web User Interface (Web UI)-Funktion der Cisco IOS XE-Software (CVE-2023-20198) festgestellt habe, wenn diese dem Internet oder nicht vertrauenswürdigen Netzwerken ausgesetzt ist.

Betroffen sind sowohl physische als auch virtuelle Geräte, auf denen die Cisco IOS XE-Software läuft und auf denen auch die HTTP- oder HTTPS-Serverfunktion aktiviert ist. Erste Hinweise auf potenziell bösartige Aktivitäten ergaben sich am 28. September 2023. Beim Technical Assistance Center (TAC) von Cisco wurde ein Fall eröffnet, weil ein ungewöhnliches Verhalten auf einem Kundengerät festgestellt wurde. Bei weiteren Untersuchungen haben die Sicherheitsforscher bereits am 18. September Aktivitäten beobachtet, die als zusammenhängend eingestuft wurden.

Zu diesen Aktivitäten gehörte, dass ein autorisierter Benutzer ein lokales Benutzerkonto unter dem Benutzernamen "cisco_tac_admin" von einer verdächtigen IP-Adresse (5.149.249[.]74) aus anlegte. Diese Aktivität endete am 1. Oktober, und die Sicherheitsforscher haben zu diesem Zeitpunkt außer der verdächtigen Kontoerstellung kein weiteres damit verbundenes Verhalten beobachtet.

Am 12. Oktober entdeckten Cisco Talos Incident Response (Talos IR) und TAC eine weitere Gruppe verwandter Aktivitäten, die am selben Tag begannen, wie später festgestellt wurde. In diesem Cluster wurde ein unbefugter Benutzer dabei beobachtet, wie er von einer zweiten verdächtigen IP-Adresse (154.53.56[.]231) ein lokales Benutzerkonto unter dem Namen "cisco_support" anlegte.

Im Gegensatz zum Fall aus dem September umfasste diese Aktivität im Oktober 2023 mehrere nachfolgende Aktionen. Dazu gehörte auch die Bereitstellung eines Implantats, das aus einer Konfigurationsdatei ("cisco_service.conf") besteht. Die Konfigurationsdatei definiert den neuen Webserver-Endpunkt (URI-Pfad), der für die Interaktion mit dem Implantat verwendet wird.

Dieser Endpunkt erhält bestimmte Parameter, die im Talos-Beitrag näher beschrieben werden und es dem Akteur ermöglichen, beliebige Befehle auf der System- oder IOS-Ebene auszuführen. Damit das Implantat aktiv wird, muss der Webserver neu gestartet werden; in mindestens einem beobachteten Fall wurde der Server nicht neu gestartet, so dass das Implantat trotz Installation nie aktiv wurde.

Das Implantat wird unter dem Dateipfad "/usr/binos/conf/nginx-conf/cisco_service.conf" gespeichert, und enthält zwei variable – aus hexadezimalen Zeichen bestehende – Zeichenfolgen. Das Implantat wird bei einem Neustart des Geräts entfernt, aber die neu erstellten lokalen Benutzerkonten bleiben auch nach einem Neustart des Systems aktiv. Die neuen Benutzerkonten haben die Berechtigungsstufe 15, d. h. sie haben vollen Administratorzugriff auf das Gerät. Weitere Details sind den verlinkten Beiträgen von Cisco und Cisco Talos zu entnehmen.

Tausende Systeme kompromittiert

Update: Es sind wohl Tausende IOS XE-Instanzen in einer Angriffswelle kompromittiert worden. Die Kollegen von Bleeping Computer haben diese Information in ihrem Beitrag Over 10,000 Cisco devices hacked in IOS XE zero-day attacks veröffentlicht. Demnach haben Angreifer den oben skizzierten kritischen Zero-Day-Bug ausgenutzt, um mehr als 10.000 Cisco IOS XE-Geräte mit bösartigen Implantaten zu infizieren. Jacob Baines, CTO von VulnCheck, hat das Ganze in diesem Blog-Beitrag aufgedeckt.

Jacob Baines wirft Cisco vor, nicht erwähnt zu haben, dass Tausende von IOS XE-Systemen, die per Internet erreichbar waren, mit Implantaten versehen zu haben. Das sei eine schlimme Situation, da privilegierter Zugriff auf IOS XE es Angreifern wahrscheinlich ermöglicht, den Netzwerkverkehr zu überwachen, in geschützte Netzwerke einzudringen und eine beliebige Anzahl von Man-in-the-Middle-Angriffen durchzuführen, so Jacob Baines.

"Wenn Ihr Unternehmen ein IOS XE-System verwendet, müssen Sie unbedingt feststellen, ob Ihre Systeme kompromittiert wurden, und entsprechende Maßnahmen ergreifen, sobald die Implantate entdeckt wurden." wird Jacob Baines von Bleeping Computer zitiert.

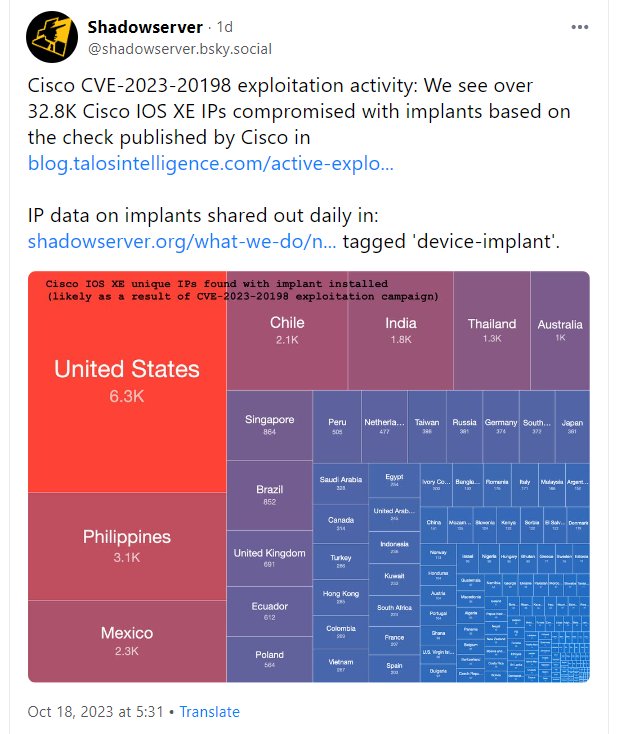

Ergänzung 2: Inzwischen ist mir obiger Tweet auf BlueSky mit einer Übersicht kompromittierter Systeme untergekommen (Quelle ist Shadow-Server). Rapid 7 hat einen Blog-Beitrag mit weiteren Erkenntnissen, Hinweisen zur Mitigation und Erkennung einer Kompromittierung veröffentlicht. Auf Github gibt es ein Script, mit dem man ggf. eine Kompromittierung erkennen kann.

MVP: 2013 – 2016

MVP: 2013 – 2016