[English]Kleiner Nachtrag von gestern – die US-Behörde FBI hat zusammen mit weiteren Strafverfolgern die Operationen der ALPHV/Blackcat-Ransomware-Gruppe lahm gelegt, wie das US-Justizministerium mitteilte. Es gab ja bereits seit Tagen Spekulationen, dass das was im Busch sei. Vom FBI wurde zudem ein Entschlüsselungstool erstellt, welches nun den Opfern zur Verfügung gestellt wird, um verschlüsselte Dateien wieder zu restaurieren.

[English]Kleiner Nachtrag von gestern – die US-Behörde FBI hat zusammen mit weiteren Strafverfolgern die Operationen der ALPHV/Blackcat-Ransomware-Gruppe lahm gelegt, wie das US-Justizministerium mitteilte. Es gab ja bereits seit Tagen Spekulationen, dass das was im Busch sei. Vom FBI wurde zudem ein Entschlüsselungstool erstellt, welches nun den Opfern zur Verfügung gestellt wird, um verschlüsselte Dateien wieder zu restaurieren.

Die ALPHV/Blackcat-Ransomware-Gruppe

Bei ALPHV/Blackcat handelt es sich um eine Ransomware-Gruppe, die seit Ende 2021 aktiv ist. Die Gruppe hat ihre Schadsoftware in Rust geschrieben, und ist dadurch in der Lage, sowohl Systeme mit Windows als auch mit Linux anzugreifen. Die Gruppe ALPHV vermarktet ihr Ransomware-as-a-service in Cybercrime-Foren und betreibt ein Partnerprogramm.

Neben der Verschlüsselung der Dateien auf den infizierten Systemen werden vorher Daten abgezogen. Die Gruppe ist dafür bekannt, dass sie gestohlene Daten weitergibt, wenn ihre Lösegeldforderungen nicht erfüllt werden, und betriebt zu diesem Zweck mehrere Dark Web-Blogs. Hier im Blog gibt es einige Beiträge zu den Aktivitäten der Ransomware-Gruppe (siehe Links am Artikelende). So ist der Angriff auf die Hotelkette Motel On ein Werk von ALPHV/Blackcat (BlackCat Cyberangriff auf Motel One Gruppe; Daten veröffentlicht). Die Tage hatte ich berichtet (BlackCat verschlüsselt US-Unternehmen Henry Schein zum dritten Mal), dass Blackcat sich damit brüstete, das US-Unternehmen Henry Schein zum Dritten Mal binnen Wochen angegriffen und deren Systeme verschlüsselt zu haben.

ALPHV/Blackcat Ransomware-Opfer nach Ländern; Quelle: Check Point

Sicherheitsanbieter Check Point gibt an, dass die Gruppe rund 700 öffentlich bekannte Opfer weltweit in den letzten zwei Jahren erfolgreich angegriffen und erpresst habe. Von Check Point habe ich obige Grafik erhalten, die die Opfer nach Ländern angibt – über die Hälfte der Opfer ist in den USA zu finden. Aber Deutschland ist mit 3,74 % der Fälle auch in der Liste vertreten.

ALPHV/Blackcat Ransomware-Opfer nach Branchen; Quelle: Check Point

Obige Grafik, die ich ebenfalls von Check Point erhalten habe, zeigt die Aufteilung der Opfer nach Branchen. Die am häufigsten erpressten Branchen waren die Fertigungsindustrie und das Gesundheitswesen. Die Mitglieder der Gruppe zielten auch stark auf die sensible Lieferkette von Unternehmen wie Softwareanbieter und Beratungsunternehmen ab. Mehr als die Hälfte der Opfer waren US-amerikanische Unternehmen, und erst kürzlich behauptete die Gruppe, mehrere Einrichtungen wie die Florida State University, Fidelity National Financial, die MGM Grand-Kette und andere infiltriert zu haben. Check Point zählt ALPHV/Blackcat zu den TOP 3 der raffiniertesten und produktivsten osteuropäischen Ransomware-Gruppen.

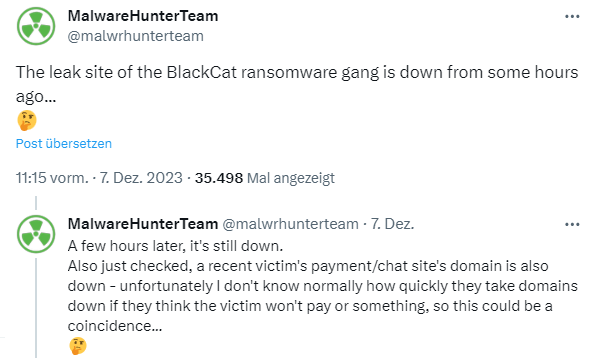

Blackcat-Seiten seit Tagen down

Es war nur eine Frage der Zeit, bis die Operationen der Ransomware-Gruppe durch westliche Strafverfolger gestört werden würde. Zum 8. Dezember 2023 hatte ich bei den Kollegen von Bleeping Computer bereits diesen Artikel gesehen. Die Botschaft lautete, dass die Leak-Seite der BlackCat-Ransomware-Gruppe seit dem 7. Dezember 2023 nicht mehr erreichbar sei.

Der Artikel basierte auf den obigen Tweets des MalwareHunterTeams, denen aufgefallen war, dass die betreffenden Leak-Seiten seit Stunden offline waren. Auch die Seite, wo Opfer ihr Lösegeld zahlen konnten, waren offline. Die Spekulation ging dahin, dass Strafverfolger die Infrastruktur der Ransomware-Gang beschlagnahmt hätten (dieser Tweet stellt das als Tatsache hin).

Ich hatte das damals nicht aufgegriffen, weil ich davon aus ging, dass ein oder zwei Tage später eine offizielle FBI-Verlautbarung erscheinen würde – was aber nicht der Fall war. Gegenüber Bleeping Computer gab der Administrator von ALPHV an, dass man in wenigen Stunden wieder online gehen wolle. Einen Grund für den Ausfall nannte der Operator nicht.

Die Strafverfolger bestätigten Operation

Es dauerte bis zum 19. Dezember 2023, bis das US-Justizministerium in einer Mitteilung bestätigte, dass mal die weit verbreitete ALPHV/Blackcat-Ransomware-Variante lahm gelegt habe. Die Strafverfolger haben sich 18 Monate lang mit ALPHV/Blackcat, die sich zur zweithäufigsten Ransomware-as-a-Service-Variante der Welt entwickelt habe, befasst. Die Gruppe habe von mehr als 1.000 Opfern Hunderte Millionen US-Dollar Lösegeld erpresst. Aufgrund des globalen Ausmaßes dieser Verbrechen führen mehrere ausländische Strafverfolgungsbehörden parallele Ermittlungen durch.

Im Dezember 2023 hat dann ein Durchsuchungsbeschluss eines Gerichts in Südflorida (Beschluss hier abrufbar) dazu geführt, dass das FBI mehrere von der Gruppe betriebene Websites beschlagnahmen konnte. Das erklärt, warum die Leak-Seite und die Seite für Zahlungen down sind. Im Rahmen der Ermittlungen hat das FBI auch Einblick in das Computernetzwerk der Blackcat-Ransomware-Gruppe erhalten und konnte sogar ein Entschlüsselungstool entwickeln. "Mit der Zerschlagung der Ransomware-Gruppe BlackCat hat das Justizministerium die Hacker wieder einmal gehackt", sagte die stellvertretende Generalstaatsanwältin Lisa O. Monaco.

Es scheint eine weltweite Kooperation der Strafverfolgungsbehörden gegeben zu haben. Das Justizministerium würdigt explizit die wichtige Zusammenarbeit mit dem deutschen Bundeskriminalamt und der Zentralen Kriminalinspektion Göttingen, sowie der dänischen Spezialeinheit für Kriminalität und Europol. Der US-Geheimdienst und die US-Staatsanwaltschaft für den östlichen Bezirk von Virginia leisteten erhebliche Unterstützung, heißt es, genau wie das Office of International Affairs des Justizministeriums und die Cyber Operations International Liaison leisteten ebenfalls wichtige Unterstützung. Darüber hinaus leisteten die australische Bundespolizei, die britische National Crime Agency und die Eastern Region Special Operations Unit, die spanische Policia Nacional, die Schweizer Kantonspolizei Thurgau und die österreichische Direktion Staatsschutz und Nachrichtendienst wesentliche Hilfe und Unterstützung.

FBI stellt Decryptor bereit

Dem FBI ist es dann gelungen, ein Entschlüsselungstool für verschiedene Blackcat Ransomware-Varianten zu entwickeln. Dieses Tool ermöglicht es den FBI-Außenstellen in den USA, sowie den Strafverfolgungspartnern auf der ganzen Welt, über 500 betroffenen Opfern die Wiederherstellung ihrer Systeme anzubieten. Bis heute hat das FBI mit Dutzenden von Opfern in den Vereinigten Staaten und international zusammengearbeitet, um diese Lösung zu implementieren und mehrere Opfer vor Lösegeldforderungen in Höhe von insgesamt ca. 68 Millionen Dollar zu bewahren, heißt es in der Mitteilung. Weitere Opfer der Ransomware-Gruppe werden ermutigt, sich zu melden.

Eine Einschätzung der Lage

Die Mitteilungen der US-Justiz lesen sich zwar recht bombastisch, aber es gibt nur wenige Details. So berichten die Kollegen von Bleeping Computer, dass es dem FBI gelungen sei, über eine Person Zugang zum ALPHV/BlackCat-Ransomware-Netzwerk zu bekommen, sich anzumelden und ein Partner zu werden. Die betreffende Person erhielt die Anmeldedaten für das nicht öffentliche Backend-Panel der Partner. Über dieses Panel werden Erpressungskampagnen und Lösegeldverhandlungen verwaltet.

Dem FBI ist es gelungen, von einem Gericht einen Durchsuchungsbeschluss zu bekommen, so dass die Operation durchgeführt werden konnte. So war es möglich, die Vorgehensweise des ALPHV-Panel zu analysieren. Dort werden beispielsweise die Opfer, das geforderte Lösegeld, ggf. ermäßigte Lösegeldforderungen, das Ablaufdatum des Ultimatums, die Kryptowährungsadressen, die Kryptowährungstransaktionen, die Art des kompromittierten Computersystems, die Notiz zur Lösegeldforderung an das Opfer, Chats mit dem Opfer und vieles mehr angezeigt.

Das war quasi der Jackpot, denn das FBI konnte die bei den Angriffen verwendeten privaten Entschlüsselungsschlüssel beschaffen. Daraus ließ sich ein Entschlüsselungsprogramm erstellen, mit dem über 400 Opfer ihre Dateien kostenlos wiederherstellen konnten. Allerdings bleibt festzuhalten, dass die Daten von den Systemen der Opfer abgezogen und in Händen der Cyberkriminellen sind. Die Daten könnten daher jederzeit veröffentlicht werden.

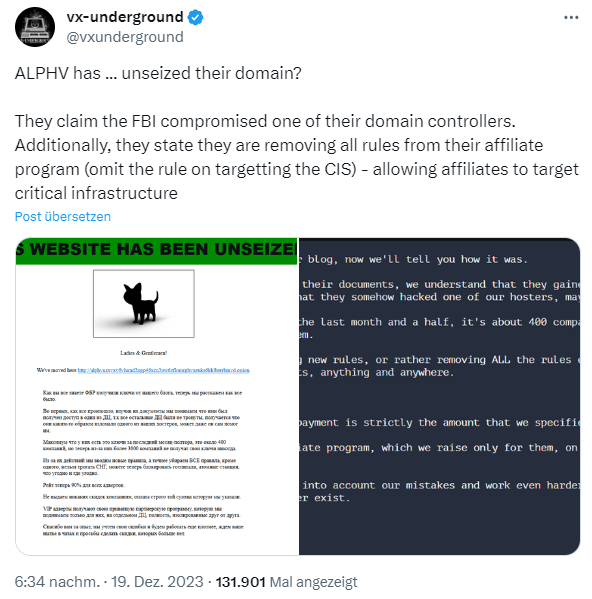

Die Beschlagnahme ist lediglich ein Etappenziel, da jetzt das Katz-und-Mausspiel zwischen Strafverfolgern und der Ransomware-Gang los geht. Das Decryptor-Tool kann wohl nur die verschlüsselten Dateien der letzten 400 Opfer entschlüsseln, wie aus obigem Tweet hervorgeht. Angeblich soll es der Ransomware-Gruppe aber gelungen sein, die Online-Auftritte zurückzubringen, nachdem das FBI einen der Domain-Controller der Ransomware-Gang kompromittiert habe.

Nun hat die BlackCat-Gruppe alle Regeln, die Angriffe auf bestimmte Objekte wie kritische Infrastrukturen aus ihrem Partnerprogramm entfernt (nur die Regel, die das Angreifen der GUS untersagt, scheint noch zu bestehen). Damit wäre es den "Partnern" der ALPHV/BlackCat Gang erlaubt, auch kritische Infrastrukturen anzugreifen. CSOnline hat hier noch einige Informationen dazu veröffentlicht.

Der Stand ist, dass es dem FBI und weiteren Strafverfolgern gelungen ist, die Operation der Ransomware-Gruppe zu stören. Es wird auch einige Opfer geben, die über das Entschlüsselungstool ihre verschlüsselten Dateien wieder bekommen. Das löst aber die folgenden Probleme nicht wirklich. Die Daten der Opfer sind abgezogen und könnten jederzeit durch ALPHV/BlackCat veröffentlicht werden. Die Sicherheitslücken, über die die Angreifer eingedrungen sind, bestehen u.U. noch immer bzw. es könnte sein, dass die Backdoors zum Zugriff noch vorhanden ist (siehe BlackCat verschlüsselt US-Unternehmen Henry Schein zum dritten Mal). Und die komplette Infrastruktur der Ransomware-Gang scheint nicht wirklich zerschlagen, Verhaftungen gab es auch nicht.

Ich gehe daher davon aus, dass die Gruppe bald verstärkt zuschlagen wird. The Register berichtet hier, dass die Gruppe ihrer Webseite wohl wieder in Betrieb nehmen konnte und in den Stunden vor Veröffentlichung der obigen Meldung der Strafverfolger weitere Opfer aufgelistet habe. Und falls diese Gruppe die Systeme nicht angreift, werden andere Ransomware-Gruppen weiter machen. Solange die IT-Infrastrukturen weltweit so schlecht abgesichert und Software in einem absolut desaströsen Sicherheitszustand ist, wird sich nicht viel ändern – die Aktion gegen ALPHV/BlackCat ist ein Etappensieg, nicht mehr und nicht weniger.

Einschätzung von Trend Micro

Ergänzung: Von Trend Micro liegt mir noch eine weitere Einschätzung vor, dich ich interessant finde. Dort heißt es, wird ein Großer wie ALPHV ausgeschaltet oder angezählt, so ziehen sich zunächst die Partner (Affiliates) zurück. Bevor nicht sicher ist, wie viel die Strafermittler wirklich wissen, riskieren diese Affiliates andernfalls den Hals.

Gruppen wie ALPHV werden aber nicht einfach Schluss machen. Sie werden sich schlicht und ergreifend anderen RaaS-Angeboten zuwenden. Ob sie jemals von dem BlackCat RaaS-Anbieter zurückgewonnen werden können, ist fraglich.

Aber genauso hat dies Auswirkungen auf das Personal von ALPHV. Auch diese Kräfte werden sich andere Arbeitgeber suchen. Dieser Takedown bedeutet für ALPHV einen Reputationsverlust, der langfristig ein Ende der Aktivitäten darstellen kann.

Allerdings hänge sehr viel davon ab, wie hoch der tatsächliche Schaden ist, den die Polizei der RaaS-Gruppe zufügen konnte, schreibt Trend Mikro. Nachdem nun klar ist, dass ihre Sicherheitswerkzeuge dem Takedown nicht standhielten, geht es für die Kriminellen um die Frage, inwieweit die Gruppe eine gewisse Resilienz aufgebaut hatte und ihre Operationen durch Backup-Maßnahmen oder Disaster Recovery Operationen wieder aufziehen kann. Auf jeden Fall wird sie eine Weile mit Ursachenforschung und Fehleranalyse zubringen.

Ähnliche Artikel:

BlackCat verschlüsselt US-Unternehmen Henry Schein zum dritten Mal

Japanischer Konzern Seiko Opfer der BlackCat Ransomware-Gang

BlackCat Cyberangriff auf Motel One Gruppe; Daten veröffentlicht

Netzbetreiber Creos Luxembourg Opfer der BlackCat Ransomware

Ransomware-Gruppe ALPHV (Blackcat) mit neuen Erpressungstechniken (durchsuchbar Datenbank)

Wenn Ransomware-Gruppen (AlphV) Opfer bei der SEC verpetzen

Einer der größten Gesundheitsanbieter Michigans wurde Opfer der ALPHV-Ransomware-Gang

Cyber-News: Details zum Dena-Angriff, Fresenius Medical Care, Bluetooth-Schwachstelle und mehr

MGM Resorts International Opfer eines Cyberangriffs: Spielcasinos, Webseiten und Dienste down

MVP: 2013 – 2016

MVP: 2013 – 2016

Hydra: 1 Kopf ab, 2+ wachsen nach.

"Ich gehe daher davon aus, dass die Gruppe bald verstärkt zuschlagen wird."

Ich ebenfalls. Mit dem bisherigen Stand der Technik und dessen Umsetzung wird keine endgültige Lösung machbar sein.

Mal schauen, wann ein registriertes, eindeutiges Internet etabliert wird, wo die freie Nutzung erheblich eingeschränkt werden wird. Dürfte nur noch eine Frage der Zeit sein, wann man auf diesen Geistesblitz kommt.

Der feuchte Traum einiger Politiker und unbequeme Bürger haben dann auch mal temporär oder final keinen Zugang mehr.

Als Beobachter muss man zur Kenntnis nehmen, dass es auch in wichtigen Fällen mit vielen Spuren trotz der vielen Instrumente, die den US-Law-enforment zur Verfügung stehen, jahrelang dauert solche Gruppen zu stören/zerschlagen.

Ein Normal-Bürger kann seinen Rechner nicht hochfahren ohne viele Einträge in den M$-Logs zu hinterlassen, vom Web-Seiten-Aufruf oder M$-Office telemetry zu schweigen.

Ja, das ist bemerkenswert und sollte Fragen verursachen.

Ich bin mir sicher, dass die drei Buchstaben Dienste und noch viele andere sehr genau wissen wer die ganzen Köpfe sind. Das zu wissen und etwas dagegen unternehmen zu können ist aber etwas völlig anderes. Erst recht wenn es demokratisch korrekt und gerichtsfest erfolgen soll, bzw. ohne einen Handelskrieg oder einen neuen Weltkrieg anzufangen.

Leute, Leute, da hat CSOonline mal wieder super „Kopier" Arbeit geleistet … . Gut, dass du so etwas nicht machst!

„Das CIS [Center for Internet Security, Anm. d. Red.] ist weiterhin tabu."

Bei CIS handelt es sich um das Commonwealth of Independent States, auf Deutsch die GUS – Gemeinschaft Unabhängiger Staaten.

Die wünschen einfach nicht ihre eigenen Leute anzugreifen und nicht irgendwelche "Center for Internet Security"

ist ja schön das sich da was bewegt, aber "zerschlagen" ohne das da Köpfe rollen ist doch arg blauäugig. Wie lange brauchen die wohl um die Infrastruktur wieder hochzuziehen? Ein Tag? Eine Woche? Ein Monat? … den anders als der Reste der Welt ist das alles für solche Banden eben kein #Neuland.

Hallo Günther,

es gibt dazu einen Artikel auf The Register https://www.theregister.com/2023/12/19/blackcat_domain_seizure/ in dem wird ein PDF https://www.justice.gov/media/1329536/dl?inline erwähnt. Dieses PDF war gestern Abend noch abrufbar, heute funktioniert die ganze http://www.justice.gov Seite nicht mehr. Kann hier jemand die Fehlermeldung auf der Seite deuten ? Kann das Zufall sein, oder ist hier schon ein Angriff auf die Seite von der Gruppe ausgeführt worden ?

Gruß Markus

Ich denke Zufall – wenn es um den Gerichtsbeschluss zur Durchsuchung geht, der ist von mir in obigem Artikel verlinkt und weiter abrufbar.

Hallo Günther, danke fürs Feedback. Passt nur leider sehr gut zusammen, das die Seite genau nach der Meldung nicht erreichbar ist. Ich hoffe die Gruppe ist nicht mehr so stark, das die die Seite offline nehmen könnten.