[English]Im Dezember 2023 hat Microsoft das Printer Metadata Troubleshooter Tool (KB5034510) zum Fixen der HP Smart-App-Problematik veröffentlicht. Kurz danach hatte ich hier im Blog, nach einem Hinweis von Stefan Kanthak, über Sicherheitsprobleme mit diesem Tool berichtet. Nun hat Microsoft das Printer Metadata Troubleshooter Tool (KB5034510) zum 9. Januar 2024 aktualisiert, um die inzwischen mit CVE-2024-21325 benannte Schwachstelle zu schließen.

[English]Im Dezember 2023 hat Microsoft das Printer Metadata Troubleshooter Tool (KB5034510) zum Fixen der HP Smart-App-Problematik veröffentlicht. Kurz danach hatte ich hier im Blog, nach einem Hinweis von Stefan Kanthak, über Sicherheitsprobleme mit diesem Tool berichtet. Nun hat Microsoft das Printer Metadata Troubleshooter Tool (KB5034510) zum 9. Januar 2024 aktualisiert, um die inzwischen mit CVE-2024-21325 benannte Schwachstelle zu schließen.

Zweck des Printer Metadata Troubleshooter Tools

Seit Ende November 2023 sahen sich Nutzer mit dem Problem konfrontiert, dass sich plötzlich eine "HP Smart" Drucker-App auf ihren Systemen mit Windows 10 und Windows 11 installiert hat. Das galt auch für Systeme, an denen überhaupt kein HP-Drucker angeschlossen geschweige denn eingerichtet war.

Ich hatte im Blog-Beitrag Windows 10/11: "HP Smart" Drucker-App wird ungefragt installiert über das Problem berichtet. Microsoft bestätigte zum 4. Dezember 2023 das Problem und schrieb, dass zusätzliche Druckerbezeichnungen und Symbole verändert worden sein können. Obiger Screenshot zeigt beispielsweise, dass der Microsoft XPS Document Writer angeblich ein HP LaserJet ist. Mehr Details finden sich in meinem Beitrag Microsoft untersucht HP Smart-App-Installation und Änderungen unter Windows.

Mitte Dezember 2023 stellte Microsoft dann das Microsoft Printer Metadata Troubleshooter Tool unter dem Support-Beitrag KB5034510 bereit. Das Tool soll Administratoren helfen, das oben skizzierte Problem mit der "HP Smart" Drucker-App und den veränderten Druckereinträgen unter Windows zu bereinigen. Das Tool deinstalliert ggf. die "HP Smart" Drucker-App und korrigiert die Metadaten für Drucker, so dass Windows sich die korrekten Bezeichnungen und Symbole für Drucker von den Microsoft-Servern herunterladen kann. Ich hatte einige Hinweise im Blog-Beitrag Microsofts Printer Metadata Troubleshooter Tool (KB5034510) für HP Smart-App-Problem zum Tool gegeben.

Schwere Sicherheitslücke im Tool

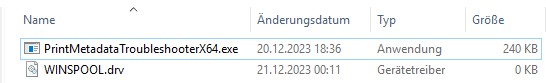

Stefan Kanthak hatte mich darauf hingewiesen, dass die Microsoft-Entwickler einige Kardinalfehler bei der Erstellung dieses Printer Metadata Troubleshooter Tool (KB5034510) begangen haben. Größtes Problem ist eine DLL-Hijacking-Schwachstelle, weil bei der Ausführung des Tools PrintMetadataTroubleshooterX86.exe die Datei WINSPOOL.drv ausgeführt werden könnte, sofern sich diese im Programmverzeichnis befindet.

Gelingt es einem Malware-Autor eine Datei mit dem Namen WINSPOOL.drv im Ordner abzulegen (siehe obiges Bild), würde diese beim Start von PrintMetadataTroubleshooterX86.exe mit Administrator- oder SYSTEM-Privilegien ausgeführt. Ich habe die Details im Blog-Beitrag Fails beim Microsofts Printer Metadata Troubleshooter Tool (KB5034510; HP Smart-App-Fixer) ausführlicher erläutert. Und Stefan Kanthak hat den Bug an Microsoft gemeldet – mit liegt seine entsprechende Meldung als Mail vor.

Microsoft patcht Schwachstelle CVE-2024-21325

Microsoft hat den Supportartikel KB5034510: Microsoft Printer Metadata Troubleshooter Tool – December 2023 von letztem Jahr die Woche aktualisiert und den folgenden Passus hinzugefügt.

An update was added on January 5, 2024 to address the vulnerabilities mentioned in CVE-2024-21325 | Microsoft Printer Metadata Troubleshooter Tool Remote Code Execution Vulnerability. If you downloaded before January 5, 2024, please delete the previous version. If you have already run any version of this tool, no additional action is needed.

Wer also eine Version des Microsoft Printer Metadata Troubleshooter Tool aus 2023 vorliegen hat, die älter als vom 5. Januar 2024 ist (die Aktualisierung erfolgte m.W. zum 9.1.2024), sollte die alte Version löschen und die Januar 2024-Fassung aus dem Microsoft Download Center beziehen. Ich hatte das bereits zum 9. Januar bei neowin.net gesehen, mich aber nicht näher mit CVE-2024-21325 befasst.

Stefan Kanthak wies mich zum 11. Januar 2024 per Mail darauf hin (danke dafür), dass Microsoft auf Grund seiner Hinweise binnen vier Tagen (ungewöhnlich fix) nicht nur die Schwachstelle bestätigt habe. Microsoft hat die CVE-Nummer CVE-2024-21325 mit einem CVSS 3-Index von 6.8 vergeben.

Es handelt sich um eine Microsoft Printer Metadata Troubleshooter Tool Remote Code Execution-Schwachstelle. Redmond stuft die Ausnutzbarkeit als "weniger wahrscheinlich" ein und der Angreifer benötigt nicht nur Informationen über das lokale System, sondern müsste auch die oben erwähnte Datei in den Ordner des Tools kopieren.

Trotzdem hat sich Microsoft zeitnah zum Ausrollen einer aktualisierten Version durchgerungen und listet Stefan Kanthak auch als Hinweisgeber für diese Schwachstelle auf. Kanthak hat letzte Woche dann von Microsoft die Information " Congratulations! You've made MSRC's 2023 Q4 leaderboard!" bekommen und wird im September 2024 wohl wieder als "Most valuable researcher" ausgezeichnet – kann man nur gratulieren.

Ähnliche Artikel:

Windows 10/11: "HP Smart" Drucker-App wird ungefragt installiert

Microsoft untersucht HP Smart-App-Installation und Änderungen unter Windows

Microsofts Printer Metadata Troubleshooter Tool (KB5034510) für HP Smart-App-Problem

Fails beim Microsofts Printer Metadata Troubleshooter Tool (KB5034510; HP Smart-App-Fixer

MVP: 2013 – 2016

MVP: 2013 – 2016

Von MS gibts auch neue Reparaturscripte für das WinRE-Update-Problem für KB5034439 und KB5034441.

https://www.heise.de/news/Microsoft-liefert-Abhilfe-zur-Installation-von-Updates-in-WinRE-Partition-9595312.html

Wurde denn auch funktional nachgebessert, oder versagt es immer noch auf Terminalservern?

Also zumindest die X64 Version der Datei hatte vorher noch die 1.0.0.1 Versionsangabe, bei der neuen Datei fehlen diese Details. Es scheint also, dass man da auch nicht sauber gearbeitet hat.

Nachtrag zum Metadatenproblem Ende 11/2023

Ich war überrascht, dass einige W2k16-Installationen die verfälschten Drucker aufwiesen aber andere nicht. Ursache ist die Kommunikation mit den Microsoft Services. Da ist die Kommunikation des Windows-Update-Client nur eine von vielen. Eine gute Übersicht liefert dieser Artikel: https://github.com/MicrosoftDocs/windows-itpro-docs/blob/public/windows/privacy/manage-connections-from-windows-operating-system-components-to-microsoft-services.md

Insbesondere der Abschnitt "4. Device metadata retrieval" ist interessant bzgl. der willkürlichen Veränderung von Geräte-Metadaten, wie offenbar in diesem Fall mal so zwischenzeitlich durch MS geschehen.