[English]Nach dem Cyberangriff auf den Anbieter von Fernwartungssoftware, die Firma AnyDesk GmbH, gibt es ja den Hinweis, dass das Zertifikat zur binären Signierung der Clients gewechselt und das alte Zertifikat "demnächst widerrufen werden wird". Nutzer sollen auf den AnyDesk Client 8.0.8 oder höher wechseln. Problem sind die von OEMs oder Firmen verwendeten "Customs-Clients", die noch auf dem Entwicklungszweig 7.x basieren. Es gibt einmal Probleme mit der Generierung dieser Client-Versionen. Und ich habe über einen Leser eine Aussage des Supports, dass diese Clients erst "in einigen Wochen" mit einem neuen Zertifikat ausgestattet werden.

[English]Nach dem Cyberangriff auf den Anbieter von Fernwartungssoftware, die Firma AnyDesk GmbH, gibt es ja den Hinweis, dass das Zertifikat zur binären Signierung der Clients gewechselt und das alte Zertifikat "demnächst widerrufen werden wird". Nutzer sollen auf den AnyDesk Client 8.0.8 oder höher wechseln. Problem sind die von OEMs oder Firmen verwendeten "Customs-Clients", die noch auf dem Entwicklungszweig 7.x basieren. Es gibt einmal Probleme mit der Generierung dieser Client-Versionen. Und ich habe über einen Leser eine Aussage des Supports, dass diese Clients erst "in einigen Wochen" mit einem neuen Zertifikat ausgestattet werden.

Zertifikatsaustausch nach AnyDesk-Hack

Wir wissen ja jetzt seit dem 2. Februar 2024, dass der Anbieter der Fernwartungssoftware AnyDesk Opfer eines Hacks geworden ist, bei dem auch die Produktivsysteme betroffen waren. Ransomware schließt der Anbieter aus, bestätigt aber, dass Angreifer in seinen Systemen unterwegs waren. Wir wissen nicht wann und wir wissen nicht was betroffen war bzw. ist. Was der Anbieter AnyDesk offen gelegt hat, habe ich im Artikel AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen (Teil 1) mit aufbereitet.

Bekannt ist auch, dass der Anbieter das Zertifikat zur Signierung von Binärdateien austauscht – die AnyDesk-Clients werden seit der Version 8.0.8 mit einem neuen Zertifikat signiert. Ob das eine reine Vorsichtsmaßnahme ist, oder ob die privaten Schlüssel zum Signieren der Programme wirklich abhanden kam, weiß die Öffentlichkeit meiner Kenntnis nach nicht.

Probleme bei Customs-Client

Aktuell gibt es ganz praktische Probleme, an Clients mit Signierung durch das neue Zertifikat heran zu kommen. Neben dem allgemeinen AnyDesk-Client (aktuell 8.0.8), den Kunden verwenden sollen, gibt es wohl Customs-Client, den Firmen für interne Lösungen oder für externe Kunden einsetzen. Diese Customs-Clients werden über ein Portal bei AnyDesk erzeugt und basieren meines Wissens nach noch weitgehend auf dem 7.x-Entwicklungszweig (korrigiert mich, wenn ich was falsches schreibe, ich nutze AnyDesk nicht, bin zum Thema "wie die Jungfrau zum Kind gekommen").

In obigem Kontext bedeutet Zertifikatwechsel ja, dass die betreffenden AnyDesk-Kunden sich bei deren Portal anmelden und dann den neuen "Customs-Client" generieren lassen. Ich hatte es bereits im Beitrag AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3 beschrieben. Das ist wohl alles andere als einfach – denn aktuell hakt es dort gewaltig.

- Ein Leser beschrieb in einer frühen Rückmeldung, dass er in bestimmten Szenarien Fehler bekomme und die neue Version des Clients nicht erstellen könne.

- Seit Montag, den 5. Februar 2024 kommt es (erwartbar) zu einer Überlastung der AnyDesk-Server, so dass der Download des AnyDesk-Clients 8.0.8 wohl nicht immer möglich ist/war. In diesem Kommentar schreibt ein Leser, dass er beim Download des 8.0.8 Custom Clients den Error 500 vom Server bekomme.

- In diesem Kommentar schreibt ein Leser, dass das Auto-Update von installierten Custom-Agents nicht unterstützt werde. Ihm ist es aber gelungen, einen neuen Custom-Agent im AnyDesk Management-Portal zu generieren und herunterzuladen. Anschließend hat er festgestellt, dass dieser Client weiterhin mit dem alten Zertifikat signiert wurde.

- Auf diesen Kommentar haben sich Leser gemeldet, die Angeben, dass der Customs Client 8.0.6 mit altem Zertifikat heruntergeladen werde – ein Custom-Client 8.0.8 ließe sich nicht erstellen, sondern es werde ein Fehler gemeldet. Ein weiterer Leser schreibt, dass alle "Customs Clients 8.0.8" Standard-Clients seien.

In den Kommentaren geistert die Information herum (z.B. hier), dass der neuste Custom-Client 7.0.15 mit neuem Zertifikat sei. In diesem Kommentar heißt es, unter Bezug auf AnyDesk, dass der Custom-Client 7.0.15 das neue Zertifikat habe – sich aber nicht erzeugen lasse. Ich hätte das so interpretiert, dass der Custom-Client 7.0.15 derzeit bei AnyDesk intern in Planung ist, aber noch keinem Kunden bereitgestellt wird.

Neu signierter Client kommt in Wochen

Im Kommentar hier deutet Leser kdoteu an, dass es mit dem neuen Client "ggf. noch ein/zwei Wochen dauert" und die CustomClients sicher sind. Blog-Leser Nicolaas B. hat mir gestern Nachmittag eine Mail des AnyDesk-Supports zukommen lassen, die er auf explizite Anfrage über seinen Arbeitgeber (ist mir bekannt) erhalten hat. Hier die Aussage des AnyDesk-Supports aus der Mail:

- Nach aktuellem Kenntnisstand sind die auf my.anydesk erstellten konfigurierten Clients sicher.

- Das Zertifikat für unsere Custom Clients wird voraussichtlich in den kommenden 2-4 Wochen ausgetauscht.

Mit anderen Worten: Es gibt derzeit keinen legalen Customs-Client von AnyDesk, der bereits mit dem neuen Zertifikat signiert ist. Aber AnyDesk gibt auch an, dass die von deren Webseite generierten Customs-Clients sicher seien. Hierzu heißt es noch.

- Für die über unsere Website zur Verfügung gestellten Standardclients empfehlen wir als Vorsichtsmaßnahme ein Update auf die neueste Version.

- "Man in the middle"-Angriffe sind nach aktuellem Kenntnisstand auszuschließen. Die Angreifer konnten weder Sitzungen kapern noch über den Angriff unbefugte Sitzungsanfragen stellen.

Das ist dann eine konkrete Aussage, die in diesem Bereich für Entwarnung sorgen sollte und auf die man AnyDesk auch festnageln kann. Weiterhin heißt es in der mir vorliegenden Mail: "Aktuell können wir leider keine IOCs zur Verfügung stellen." – was für mich auch logisch ist. Solange keine Angriffe stattfinden, kann auch niemand einen Indicator of Compromise (ICO) angeben. Der AnyDesk-Support versprach in der Meldung: "Sollte sich hier etwas ändern, kommen wir gerne auf Sie zurück."

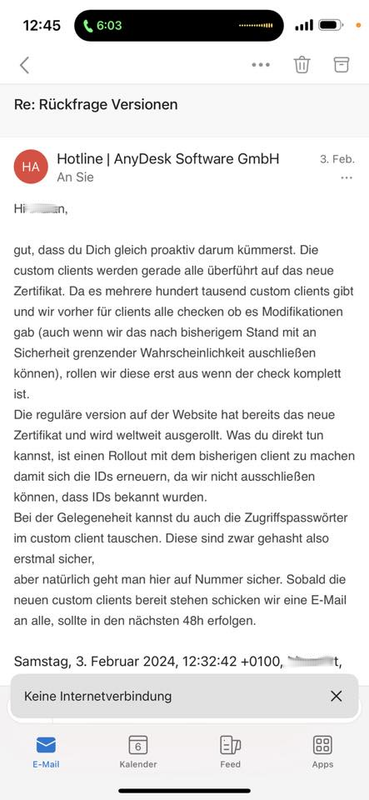

Ergänzung: Mir ist übrigens noch von einem Leser folgende Rückmeldung des AnyDesk-Supports vom Samstag, den 3. Februar 2024, zum Zertifikatswechsel zugegangen.

Ich hoffe damit, das Thema abgeräumt und etwas mehr Klarheit geschaffen zu haben. Abschließender Gedanke: Genau diese Unsicherheit und Verwirrung sowie zahlreiche Supportanfragen von Kunden ließen sich (aus meiner Sicht) ja vermeiden, wenn AnyDesk transparent auf der Webseite informieren und dort obige Informationen veröffentlichen würde.

Artikelreihe:

AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1

AnyDesk-Hack Undercover – weitere Informationen und Gedanken – Teil 2

AnyDesk-Hack Undercover – Verdachtsfälle und mehr – Teil 3

AnyDesk-Hack Undercover – Zugangsdaten zum Verkauf angeboten – Teil 4

AnyDesk-Hack – Eine Nachlese Teil 5

AnyDesk-Hack – Nachlese der BSI-Meldung – Teil 6

AnyDesk-Hack – Hinweise zum Zertifikatstausch bei Customs-Clients 7.x – Teil 7

AnyDesk-Hack – Weitere Informationen vom 5. Februar 2024 -Teil 8

AnyDesk-Hack bereits zum 20. Dezember 2023 bemerkt? – Teil 9

AnyDesk-Hack zum Dezember 2023 bestätigt; Altes Zertifikat zurückgerufen – Teil 10

AnyDesk-Hack: Revoke-Chaos bei alten Zertifikaten? – Teil 11

AnyDesk-Hack: Es gibt wohl neu signierte Clients; wie sind eure Erfahrungen? – Teil 12

Ähnliche Artikel:

Störung bei AnyDesk, jemand betroffen?

AnyDesk und die Störungen: Es ist womöglich was im Busch

Leidiges Thema AnyDesk, die Lizenzen und deren 7.1-Client …

AnyDesk-Probleme: Stellungnahme des Herstellers und weitere Insights

Nach AnyDesk Ärger nun RustDesk offline?

Fernwartungssoftware-Anbieter Anydesk gehackt (Artikel bei Golem)

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 1

Ransomware bei Kommunal IT-Dienstleister Südwestfalen-IT: Nachlese IT-Forensik-Bericht Teil 2

Golem-Artikel: Erkenntnisse zum Cybervorfall bei Südwestfalen-IT

MVP: 2013 – 2016

MVP: 2013 – 2016

Dazu nochmal meinen Senf für "Borns Security Informationszentrale":

Was ich VERMUTE:

AD hat sowohl den Normalen als auch den Custom Client mit dem gleichen 2021'er Zertifikat signiert.

Das Zertifikat lag mit Passwort im Build Script im SW Repo, welches "gebackupt" wurde.

Daraufhin wurde am 24.01.24 ein neues "AnyDesk" Zertifikat bei DigiCert beantragt/ausgestellt. Mit diesem wurde am Samstag, 27.01.2024 die Clientversion 8.0.8.0 signiert.

Ich gehe davon aus, das das neue Zertifikat (lt den 23'er Regeln) nur auf einem HSM (mit PIN) vorliegt.

Ich vermute, das das Build Script für die Custom Version nur File Zertifikate mit Passwort verarbeiten kann. Deshalb gibt es keine (automatisch erstellten) Custom Versionen mit neuem "AnyDesk" Zertifikat.

Die Aussage: Custom Clients in 2-4 Wochen bedeutet: wir müssen erst unsere Custom Build Umgebung für die Verwendung der (Bulk) HSM Signierung umstellen.

Zu den Auswirkungen dieser Sachlage:

Bis AD diesen Prozess endlich in Griff hat, und die Kunden die Custom Clients alle ausgetauscht haben, KANN AD das Zertifikat NICHT zurückrufen !

Bis dahin haben die "neuen" 2021'er Zertifikateigner Zeit diesen zu "vermarkten".

Also ich würde dann Pi-kvm an den Bildserver anschließen und den die PIN eintippen lassen

Das capture zu lösen ist heute auch kein Problem.

Ne, ernsthaft. Die werden da nicht jede OEM Version Einzeln signieren.

Kann natürlich wirklich sein, das die nicht wissen wie das capture das das HSM anfordert um sicherzustellen, das da wirklich ein Mensch die Pin einzippt, automatisch zu lösen wäre.

Ich bin rel. Sucher das man das HSM auch so einstellen kann, das nur einmal täglich einr Pin nach dem repower nötig ist(für den Fall, das das HSM ( USB Stick) dinglich geklaut wurde. Alles schon passiert und der Kunde jammerte, weil er nun ja selbst nicht mehr arbeiten könnte. Der Dieb wird sich auch geärgert haben, das der Stick so wenig freien Spricher hatten. Der nächste Stick ist dann in einem Elektronik Tresor verschwunden und konnte nur noch per USB-Server angesprochen werden. Der Tresor wurde per Schaltuhr abends vom 230v Netz getrennt, für den Fall das Kollege das Abmelden vergessen hatte.

Captcha, Build-Server… tut ein wenig weh das so zu lesen.

Wir nutzen die Customs-Clients in einer internen Anydesk-Struktur. Vielen Dank an Günter Born für diesen Beitrag, der einem die Angst nimmt und mehr aufklärt, als Anydesk es je getan hat. Was sollen wir nur tun, wenn Herr Born sich in den Ruhestand verabschiedet? Den Oscar fürs Lebenswerk haben Sie jedenfalls sicher.

Danke für die Infos und tolle Recherche!

Das klingt für mich so, als ob die neue Signierlösung nicht mehr automatisch in den Build-Prozeß eingebunden werden kann.

Das Stichwort HSM ist ja schon gefallen, möglicherweise muß jetzt jemand dabei sitzen und für jede Unterschrift ein Kennwort eintippen.

Oder das neue System ist Air-gapped und vom Internet und dem Build-Prozeß auch über irgendwelche Umwege nicht erreichbar.

Jedenfalls scheint man beim Thema "Security" zu lernen, beim Thema "Kommunikation" aber noch nicht. Sind vielleicht getrennte Abteilungen.

Ich denke, die waren einfach geschockt und überlastet.

Ich würde auch sagen: "Alle mithelfen um das System selbst zu checken" statt reden. Ist mir so herum lieber.

Die werden gelernt haben daraus, weswegen ich vermutlich auch gerade deswegen bei AnyDesk bleiben werde.

Gestern Abend gab es zur Informationsfreigabe durch das BSI drüben bei Heise auch einen Artikel. Bei den Kommentaren dazu spekuliert jemand bezüglich des Rückschritts von Client 8.0.8 auf 8.0.6 dass wohl bei AD doch mal die Befürchtung im Raum stand, dass am Programmcode (von 8.0.8) doch "herumgespielt" wurde, wenn ich das mal so ausdrücken kann. Bei uns bleibt das Programm weiterhin gesperrt.

Ich kann es nicht werten – mir ist gerade eine Info zugespielt worden, dass ein BSI-Dokument einen Zeitstempel 20.12.2023 aufweist – zu einer Meldung, die nicht öffentlich ist, aber die AnyDesk-Meldung vom 2.2.2024 thematisiert. Nur Spekulation: Das BSI hat seine Prozesse nicht im Griff und es sind alte Datumsangaben rein geraten, oder es ist länger was bekannt, als in der Öffentlichkeit kommuniziert.

Seit heute hat das BSI ein neues Lagezentrum. Da wir alle wissen wie wichtig eine gute Presse (auch Blogger ;-) ist. Wenn Cheffe NF kommt muss man im rechten Licht stehen, es muss alles glänzen und rund laufen um nicht noch einen Präsi zu verlieren. Da sind interne Prozesse bezüglich Informationen der IT-Sicherheitslage zweit- oder drittrangig. Sorry für meine Meinung über unsere IT Behörde.

Der neue wird den richtigen Parteiausweis haben und konformer sein und die Chatkontrolle gerne durch winken. Warum sollte sich das Volk unkontrolliert fühlen?

Ist aber irgendwie Offtooic, oder?

Wir bzw. unser ERP Softwareliefernat nutzt eine "Custom" Version von AnyDesk. Habe mal unseren internen Chat bzw. Ticketsystem durchsucht. Am 20.12.2023 gab es Probleme mit AnyDesk, Fernwartung war nicht möglich, kein Verbindungsaufbau zu AnyDesk. Wir hatten auf unserer Firewall geschaut aber dort wurde nichts geblockt/gedroppt unser Provider hat keine Störung oder Routingproblem festgestellt. Nach ein paar Tagen ging es wieder.

Ein Schelm der da an Böses denkt

möglicherweise war das ein TLP:red:secret und man durfte und darf nicht darüber reden, das es das überhaupt jemals gab? Und dann darf man natürlich auch nicht sagen, dass man etwas schon vor TLP:Amber wußte?

Nur eine Vermutung.

Es ist ja alles so geheim und KRITISch.

das obengenannte, offizielle PDF vom BSI enthält keine digitale Signatur..finde ich persönlich nicht von Vorteil, woher weiß ich, dass das BSI das Dokument ertsellt hat oder es modifiziert worden ist ???

das TLP-Dokument in PDF-Format hatte bestimmt ein digitale Signatur mit Zeitstempel. Der qualifizierte Zeitspemel ist zertifikatsbasierend gültig. Die Uhrzeit spiegelt die Zeit wieder, quasi das Datum der digitalen Signatur.

Wenn der Zeitstempel z.B. 20.12.2023 16:03:14 ist, dann wurde das Dokument, um genau diese Uhrzeit signiert. Da man auch nix tricksen…

wenn die Infos zu dem BSI-Dokument einen Zeitstempel 20.12.2023 stimmen, dann muss der Vorfall ja schon viel früher bekannt gewesen sein, da hatte ja das BSI den Vorfall schon bearbeitet…so hab ich mich vertan ?!?!?

"Ein Time-Stamp (Zeitstempel) ist eine spezielle Form der digitalen Signatur, welche eine zuverlässige Zeitinformation enthält und damit den genauen Zeitpunkt der Erstellung von einer digitalen Signatur (Unterschrift) bestätigt."

kostenlose Prüfsoftware für digitale Signaturen in PDFs:

https[://]www[.]secrypt[.]de/produkte/digiseal-reader/

Würde halt auch hierzu passen:

https://status.anydesk.com/incidents/mnzf7kvnh2p1

Ich hab daher auch all unsere Logs von Anfang Oktober 23 bis Februar durchforstet.

Im Zuge des Outage konnte man keine Sitzungen durchführen und auch auf die Kundenportale nicht zugreifen. Hatte damals schon ein mulmiges Gefühl, da man bei AD auch niemanden erreicht hat.

Auch das restlose verschwinden der 8.0.7er aus allen Changelogs ist noch offen.

Wenn die 8.0.8er successor von 8.0.7 wäre müsste man es nicht rauslöschen, also dürfte 8.0.8 successor von 8.0.6 sein und 8.0.7 wurde dann aus Sicherheitsgründen gelöscht? Hat man da vielleicht doch was gefunden oder war sich nur nicht sicher? Kommt daher die Aussage, das Custom-Builds nie betroffen waren?

Zitat Günter: Ich hoffe damit, das Thema abgeräumt und etwas mehr Klarheit geschaffen zu haben.

Ich befürchte ja, das da noch Artikel folgen werden.

die 8.0.7 gibt es hier bei Virustotal:

https://www.virustotal.com/gui/file/1d0d0a6c3770c390744033232a8de0bf682716849ebc2866118c65c51cf5d4d9/detection

einfach beobachten …

früher waren mal die Ungeraden Versionen intern/Beta Version, außer es war .0, das war immer eine Beta Version.

Aber das wird natürlich in jedem Unternehmen anderes gehandhabt.

Stellt sich auch die Frage, warum AD keine build Nummern veröffentlicht.

Ich kann mir gut vorstellen, das das erneuern den Code signs nicht zu einer neuen Versions Nummer führt. Für den Anwender hat sich nichts geändert.

Aber dafür hat man due build Nummern.

Naja, ist ja nicht mein Bier…

Wir haben heute als Kunde von AnyDesk auf Nachfrage eine Information bekommen das aktuell keinerlei Maßnahmen zu treffen sind bei den On-Premises Clients.

Geplant ist eine Neu-Signierung der Custom Clients, aktuell noch nicht verfügbar.

Es wurde noch erwähnt das unsere aktuellen Clients (Custom) sicher sind und bleiben, reine Vorsichtsmaßnahme mit dem Cert-Austausch.

Wir müssen nichts tun aktuell als OnPremise Kunde.

Bezüglich Custom-Clients ist meines Wissens die letzte über My.Anydesk I erstellbare Version die 7.1.12. Dies wurde mir vom Support Ende August 2023 mitgeteilt. Diese Version steht aber nicht über das Dropdown-Menu zur Auswahl, in dem wohl jeweils die aktuellste Version pro Plattform angeboten werden sollte (momentan nur 7.0.14 für Windows).

Für höhere Versionen ist ein Workaround erforderlich:

Unter "Einstellungen | Einstellungen überschreiben" einen Haken setzen und diesen "Key=Value"-Wert eintragen: "_module=anydesk-7.1.12".

Höhere 7er-Versionen bis 7.1.16 führen zu einem Error 500 beim Aufruf des Download-Links.

Ich habe gerade noch einmal einen Custom-Client V7.1.12 erstellt, es wird heute immer noch das alte Zertifikat für philandro Software GmbH mit Gültigkeit ab 13. Dezember 2021 verwendet (Seriennummer 0dbf152deaf0b981a8a938d53f769db8).

Vielen Dank an Günter Born für seine Berichterstattung.

Ich muss meinen Beitrag korrigieren:

Ich kann mit der beschriebenen Methode auch einen Custom-Client mit V8.0.6 erstellen (mit "altem" Zertifikat), bei 8.0.8 erhalte ich einen Error 500.

Meine Einstellungen wurden auch übernommen, es ist also nicht der Standard-Client.

Also das jede einzelne OEM Version ein eigenes Zertifikat bekommt kann nicht sein.

Bei Teamviewer könnte man die OEM Version auch "offline" bauen.

IIRC war das immer ein spezielles .exe und eine .conf.

Was in der .conf stand war das was in dem Create Dialog abgefragt wurde. Halt welches Firmen Logo angezeigt wird, ob dem User irgendwie ein Hilfe Text angeboten wird und welche Nummer er anrufen soll, wenn er ne Verbindung möchte.

Natürlich kann Anydesk das völlig andere machen, aber wozu das Rad neuerfinden.

M.a.W.

Dieses Codesignin Zertifikat wurde nur für die reine exe genommen.

Wer basteln mag,kann ja mal gucken, wie diese OEM Version aussieht. Vielleicht ist das nur ein selbst extrahieren des Zip, das die AnyDesk.exe mit einem Parameter, dem . conf aufruft?

Vielleicht mag ja mal wer gucken und Berichten?

Wenn das ne .ZIP ist könnte man, wenn man völlig mit dem Klammer Beutel gepudert ist, die Exe austauschen, wenn die 8er den Parameter zulässt.

Man könnte dann auch das lästige eingeben in den Dialog automatisieren in dem man die .conf per script erstellt.

Die Vorstellung, dass da wer bei AnyDesk sitzt und für jede OEM Version eine PIN für das HSM eintippt fände ich amüsant, bei 170000 Kunden ein kriesensicherer job…:-)

Vielleicht mag mal wer das OEM file in Notepadpp laden und gucken was da so am Anfang steht?

Oder an 7zip verfüttern oder an strings.

"Die Vorstellung, dass da wer bei AnyDesk sitzt und für jede OEM Version eine PIN für das HSM eintippt fände ich amüsant, bei 170000 Kunden ein kriesensicherer job…:-)"

->…und wäre nicht das Dümmste, es so zu machen, wie ich meine…

Alerte CERT-FR:

https://www.cert.ssi.gouv.fr/alerte/CERTFR-2024-ALE-003/

unter Punkt 7 steht (googletrans)

"Suchen Sie ab dem 20.12.2023 nach verdächtigen Aktivitäten auf und hinter diesen Maschinen" (Rechercher toute activité suspecte sur et à l'origine de ces machines à compter du 20/12/2023)

… jetzt sind wir also schon vor Weihnachten …

… die 8.0.7 wurde am 16.1.2024 signiert ….

Passt auch zu meiner Bemerkung, dass ein vertrauliches BSI-Dokument den Zeitstempel 20.12.2023 trägt (hat ein Leser mir gesteckt. Werde mir mal das Dokument der französischen CERT zu Gemüte führen. Ok, ist im Teil 8 mit aufgegriffen.

Danke Dir Günter für die sehr wertvolle Berichterstattung zu AnyDesk in diesem Blog. Hattest auch mal wieder schon sehr früh den richtiger "Riecher".

Das Thema schlägt sehr hohe Wellen, beunruhigt die gesamte IT-Admin-Gemeinde und beweist mal wieder, dass mein Leitspruch "Ganz sicher ist, dass nichts mehr sicher ist" aktueller ist, denn je.

Auch meinen Dank an alle Kommentatoren in diesem Blog.

Ich möchte hiermit auch kurz mal meinen Senf zu dem ganzen Thema abgeben. Evtl. hilft es ja irgendjemandem irgendwie weiter.

Wenn ich richtig aufgepasst habe, wurden einige Alternativen zu AnyDesk in den Kommentaren aufgezeigt, jedoch habe ich nirgends gelesen, dass RealVNC erwähnt wurde.

Bei "uns" kommt seit Jahren RealVNC zum Einsatz und läuft durchaus stabil.

Da der Fall AnyDesk mich/uns sehr beunruhigt und leider immer noch nicht ganz klar ist, was dort nun ganz genau passiert ist, habe ich ein Ticket bei RealVNC eröffnet, mit der Bitte, mich aufzuklären, inwiefern es Gemeinsamkeiten in der Architektur gibt und ob ein derartiges Szenario übertragbar ist.

Ich habe heute früh (nach nur 2 Tagen) eine ausführliche E-Mail vom CIO zu meinem Fragenkatalog erhalten und gestern Abend wurde auf der RealVNC-Homepage ein Blogbeitrag(1) veröffentlicht.

Im Wesentlichen steht dort alles drin, was mir auch in der E-Mail erklärt wurde.

Leider wird im Blogbeitrag die 2FA für den Account-Login nicht explizit erwähnt, die verpflichtend (mandatory) ist. Wurde wohl in der Eile vergessen.

Ich muss und werde das jetzt alles mal so glauben, da RealVNC sicherlich in hohem Maße sensibilisiert sind und sich aktuell keine Fehler in Ihren Aussagen erlauben dürfen/sollten.

Dass der aktuelle Fall natürlich jetzt als Chance genutzt wird, mit dem Blogbeitrag(1) potentielle Umsteiger zu akquirieren, ist verständlich. Damit habe ich gerechnet, war jedoch nicht mein Ansinnen. Auch habe ich/wir keinerlei Verbindung zu RealVNC, außer dass wir deren Dienstleistung als zahlender Kunde nutzen, wie zig andere Kunden auch.

(1) https[:]//www.realvnc.com/en/blog/anydesk-security-breach/

P.S.: Die E-Mail kann ich Dir, Günter, bei Bedarf gerne vertraulich zur Ablage/Kenntnisnahme zur Verfügung stellen

ReakVNC ist gut, aber kostenpflichtig.

Ich bin mir jetzt nicht sicher ob es realVNC schafft durch Firewalls zu Tunneln.

Und ob sie eine entsprechende Serverstruktur bieten.

Ich sah realVNC in einer Klasse mit ultraVNC, dem Urgroßvater von Teamviewer.

Tunneln durch Firewalls geht problemlos. Bisher in keinem Szenario Probleme gehabt. Alles andere ist wie immer: Du hast einen Viewer für den remote access und den Server auf dem remote computer. Kannst dann entscheiden, ob Du direct access (mit Firewall exception etc.) machst oder Du vertraust der RealVNC cloud connection.

Kostenpflichtig ja. Man muss das natürlich im Verhältnis von Aufwand und Nutzen sehen. Aber imho ist das Geld gut angelegt und die Kosten überschaubar.

Was darf echte Sicherheit (sofern es diese überhaupt gibt) kosten?

Es gibt ausführliche Dokumentationen zu allen möglichen Themen, u.a. auch zur Serverstruktur:

https[:]//help.realvnc.com/hc/en-us/categories/360000301637-Documentation

Du hast recht. Ich hatte "früher" fast ausschließlich UltraVNC eingesetzt. Und wer ebenfalls damit gearbeitet hatte, weiß, wie frickelig das Ganze in der Anfangszeit war. Wenn es dann lief, wolltest du nichts anderes mehr einsetzen. Für mich war UltraVNC state-of-the-art.

RealVNC ist daher keine Unbekannte im VNC-Universum, denn der ursprüngliche Entwickler des VNC-Protokolls Tristan Richardson sitzt immer noch in der Geschäftsleitung.

https[:]//www.realvnc.com/de/company-profile/

Hier noch ein kurzer Überblick zur VNC-Historie auf Wikipedia: https[:]//de.wikipedia.org/wiki/Virtual_Network_Computing#Geschichtliche_Hintergr%C3%BCnde

@Pau1

doch das ist so: lade dir hier zBsp https://www.ursusit.ch/fernwartung

mal die Ursus_QuickSupport.exe runter , das ist eine custom 7.0.14 mit dem "alten" Zertifikat.

Der Unterschied zum Standart Client ist das zusätzliche .custom Segment. (schau mit 7zip)

Der Normale Client hat sha1 und sha256 Cert am 8.August 2022.

Der Custom nur sha1 Cert am 8.Mai 2023

ah, genau so etwas meinte ich.

Man müsste auch sehen wo der Unterschied liegt. In der Datei könnte irgendwie ein Datum(Tag) geändert sein. Das gibt einen neuen SHA wert.

Die Frage war ja, ob mit diesem cert das komplette .exe geprüft wird oder nur der reine Client.

Zertifikat Hash Custom 7.0.14 aus Bsp

04 14 8c 37 2d 90 1a a3 1f 51 ac 2d c8 1c 71 0c 4f 30 ec e3 7b 04

Hast Std (beides 7.0.14)

04 14 fb ca f3 38 8c 57 e7 82 f5 36 e4 b3 ca 62 ef 84 e6 45 ff 9e

Jep, ist extra signiert …

Nachtrag:

In beiden Clients ist das selbe .data segment enthalten, dieses beinhaltet die Programmteile. Ich hab es im HexEditor verglichen, beide stimmen Bitweise überein …

Wie Günter schon schrieb, niemand weiß was bei AnyDesk vorgefallen ist. Sie haben nur ihre Aktionen dokumentiert, aber es steht nirgends, dass da irgendwas rausgetragen wurde. Sie haben nur im Produzierenden Bereich etwas fremdes beobachtet.

Das ist die einzige Tatsache.

Es ist gut möglich, das alles was wir sehen einfach durch den Notfallplan vorgeschrieben wird, den Versicherung und Eigner gezeigt bekommen haben.

Aber das mit der Versicherung ist Spekulation.

Full ACK

Moin,

auf Reddit gibt es einen Link zu einer FAQ Seite von AnyDesk die sich auf das Thema bezieht. Ich habe mal versucht diesen Link über die normale Einstiegseite aufzurufen, keine Chance. Man hat wohl Angst Kunden zu verlieren.

https://anydesk.com/en/faq-incident

Neu ist die Information, dass wohl "nur" europäische Server kompromittiert wurden.

Auch von Mitte Januar ist die Rede.

du hast vollkommen recht die Seite kann man nicht finden wenn man auf Deutsch ist es recht nicht und wenn ich auf Englisch umswitsche und dann die FAQs! finde ich den Artikel nicht… wie soll die Allgemeinheit diesen versteckten Text finden?wie du schon sagst besser gar nicht weil das verunsicher die Kunden nur, aber man kann sagen wir haben was publiziert…. was zum Teufel soll das?… ich komme als User total veräppelt vor… Ich bin froh dass auch unabhängige Journalisten wie Günter der Sache nachgehen und immer wieder Fragen stellen…. Die verkaufen uns echt für dumm…bei anydesk ist dieser Blog wahrscheinlich sehr verhasst und ein Dorn im Auge, weil er versucht die Wahrheit herauszufinden und das ist in den Augen von anydesk nicht vorteilhaft… Reden ist silber und schweigen ist Gold, also mehr wert!

Jetzt schreibt der 7 bis 10 Teile zu diesem Thema, ist doch nichts passiert, alles im Griff… Der Günter verunsichert nur alle Nutzer… Ich glaube ernsthaft, dass sie das wirklich so sehen und verblendet sind…

ist die Firma nicht in Stuttgart?, weil die handeln so wie es bei uns in Köln üblich ist nach dem kölschen grundgesetz…

Paragraph 3

Et hätt noch immer jot jejange: Wird schon gutgehen…

Paragraph 2

Et kütt wie et kütt: Habe keine Angst vor der Zukunft

Hätte ihn bei der Transparenz gut getan

Gab es schon irgendwo irgendwelche Infos zu den anderen Clients außer Windows? iOS und Android beispielsweise. In den beiden Stores sind die Apps noch verfügbar. Bei Android ist die Version auf anydesk.com aktueller. Keine neuen negativen Rezensionen bisher immerhin.

Re:

> Customs-Clients […] basieren meines Wissens nach noch weitgehend auf dem 7.x-Entwicklungszweig

Also ich kann dazu keine genrellen Aussagen machen, aber die Anydesk exe die in baramundi Management Agent integriert ist, identifiziert sich selbst als "Produktversion 8.0", "Dateiversion 8.0.2.0"

Ich werd sie jetzt aber nicht starten, kann also sein, dass die Programmversion nicht mit der Version in den Metadaten überein stimmt

Was mich an der ganzen Sache ärgert, ist die vertuschungstaktik von anydesk…"es gab zwar einen kleinen Vorfall aber wir haben alles im Griff"… warum zum Teufel ist die Meldung des Vorfalls unter der Rubik Presse und dann noch in Englisch?… ganz einfach dort guckt der normale User eigentlich nie hin und sie können sagen ja wir haben doch was publiziert… Transparenz und Aufklärung ist das Motto der Stunde…

Genau das stört mich auch an der Thematik. Macht es öffentlich, wir als Kunden können gegensteuern. AD hat es relativ früh gemerkt und gegengesteuert. Wir als Kunde sollten auch die Möglichkeit dazu haben.

"Diese Customs-Clients werden über ein Portal bei AnyDesk erzeugt und basieren meines Wissens nach noch weitgehend auf dem 7.x-Entwicklungszweig (korrigiert mich, wenn ich was falsches schreibe…")."

Genau so ist es. Als zahlender Kunde kann man sich da ein individuelles MSI File generieren. Dort kann ich aber nur MSI Files in der Version 7.0.14 generieren. Diese Version ist Monate alt. Signaturgeber ist immer noch philandro Software GmbH.

Auf meine Anfrage nach Details hat Anydesk gestern mit dem üblichen Marketing Gelaber geantwortet und empfohlen die neueste Version zu verwenden. Wie ich an diese komme, sagt man mir nicht.