[English]Gute Nachrichten für Leute, die ihren Bitlocker-Schlüssel "irgendwie" verloren haben und nicht mehr an verschlüsselte Medien heran kommen. Schlechte Nachrichten für Leute, die meinen "mit Bitlocker verschlüsselt ist sicher". Ein YouTuber demonstriert, wie sich eine Schwachstelle in TPM ausnutzen lässt, um einen Bitlocker-Schlüssel binnen Sekunden zu ermitteln. Alles was benötigt wird, ist ein Bitlocker-Key-Sniffer in Form eines Raspberry Pi Pico für um die 10 Euro.

[English]Gute Nachrichten für Leute, die ihren Bitlocker-Schlüssel "irgendwie" verloren haben und nicht mehr an verschlüsselte Medien heran kommen. Schlechte Nachrichten für Leute, die meinen "mit Bitlocker verschlüsselt ist sicher". Ein YouTuber demonstriert, wie sich eine Schwachstelle in TPM ausnutzen lässt, um einen Bitlocker-Schlüssel binnen Sekunden zu ermitteln. Alles was benötigt wird, ist ein Bitlocker-Key-Sniffer in Form eines Raspberry Pi Pico für um die 10 Euro.

Hinweise zu Bitlocker

Bitlocker ist die von Microsoft in Windows mitgelieferte Funktion zur Verschlüsselung von Datenträgern. Die Verschlüsselungslösung ist sowohl in Windows 10 als auch in Windows 11 (wie auch in früheren Windows-Versionen) integriert – und wird u.U. auch auf Home-Systemen aktiviert (siehe meinen Beitrag Windows 10/11 Home-Edition und die OEM Bitlocker-Falle).

Die betreffenden Bitlocker-Wiederherstellungsschlüssel lassen sich in Microsoft-Konten oder im TPM speichern. Die Funktion ist aber immer wieder für Ärger gut, wenn Windows einen Bitlocker-Wiederherstellungsschlüssel will, der Nutzer diesen aber nicht kennt. Oder die Maschine startet nicht mehr und die Leute kommen nicht mehr an die Daten der Festplatte heran, weil diese verschlüsselt sind.

Bitlocker-Schlüssel aus TPM gezogen

Das Thema ist mir heute früh bereits über eine private Nachricht auf Facebook (danke dafür) sowie über nachfolgenden Post auf Mastodon unter die Augen gekommen.

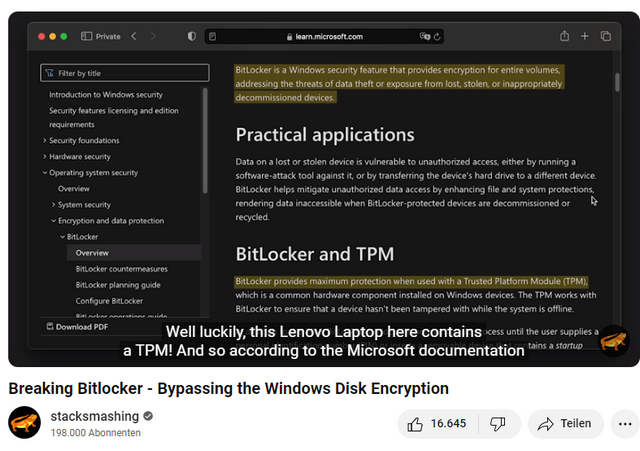

Der YouTuber stacksmashing hat sich das Thema Bitlocker vorgenommen und demonstriert in folgendem Video einen Hardware-Angriff, um die TPM-basierte Bitlocker-Verschlüsselung zu umgehen. Genau dieses Szenario wird laut dessen Aussage bei den meisten Microsoft Windows-Geräten verwendet.

Der YouTuber schreibt, dass der PIN kann auch über manage-bde, und nicht nur über Gruppenrichtlinien aktiviert werden. Das Ganze soll auch auf TPM 2.0 in bestimmten Konstellationen funktionieren, wie in diesem Artikel aus 2019 beschrieben wird.

Das Ganze ist also nicht so brand neu, sondern wurde schon demonstriert (siehe Windows Bitlocker-Verschlüsselung trotz TPM ausgehebelt). Und wir hatten ja kürzlich die WinRE-Geschichte mit der Bitlocker Security Feature Bypass-Schwachstelle CVE-2024-20666, die per Update behoben werden soll (siehe Microsoft arbeitet an einem Fix für den Installationsfehler 0x80070643 beim WinRE-Update KB5034441), der ebenfalls eine Schwachstelle in bestimmten Konstellationen aufzeigt. Der Angriff funktioniert auch nicht bei fTPM, wo die Funktion ja in der CPU implementiert ist.

TomsHardware hat sich den Ansatz des YouTubers genauer angesehen und in diesem Artikel aufbereitet. Der YouTuber stacksmashing verwendet einem Raspberry Pi Pico im Wert von unter 10 Euro, um den benötigten Wiederherstellungsschlüssel aus dem TPM-Modul zu extrahieren. Dabei wird ein Design-Fehler ausgenutzt, der bei vielen Systemen mit einem speziellen Trusted Platform Module (TPM) auftritt.

Hintergrund ist, dass Bitlocker bei einigen Konfigurationen auf ein externes TPM angewiesen ist, um kritische Informationen, wie z. B. die Plattformkonfigurationsregister und den Volume Master Key (einige CPUs haben dies eingebaut) zu speichern. Bei externen TPMs wird der TPM-Schlüssel über einen LPC-Bus mit der CPU ausgetauscht. Der Schlüssel ist zum Entschlüsseln der Daten auf dem Bitlocker-Laufwerk erforderlich.

Der als TPM-Sniffer fungierende Raspberry Pi Pico macht sich dabei die Tatsache zunutze, dass die Kommunikation zwischen der CPU und dem externen TPM auf dem LPC-Bus beim Booten unverschlüsselt verfolgt. Das ermöglicht es einem Angreifer, kritische Daten auf dem Weg zwischen den beiden Einheiten abzufangen und so die Bitlocker-Verschlüsselungsschlüssel zu ermitteln. Im Video ist zu sehen, wie der YouTuber ein Notebook aufschraubt , den TPM-Sniffer anschließt und dann den Bitlocker-Schlüssel angezeigt bekommt. Das dauert keine 43 Sekunden – wobei das Aufschrauben des Notebooks zu dieser Zeitspanne zählt.

MVP: 2013 – 2016

MVP: 2013 – 2016

Das es so einfach ist damit habe ich nun ehrlich gesagt nicht gerechnet

Schreibfehler im Titel: TMP statt TPM ;)

Bug oder Feature, die Hauptfrage bei jeder fundamentalen Sicherheits"lücke".

Geht aber nur mit einem dedizierten TPM Chip, nicht mit einem fTPM. Aber trotzdem sehr interessant :-)

Geht schon lange. Auch ftpm können angegriffen werden, nur nicht mit einem Pico Pi und bisschen Kabel.

Weiterer Schreibfehler: Raspberry Pi statt Raspberry Pie

https://www.raspberrypi.org/ nix mit ie

Da macht ja der TPM Zwang unter W11 gleich noch weniger sinn..

Nicht unbedingt. Denn es gibt IMHO Abhilfe. Es betrifft nicht ausnahmslos dedizierte TPM Chips, sondern nur bestimmte ältere. Zudem nicht fTPM (also TPM in der CPU).

Einer der Gründe warum Microsoft die CPU-Unterstützung so angezogen hat…

Vielleicht deswegen die Forderung nach TPM 2.0 für Win 11. Die gibts nämlich auf den üblichen Mainboards und Notebooks nicht als dedizierten Chip. Der Hintergrund ist, dass seit Jahren alle CPUs einen TPM 2.0 integriert haben (fTPM).

Der Angriff kann also mit einem einigermaßen aktuellen System garnicht mehr durchgeführt werden, es sei denn man bohrt die CPU auf und findet im Chip die Leiterbahnen. Das ist dann keine 43-Sekunden-Sache mehr…

Man verwendet TPM ohne PIN als KeyProtector für Bitlocker nur, um eine sterbende HDD problemlos ausbauen und entsorgen zu können.

Wenn man Zugriff auf die Daten unterbinden möchte, wenn jemand physischen Zugriff auf ein Gerät hat, dann braucht man entweder TPM mit PIN, oder eine vom TPM unabhängige Keyphrase. Und da funktioniert das Auslesen des Keys nicht (außer man kennt den PIN oder die Keyphrase (oder Keyfile), aber dann braucht man ja nicht sniffen).

Der "Angriff" ist also nicht praxisrelevant. Außer man bildet sich ein, dass es ausreicht die Bootreihenfolge durch ein EFI/BIOS-Passwort zu sichern und dann könnte man auf PIN verzichten. Das glaub hoffentlich niemand ernsthaft.

Im Übrigen ist eine Recovery-Key ein eigener KeyProtector, der unabhängig ist vom Key im TPM. Der Recovery-Key ist dafür da, dass man noch ran kommt, falls der TPM sich sperrt oder gecleard wird.

Naja, wird meiner Ansicht nach stark überbewertet in all den Berichten. Am seriösesten ist da noch die Quelle selbst. Also das Video auf YT.

Wenn man sich das original Video anschaut – so ca. ab Minute 07:00 – da sieht man eine Seite aus der Doku von Microsoft. Das Thema ist im Grunde ein ganz alter Hut und hinlänglich bekannt. Deswegen wird man bei seriöser Security Betrachtung immer einen zweiten Faktor einsetzen. Bspw. TPM + Pin und schon funktioniert das auch wieder. Aller spätestens seit den letzten Meldungen zum Thema Windows PE bzw. RE, was bei TPM only Bitlocker in der Lage ist, die Festplatte zu entsperren, sollte man sich tunlichst mit der Absicherung von TPM beschäftigt haben.

Weiterhin sei erwähnt – Bitlocker ist nicht! unsicher. Die Aussage im Artikel: "Schlechte Nachrichten für Leute, die meinen "mit Bitlocker verschlüsselt ist sicher"." -> ist so nicht richtig. Die Verschlüsslung ist nicht gebrochen und gilt auch weiterhin als nicht gebrochen. Bis dato hat es wohl noch keinen erfolgreichen Angriff ohne Wissen über den Key gegeben.

Um das mal bildlich in eine Relation zu bringen – wenn ich meinen Haustürschlüssel an die Tür klebe mit Tesa, dann kann der Hersteller des Schlosses nichts dafür, wenn der Einbrecher es aufschließen kann. Nichts anderes passiert hier. Der potentielle Angreifer hat Zugriff auf den Schlüssel und das Schloss, weil der Schlüssel im TPM Modul zusammen mit dem Schloss (also dem Bitlocker Drive) gelagert wird. Ergibt sicherheitstechnisch nicht viel Sinn. Niemand klebt den Wohnungsschlüssel an die Tür. Man nehme ihn einfach mit (TPM + PIN -> den Pin kennt ja Niemand) und schon sind die Informationen im TPM Modul nicht mehr im Klartext lesbar. Zumindest vorerst. Wie sicher dann ein sagen wir vier stelliger Pin ist, sei mal dahingestellt. Ob sowas aber Jemand auf Glück einfach bruteforced?

Du hast prinzipiell recht. Aber ehrlich: Ich wette, dass nur ein Bruchteil der Menschen bereit ist beim Booten eine PIN einzugeben. Aus Sicherheitssicht völlig unverständlich, aber in der Praxis geht bei den allermeisten Menschen Faulheit vor Sicherheit. Windows erzwingt die Bitlocker PIN nicht – damit ist das Thema in über 90% der Fälle weg vom Tisch.

Frustrierend. Daher ist die Warnung im Artikel sehr berechtigt, sollte aber vielleicht noch ein bisschen einfacher herunter gebrochen werden. Die Menschen die sich um Sicherheit Gedanken machen, haben sich mit Bitlocker wahrscheinlich schon auseinandergesetzt.

Die Frage ist, welcher Privat-User richtet Bitlocker überhaupt ein, und wieviele davon haben dann auch noch einen PC älter als sag ich mal 5 Jahre die noch einen älteren externen TPM 1.2 haben. In Firmen wird es das nicht mehr geben, sofern die Firmen wenigstens etwas Wert auf Sicherheit und Zuverlässigkeit ihrer Systeme haben. Die haben nämlich sicher alle keine PCs mehr die so alt sind dass sie noch eine externen TPM haben.

Gut, bleiben noch diejenigen, die "Angst" vor TPM haben und das abschalten.

"welcher Privat-User richtet Bitlocker überhaupt ein"

–> das macht Windows ganz alleine, wenn dem das nicht ausgetrieben wird.

Hatte die Tage einen Privatlaptop (Dell, Intel 7xxx, TPM 2.0) auf dem Tisch, da hat sich das "von selbst" aktiviert (der Nutzer ist zu unbedarft, BitLocker selbst zu aktivieren zu wollen). Dann gab es beim Boot eine Fehlermeldung, dass das TPM nicht gefunden wurde und der Laptop startete nicht mehr. Etwas Zeit (Restentladung?) und ein Neustart später alles wieder in Ordnung.

War da nicht mal was, dass Bitlocker bei Win10/11 automatisch aktiviert wird, sofern die Hardware das hergibt? (bin grad zu faul nach entsprechenden Beiträgen zu suchen).

Ist doch im Artikel breit verlinkt, der Beitrag, der die OEM-Falle beschreibt.

Ich sagte bereits, dass ich faul bin 😅 Hab nur quergelesen, da ist das durchgerutscht (danke für den Hinweis). Aber 1st1 hats anscheinend auch übersehen.

Vier Stellen wären mir beim booten viel zu wenig. Privat meldet sich auf jedem Gerät der Bootloader von Veracrypt. Dort muss dann ein Passwort 20+ Zeichen und eine PIM eingegeben werden. Das dauert keine 30 Sekunden extra. Soviel Zeit muss sein.

Die Bitlocker-"PIN" kann auch ein Passwort sein (IIRC leider max. 20-stellig).

Das muss 'nur' in der group policy* eingeschaltet werden, wie so oft ist die Standardconfig die Unsichere (ebenso ist IIRC 128 bit Standard längere Keys müssen per GPO freigeschaltet werden).

* Computer Configuration | Administrative Templates | Windows Components | BitLocker Drive Encryption | Operating System Drives | Allow enhanced PINs for startup

TPM und Pin ist immer noch sicher.

Der Rest einfach nur Geschwaffel in der Medienwelt

so long

Yumper

Siehe meinen Beitrag oben. Für mich ist dein Beitrag besserwisserisches, praxisfernes Geschwafel. Das hat mit der IT-Realitität nix zu tun.

Schau dich nur mal in deinem Familien- und Bekanntenkreis um…

Bitlocker mit TPM only ist immernoch besser als gar keine Verschlüsslung. Es macht es ja nicht schlechter. Es ist nur nicht eben wirklich sicher(er). Wobei das auch nicht richtig ist. Da es 100% Sicherheit nicht gibt (Bruteforce ist immer möglich) -> damit gilt eher, dass der Aufwand die Verschlüsslung zu brechen nur hoch genug sein muss.

Die Frage lautet also (im privat Umfeld) -> wer betreibt hohen Aufwand um einen Key aus einem fTPM seit gut 5 Jahren gebräuchlicher CPUs auszuschnüffeln um dann dort auf Verdacht irgendwas zu finden? Wie hoch ist die Wahrscheinlichkeit, dass dein PC/Notebook/whatever geklaut wird, also (f)TPM + Disk? Einfach nur mal fix in einer Minute die Kiste aufschrauben und ein Gerät dran klemmen funktioniert zumindest in der Form nicht. Auch fTPM ist nicht sicher, das ist bekannt.

TPM war noch nie sicher, ist aber auch nicht das Ziel von TPM! Die Sicherheit des Users war dabei noch nie Ziel. Einfach die Geschichte von TPM recherchieren, dann merkste wofür das entwickelt wurde… musst aber schon zurück zu den Anfängen 70/80er ;-P

Und sich von den diversen rebrandings nicht (wenns mal wieder "verbrannt" war) iritieren lassen.

PS es hilft auch sich die Mitglieder des Konsortiums mal genauer anzusehen.

Na, dann mal abgesehen von dem hier beschriebenen Beispiel mit externem TPM und an den Leiterbahnen gesnifften Bitlockerkey zeig mir mal wie du das umgehst…

Auf deinen Artikel hier bei Borncity, oder auch bei Heise oder Golem oder Bleeping zur Umgehung von TPM bin ich dann schon gespannt! Du wirst viel Ruhm einkassieren, das sollte doch ein Ansporn sein!

@1ST1

"Artikel … zur Umgehung von TPM bin ich dann schon gespannt"??

Was willst du bei TPM umgehen?

TPM ist ein Store, vereinfacht gesagt. Da muss nichts umgangen werden. TPM wie auch fTPM ist anfällig für Datenabfuhr, auch das ist hinlänglich bekannt.

TPM war in der Tat auch nie wirklich dafür gedacht, die Sicherheit des Endusers zu erhöhen. Zumindest nicht direkt. TPM ergibt in der gesamten Betrachtung aber sehr wohl Sinn, denn es vereinfacht die Handhabung von komplexeren Schlüsseln ungemein. Es wird sich Niemand einen sonst wie viele Stellen langen Schlüssel merken wollen. Die Idee, die komplexen Schlüssel (verschlüsselt) im TPM abzulegen und dann nur via anderem Faktor, der sich einfacher merken lässt oder der einfacher zu benutzen ist (Fingerprint, Smartcard, …) abzusichern, vereinfacht das Verschlüsslungsthema ungemein.

Man muss aber eben sicherstellen, dass die Daten aus dem TPM Modul nicht abfließen können. Bei aktivem PBA mit Pin sind die Daten nicht verwertbar – selbst wenn man im Klartext den Traffic mitließt. Insofern kombiniert man die Einfachheit relativ simpler Pins mit der hohen Komplexität der Schlüssel im TPM und hat eine anständige Verschlüsslung, die auf Jahrzente (wahrscheinlich) nicht knackbar ist, sofern richtig implementiert.

Frage in die Admin-Runde von größeren Umgebungen: Wird TPM+PIN bei euch eingesetzt? Wie macht ihr das wenn sich mehrere User den Rechner teilen? Oder gibt es eine PIN für's gesamte Unternehmen?

Wir nutzen eine individuelle PIN pro Gerät, die werden aber auch nicht "geteilt".

Ich kenne eine andere Firma, da gibt es eine PIN für alle Geräte und die wird ein mal im Jahr geändert.

Ich würde aus meiner Erfahrung dies so sehen: TPM am Client wird hier eher eingesetzt um die SSD bei Defekt "einfacher" entsorgen bzw. austauschen zu können.

Kritische Daten liegen eher weniger auf einem Laptop, sondern im Netzwerk auf einen Server(farm) mit ganz eigenen Schutz-Mechaniken…

…und bei aktuellen Systemen (egal ob dediziert oder in CPU integriert) ist TPM auch ohne PIN nicht auf diese Weise ausnutzbar – zumindest soweit ich dies bislang verfolgt habe (Annahme WinPE-Lücke wurde gefixt). Hängt aber auch immer davon ab welchen Hersteller bzw. Produktkategorie ich nutze bzw. bestelle. Consumer-Geräte sind bzgl. TPM leider noch weit hinten – trotz Vorgaben von Microsoft. Müssten strenger sein, aber dann jammern wohl noch mehr? Wundert das immer nur, weil bei Apple oder Google (Android) beschwert sich niemand wie das mit TPM so ist – naja… anderes Thema :-) .

Hier hat jeder TPM+Pin an SEINEM System und keiner klagt darüber. Geteilte Desktops gibt es nicht. Alle anderen arbeiten per Thinclient auf Terminalservern.

Rechner im Büro: TPM, um Entsorgung der SSD zu vereinfachen

Notebooks, etc: TPM+PIN per GPO verordnet. Leider diverse Probleme mit Docking Stations. Pro Notebook individuelle PIN. Notebooks haben aber immer nur einen Nutzer.

eingeführt mit Windows 8: Freischaltung auf Netzwerk-ebene mit Zertifikaten möglich

Bitlocker einfach so zu betreiben ist einfach nur Ärgerlich.

Ich nutze seit Jahren diese Software

https://cryptware-it-security.de/produkte/it-sicherheitsloesungen-festplattenverschluesselung/bitlocker/

Da gibt es eine Preboot Umgebung und der Benutzer kann sich mit seinem AD sachen anmelden. Sollte es Probleme geben, ist Remote Hilfe möglich und auch ein entsperren.

Kostet etwas, macht das Leben um einiges einfacher.

Der ganze ursprüngliche Beitrag von stacksmashing erinnert mich irgendwie an den Artikel https://dolosgroup.io/blog/2021/7/9/from-stolen-laptop-to-inside-the-company-network von 2021. Hier wurde das schonmal genauso gemacht. Die Kommunikation zum externen TPM ist einfach nicht abgesichert. Wenn der Schlüssel also ohne Pin im TPM gespeichert ist, dann wird dieser auch im Klartext übertragen und kann abgehört werden. Bitlocker ohne Pin mit externem TPM ist unsicher.

Und um das klarzustellen. Auch Linux Unified Key Setup (LUKS) mit im externen TPM hinterlegtem Schlüssel ohne Pin ist genauso unsicher. Selbes gilt für Android. Wenn dieses ohne Pin startet, dann ist es unsicher, ich rede nicht von der SIM Pin :)

…. ich kann mich noch an den Abgang der TrueCrypt Entwickler erinnern, die spurlos verschwunden sind und im Nachgang gesagt haben, dass ihrer Software unsicher ist und die beste verschlüsselungssoftware der bitlocker und die Nutzer doch diese installieren sollten…zeiten andern sich :-))))))

Oder aber Menschen. Menschen ändern sich über die Zeit – oder weil man ihnen (iüS) eine Waffe an den Kopf hält.

Es war schon vor vielen Jahren bekannt, dass man den Schlüssel auslesen kann, wenn man die Hardware in die Hand bekommt.

Mit Startup PIN wäre das allerdings nicht passiert :)

Mal ne Verständnisfrage zur PIN: das gilt ja fürs Pre-Boot, was passiert, wenn man die Disk ausbaut und an einen anderen Rechner hängt, reicht dann nicht zum Zugriff auf das Volume der Bitlocker Key?

Nein, es braucht den Key und den Pin um das Volume zu entsperren.

Oder halt den Recover Key – also den Fall Back Mechanismus, um bei Verlust des Pins oder Keys im TPM Modul das Ding dennoch zu entsperren. Der steht aber nicht im TPM.

Die Methode TPM + Pin gilt weiterhin als ungebrochen bei richtiger Implementierung. Das zeigt sogar das YT Video auf das sich ursprünglich bezogen wurde bei dem Thema auf der Microsoft Doku Seite als Maßnahme für genau dieses abschnüffeln von Bitlocker Keys.

Nein, dann braucht man den "recovery key" (es spart Zeit, ihn gleich zu benutzen, denn nach erfolgreicher "PIN"eingabe fragt Bitlocker sowieso danach).

Dazu muss man nicht einmal die Hardware ändern, schon eine andere Bootreihenfolge im BIOS macht den recovery key notwendig.

stimmt, es war der Recovery Key, der genügte dann. Der klebt bei uns unten auf dem Notebook, denn kann man mit dem Pi ja zum Glück nicht abfangen;-)

"Nichtd ist sicher"

Die Beiträge sind für mich nur theoretischer Art, aber nicht hilfreich.

Ich nutze für wichtige Daten eine mit Bitlocker

verschlüsselte HD seit Jahren (!) ohne Probleme. Nach längerer Pause will ich die eHD

wieder öffnen das Passiert ist"fefhlethaft", der

Wiederherstellungsschlüssel ebenso. Ursache ?? Mehrere (auch teure!). Recovery Tools halfen nicht.

Wo soll an den R. Pi am Pc anwenden ?

Mein PC hat sicher TPM

Für praxirelevant Tipps sehr dankbar

Dichter

Ja wenn Microsoft involviert ist, wissen wir was hier die Antwort ist :)

https://www.neowin.net/news/amd-ryzen-pluton-pc-can-save-you-as-bitlocker-breaks-on-modern-windows-11-intel-with-tpm-20/

Und schon wieder hat der größte Borncity-Tippgeber aller Zeiten (BTaZ) was entdeckt, nämlich ein Github-Repo, wo gesammelt wird, bei welchen Notebook-Modelle wie der jeweilige diskrete TPM gesnifft werden kann, interessanterweise sind da sogar TPM diskrete 2.0 dabei.

https://github.com/NoobieDog/TPM-Sniffing/

https://tpm.fail/

die interessanteste Frage hier war "Feature oder Bug"?

ich hab den Eindruck, dass das eine absichtlich so konstruierte Sicherheitslücke ist, kann das sein?

ich bin leider nicht so der Crack, aber in letzter Zeit fallen mir immer öfter zB. Beiträge im Microsoft Forum auf, die einfach nur da sind, um Fehlinformationen zu verbreiten.

zB. um Otto normal Verbraucher zu beruhigen, dass eine CPU Auslastung von 100% normal sei und sicher keine Malware…

Besonders bei Themen, wo es um potentielle krypto miner malware geht…

ich weiß nicht, ob ich mir das teilweiße nur einbilde, aber je mehr ich "hinschaue" desto mehr fällt mir auf, dass wir alle Opfer der Soft- und Hardware-hersteller sind, die alle mit unter einer Decke stecken und letztendlich die (virtuelle) Welt regieren.