Kleiner Nachtrag zum aktuellen Sicherheitsvorfall bei Microsoft, wo ein Azure-Server aus dem Bing-Produktbereich wohl ungeschützt per Internet erreichbar war und dabei Interna wie Quellcodes, Script-Dateien samt Hinweisen auf benutzte Speicherorte sowie die zum Zugriff benötigten Passwörter abgelegt wurden. Microsoft wiegelt ab, aber meinen Informationen nach, sind immer noch Teile dieser Informationen offen abrufbar. Erinnert mich an die Fälle, wo "nur Microsoft Test-Server" gehackt und zur Ausweitung von Angriffen auf die Microsoft Infrastruktur ausgenutzt wurden.

Kleiner Nachtrag zum aktuellen Sicherheitsvorfall bei Microsoft, wo ein Azure-Server aus dem Bing-Produktbereich wohl ungeschützt per Internet erreichbar war und dabei Interna wie Quellcodes, Script-Dateien samt Hinweisen auf benutzte Speicherorte sowie die zum Zugriff benötigten Passwörter abgelegt wurden. Microsoft wiegelt ab, aber meinen Informationen nach, sind immer noch Teile dieser Informationen offen abrufbar. Erinnert mich an die Fälle, wo "nur Microsoft Test-Server" gehackt und zur Ausweitung von Angriffen auf die Microsoft Infrastruktur ausgenutzt wurden.

Der Microsoft Azure Server-Fail

Sicherheitsforscher von SOCRadar, die das Internet standardmäßig nach ungeschützten (also offen zugreifbaren) Servern durchforsten, sind im Februar 2024 auf eine ungeschützte Azure Server-Instanz gestoßen, die sich wohl Microsoft und dem Bing-Geschäftszweig zuordnen ließ. Das Ganze schein eine Art File-Server (als Storage Server bezeichnet) zu sein, auf der Microsofts Entwickler Dateien für den internen Gebrauch ablegen können.

Da der Zugriff nicht durch ein Passwort geschützt und die Instanz frei per Internet erreichbar ist, konnten unbefugte Dritte auf die dort gespeicherten Daten zugreifen. Bei der Durchmusterung der zugreifbaren Dateien fiel den Sicherheitsforschern auf, dass der Azure-Storage-Server Code, Skripte und Konfigurationsdateien mit Passwörtern, Schlüsseln und Anmeldedaten enthielt, die von den Microsoft-Mitarbeitern für den Zugriff auf andere interne Datenbanken und Systeme verwendet wurden.

Das ist zumindest mal unflott, und so wurde die Entdeckung am 6. Februar 2024 an Microsofts MSRC (Microsoft Security Response Center) gemeldet. Anfang März 2024 sollen das "Leck bestätigt" und erste Maßnahmen eingeleitet worden sein. Ich hatte im Blog-Beitrag Ungesicherter Microsoft Azure Server legt Passwörter etc. von Microsoft-Systemen offen (Feb. 2024) über diesen Sachverhalt berichtet, wobei sich dort eine "merkwürdige Situation" heraus kristallisiert.

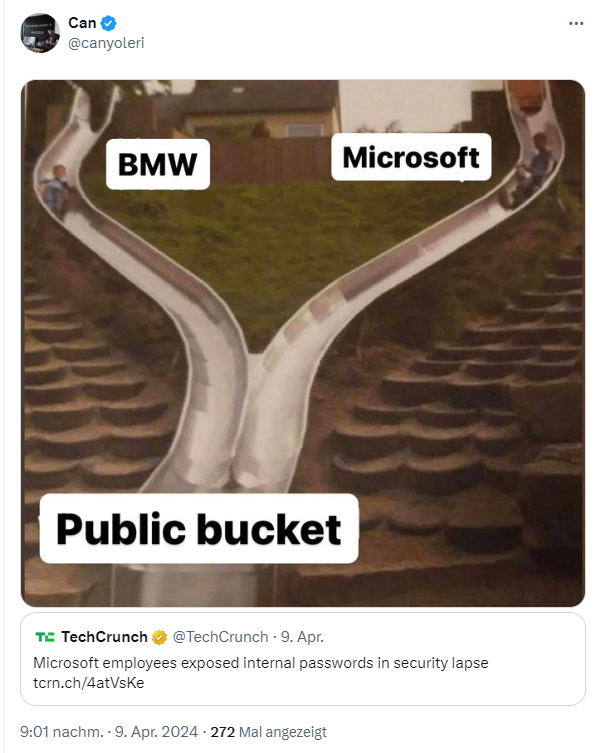

Einzige Quelle der Erstmeldung ist dieser Techcrunch-Artikel. Hintergrund ist, dass die Sicherheitsforscher Can Yoleri, Murat Özfidan und Egemen Koçhisarlı von SOCradar die Techcrunch-Redaktion über ihren Fund informiert hatten. Aber meine Suche im Internet ergab keinerlei Blog-Beiträge von SOCradar oder einem der Sicherheitsforscher. Von dem in der Türkei für SOCradar arbeitenden Can Yoleri gibt es nur obigen Tweet, der auf den Techcrunch-Beitrag verlinkt und zwei von ihnen aufgedeckte Sicherheitslücken bei Cloud-Speichern thematisiert (neben obigem Microsoft-Fall war auch BMW durch ein solches Leck betroffen.

Microsofts Stellungnahme: Abwiegelnd

Mir ging sogar kurz der Gedanke "kann es Fake sein" durch den Kopf. Aber Techcrunch ist als seriös einzustufen. Bis zur Veröffentlichung des Beitrags hatte Microsoft nicht auf eine Anfrage von Techcrunch reagiert. Inzwischen hat Microsoft aber wohl reagiert und Sprecher Jeff Jones gab gegenüber Techcrunch folgende Stellungnahme ab.

Obwohl die Anmeldedaten nicht hätten offengelegt werden dürfen, waren sie nur vorübergehend und nur von internen Netzwerken aus zugänglich und wurden nach dem Test deaktiviert. Wir danken unseren Partnern für die verantwortungsvolle Meldung dieses Problems.

Hört sich unproblematisch an, die Daten waren nur vorübergehend und nur von internen Netzwerken aus zugänglich. Und überhaupt, es sind Testdaten, die nach den Tests deaktiviert wurden, so die Botschaft. Nix passiert, gehen sie weiter. Bei mir zuckte es dann vernehmlich, da die "nur von internen Netzwerken aus zugänglich"-Botschaft schlicht nicht stimmen kann, wenn die SOCradar-Leute per Internet auf die Daten zugreifen konnten.

Und zum Thema "nach dem Test deaktiviert" gehen mir zwei Gedanken durch den Kopf. War da nicht was, dass ein Test-Server von Midnight Blizzard gekapert und für den Zugriff auf Microsofts E-Mail-System genutzt wurde? Details lassen sich im Blog-Beitrag Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert und weiteren Beiträgen, die am Artikelende verlinkt sind, nachlesen.

Und bei dem im Beitrag China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt aufgegriffenen Vorfall wurde von den Angreifern ein privater, angeblich nicht mehr in Benutzung befindlicher und abgelaufener AAD-Schlüssel zum Generieren von Tokens zum Zugriff auf Azure-Konten missbraucht. So viel zu "werden nach Tests deaktiviert".

Jemand mit ein wenig Verstand würde da vorsichtiger agieren und vielleicht sagen "wir prüfen noch die Auswirkungen". Denn mal Hand auf's Herz: Wer kann ad-hoc sagen "alle auf meiner Festplatte gespeicherten Dateien enthalten keine Passwörter oder Tokens, die missbraucht wurden". Bei einem Dutzend Dateien mag das vielleicht noch klappen, aber hunderten wird es aber schwierig und bei Tausenden unmöglich!

Can Yoleri spricht mit heise

An dieser Stelle möchte ich nun etwas nachtragen, was ich bereits zeitnah in meinem englischsprachigen Blog-Beitrag Unsecured Microsoft Azure Server exposes passwords etc. of Microsoft systems (Feb. 2024) aufgegriffen habe (normalerweise ist mein deutschsprachiger IT-Blog aktueller). Can Yoleri ist Sicherheitsforscher bei der türkischen Niederlassung des Sicherheitsunternehmens SOCradar. Nach Veröffentlichung des Techcrunch-Artikels und meines deutschsprachigen Beitrags hat Yoleri mit heise Security gesprochen und weitere Details verraten.

Er ist beim routinemäßigen internetweiten Scan auf einen ungeschützten Bereich im Azure Blob Storage gestoßen. Dort fand er über eine Million Dateien (1.138.558 Dateien) in verschiedenen Formaten. Und nun vergleicht meine obigen Ausführungen zu Microsofts Stellungnahme, dass alle sensitiven Daten nach den Tests geändert oder deaktiviert würden. Halte ich für eine absolut windige Aussage, die aber in Microsofts Schema "beschwichtigen und herunterspielen" passt.

Yoleri gab gegenüber heise Security an, dass er in den Dateien Quellcode, geschrieben von in verschiedenen Windows-Skriptsprachen von BAT bis PowerShell , JSON- und Excel-Dateien sowie Quellcode in anderen Formaten gefunden habe. In den Dateien fanden sich auch Zugangsdaten zu Datenbanken und geschützten APIs nicht nur in dafür vorgesehenen Konfigurationsdateien, sondern oft auch hart kodiert im Quellcode, zum Beispiel in Python-Skripten, die der Redaktion in Auszügen zur Verfügung gestellt wurden. Benutzernamen und Passwörter wurden auch in Batchdateien gefunden, etwa in solchen, die den Zugriff auf eine Microsoft-interne Docker-Container-Registry ermöglichen.

Fairerweise muss man eingestehen, dass unklar ist, ob Dritte Zugriff hatten und wie sensitiv diese Informationen am Ende des Tages wirklich sind. Man könnte "den GAU" an die Wand malen – mir fällt "der Teufel ist ein Eichhörnchen" dazu ein und die hier skizzierten Fälle zu Storm-0558 sowie Midnight Blizzard bestätigen das.

Ach ja, ein Nachtrag hätte ich noch. Nachdem der Sicherheitsforscher von SOCradar das MSRC (Microsoft Security Response Center) Anfang Februar 2024 kontaktiert hat, wurde das Datenleck Anfang März 2024 bestätigt. Die SOCradar-Sicherheitsforscher warten aber noch auf eine offizielle Bestätigung auf der Microsofts Sicherheitsseite. Und heise Security zitiert den Sicherheitsforscher Yoleri, dass die ungesicherte Azure Blob Storage Instanz immer noch online sei. Microsoft habe wohl nur die brisantesten Informationen aus der Instanz gelöscht. Yoleri sieht aber weiterhin Handlungsbedarf durch Microsoft.

Was bleibt?

Wenn ich mir die Stellungnahmen Microsofts durchlesen und an dem spiegele, was ich die letzten 12 Monate so an Sicherheitsvorfällen berichtet habe, bleibt mir bildlich "die Spucke weg" und ich bin etwas fassungslos. Man kann es natürlich auch – mit dem von Microsoft offenbar adaptierten – alten Kölsche Grundgesetz halten: §1: Es es wie et es; § 2 – Et kütt wie et kütt und § 3 – Et hätt noch immer jot jejange. Der Nicht-Rheinländern pflegt dann bei "Incidents" die Stellungnahme "da kann man gar nichts machen, trotz bester Maßnahmen und modernstem Schlangenöl sind wir, wie viele Andere auch, Opfer von Tätern mit besonders krimineller Energie geworden" herauszugeben.

Ähnliche Artikel:

China-Hacker (Storm-0558) in Microsofts Cloud, Outlook Online-Konten gehackt

Nachlese zum Storm-0558 Cloud-Hack: Microsoft tappt noch im Dunkeln

Nach CISA-Bericht zum Storm-0558-Hack stellt Microsoft Kunden erweitertes Cloud-Logging bereit

GAU: Geklauter AAD-Schlüssel ermöglichte (Storm-0558) weitreichenden Zugang zu Microsoft Cloud-Diensten

Microsoft durch russische Midnight Blizzard gehackt; E-Mails seit Nov. 2023 ausspioniert

Hewlett Packard Enterprise (HPE) von Midnight Blizzard seit Mai 2023 gehackt

Microsoft bestätigt: Russische Spione (Midnight Blizzard) haben Quellcode beim Zugriff auf Systeme gestohlen

Midnight Blizzard-Hack bei Microsoft: US-Behörden und Großkunden suchen Alternativen

Rüffel für Microsoft: Kaskade an Fehlern für Storm-0558 Cloud-Hack verantwortlich

MVP: 2013 – 2016

MVP: 2013 – 2016

Vielleicht einen Artikel wert als Warnung an alle Admins, auch wenn Palo Alto bereits beim Login auf die Firewalls und per E-Mail informiert.

Es gibt eine Sicherheitslücke in den Palo Alto Firewalls. Patch kommt erst am Sonntag. Lücke wird wohl bereits stellenweise ausgenutzt. Ausnutzung aber nur möglich, wenn Telemetry aktiviert und Global Protect Gateway vorhanden.

Nähere Infos hier.

https://security.paloaltonetworks.com/CVE-2024-3400

"Workarounds and Mitigations:

If you are unable to apply the Threat Prevention based mitigation at this time, you can still mitigate the impact of this vulnerability by temporarily disabling device telemetry until the device is upgraded to a fixed PAN-OS version. Once upgraded, device telemetry should be re-enabled on the device."

Warum sollte man Telemetry wieder aktivieren wollen?

https://www.bsi.bund.de/SharedDocs/Cybersicherheitswarnungen/DE/2024/2024-231856-1032.pdf?__blob=publicationFile&v=2

Hallo Herr Born,

bzgl. "Bei mir zuckte es dann vernehmlich, da die "nur von internen Netzwerken aus zugänglich"-Botschaft schlicht nicht stimmen kann, wenn die SOCradar-Leute per Internet auf die Daten zugreifen konnten." könnte ich mir vorstellen, dass es ggfls. etwas missverständlich durch MS ausgedrückt wurde. Sicherlich war gemeint, dass die Netzwerke, für welche die Zugangsdaten auf dem zugreifbaren Server bereitgestellt waren, nur über interne Netzwerke zugänglich waren. Grüße, DR

Nach den vielen Desastern in letzter Zeit sehe ich MS als komplett kompromittiert an. Es bleibt nur noch "too big to fail". Noch erschreckender ist, wie wenig deren Kunden Konsequenzen daraus ziehen.

Es scheint als wäre die mobile Darstellung irgendwie hin. Ich bekomme ihre Seite Herr Born nur noch in der Desktop Ansicht auf mein Handy. Sehr unpraktisch 😅😅

Stimmt hab ich auch, ca seit dem kurzen Ausfall des Blogs diese Woche

+1

WordPress hat sich mit Version 6.5 (wieder mal) kaputtgedated…

Ich hatte im Beitrag WordPress 6.5.2 erschienen was zu geschrieben. Es gibt keine einfache Eingriffsmöglichkeit für mich (wo es genau dran hakt, weiß ich noch nicht) – partiell läuft es wieder (ich bekomme im Ungoogles im Entwicklermodus für Einzelbeiträge und die Startseite die gewohnte Mobildarstellung). Weitere Feldforschung hat für mich aktuell aber keine Priorität – ich nutze auch am Smartphone keine Mobildarstellung, daher ist es mir auch nicht aufgefallen.