[English]Die Woche wurden Hacks der Santander Bank und des Anbieters von Tickets, Ticketmaster, bekannt. Bei beiden Hacks wurden Benutzerdaten im großen Umfang erbeutet, die nun in Untergrundforen verkauft werden. Brisant wird die Geschichte, weil diese Hacks wohl über kompromittierte Benutzerkonten beim Cloud-Anbieter Snowflake möglich werden. Die oder der Hacker geben an, über ein gehacktes Konto eines Snowflake-Mitarbeiters die Möglichkeit zum Angriff auf die beiden Unternehmen bekommen zu haben. Snowflake bestreitet die und sagt, dass schwache Benutzerpasswörter der beiden Opfer die Ursache für den Hack sind.

[English]Die Woche wurden Hacks der Santander Bank und des Anbieters von Tickets, Ticketmaster, bekannt. Bei beiden Hacks wurden Benutzerdaten im großen Umfang erbeutet, die nun in Untergrundforen verkauft werden. Brisant wird die Geschichte, weil diese Hacks wohl über kompromittierte Benutzerkonten beim Cloud-Anbieter Snowflake möglich werden. Die oder der Hacker geben an, über ein gehacktes Konto eines Snowflake-Mitarbeiters die Möglichkeit zum Angriff auf die beiden Unternehmen bekommen zu haben. Snowflake bestreitet die und sagt, dass schwache Benutzerpasswörter der beiden Opfer die Ursache für den Hack sind.

Hacks bei Santander und Ticketmaster

Zuerst ein kurzer Rückblick. Im Beitrag Cybervorfälle bei Banken: ABN Amro und Santander (Mai 2024) habe ich die Woche berichtet, dass die spanische Bank Santander Opfer eines Hacks wurde, bei dem Millionen von Daten von der Bank exfiltriert wurden. Es handelt sich um eine Datenbank mit 30 Millionen Kundendaten, 64 Millionen Kontonummern und -salden, 28 Millionen Kreditkartennummern, Listen von HR-Mitarbeitern, und Informationen über die Staatsbürgerschaft von Kunden. Die Daten werden in einem Hackerforum für 2.000.000 Dollar zum Verkauf angeboten.

Eine Untersuchung der Bank ergab, dass auf Kundendaten von Santander Chile, Spanien und Uruguay sowie auf die Daten aller aktuellen und einiger ehemaliger Mitarbeiter zugegriffen wurde. Erwähnt wurde, dass der Hack durch einen unbefugten Zugriff auf eine Datenbank, die von einem Drittanbieter gehostet wurde, möglich war. Santander warnte am 14. Mai 2024, dass eine Datenbank kompromittiert wurde. Die Hacker bieten die 30 Millionen Kundendaten zum Verkauf an.

Bei Ticketmaster handelt es sich um ein amerikanisches Ticketverkaufs- und Vertriebsunternehmen, welches weltweit tätig ist. Im Blog-Beitrag Anbieter Ticketmaster gehackt, mehr als 500 Mio-Nutzerdaten entwendet hatte ich offen gelegt, dass der Anbieter angeblich von ShinyHunters gehackt wurde. Die Hacker geben an, 560 Millionen Nutzerdaten, Ticketverkäufe, Bestellungen, Veranstaltungsinformationen und Kartendaten erbeutet zu haben.

Hacks wurden über Snowflake ermöglicht

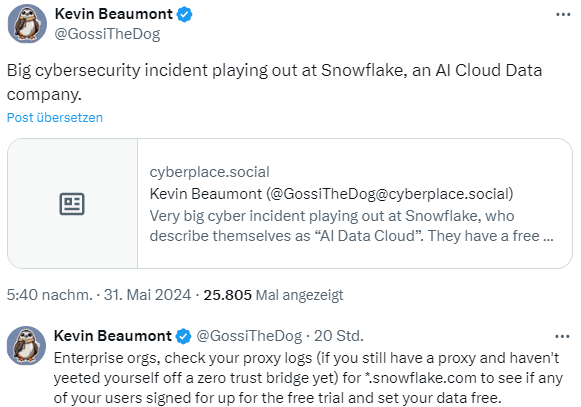

Sicherheitsforscher Kevin Beaumont greift in nachfolgendem Tweet und auf Mastodon den Sachverhalt auf und schreibt, dass es einen "sehr großen Cybervorfall bei Snowflake gegeben habe". Snowflake ist eine Cloud-Plattform (das Unternehmen bezeichnet sich als AI Data Cloud), die von von 9.437 Kunden genutzt wird. Dazu gehören Unternehmen wie Adobe, AT&T, Capital One, Doordash, HP, Instacart, JetBlue, Kraft Heinz, Mastercard, Micron, NBC Universal, Nielsen, Novartis, Okta, PepsiCo, Siemens, US Foods, Western Union, Yamaha und viele andere.

Snowflake bietet eine kostenlose Testversion an, bei der sich jeder anmelden und Daten hochladen kann. Und das haben die Thread-Akteure wohl auch getan. Laut Beaumont haben die Bedrohungsakteure seit etwa einem Monat Kundendaten mit einem Tool namens Rapeflake abgegriffen. Er merkt an, dass bei Snowflake massenhaft Daten abgegriffen wurden, aber niemand hat es bemerkt.

Laut Beaumont scheint es, dass eine Menge Daten "von einer Reihe von Organisationen" abgezogen wurden. Dazu schreibt er auf Mastodon, dass sechs Unternehmen ihm mitgeteilt haben, dass sie Vorfälle im Zusammenhang mit Snowflake bearbeiten, bei denen ihre Daten kopiert wurden. Ergänzung: Es gibt nun diesen Artikel auf Medium von Beaumont.

Erkenntnisse von Hudson Rock zu den Hacks

Die Kollegen von Bleeping Computer haben den Sachverhalt im Beitrag Snowflake account hacks linked to Santander, Ticketmaster breaches aufbereitet und schreiben, dass die Hacker explizit angeben, bei den Hacks von Santander und Ticketmaster über Snowflake-Konten möglich wurden. Man habe sich in das Konto eines Mitarbeiters des Cloud-Speicherunternehmens Snowflake gehackt. Danach wurden die oben erwähnten Hacks der Cloud-Instanzen möglich. Das Unternehmen Snowflake bestreitet diese Behauptungen jedoch und erklärt, dass die jüngsten Sicherheitsverletzungen durch schlecht gesicherte Kundenkonten verursacht wurden.

Das Cybersecurity-Unternehmen Hudson Rock hatte in einem inzwischen gelöschten Beitrag weitere Details genannt. Durch die direkte Kommunikation mit dem Bedrohungsakteur, der hinter der massiven Datenpanne beim Cloud-Speicherriesen Snowflake steckt, haben die Hudson Rock-Sicherheitsforscher angeblich einen beispiellosen Einblick in die verheerenden Auswirkungen von Infostealer-Infektionen gewonnen. Auf Grund das gelöschten Beitrags sind die folgenden Infos (speziell zu weiteren Firmen) aber mit Vorsicht zu genießen. Auf Media gibt es diesen Beitrag, der das Ganze nachzeichnet. Und hier werden auch einige Relativierungen zu den Hudson Rock-Ausführungen nachgezeichnet.

Die Geschichte beginnt am 26. Mai in einer Telegram-Unterhaltung mit einem Bedrohungsakteur, der behauptet, zwei große Unternehmen, Ticketmaster und Santander Bank, gehackt zu haben. Die Daten dieser Unternehmen wurden auf dem russischsprachigen Cybercrime-Forum exploit[.]in zum Verkauf angeboten. Die von dem Bedrohungsakteur bereitgestellten Datenbankmuster veranlassten die Forscher von Hudson Rock zu der Annahme, dass die Daten echt sind.

Hudson Rock gibt an, dass die Angreifer behaupteten, sie hätten sich über Snowflake auch Zugang zu den Daten anderer namhafter Unternehmen verschafft, die die Cloud-Speicherdienste von Snowflake nutzen. Dort fallen Namen wie Anheuser-Busch, State Farm, Mitsubishi, Progressive, Neiman Marcus, Allstate und Advance Auto Parts.

Zum Angriff sollen die Hacker den sicheren Authentifizierungsprozess von Okta unter auf lift.snowflake.com umgangen haben, indem sie sich mit gestohlenen Anmeldedaten in das ServiceNow-Konto eines Snowflake-Mitarbeiters einloggten. Anschließend konnten sie angeblich Session-Tokens generieren, um Daten von Snowflake-Kunden zu exfiltrieren.

"Um es unverblümt auszudrücken: Ein einziger Zugangscode führte zur Exfiltration von potenziell Hunderten von Unternehmen, die ihre Daten mit Snowflake gespeichert haben, wobei der Bedrohungsakteur selbst angab, dass 400 Unternehmen betroffen sind", zitiert Bleeping Computer Hudson Rock. Der Bedrohungsakteur hat den Forschern von Hudson Rock eine Datei zur Verfügung gestellt, die den Umfang seines Zugriffs auf Snowflake-Server zeigt. "Diese Datei dokumentiert über 2.000 Kundeninstanzen, die sich auf die europäischen Server von Snowflake beziehen." heißt es.

Der Bedrohungsakteur behauptet laut Hudson Rock, dass er Snowflake erpressen wollte, die gestohlenen Daten für 20 Millionen Dollar zurückzukaufen, aber das Unternehmen hat auf seine Erpressungsversuche nicht geantwortet. Hudson Rock schreibt dazu, dass ein Snowflake-Mitarbeiter im Oktober von einem Infostealer vom Typ Lumma infiziert wurde. Die Malware stahl die Zugangsdaten zur Snowflake-Infrastruktur, wie auf einem Screenshot zu sehen ist, der von dem Bedrohungsakteur mit Hudson Rock geteilt wurde.

Mandiant unterstützt Snowflake-Kunden

Charles Carmakal, CTO von Mandiant Consulting, erklärte gegenüber BleepingComputer, dass Mandiant in den letzten Wochen Snowflake-Kunden unterstützt hat, die kompromittiert wurden. "Jede SaaS-Lösung, die ohne Multifaktor-Authentifizierung konfiguriert ist, kann von Bedrohungsakteuren massiv ausgenutzt werden. Wir empfehlen allen Cloud-Nutzern, mindestens 2-Faktor-Authentifizierung und IP-basierte Einschränkungen zu implementieren", zitiert Bleeping Computer Carmakal." Mandiant geht davon aus, dass Bedrohungsakteure diese Kampagne auf andere SaaS-Lösungen ausweiten werden, die sensible Unternehmensdaten enthalten.

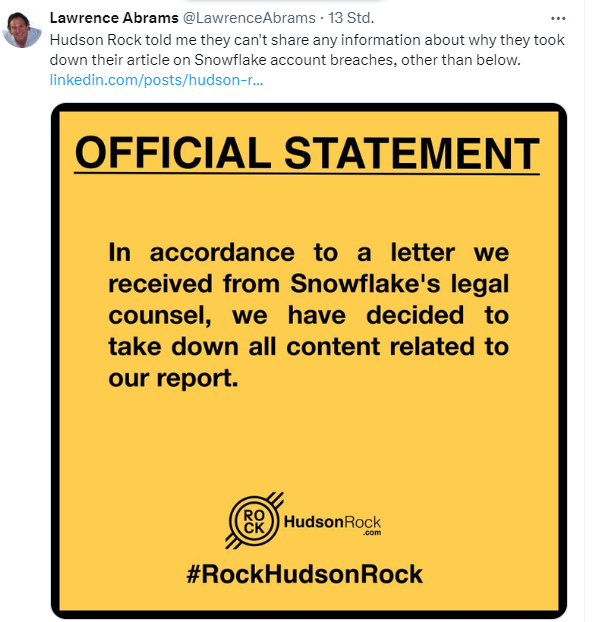

Warum der Hudson Rock-Beitrag gelöscht wurde

Der Hudson Rock-Beitrag wurde nach wenigen Stunden gelöscht – ich hatte noch einige Zeit Zugriff über den Bing-Cache. Man stellt sich natürlich die Frage, was dahinter steckt, wenn ein fundiert erscheinender Beitrag plötzlich offline ist. Kann es sein, dass die Information fehlerhaft sind? Mir ist es passiert, dass ich über eine Medienagentur aufgefordert wurde, eine Beitrag zu Adobe AI wegen fehlerhafter Berichterstattung zu löschen – habe ich nicht getan, wie ich im Beitrag Deaktiviert das Scannen von Dokumenten durch Adobe AI-Lösungen ausführe und begründe.

Auf X sind mir von mehreren Nutzern Posts mit obigem Inhalt untergekommen. Hudson Rock hat Post von den Snowflake-Anwälten bekommen und den Beitrag vorsorglich offline genommen. Der Streisand-Effekt dürfte sicher sein.

Ergänzung 4. Juni 2024: The Verge hat diesen Artikel veröffentlicht, nach dem kein Hack von Snowflake festgestellt wurde. Es wurden wohl einzelne Konten angegriffen.

MVP: 2013 – 2016

MVP: 2013 – 2016

https://www.rbb24.de/politik/beitrag/2024/06/berlin-cyberangriff-auf-CDU-christlich-demokratische-union-verfassungsschutz-ermittelt.html

Und jetzt? Oder willst Du damit sagen, dass die CDU ihre IT-Infrastruktur bei Snowflake hostet? Dann lass' mehr hören.

Cloud ist toll, Cloud ist bequem – fragt sich nur, für wen.

Heise spricht hier durch geschätzten Herrn Kunz zwei Tage später von"mehreren Snowflake-Kunden" und "Infostealer-Malware bei Zugangsdaten" seitens Kunden.

Nur Kundenseitig? Nun ja, nebenbei wurden einem Snowflake-Mitarbeiters Zugangsdaten gestohlen. Wer jetzt wirklich alles betroffen ist – ist doch alles nicht so schlimm.

Immerhin snowflake hier jede Menge Empfehlungen, reaktive wenn es schon zu spät ist …

… und proaktive – die eh zum guten Handwerk gehören sollten – jedoch wohl oft niemand umsetzt. Preventions: