Ich packe mal einige Beiträge rund um das Thema Phishing in einem Sammelbeitrag zusammen, um ggf. im Blog mitlesende Endnutzer erneut zu sensibilisieren. Es ist unglaublich, mir ist ein Fall untergekommen, wo Betrüger QR-Codes auf Phishing-Seiten mit Bank-Logo per Brief verschicken. Und Sparkassen-Kunden oder Kunden anderer Banken stehen weiter im Fokus von Cyberangreifern, die Sperren oder Bußgelder androhen. Ist ja bald Abgabefrist für Steuererklärungen – da sind ELSTER-Phishing-Nachrichten zu diesem Thema nicht weit. Hier ein Abriss des täglichen Wahnsinns in diesem Bereich.

Ich packe mal einige Beiträge rund um das Thema Phishing in einem Sammelbeitrag zusammen, um ggf. im Blog mitlesende Endnutzer erneut zu sensibilisieren. Es ist unglaublich, mir ist ein Fall untergekommen, wo Betrüger QR-Codes auf Phishing-Seiten mit Bank-Logo per Brief verschicken. Und Sparkassen-Kunden oder Kunden anderer Banken stehen weiter im Fokus von Cyberangreifern, die Sperren oder Bußgelder androhen. Ist ja bald Abgabefrist für Steuererklärungen – da sind ELSTER-Phishing-Nachrichten zu diesem Thema nicht weit. Hier ein Abriss des täglichen Wahnsinns in diesem Bereich.

Betrugsversuch per QR-Code in Brief der Bank

Es ist einfach unglaublich, aber Franz Neumeier, der einen Blog über Kreuzfahrten betreibt und mir seit Jahrzehnten als Autor, sowie Cheflektor von Computerzeitschriften bekannt ist, halte ich für eine solide Quelle. Die Tage bin ich über einen Post auf Facebook von Franz auf ein spezielles Thema aufmerksam geworden.

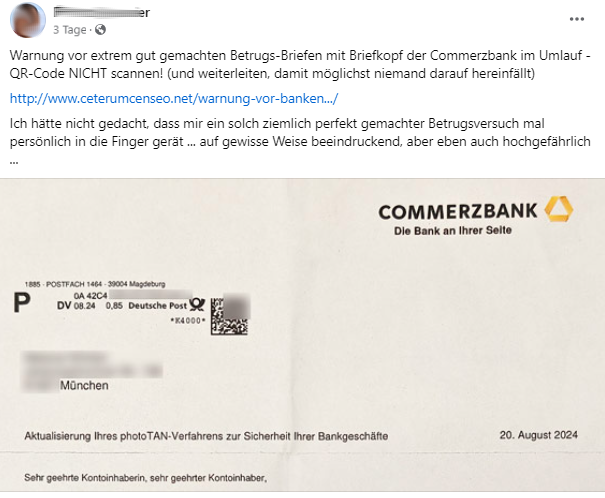

Zum Sachverhalt: Eine ältere Dame hatte einen Brief der "Commerzbank" erhalten, ist sich aber sicher, dort kein Konto zu haben. "Zum Glück hat die Dame auch kein modernes Smartphone, welches QR-Codes scannen kann", schreibt Franz.

Denn im – per Post versandten und zugestellten Brief der angeblichen "Commerzbank" fand sich neben dem Hinweis auf die "Sicherheit Ihrer Bankgeschäfte" mit Aufforderung zur Aktualisierung des photoTAN-Verfahrens ein QR-Code, der angeblich zur Reaktivierung des Verfahrens führt. Der QR-Code führt auf eine Phishing-Seite, die das Ziel hat, persönliche Daten zum Bankkonto und zum Online-Banking zu erhalten und das Konto zu übernehmen. Franz Neumeier hat den Sachverhalt in seinem Blog-Beitrag Warnung vor Banken-Betrugsversuch per QR-Code in Briefpost dokumentiert – vielleicht die potentiellen Kandidaten im persönlichen Umfeld bezüglich dieser neuen Masche informieren. Ein Nutzer hat dann auf Facebook noch auf diesen BR-Beitrag hingewiesen, der diese Problematik, die bisher nur auf München begrenzt scheint, anspricht und vor warnt. Ergänzung: Zufall? Auf Focus gibt es diesen Artikel, der sich ebenfalls mit der Thematik befasst.

Sparkassen-Kunden im Phisher-Fokus

Die Sparkassen betreiben diese Webseite mit gesammelten Sicherheitswarnungen für Online-Banking-Kunden. Im August 2024 gibt es Phishing-Mails, die den angeblichen Ablauf einer Sparkassen-CARD ansprechen. Die Opfer werden aufgefordert, eine Phishing-Seite aufzurufen, dort die Online-Zugangsdaten samt PIN sowie weitere persönliche Daten einzutragen und im Anschluss die Debit-Karte zu zerschneiden.

Eine weitere Phishing-Welle thematisiert fehlerhafte Anmeldeversuche und fordert die Opfer auf, ihre Online-Banking Zugangsdaten und weitere persönliche Daten in einer Phishing-Seite einzugeben. Außerdem werden die Opfer dazu aufgefordert ein Foto Ihres pushTAN-Registrierungsbriefes hochzuladen. Damit haben die Betrüger Zugriff auf das Konto.

Wer auf so etwas hereingefallen ist, sollte sofort mit der Sparkasse Kontakt aufnehmen, um die Sparkassen-Card und den Online-Banking-Zugang sperren zu lassen. Spiegel Online geht in diesem Bericht auf diesen und weitere Phishing-Versuche ein.

ELSTER-Phishing-Alarm

Das Finanzministerium Thüringen hat vor einigen Tagen vor einer ELSTER-Phishing-Welle gewarnt. Im Beitrag heißt es, dass Betrüger per E-Mail versuchen, im Namen des Online-Finanzamts ELSTER oder über gefälschte Webseiten mit ELSTER-Bezug an Informationen von Bürgerinnen und Bürgern zu gelangen.

Die Phishing-Mails werden mit E-Mailadressen wie "elstersportall@t-online.de" und unter dem Betreff "Infosteuer 2023 Finanzamt" verschickt und lotsen die Opfer auf gefälschte Webseiten mit ELSTER-Bezug. In der Warnung des Finanzministeriums heißt es, dass offizielle E-Mail-Adressen des ELSTER-Online-Portals immer auf elster.de und nicht auf den Namen eines freien E-Mailanbieters (z.B. t-online.de) enden. Die offiziellen E-Mailadressen enthalten zudem keine Rechtschreibfehler, so das Ministerium. Die oben genannte Beispieladresse ist grammatisch nicht korrekt (die Buchstaben s und l sind zu viel). heise hatte das Thema vor einigen Tagen hier aufgegriffen.

MVP: 2013 – 2016

MVP: 2013 – 2016

Email ist schnell abgefrühstückt: Wer als Unternehmen oder Behörde nicht in der Lage ist eine DMARC-Policy Reject einzurichten sollte besser kleine Brötchen backen.

Kaputte Mailprogramme, mir fällt nur Apple Mail auf iOS ein, das gespoofte Absender nicht anzeigt (ich bekomme regelmäßig angebliche "Mahnungen" und "Sicherheitswarnungen" vom ISP Netcup) tun noch ein übriges.

Das mit den per Briefpost zugestellten Schreiben ist auch ein alter Hut. Wer mit Handelsregister-Eintragungen zu tun hat, erlebt das regelmäßig. Anfangs vor 20 Jahren noch belächelt, heute sind diese täuschend echt mit Amtsgericht Logo, fehlerfreiem deutsch und meist auch Bezug auf laufende Registrierungen oder HR-Änderungen. Gleich mit Überweisungsvordruck. Die Details: Ausländische Bank oder ein komischer Briefumschlag ohne die üblichen Stempel und Aufdrucke fällt in den heute digitalisierten Büros kaum auf, wo eine Zentrale die Briefbögen aufreißt und Briefe einscannt und eine Buchhaltung ohne Nachfragen eine von Vorgesetzten bereits freigegebene Überweisung tätigt.

Ich habe einmal sogar einmal Anzeige erstattet und mich aufgeregt. Bei jeder Kontoeröffnung muss man sich förmlich mit seinen Daten "nackig" machen, Video-Ident und persönliche Termine über sich ergehen lassen. Aber es ist unmöglich, die Kontoinhaber von solchen Betrügern dingfest zu machen, hier in Europa!

Aus diesem Grund bitte mehr von solchen Betrugsversuchen… es muss richtig wehtun bis sich die Menschen fragen, warum sie mit so einem Sicherheitstheater überzogen werden, der am Ende des Tages sinnfrei bleibt.

" …Bei jeder Kontoeröffnung muss man sich förmlich mit seinen Daten "nackig" machen, Video-Ident und persönliche Termine über sich ergehen lassen. Aber es ist unmöglich, die Kontoinhaber von solchen Betrügern dingfest zu machen, hier in Europa!"

Das ist nur bei Kleinkunden so an denen keine Bank wirklich Interesse hat, mit denen lässt sich ja nichts verdienen,

Bei Geschäftskunden reicht grossspuriges Auftreten und die Kontoeröffnung ist kein Problem, und gewerbsmässiger Betrug ist ja auch ein Business.

Gabs hier anfangs Jahr auch schon

Kapo Zürich warnt vor falschen Serafe-Rechnungen

Zurzeit sind vermeintliche Serafe-Rechnungen im Umlauf, mit denen Kriminelle die Adressaten zu Geldüberweisungen verleiten wollen. Bei genauem Hinschauen lässt sich die Betrugsmasche jedoch leicht durchschauen.

https://www.netzwoche.ch/news/2024-01-31/kapo-zuerich-warnt-vor-falschen-serafe-rechnungen

Und das auch erst vor kurzem

Gauner fälschen QR-Codes auf Parkautomaten

Mit gefälschten QR-Codes an Parkautomaten bringen Betrüger Phishing ins echte Leben. Speziell Behörden in Westschweizer Kantonen registrieren vermehrt Fälle der neuen Betrugsmasche.

https://www.netzwoche.ch/news/2024-07-11/gauner-faelschen-qr-codes-auf-parkautomaten

Noch zwei aus der Schweiz

Betrüger phishen mit gefälschten Twint-Mails

Betrüger verschicken Phishing-Mails mit angeblich wichtigen Hinweisen zum Twint-Konto potenzieller Opfer. In den Mails fordern sie die Empfänger auf, für die Verifizierung der im Konto hinterlegten Telefonnummer einen QR-Code zu scannen oder einen "Zugangslink" zu öffnen. Dieser führt zu gefälschten Websites von Finanzdienstleistern, auf denen das Bank-Login erfragt wird.

https://www.netzwoche.ch/news/2024-06-13/betrueger-phishen-mit-gefaelschten-twint-mails

Betrüger geben sich als Twint aus und zocken Nutzer ab

Eine neue Betrugsmasche macht die Runde: Betrüger geben sich als Twint-Support aus und kontaktieren Nutzer über Whatsapp. Der Zahlungsanbieter warnt, niemals Accountdaten über Whatsapp zu teilen.

https://www.netzwoche.ch/news/2024-08-27/betrueger-geben-sich-als-twint-aus-und-zocken-nutzer-ab

Nicht gerade vertrauenserweckend wenn der Blog von Franz Neumeier der sich mit Sicherheit und Warnung beschäftigt noch ohne https daherkommt und in vielen Browsern einfach erstmal geblockt wird. Man sollte meinen das in 2024 schon jeder seine Homepage umgestellt hat.

"Vielen Dank für Ihr Verständnis und Ihre sofortige Kooperation in dieser Angelegenheit."

Das verkackt es der Scamer nochmal auf den letzten Meter. Das würde die Bank so nicht formulieren.

https://www.polizei-praevention.de/aktuelles/gefaelschter-steuerbescheid-per-briefpost.html