Ich ziehe mal eine Reihe Warnungen zu Schwachstellen in diversen Software-Produkten zu einem Sammelbeitrag zusammen. Bei CrushFTP sind beispielsweise nicht authentifizierte Zugriffe möglich. Im Next.js-Framework gibt es ebenfalls eine Schwachstelle, und 0patch hat einen inoffiziellen Fix für eine Windows-Schwachstelle veröffentlicht. Im Next.js-Framework gibt es ebenfalls eine Schwachstelle, VMware warnt auch.

Ich ziehe mal eine Reihe Warnungen zu Schwachstellen in diversen Software-Produkten zu einem Sammelbeitrag zusammen. Bei CrushFTP sind beispielsweise nicht authentifizierte Zugriffe möglich. Im Next.js-Framework gibt es ebenfalls eine Schwachstelle, und 0patch hat einen inoffiziellen Fix für eine Windows-Schwachstelle veröffentlicht. Im Next.js-Framework gibt es ebenfalls eine Schwachstelle, VMware warnt auch.

CrushFTP: Nicht authentifizierte Zugriff möglich

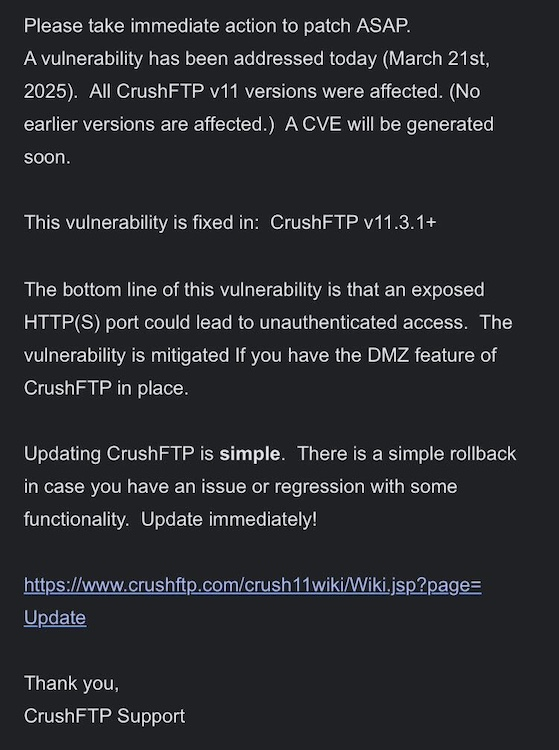

Am Freitag, den 21. März 2025, hat der Hersteller von Dateiübertragungssoftware CrushFTP seinen Kunden per E-Mail eine neue Schwachstelle mitgeteilt (siehe Rapid7-Mitteilung).

Sicherheitsforscher von Rapid7 haben zum 25. März 2025 eine Schwachstelle ohne CVE in CrushFTP offen gelegt. Der CrushFTP-Wiki-Beitrag gibt an, dass es eine unauthentifizierte HTTP(S)-Port-Zugriffsschwachstelle (bisher keine CVE zugewiesen) gebe. Sowohl CrushFTP v10 als auch v11 sind betroffen. Nach Angaben des Herstellers kann das Problem nicht ausgenutzt werden, wenn Kunden die DMZ-Funktion von CrushFTP nutzen. Die Kollegen von Bleeping Computer haben in diesem Beitrag noch einige Informationen zusammen getragen.

Schwachstelle CVE-2025-29927 in Next.js

Das 2016 veröffentlichte Next.js-JavaScript-Framework wird von vielen Entwicklern in ihren Softwareprodukten eingesetzt. In der Software wurde aber die Schwachstelle CVE-2025-29927 entdeckt, die Next.js-Anwendungen betrifft, die Middleware für die Autorisierung oder Sicherheitsüberprüfung verwenden.

Vercel hat zum 18. März 2025 einen Sicherheitshinweis auf GitHub veröffentlicht, der sofortiges Patchen empfiehlt. Cyberscoop hat in diesem Artikel einige Hinweise zur Schwachstelle zusammen getragen, und von Rapid7 gibt es in diesem Sammelbeitrag einige Informationen. Ein deutschsprachiger Beitrag ist bei heise.de erschienen.

Windows File Explorer Spoofing-Schwachstelle

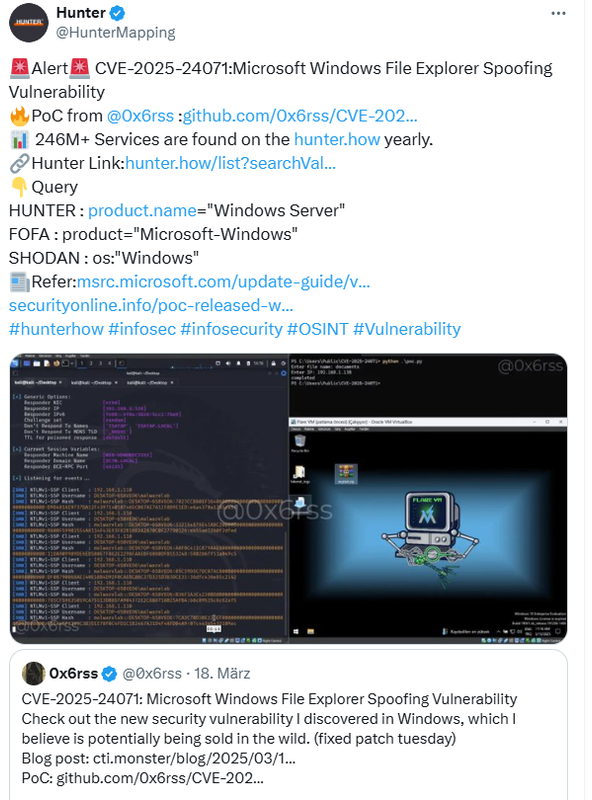

Zum 11. März 2025 hat Microsoft die Spoofing-Schwachstelle CVE-2025-24071 im Windows File Explorer mit Sicherheitsupdates geschlossen.

Sicherheitsforscher von Hunter.io weisen in obigem Tweet darauf hin, dass ein Proof of Concept veröffentlicht wurde und einige Systeme wohl angreifbar sind.

VMware Windows Tools Authentication Bypass

In den VMware Tools für Windows gibt es eine Authentication Bypass-Schwachstelle (CVE-2025-22230). Ein Angreifer mit nicht-administrativen Rechten auf einer Gast-VM kann die Authentifizierung aufgrund einer unzureichenden Zugriffskontrolle umgehen und die Fähigkeit erlangen, bestimmte Operationen mit hohen Rechten innerhalb dieser VM durchzuführen.

Broadcom hat den Sicherheitshinweis VMSA-2025-0005: VMware Tools for Windows update addresses an authentication bypass vulnerability (CVE-2025-22230) dazu veröffentlich und bietet die VMware Tools für Windows 12.5.1 mit einem Fix an. Bleeping Computer hat dies diesem Beitrag aufgegriffen.

Windows SCF File NTLM Hash Disclosure-Schwachstelle

0patch hat einen Microfix für eine SCF File NTLM Hash Disclosure-Schwachstelle in Windows veröffentlicht, für die Microsoft bisher keinen Fix bereitstellt. Mitja Kolsek hat mich die Nacht über folgenden Tweet über die Schwachstelle bzw. den Micropatch informiert.

Während die Sicherheitsspezialisten von ACROS Security den Fix für das SCF File NTLM Hash Disclosure-Problem entwickelten, stießen sie auf eine eine verwandte Schwachstelle. Diese ist in allen Windows Workstation- und Server-Versionen von Windows 7 und Server 2008 R2 bis zum neuesten Windows 11 v24H2 und Server 2025 enthalten.

Die Schwachstelle ermöglicht es einem Angreifer, die NTLM-Anmeldeinformationen des Benutzers zu erlangen, indem er den Benutzer veranlasst, eine bösartige Datei im Windows Explorer anzuzeigen. Dazu reicht im Windows Explorer das Öffnen eines freigegebenen Ordners oder eines USB-Datenträgers mit einer solchen Datei oder das Anzeigen des Ordners Downloads, in den eine solche Datei zuvor automatisch von einer Webseite des Angreifers heruntergeladen wurde.

Mitja Kolsek hat die Informationen zum Patchen der 0-day-Schwachstellen im Beitrag Micropatches released for SCF File NTLM Hash Disclosure Vulnerability (0day) – and Free Micropatches for it veröffentlicht. Details zu den Schwachstellen will er erst veröffentlichen, nachdem Microsoft einen Patch freigegeben hat.

Chrome Sicherheitsupdate gegen CVE-2025-2783

Die Google Chrome-Entwickler haben zum 25.3.2025 die Desktop-Version des Chrome-Browsers für Windows auf die Version 134.0.6998.177 / .178 aktualisiert. Gemäß den Release Notes wurde die als hoch eingestufte Schwachstelle CVE-2025-2783 geschlossen. Durch einen Bug wurde ein falsches Handle unter nicht spezifizierten Umständen in Mojo auf Windows bereitgestellt.

FBI warnt vor Malware in File-Konvertern

Im Internet werden Online-Dateikonverter angeboten, die die Umwandlung eines Dateiformats in ein anderes Format ermöglichen. Diese Leistung lässt sich aber auch von Cyberkriminellen missbrauchen. Die FBI-Außenstelle Denver warnt vor "Fake-Dateikonvertern", die missbraucht werden können, um Malware auf Computer der Opfer zu schleusen.

Deren Agenten stoßen zunehmend auf einen Betrug mit kostenlosen Online-Dokumenten-Konvertierungstools. Kriminelle nutzen solche kostenlose Online-Dokumenten-Konvertierungstools, um Malware auf die Computer der Opfer zu laden, was zu Ransomware-Infektionen führt. Das FBI fordert die Opfer auf, Fälle dieses Betrugs zu melden. Bleeping Computer hat das Thema in diesem Artikel aufgegriffen.

Das Problem der Browser-Erweiterungen

Browser-Erweiterungen sind ja bei vielen Nutzern recht beliebt. Das Problem: Diese Erweiterungen können schädlichen Code enthalten, mit dem sich Missbrauch treiben lässt. Speziell beim Verkauf von Browser-Erweiterungen an Dritte ergibt sich die latente Gefahr des Missbrauchs.

John Tuckner hat eine Browser-Erweiterung für 5 US-Dollar gekauft und konnte anschließend die Benutzer im Browser beliebig umleiten. Tuckner weist in seinem Beitrag Buying browser extensions for fun and profit auf das Risiko hin – entsprechende Missbrauchsfälle gab es in den letzten Jahren ja mehrfach.

MVP: 2013 – 2016

MVP: 2013 – 2016

Hi,

Gibt auch noch eine Veeam CVE mit Score 9.9 :) Hatte ich dir am 19/03 per Mail geschickt ;)

CVE-2025-23120

LG

Dazu gibts sogar einen ganzen Post https://borncity.com/blog/2025/03/19/veeam-backup-replication-rce-schwachstelle-cve-2025-23120/

Das hab ich ja komplett verschlafen :D SORRY!

Hi…

Ach herrje,…wenn's danach ginge, dann dürft' man fast gar nichts mehr nutzen, weil sich bereits bei mit Betriebssoftware (Firmware) versehenen Gerätschaften genügend Mißbrauchspotential durch allerlei Angriffsvektoren und Korrumpierungsmöglichkeiten böte.

Das eminente Problem ist und bleibt leider doch:

WIE sollte sowas ein unbedarfter Otto-Normal-Nutzer – die nunmal doch in überwiegender Mehrheit vorhanden sind – erkennen können?

Indem er sich informiert über das was er nutzt? Ansonsten ist und bleibt Otto-Normal-Nutzer eben Opfer… na und ;-P Das hat jeder selbst in der Hand!

Ich möchte jedenfalls keinen Nanny-Staat nur weil Otto Normalo zu blöd ist.

Ihr Auto bringen die Leute ja auch in die Werkstatt, wenn sie es nicht selbst können oder rufen den Elektriker; Klempner usw. Warum sollte das bei IT Geräten anders sein? Du kannst es nicht selbst? Dann las den Fachmann ran oder heul nicht rum! Du bist für dein Handeln verantwortlich und nur du alleine.

Na ja, unabhängig davon, dass ich ebenso die Selbstverantwortlichkeit teile, unterliegt aber das mit dem "Informieren" eben halt auch natürlichen Grenzen – nicht jeder kann "IT"ler werden und dann nützt das "es hat jeder selbst in der Hand" auch so absolut gar nichts. 🤷♂️

Und es geht auch nicht um "Nanny-Staat", aber mittlerweile gibt's grad in diesem Bereich bedingt durch den Fortschrittsrausch viel zu viele Unwägbarkeiten, Variationen und oftmals nur kostenintensive für die Wirtschaft entwickelte Lösungen.

Eine zweckorientierte Regulierung zu allgemeingültigen Standardisierungen könnte da sicherlich präventiv schon eine Menge Mißbrauchspotential verhindern und diese Möglichkeit bleibt einfach ungenutzt. Warum? 🧐

Ach so, ja, kein Monetarisierungspotential… 🤨

Also ich kenne kaum Software welche keine Autoupdate Funktion hat, somit ist schonmal sichergestellt das wichtige Patches auch eingespielt werden, damit liegt die Verantwortung wieder bei dir wenn du das abstellst. Ansonsten gilt weiterhin oben gesagtes: wenn man es nicht selbst kann muss man es eben machen lassen von jemanden der es kann!

Funktioniert üebrall anders in der Realen Welt und bei IT soll das nicht funktionieren?

Unwissenheit zählt auch vor Gericht nicht!

Es geht nicht um i-welche Auto-Update-Funktionen, und selbst die bieten absolut keine Garantie gegen die Möglichkeit von Korrumpierung und/oder Mißbrauch.

Für "Unwissenheit" mit auferlegter Nichtnutzung benachteiligt zu werden könnte ich noch teilen, dagegen lehne ich eine bewußte "Bestrafung" ab – aber da gibt's eben im Rechtswesen und mit nicht "ordnungsgemäßer" Nutzung von Privateigentum auch eklatante Unterschiede.

Btw.:

"[…] wenn man es nicht selbst kann muss man es eben machen lassen von jemanden der es kann!"

Wo hab' ich was dagegen geschrieben?

"Unwissenheit zählt auch vor Gericht nicht!"

Zeigt nur eine völlig veraltete und faktisch falsche Pauschal-Zuordnung/Zuweisung – gehört differenziert.

Die Updatefunktion bei meiner VMware-Workstation quittiert nur mit einem Zertifikatsfehler …

Danke für die Übersicht, bitte mehr davon!

Am schlimmsten finde ich eher die Ohnamchtlosigkeit, wenn man als Admin zwar Software betreiben muss aus (rechtlichen oder wirtschaftlichen Gründen), da drin wissentlich geschlampt wird, man das an die Zuständigen weitergibt, aber einfach weder Interesse oder noch schlimmer gar kein KnowHow dafür vorhanden ist, die Probleme dafür zu erkennen und/oder zu beheben.

Habe da schon sehr viel mitgemacht, egal ob OT oder Branchensoftware, so viel Müll und keinen Hebel etwas zu ändern…

…und das unsinnige Gerede von irgendwelchen OS wechseln ist wirklich sinnlos, dem Business und mir ist egal welches OS ich betreibe, ob Windows od. Linux bin bei beidem daheim, aber Software läuft meist nicht auf beiden….

>>Am schlimmsten finde ich eher die Ohnamchtlosigkeit

So isses. Gerade gestern wieder mit einem, für die Anlage "lebenswichtigen" OT System zu tun gehabt, was im Jahre des Herrn 2024 mit folgender Funktion ausgestattet ist:

https://www.ibm.com/support/pages/security-bulletin-ibm-megaraid-storage-manager-affected-vulnerability-log4j-cve-2021-4104

Aussage des Herstellers: das ist so Tüv abgenommen, wenn Sie dabei gehen liegt das komplette Risiko für das System ab dann bei Ihnen…

drauf hinweisen und das schriftlich bestätigen lassen und auch das es abgelehnt wurde… dann wird den Verantwortlichen schnell klar da sie den schwarzen Peter haben. Da wird doch oftmals nix gemacht weil man die Verantwortung eben nach unten durchreichen kann, sichert der sich drunter aber ab… wachen die Leut auf. Wenn dennen klar wird das man sie damit im Ernstfall an den Eiern hat.

Hat bei mir früher immer funktioniert, mittlerweilen als Firmeninhaber kann ich mir das halt nur selber zuschieben ;-P

Glaube mir das interessiert Keinen, die Unterschrift bekommst nicht, warum auch es gibt ja auch keine Verpflichtung die zu leisten. So lange wir hier nicht politisch den richtigen Hebel bekommen die Unternehmen in Verantwortung zu nehmen, wird da nie etwas passieren.

Und selbst wenn das dann möglich ist, ist leider immer noch nicht gegeben, dass das KnowHow oder Budget an der richtigen Stelle ist, damit das behoben wird.

Habe zB Software die muss aus rechtlichen Gründen eingesetzt werden, die hat eine Softwarkomponente, die nicht mehr vom Hersteller unterstützt wird, mit einer schweren Sicherheitslücke, die sich Remote ausnutzen lässt. Das Softwarehaus sitzt auch nur dazwischen, denn die dürfen/sollen nur Änderungen machen, die vom Auftraggeber beauftragt ist (bin nicht ich, bin nur Anwender), Alternative keine da ja rechtlich vorgegeben. Natürlich alles so weit möglich mitigiert, aber schön ist das nicht…

Hängt wohl von der Branche ab, also wir hatten immer schriftliche Sitzungsprotokolle, welche auch von den Teilnehmern abgezeichnet wurden und händel ich auch heute in der eigenen Firma so.

Den "vergessen" ist da schnell mal was…

Broadcom Vmware Tools:

o Tools 12.5.1 – Releasenotes

o Tools 12.5.1 – Link zum Tools-Fileserver

Vielen Dank für die Übersicht!

Ergänzend:

Sicherheitsupdate: Ghostscript über mehrere Sicherheitslücken attackierbar

https://www.heise.de/news/Sicherheitspatch-Angreifer-koennen-an-neun-Luecken-in-Ghostscript-ansetzen-10329715.html

Die aktuelle Version 10.05.0 schliesst die Lücken.

Auch Firefox behebt eine kritische Sicherheitslücke

Security Vulnerability fixed in Firefox 136.0.4, Firefox ESR 128.8.1, Firefox ESR 115.21.1

https://www.mozilla.org/en-US/security/advisories/mfsa2025-19/