Heute mal eine Frage an die Blog-Leserschaft, die im Bereich Gesundheitswesen, Kliniken, Arzt-Praxen oder auch in der Entwicklung von Medizin-Software unterwegs ist. Wie aktuell und sicher ist unsere Software in der Medizintechnik bzw. im Gesundheitswesen? Ist da alles paletti, oder schieben wir einen riesigen Berg an Sicherheitsproblemen der eingesetzten Software vor uns her?

Heute mal eine Frage an die Blog-Leserschaft, die im Bereich Gesundheitswesen, Kliniken, Arzt-Praxen oder auch in der Entwicklung von Medizin-Software unterwegs ist. Wie aktuell und sicher ist unsere Software in der Medizintechnik bzw. im Gesundheitswesen? Ist da alles paletti, oder schieben wir einen riesigen Berg an Sicherheitsproblemen der eingesetzten Software vor uns her?

Der Hintergrund ist recht einfach. Aktuell stehe ich im Austausch mit einem Datenschutzbeauftragten eines Bundeslandes, weil mir ein ziemlicher Klopper in einer Software "zugespielt wurde". Das, was ich so erfahre, deutet darauf hin, dass der Hersteller nassforsch alles abstreitet und insgeheim wohl nachbessert. Ich lasse es noch ein wenig weiter laufen, bevor ich ein full disclosure hier im Blog einstelle.

(Quelle: Pexels/Pixabay CC0 Lizenz)

Bei der Suche nach der Korrespondenz zu diesem Fall bin ich in meinem "Mail-Store" auf einige ältere "Leser-Mails" gestoßen, wo mir Stilblüten bei Software aus dem Gesundheitsbereich gemeldet wurden.

Software-Stilblüten aus dem Medizinbereich

Nachfolgend ein kleiner Abriss, was vor drei, vier Jahren noch Sache war. Die Meldungen stammen von Blog-Lesern, und lassen die Anbieter von Medizingeräten und -systemen in keinem guten Licht erscheinen.

Stilblüte 1: Ultraschallgerät und SMBv1

Geräte lassen sich ggf. per Netzwerk mit Rechnern koppeln, um Daten per Filetransfer auf Festplatte der Rechner abzulegen. Das geschieht in der Microsoft-Welt über das SMB-Protokoll.

Das SMB-Protokoll, oder Server Message Block, ist ein Netzwerkprotokoll, das für die gemeinsame Nutzung von Dateien, Druckern und anderen Ressourcen in einem Netzwerk verwendet wird. Es ermöglicht eine Client-Server-Kommunikation, um Daten zwischen verschiedenen Systemen auszutauschen. SMB ist weit verbreitet, besonders in Windows-Netzwerken, und wird auch in Linux-Systemen durch das Samba-Projekt implementiert.

Aber es gibt das SMBv1-Problem: Die Version 1 (SMBv1) des vor über 35 Jahren entworfenen Netzwerkprotokolls und speziell die Microsoft-Implementierung, gilt als sehr fehleranfällig und sicherheitskritisch. Zwischenzeitlich gibt es SMBv2 und SMBv3, so dass die Verwendung von SMBv1 in Windows-Netzwerken nicht mehr unbedingt erforderlich ist.

Microsoft hat daher bereits im September 2017 den Beitrag Stop using SMB1 veröffentlicht, in dem von der Verwendung von SMBv1 abgeraten wird. Es sei unsicher und den modernen Anforderungen nicht mehr gewachsen. Zudem sei SMBv1 nicht mehr erforderlich, so die Microsoft Lesart. Lag 2017 und teilweise noch im Jahr 2025 weit neben der "Lebensrealität". Denn es wurde in dieser Einschätzung das Problem verkannt, dass in vielen Firmen immer noch Geräte wie Multifunktionsgeräte (Drucker mit Scan-Einheiten) stehen, die über SMBv1 Dateien auf Freigaben speichern. Die lassen sich nicht umstellen, weil die Geräte-Entwickler bzw. Hersteller keine Firmware-Updates bereitstellt, die diese auf SMBv2 oder SMBv3 ertüchtigen.

Ich hatte im Blog-Beitrag Windows 10: Aus für SMBv1 ab Herbst 2017 darauf hingewiesen, dass Microsoft vor vielen Jahren damit begann, SMBv1 in Windows 10 schrittweise abzuschalten. Am Artikelende finden sich einige Links auf Beiträge hier im Blog, die bereits vor Jahren das Problem verdeutlichten – der Beitrag Microsoft empfiehlt SMBv1 bei Exchange zu deaktivieren ist aus 2020. Aber auch noch 2024 hing uns das Thema nach – wie aus Artikeln hervorgeht.

Zeitsprung ins Jahr 2021 – aus dem April des Jahres liegt mir eine Leser-Mail vor, die eine SMBv1-Stilblüte thematisiert. Eine Medizingeräte-Dienstleistungsfirma stellt in Arztpraxis ein fahrbares Ultraschallgerät auf. Damals feierten Windows 8.x und Windows 10 auf den Rechnern der Praxen noch fröhliche Urstände.

Das fahrbare Ultraschallgerät sollte per Netzwerk an die PCs in der Praxis angeschlossen werden, um die Daten auf eine Festplatte transferieren zu können. Der Blog-Leser, der als IT-Dienstleister unterwegs ist, schrieb, dass die Firma die Arbeiten in der Praxis mit der Begründung abbrach, dass Windows 8.x/10 kein SMBv1 mehr unterstütze. Das gelieferte Ultraschallgerät konnte nur einen Dateitransfer per SMBv1 – ein Problem, was man auch heute noch kennen dürfte.

Der Leser rief bei der Firma an und beklagte sich über den Sachverhalt. Daraus entspann sich ein interessanter Dialog, der ziemlich kaputte Zustände skizziert.

IT-Dienstleister: "Warum müssen wir kleinen Dienstleister ein IT-Sicherheitskonzept haben, während einige Medizingerätehersteller (wir reden von systemrelevanter Infrastruktur) die Endkunden zwingen, endlich geschlossene Sicherheitslücken wieder zu öffnen; sprich SMBv1 zu reaktivieren?"

Antwort der Firma: "Unsere IT-Abteilung will nicht dafür haften."

IT-Dienstleister: "Ach so, der örtliche IT-Betreuer der Praxis soll also dafür haften? Warum veröffentlicht der Ultraschall-Geräterhersteller keine Geräte oder Firmwareupdates, die SMBv2-fähig sind?"

Antwort der Firma: "Weil das Gerät sonst wieder durch ein neues Audit (IT-Medizin-Gerätesicherheitsgesetz xy) muss und das ist teuer und die Bürokratie langwierig".

Der Leser zog damals das Fazit: "Die Arztpraxis muss also SMBv1 an einigen Windows 10-Clients reaktiveren, um das Ultraschallgerät betreiben zu können. Im aktuellen Fall war es ein Ultraschallgerät für eine Tierarztpraxis. Aber der Leser meinte seinerzeit: "Ich könnte aber drauf wetten, dass es solche Fälle auch bei Geräten in der Humanmedizin geben könnte."

Stilblüte 2: Support deaktiviert UAC in Windows 10

Der zweite Fall, den mir der Leser 2021 schilderte, hatte auch ein besonderes Geschmäckle. Der Leser betreute seinerzeit auch eine Zahnarztpraxis. Dort erlebte er, dass die Supporthotline des Zahnarztprogramms die Benutzerkontensteuerung unter Windows 10 mal eben schnell für die Clients der Zahnarztpraxis auf "komplett deaktiviert" umgeschaltet hat. Grund: Im Jahre 2021 ließ sich eine bestimmte Software (es war Neukauf!) nicht installieren bzw. an manchen Rechnern nicht korrekt starten.

Nur mal angemerkt: Das Konzept der Benutzerkontensteuerung gibt es seit Windows Vista – also so irgendwo 2007. Wie schrieb der Leser damals (TM): Soweit zu einer kurzen Bestandsaufnahme "Systemhäuser/örtliche IT-Dienstleister im Kampf gegen träge Geräte- und Branchensoftware-Hersteller".

CGM und AnyDesk im Februar 2024

Ich hatte ja 2024 hier im Blog über den Hack das Fernwartungsanbieters AnyDesk berichtet. Die "unendliche Geschichte der AnyDesk" (TM) startet mit dem Beitrag AnyDesk wurde im Januar 2024 gehackt, Produktionssysteme betroffen – Teil 1 und wurde bis Teil 12 fortgesetzt. Am Ende der Artikelreihe war klar, dass alle AnyDesk-Kunden zumindest den AnyDesk-Client "pronto austauschen müssen", weil alte Versionen als kompromittiert galten und mir auch Zugriffsversuche von unbefugten Dritten gemeldet worden waren.

Beim Stöbern im eigenen Mail-Store ist mich dann bei der Suche nach CGM eine Nachricht vom Februar 2024 "angesprungen". Die Mail stammt von einem Leser, der für ein herstellerunabhängiges Systemhaus arbeitet, das seit 15 Jahren im Bereich Medizin aktiv ist. Mit Kollegen hatte er seinerzeit bezüglich der bei Kundensystemen mitgelieferten Anydesk-Clients gesprochen. O-Ton der Mail: "Ich wollte noch folgende Details weitergeben:"

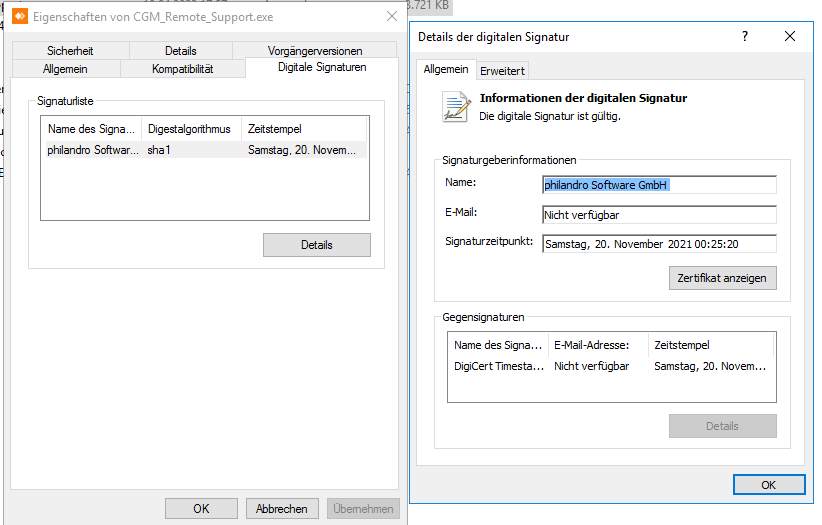

Die in den CGM (Medistar) ausgelieferten Anydesk Versionen sind alle (ich habe mal 3 unabhängige Installationen untersucht) noch auf Versionsstand 7.

Signiert sind die Dateien von Anydesk/Philandro selbst mit einem recht alten Zertifikat, das aber laut Digicert (noch) nicht widerrufen wurde. Bemerkenswert ist, dass die EXE lediglich eine sha1 Signatur bekommen hat – die gilt nicht nur als unsicher, sondern ist wohl auch kaum mehr notwendig, da Windows XP meines Wissens das letzte Microsoft OS war, das ausschließlich sha1 für die Signatur von Binaries beherrschte. Allerdings ist es wohl auch nichts außergewöhnliches, dass Softwareanbieter noch zu dieser veralteten Signaturmethode greifen. Das kommt mir leider öfter unter die Augen.

Das Zertifikat war bis zum 5.1.2022 gültig – die Software hätte wegen der Kompromittierung des Herstellers längst ausgetauscht gehört. Interessierte aber den Anbieter der Zahnarzt-Software seinerzeit nicht.

Wie sieht die Situation 2025 aus?

Gut, sind jetzt alles olle Kamellen Anno 2021 und 2024, und 2020 hatten wir Corona, da blieb vieles liegen. Bestimmt ist alles inzwischen besser – wir beerdigen im Oktober 2025 dieses "alte" Windows 10 und migrieren endlich auf das super sichere Windows 11 mit AI on Bord. Endlich kommt flotter Wind in die Arztpraxen – und wir freuen uns, wie das alles mit der TI, KIM, sowie den PVS samt deren ePA-, eRezept-, eAU-Anbindung und der Integration von Medizin-Geräten harmoniert.

Beim Stöbern im Mail-Store bin ich dann noch auf eine Pressemitteilung eines Anbieters von Praxisverwaltungssoftware gestoßen, der die Einführung der ePA Anfang des Jahres als Meilenstein der Medizin-IT feiert, alles modern, sicher und flott unterwegs (ich erspare mir die Widergabe des Pressetexts).

Bestätigt mir bitte, dass meine obigen Aussagen mit "dem flotten Wind in den Arztpraxen" samt Migration zu Windows 11 auf einem guten, stabilen und sicheren Weg ist – und das die obigen Stilblüten im Jahr 2025 endlich passé sind. Ok, wenn jemand (noch) andere Beobachtungen hat, immer her damit.

Ähnliche Artikel:

SMBv1-FAQ und Windows-Netzwerke

Windows 10: Aus für SMBv1 ab Herbst 2017

SMBv1-Abschaltung bei Windows 10 Enterprise ab 9.6.2017

Windows 10: SMBv1-Klippen in Version 1803

Samba 4.11 deaktiviert SMBv1 und unterstützt SMBv2

Microsoft empfiehlt SMBv1 bei Exchange zu deaktivieren

Windows: SMB-Signing wird (bald) für alle Versionen erzwungen

Windows 11/Server 2024 SMB Security-Hardening

Windows 11 24H2 kann Probleme mit SMB-NAS-Anbindung machen

Windows 11 Home: SMB1 wird deaktiviert und künftig entfernt

MVP: 2013 – 2016

MVP: 2013 – 2016

Software/Treiberpaketierung (Gedächtnisprotokoll)

Internet nix Software/Treiber!

Anruf beim Hersteller

Ich: "Hallo, brauche Software/Treiber für Gerät"

Hersteller: "Wir Gerät aber nix Software – macht Firma X"

Ich: o.O

Anruf bei Firma X

Ich: "Hallo, brauche Software/Treiber für Gerät"

Firma X: "Wir nur SoftwareInstallationsMsiDateiInklusiveTreiber (per Email)"

Ich: "OK gib, danke!"

>>>

Exkurs (Was mein Gehirn daraus gemacht hat):

Hersteller an Softwarefrickelbude: Hier Gerät. Hier Kabel. Stecker 1 Gerät. Stecker 2 Computer. Nix passiert. Mach!

<<>>

Sequel (Irrelevant!):

Ich zum Kollegen: "Wer braucht das eigentlich alles?"

Kollege: "Ja, so maximal 2-3 Leute in der Firma"

Ich: "Der Installer liegt unter $Pfad und wenn jemand fragt: Installiers manuell!"

(Als ob ich nicht noch genug anderen Scheiß zu erledigen gehabt hätte…)

<<<

______________________________

ISO-Zertifizierung

1. "Hier sind ein paar Unterlagen. Fass das mal zu einer Präsentation zusammen und schreib ein Organigramm. Klär das dann mit den Angestellten ab – die sollen alle unterschreiben, dass die das gesehen/gelesen hätten!"

2. "Morgen kommt der Prüfer. Sobald der uns gesagt hat, welche/s Gerät/e er sehen will, haben wir x Stunden Zeit die/das vorzuführen. Du fährst dann zu (Partner-)Firma Y und holst das ab – die wissen Bescheid! Sobald der Prüfer weg ist, bringst du es wieder zurück."

War beides damals nicht im medizinischen Bereich, aber gerade Nummer 2 passiert laut Hörensagen (innerhalb einer "Medizinfirma") auch dort u.a. wenn z.B. ein spezieller hochauflösender Monitor für Radiologie/Durchleuchtungen mal ein paar Tausend Euro kostet! Ist doch schön, wenn der Arzt den Tumor nicht richtig sehen kann…

Ich habe mir damals schon gedacht, dass die Prüfer wahrscheinlich bescheid wissen, weil die lange Vorlaufzeit sonst eigentlich keinen Sinn ergeben würde!

______________________________

Zum Arzt: "Warum kann man euch eigentlich keine verschlüsselten Dateien schicken?"

Arzt: "Können nicht auf Schadsoftware geprüft werden!"

( Faxe für unverschlüsselte Medizindaten gehen übrigens! )

______________________________

Zum Arzt: "Warum kann man euch eigentlich keine verschlüsselten Emails schicken?"

Arzt: "Können nicht auf Schadsoftware geprüft werden!"

( Faxe für unverschlüsselte Medizindaten gehen übrigens noch immer! )

Hmmm… da fehlt doch irgendwie was Wichtiges zwischen "Exkurs" und "Sequel" – ergibt dann auch mehr Sinn :)

______________________________

Manuelle Installation ging, aber nur, wenn man diese vorm Einstecken installiert hatte -oder andersrum. Juhu!

Jede Form von automatischer Installation hat nicht funktionert. Treiber irgendwie zu extrahieren oder von der Software zu trennen ging nicht. Sämliche auffindbare Software zum Nachvollziehen der Installationsroutine hat ganz oder zumindest teilweise versagt.

Problem (wahrscheinlich): Installer war laut Metadaten zu einer Binärdatei gepackt mit irgendeinem kruden "Delphi Install Creator (oder so ähnlich)" – von 1998! Das war kurz vor Corona…

Ingenico/Worldline Kartenlesegeräte stürzen regelmässig (ca. alle 1 – 2 Tage) ab, wenn man die aktuelle und verpflichende Firmware Version 3.9.0 nutzt und mit dem Gerät ein VPN via ipsec aufbaut.

Erst hat der Hersteller zugegeben, dass er das Problem nachvollziehen konnte. Dann erfolgte plötzlich eine Kehrtwende: Nicht mehr nachvollziehbar.

… trotz Übermittlung betroffener Kundenkontakte.

Problem wird totgeschwiegen.

Da die alten Firmware Versionen keine Zulassung mehr besitzen, ist die gesamte Funktion nachträglich vom Hersteller unbrauchbar gemacht worden.

Betrifft viele Kunden mit Managed TI, d.h. Konnektor steht im Rechenzentrum.

Darüber hinaus gibt es zur Zeit grössere Probleme mit dem LDAP Fachdienst (Adressbuch der KIM Adressen), der von Avarto betrieben wird.

Diverse Clients bauen aufgrund von Implementierungsfehlern dauerhafte LDAP-Bind-Verbindungen auf, welche die Server überlasten.

Avarto hat im Januar daraufhin den Server timeout von 5 auf 1 min herabgesetzt, woraufhin die Clients 5 mal so viele Verbindungen aufgebaut haben.

Das überlastet wiederum teilweise die Konnektoren, insbesondere, aber nicht ausschließlich, wenn sich Kunden einen Rechenzentrums-Konnektor teilen. Der LDAP Service stürzt dann auf dem Konnektor ab, LDAP ist nicht mehr nutzbar bis zum Neustart des Konnektors oder des LDAP Service auf dem Konnektor.

Betrifft mehrere Hersteller von KIM Anwendungen, u.a. auch einen Branchenführer.

Die Kocobox von CGM hat seit 5 Jahren einen Implementierungsfehler im Hinblick auf zurückgelieferte HTML Eigenschaften. Dadurch liessen sich viele Funktionen nur im Firefox nutzen, unter anderem das generieren von Zertifikaten, Herunterladen von Logs, erstellen von Backups.

Seit einer Änderung im Firefox 127.0.2 funktionieren die Funktionen dann auch mit dem Firefox nicht mehr.

Die Lösung war dann: Für die Nutzung wesentlicher Adminfunktionen sollte ein alter Browser installiert werden.

Sind jetzt keine Sicherheitsthemen, zeigt aber ein bisschen die Qualität der gelieferten Programme.

Ingenico/Wordline ist in meinen Augen so wie so kaputt. Der Support für die EC-Terminals braucht mittlerweile über acht Wochen um ein Firmwareupdate aufzuspielen oder sich um allgemeine Themen zu kümmern. Ist alles irgendwie nach UK verkauft worden und seit dem ist da tote Hose. Grausam geworden dieser Laden!

ich hatte ein Ultraschallgerät mit smbv1-only noch 2024 im Humanmedizinbereich.

IT-Sicherheit in Arztpraxen ist eine Illusion. Unser Schwesterunternehmen betreut hunderte Arztpraxen und ich unterstütze immer bei komplexeren Problemen. Bei 99% aller der Praxen werden die gleichen Kennwörter verwendet, die Ärzte und deren Personal weigern sich in der Regel, Kennwörter länger als 3 Zeichen zu verwenden. Die Sicherheit der Medizingeräte ist nur selten gegeben, Protokolle wie SMBv1 oder unverschlüsseltes FTP sind hier Standard. Die Auftrennung verschiedener Netzwerksegmente in vLANs existiert meist nur in größeren MVZ oder Klinikambulanzen. Und man kann froh sein, wenn eine Fritz!Box oder ein Lancom Router als Firewall verwendet werden.

Deutschland im Jahr 2025 halt…

Deutschland ≠ Digitalität

war es nie, ist es nicht und wird es nie sein!

Du denkst wirklich, das sei im Ausland besser?!

In dem Fall hätte ich ein tolles Immobilienschnäppchen für Dich. Wunderschöne Grundstücke im Westen von Hamburg.

Besichtigung nur bei Ebbe.

Was hat das mit Deutschland zu tun? Im Ausland juckts vielleicht bloß keinen, weil man dort eine andere Mentalität hat. Dort wird man oft noch ausgelacht, wenn man sich im Auto anschnallt. Risikobewusstsein gleich null.

Verständlich.

Arztpraxen wollen Patienten behandeln und die IT soll dabei helfen und nicht behindern.

Bin bin einfach gestrickt: Erkläre mir, wie eine sichere IT behindert? Der Arzt wird seine Patientenakten doch auch nicht im Hausflur stapeln, sondern einschließen und die Praxis abschließen. Und Trojaner, Red-Light-Apps samt Video-Player, oder PDFs mit Auto-PDF-KI-Auswertungen haben auf dem Arbeits-PC eines Therapeuten irgendwie auch wenig verloren. Ist mir aber berichtet worden und PDF-AI-Auswertung zeichnet sich doch auch ab. Daher "Nicht verständlich", ihr macht es euch zu einfach. Zwischen Scheunentor-offen (ist nie was passiert) und alles verrammelt, da geht nix mehr, ist ein breites Feld. Das Thema hat auch etwas mit Vertrauen zu tun, was ja immer wieder mit ePA & Co. eingeworben werden soll.

Ständige oder komplexe Eingabe Passwörter behindern bei der Arbeit. Arztpraxen haben naturgemäss keinerlei Bezug und Interesse zu irgendwelchen PDF-Lücken oder KI-Auswertungen, die von PDF-Software oder Copilot oder sonstwem untergeschoben wird, sie kämpfen gegen gesundheitliche Probleme der Patienten. Arztpraxen brauchen einfach eine IT, die ihnen die Arbeit erleichtert und sonst nichts. Sobald dabei etwas nötig wird, das über die einfache reine Nutzung einer Software hinaus geht, wird alles getan werden, um diese Behinderungen zu umgehen bzw. zu vermeiden. Daher kommen einfachste Passwörter usw.

Und ePA ist letztendlich eine einzige grosse Datenabgreifaktion, eventuelle Vertrauensgefühle von Patienten zu Ärzten wurde für das Ausrollen ausgenutzt, das dürfte jetzt doch inzwischen jeder IT Schaffende bemerkt haben. Viele Ärzte hier warnten eindringlich per Aushängen vor ePA und wiesen auf Widerspruchmöglichkeit hin.

Gründe kann man z.B. auch hier im Bereich Diskussion nachlesen: https://borncity.com/blog/diskussion-allgemeines/#comment-218292

Das Hauptproblem aus meiner Sicht ist die Finanzierung. Nahezu jede Klinik in der Notfallversorgung in Deutschland schreibt mittlerweile rote Zahlen. Da ist dann schlichtweg nicht viel Geld für IT, speziell für IT-Security übrig. Bald kommt NIS2 und niemand weiß wer das finanzieren soll.

> Das Hauptproblem aus meiner Sicht ist die Finanzierung. Nahezu jede Klinik in der Notfallversorgung in Deutschland schreibt mittlerweile rote Zahlen.

Genau hier liegt das Problem. Es mag durchaus Kliniken geben, welche schwarze Zahlen schreiben. Aber die restlichen Krankenhäuser machen ALLE Verluste. Ist ja auch kein Wunder: Mit der Einführung der Fallpauschale ging es erst Recht den Bach hinunter. – Und wer war damals die person, welche UNBEDINGT die Fallpauschalen einführen wollte?

Ich war selbst fast 5 Jahre bei einem privaten Klinikbetreiber tätig. Was dort abgeht, ist die Hölle.

Beispiele:

Umstellung Windows 7 auf Windows 10 konzernweit. Erstens viel zu spät damit angefangen. Dazu auch zeitgleich Ablösung W2K8 Server natürlich auch erst 6 Monate VOR Ende der Supportzeit!

Ich war bei einem Gespräch zwischen dem GF einer Klinik un dem Service Manager dabei. Der SM hat dem GF der Klinik nicht nur die Pistole auf die Brust gesetzt, NEIN er hat in erpreßt! – Es wird neue Hardware angeschafft, koste es was es wolle. Und das geht zu Lasten der Kliniken!

Sorry, das geht gar nicht! Ein (interner) Dienstleister der so shice ist, daß er den Kunden vorschreibt, wie dieser zu arbeiten hat, wo kommen wir da hin?

Ich habe dem BR den Sachverhalt ohne eigene Bewertung mitgeteilt. Selbst der GF der Klinik war beim BR bzw. Rechtsanwalt.

Und jetzt versucht man das Gleiche mit win10 auf Win11 nochmal durchzuziehen. Okay, es gibt die Möglichkeit einiges via VMware VDI abzubilden. Aber längst nicht alles kann man über VDI abbilden.

Und von den alten Linuxinstallationen, teilweise noch von 2015 und danach nie wieder aktiualisiert, reden wir mal nicht.

@aus dem Rhein Main Gebiet :"Mit der Einführung der Fallpauschale ging es erst Recht den Bach hinunter. – Und wer war damals die person, welche UNBEDINGT die Fallpauschalen einführen wollte?"

Das ist max. die Halbwahrheit.

Meines Wissens wurden damals die Patienten in den Kliniken nicht so lange versorgt, wie es medizinisch notwendig war, sondern so lange es die Krankenkassen bezahlt haben. Darum haben die Patienten häufig mehrere Tage (oder länger) unnötig in der Klinik gelegen.

Heute werden die Patienten entlassen, sobald man sich keiner Haftung mehr aussetzt, als eher etwas zu früh.

Die Kliniken sind also an der Fallpauschale nicht ganz unschuldig.

Interesse an einem echten Kompromiss scheint es aber von keiner Seite zu geben.

In Kleinpraxen mit Max. 2 Mitarbeitern ist es durchaus üblich, dass alle mit lokalen Adminrechten arbeiten. Alles andere wäre zu umständlich und wird von den Kunden rigoros abgelehnt. Warum etwas für die IT Sicherheit tun, wenn die letzten 20 Jahre alles gut lief?

Passiert allerdings etwas, wird der Dienstleister dafür verantwortlich gemacht und der Kunde kommt im Worstcase davon und macht ggf. weiter wie bisher.

> Passiert allerdings etwas, wird der Dienstleister dafür verantwortlich gemacht

Das ist so falsch. Dafür gibt es Risikoübernahmen und Haftungsausschlüsse, gerade wenn man Dienstleister ist.

Medizingeräte sind leider nach wie vor erschreckend schlecht designt und werden häufig mit veralteter Software ausgeliefert.

Wir haben hier Neugeräte im sechsstelligen Euro-Bereich stehen – und überall läuft noch Windows 10. Ja, es handelt sich um die LTSC-Version, aber deren Support endet im Januar 2027.

Also habe ich nachgefragt, was danach passiert und ob das Betriebssystem auf eine aktuelle Version aktualisiert wird. Die Antwort der deutschen Herstellerfirma: „Das wissen wir noch nicht, ob wir so etwas anbieten werden."

Super.

Ich habe daraufhin einzelne VLANs eingerichtet und diese über die interne Firewall so konfiguriert, dass nur ein Zugriff auf den PACS-Server über einen definierten Port möglich ist.

Es wirkt auf mich, als wäre es den Medizingeräte-Herstellern völlig egal, ob ihre Software bereits EOL ist oder kurz davor steht – Hauptsache, es kann bald wieder etwas verkauft werden.

Inzwischen ist unsere IT jedoch so stark in den Beschaffungsprozess eingebunden, dass wir die Bestellung bei bestimmten Herstellern auch stoppen können – zum Beispiel, wenn wirklich noch SMBv1 vorausgesetzt wird.

Wenn jede Softwareänderung zu dann nötigen Neuzertifizierungen von Geräten führt, dann kommt sowas, ja.

richtig,,

leider kommt es immer vor.

Gerade die Architektur älterer Produkte (= länger auf dem Markt) ist grauenhaft. Produkte des großen Herstellers mit drei Buchstaben benötgen Schreibrechte auf die Verzeichnisse mit den Binaries. Daneben schmückt man sich mit der hohen Sicherheit der eingesetzten Oracle-Datenbanken. Die ist sicherlich auch bezüglich des Produkts von Oracle valide, allerdings werden für die Datenbanken in 95% der Installationen die gleichen Kennwörter verwendet, die weder komplex noch unbekannt sind. Der Hersteller bietet jedoch auch die Möglichkeit, eigens gewählte Kennwörter für die Oracle-Datenbank zu konfigurieren. (Was jedoch hier und da zu Unwegsamkeiten führen kann, gerade im Supportfall)

Das mit am meisten verkaufte Produkt dieses Herstellers hat auch ein Rechte- und Rollensystem, das solide ist. Dennoch wird immer ein und derselbe Datenbankbenutzer verwendet, um die Datenbankverbindung herzustellen. Dieses Rechte- und Rollensystem verliert jedoch spätestens an einem Punkt die Integrität: Die Benutzerdaten und Berechtigungen werden in einer proprietären Datenbankdatei im Dateisystem abgelegt. Löscht man diese Datei oder ersetzt sie, kann man das Produkt auch ohne bekannte Benutzer/Kennwort Kombination starten.

Andere Hersteller solcher Software setzen stellenweise auch noch auf Foxpro-Datenbanken, die im Dateisystem liegen und auch keine nennenswerte Sicherheit bieten.

Das Problem der Datenbank-Zugänge existiert auch oft bei Geräteherstellern und deren Software: Oft werden eben Standard-Benutzer für die SQL Server bei der Installation konfiguriert und nie geändert.

Sono- und andere Geräte laufen zumeist mit einem Embedded-Windows, das ziemlich verrammelt ist. SMBv1 kam mir bei neueren Geräten nicht mehr unter, hier wird zumeist der DICOM-Standard verwendet – allerdings hier auch ohne Authentifizierung.

Dieser Umstand gilt auch für Schrittmacher-Kontrolltergeräte. Hier werden gerade frisch bestellte Geräte mit einem Windows 10 Embedded ausgeliefert.

Zu guter letzt steht noch der Faktor Mensch: Bei Kennwörtern, Sicherheit und Komplexität damit herrschen oft Unverständnis und Ablehnung. Man sei schon durch Regularien so genervt und verhindert im Arbeiten, dass man sich diesen "Verzicht auf den Komfort" durch komplexe Kennwörter oder das automatische Sperren von Arbeitsplätzen auch nicht antun möchte.

In den Arztpraxen geht der natürliche Konflikt zwischen Datensicherheit und Praktikabilität regelmäßig zugunsten Praktikabilität aus. Zweistellige Passwörter lässt z.B. die Praxissoftware Medical Office zu. CGM Turbomed nicht, da nutzen dann alle Mitarbeiter dasselbe komplexe Passwort. Die Windows Anmeldung (natürlich Admin-benutzer, sonst läuft die Fachsoftware nicht) ist für alle gleich.

Bevor man nun über die Ärzte und Ärztinnen herzieht, schaut man sich aber besser deren Arbeitsalltag an, der anders nicht zu stemmen ist. Und die IT-Dienstleister sind oft auch nicht besser. Systemdokumentation? Change Management? Fehlanzeige. Selbst in den üppigen Rechnungen steht nicht, was eigentlich gemacht wurde. Hauptsache, es funktioniert. Und je länger es dauert (böse gesagt: je inkompetenter der Dienstleister ist) desto mehr wird verdient. Was ich an Installations- und Konfigurationsleichen zu sehen kriege, ist unglaublich.

Aber auch hier muss man Verständnis haben. Die kleinste Praxis ist mittlerweile IT-technisch so komplex – da gibt es in der Fläche nicht viele Dienstleister, die dafür das adäquate Personal haben bzw. bekommen können.

Ich kann es aber nachvollziehen, dass ein Praxisteam überfordert ist und den einfachen Weg geht. Verständnis habe ich, ehrlich gesagt nicht, wenn PVS-Anbieter und Dienstleister schlampen. Wir haben ja gerade die Diskussion zur ePA geführt – und ich hatte Doctlib sowie die Thematik "PVS-Anbieter will Patientendaten für eigenes KI-Training ausleiten" im Blog. Da müsste jeder Arzt und Therapeut mit etwas Verantwortungsgefühl "Stopp" sagen.

Wo massive Verständnisprobleme habe, ist das Thema "Anbieter von medizin. Geräten und Software, die 10 Jahre hinter dem Stand der Technik her hinken".

"Wo massive Verständnisprobleme habe, ist das Thema "Anbieter von medizin. Geräten und Software, die 10 Jahre hinter dem Stand der Technik her hinken"."

Im Medizinal-Bereich habe ich tatsächlich etwas Verständnis für die Hersteller.

Habe mal einen Fertigungsprozess einer 0815 Maschine mitverfolgen können bzw. Einzelteilen davon. Die Maschine konnte quasi nix, absolut simpler Aufbau, wenig Teile. Die Dokumentation mit den Änderungen etc. waren dennoch mehrere Bundesordner. Für so absolut banale Dinge wie den Ein- Ausschaltknopf! Warenwert unter 100 Euro, Verkaufspreis locker Faktor 20.

Der ganze Zertifizierungsschrott ist da total aus dem Ruder gelaufen! Viel zu teuer, viel zu aufwendig. Da ist die "normale" Industrie die auch allem hinterherhinkt grad kindergeburtstag.

Es fehlt meiner Erfahrung nach oft auch einfach an der Motivation etwas verändern zu wollen und dafür Geld auszugeben.

Wenn ich sehe wie viele Praxen noch Faxe verschicken, obwohl es mittlerweile KIM als alternative gibt, wundert mich gar nichts mehr. Es sollte doch im Interesse des Arztes sein Patientendaten bestmöglich zu schützen, aber das sieht wohl nicht jeder so.

Deine Aussage mit "Die kleinste Praxis ist mittlerweile IT-technisch so komplex – da gibt es in der Fläche nicht viele Dienstleister, die dafür das adäquate Personal haben bzw. bekommen können." kann ich nicht wirklich nachvollziehen.

Es gibt mittlerweile viele Dienstleister, die sich auf Arztpraxen spezialisiert haben. Von der Komplexität ist es auch überschaubar, da alle ähnlich aufgebaut sind. Know how braucht man im Bereich TI und den gängigen PVS Systemen.

Durch die langen Zertifizierungsprozesse von Medizingeräten ist es wenig verwunderlich, dass die Software nie auf dem aktuellen Stand der Technik sein wird. Ich arbeite seit fasst 10 Jahren im Gesundheitswesen und kann sagen, dass ein Großteil der Hersteller das Thema IT Sicherheit mittlerweile ernst nehmen. Oft sind es Implementierungsfehler, wie z.B. schwache Kennwörter oder fehlende Netztrennung, die zu Lücken führen.

Solange die Geräte nicht offen im Netz oder schlimmer noch im Internet stehen, sehe ich aus IT-Security Sicht keine großen Probleme. Klar gibt es auch Schnittstellen (z.B. HL7 oder DICOM) die übers Netzwerk kommunizieren müssen, aber auch da sehe ich das Angriffspotential als sehr gering an, wenn der Zugriff über eine Firewall eingeschränkt wird.

Medizingeräte kann man viel besser isolieren wie z.B. einen PC. Internetzugriff wird in der Regel nicht benötigt. Unterm Strich würde ich sogar behaupten, dass ein Medizingerät deutlich sicherer als ein Standard PC ist, solange die Implementierung sauber gelaufen ist.

Deutlich dramatischer sieht die Situation meiner Erfahrung nach bei medizinscher Software, also Serveranwendungen (KIS etc.) aus. Hatte z.B. mal den Fall, dass eine Software vorausgesetzt hat, dass im Acrobat Reader die Erweiterte Sicherheit deaktiviert werden muss.

Wie lange läuft ein Windows 10 ohne Internetzugang bevor es bzgl. Updates meckert?

Zum Thema Arztpraxen kann ich nur so viel sagen:

Diese nehme ich immer gerne als Demonstrationsobjekt für's Live-Hacking.

Wobei ich einen positiven Trend der letzten Jahre beobachten kann.

Die Anzahl der offenen SMBs ins Internet hat erfreulicherweise abgenommen.

Wer Sarkasmus findet, darf ihn behalten ;-)

Dürfen es nur Highlights aus der Medizintechnik sein oder willst du gleich ein paar Auszzüge aus unserer Greenbone? ;-)

Heizungsanlage und Drumrum (Viessmann / Qanteon)

Viessmann Vitogate Default / Hardcoded Credentials (HTTP) (CVE 9.8)

Viessmann Vitogate Default / Hardcoded Credentials (HTTPS) (CVE 9.8)

SSH Brute Force Logins With Default Credentials Reporting service:service (CVE 9.8)

Schließanlage (SimonsVoss)

SSL/TLS: Report Vulnerable Cipher Suites for HTTPS (CVE 7.5)

Medikations-System (AiD Dosing)

PHP < 8.1.30, 8.2.x < 8.2.24, 8.3.x < 8.3.12 Multiple Vulnerabilities – Windows (CVE 10.0)

Diktat Server (Maris)

Apache HTTP Server End of Life (EOL) Detection – Windows (CVE 10.0)

PostgreSQL End of Life (EOL) Detection – Windows (CVE 10.0)

Telefonanlage (Avaya)

PHP End of Life (EOL) Detection – Windows (CVE 10.0)

Röntgen / Teleradiologie / Archivierung (Visus / Medecon)

VMware Spring Boot End of Life (EOL) Detection (CVE 10.0)

VMware Spring Framework End of Life (EOL) Detection (CVE 10.0)

EKG/LuFu/etc. Zentraler Server (Schiller)

MariaDB End of Life (EOL) Detection – Windows (CVE 10.0)

Apache Log4j End of Life (EOL) Detection – Windows (CVE 10.0)

Mort Bay / Eclipse Jetty End of Life (EOL) Detection – Windows (CVE 10.0)

jQuery End of Life (EOL) Detection – Windows (CVE 10.0)

KIS System (DTCS / iMed)

Ghostscript < 9.51 Multiple Vulnerabilities – Windows (CVE 7.8)

Node.js < 10.9.0, < 8.11.4, < 6.14.4 OOB Write Vulnerability – Windows (CVE 7.5)

……

Die meisten Hersteller ignorieren Mails zu dem Thema komplett oder lassen sie im Sande verlaufen. Bei einigen kommt mit 12-36 monatiger Verzögerung immerhin mal ein Update (was wahrscheinlich eh fällig war) und einige Wenige suchen tatsächlich den Dialog.

!!!Nicht alles was rot wie ein Weihnachtsbaum leuchtet beim Vul-Scan ist auch wirklich ein Problem. Einiges lässt sich recht einfach beheben, manches kann man ignorieren.!!!

Mit Medizingeräten an sich habe ich tatsächlich nicht ganz so schlimme Erfahrungen gemacht, allerdings haben wir auch nur sehr wenige Geräte im Einsatz. Ganz anders im Bereich Haustechnik, da sind schon ein paar "interessante" Produkte im Einsatz